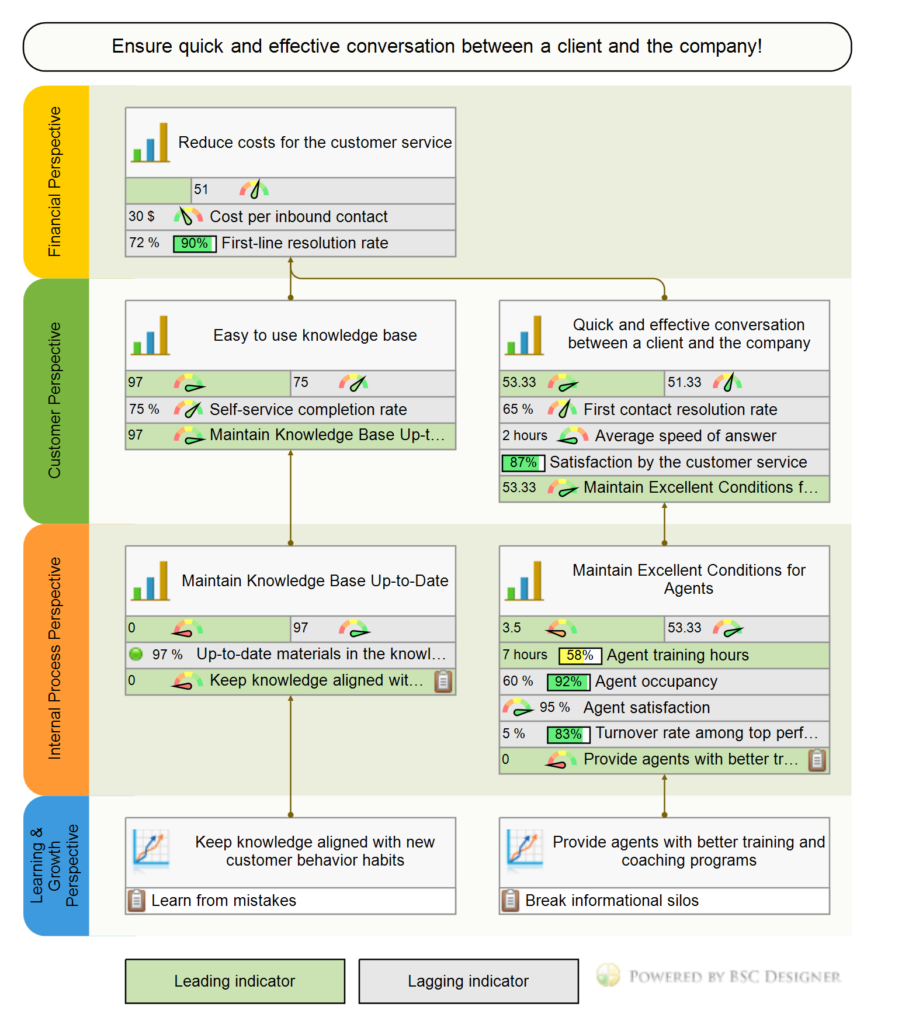

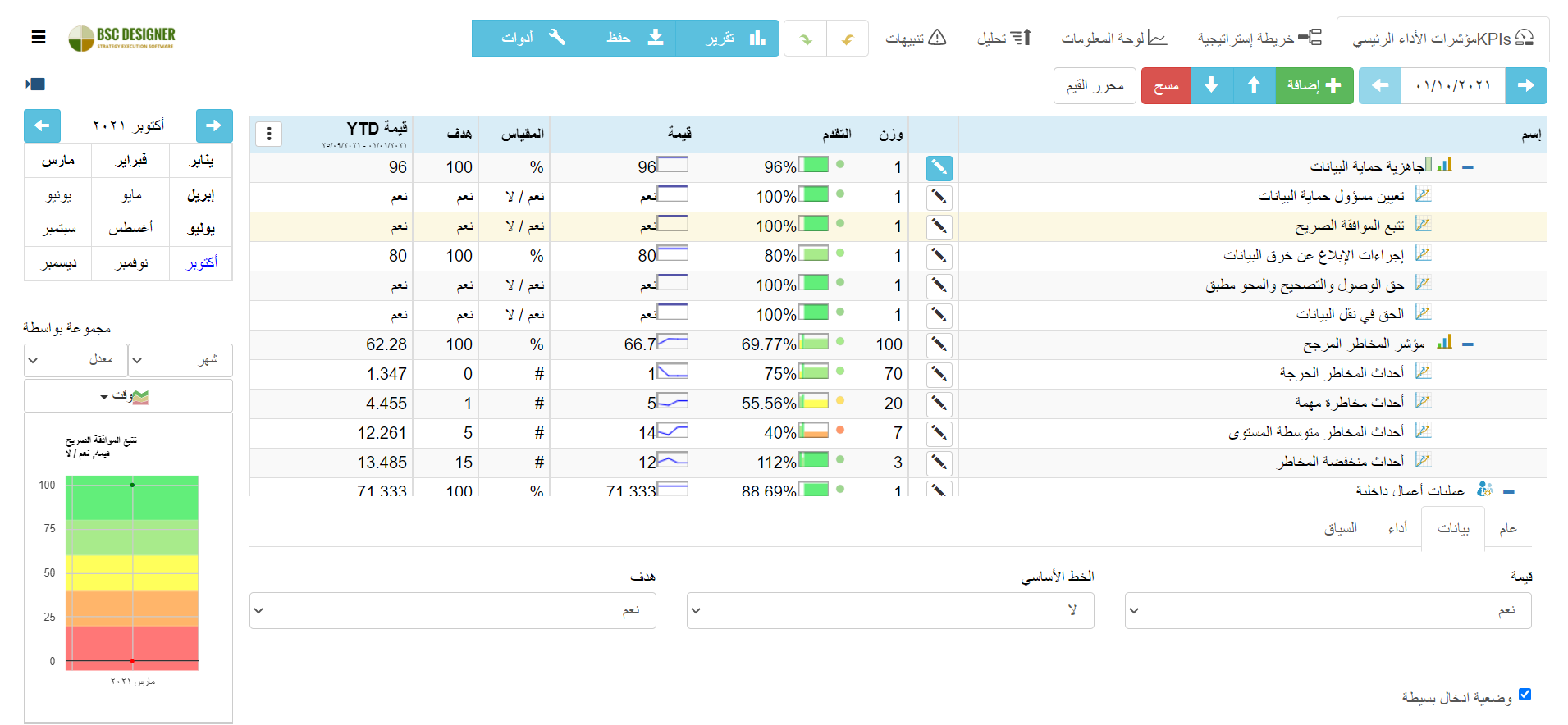

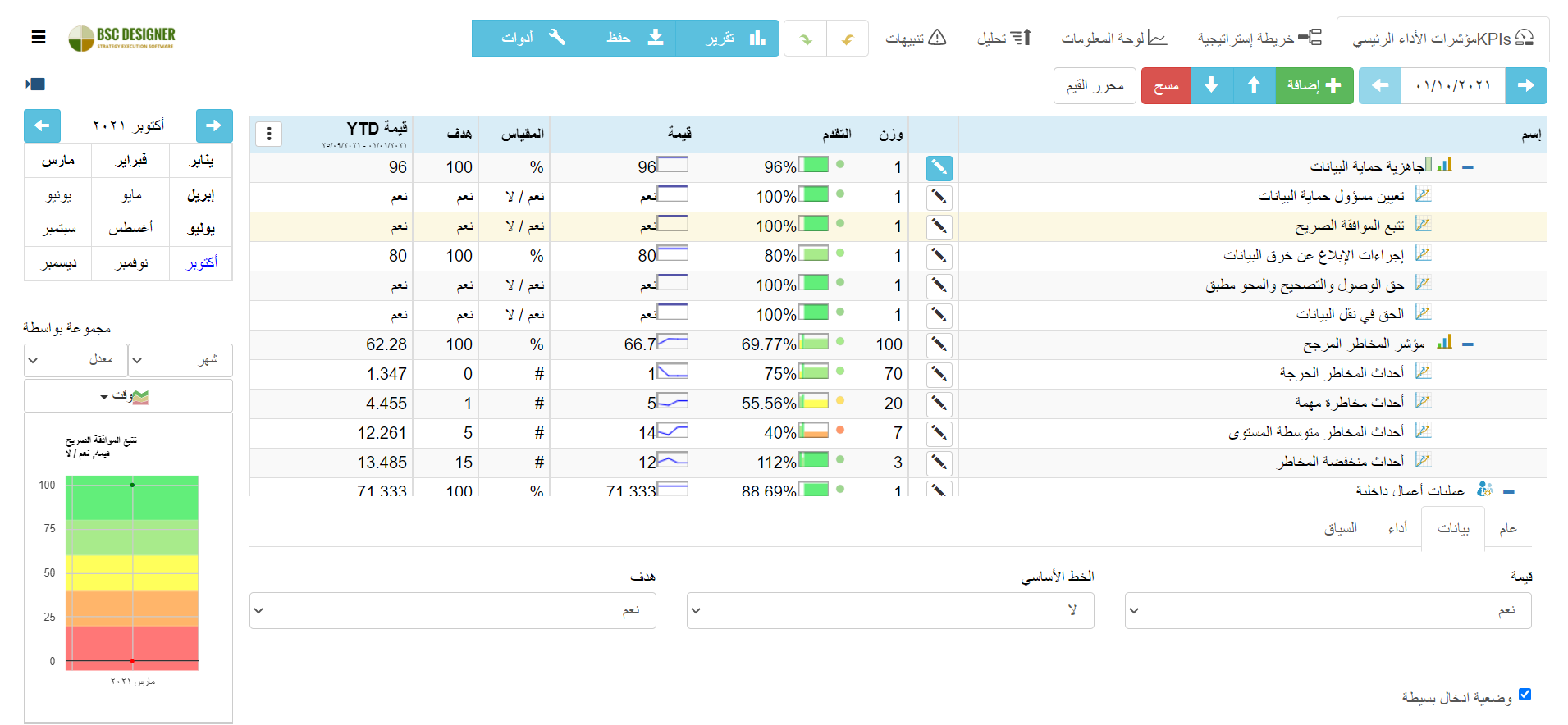

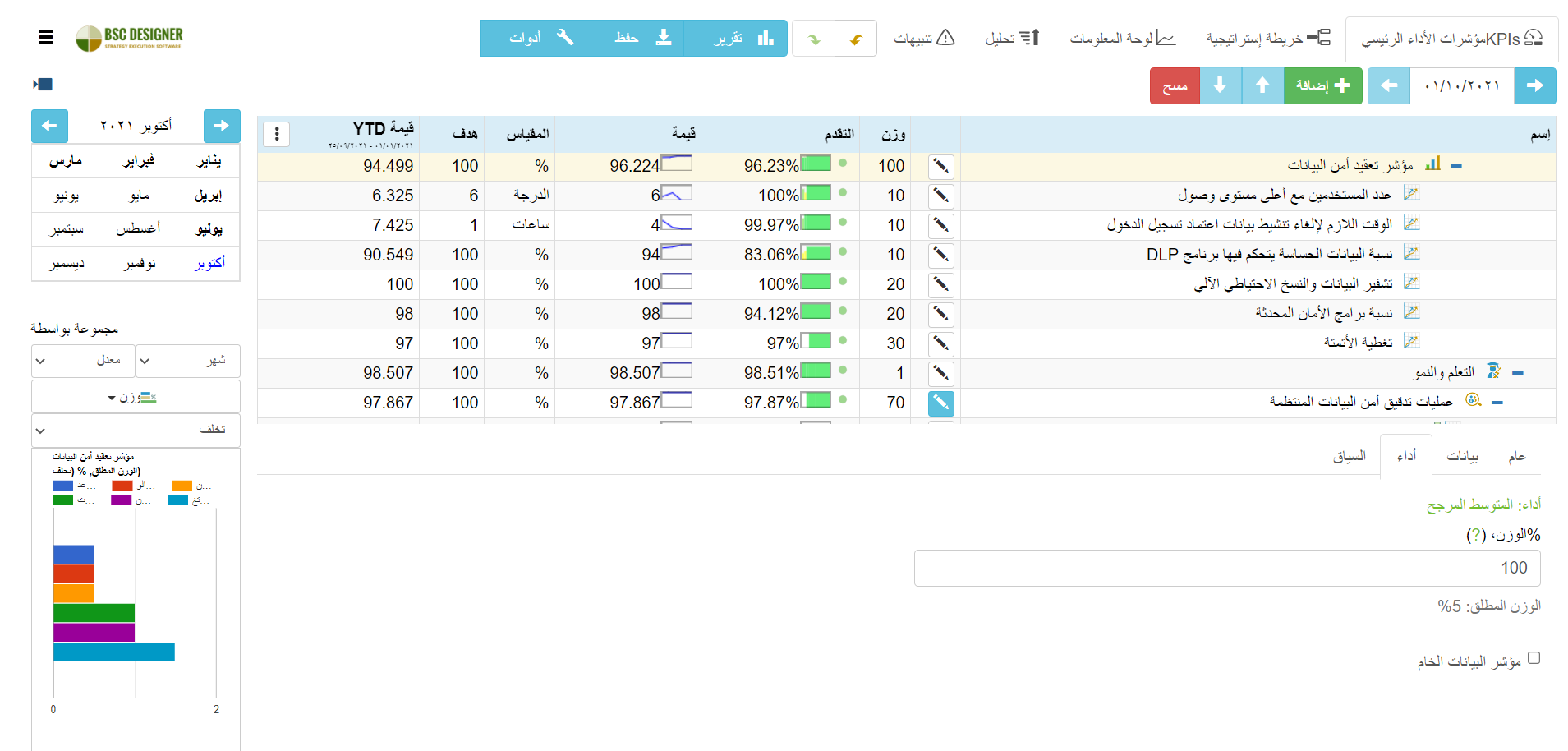

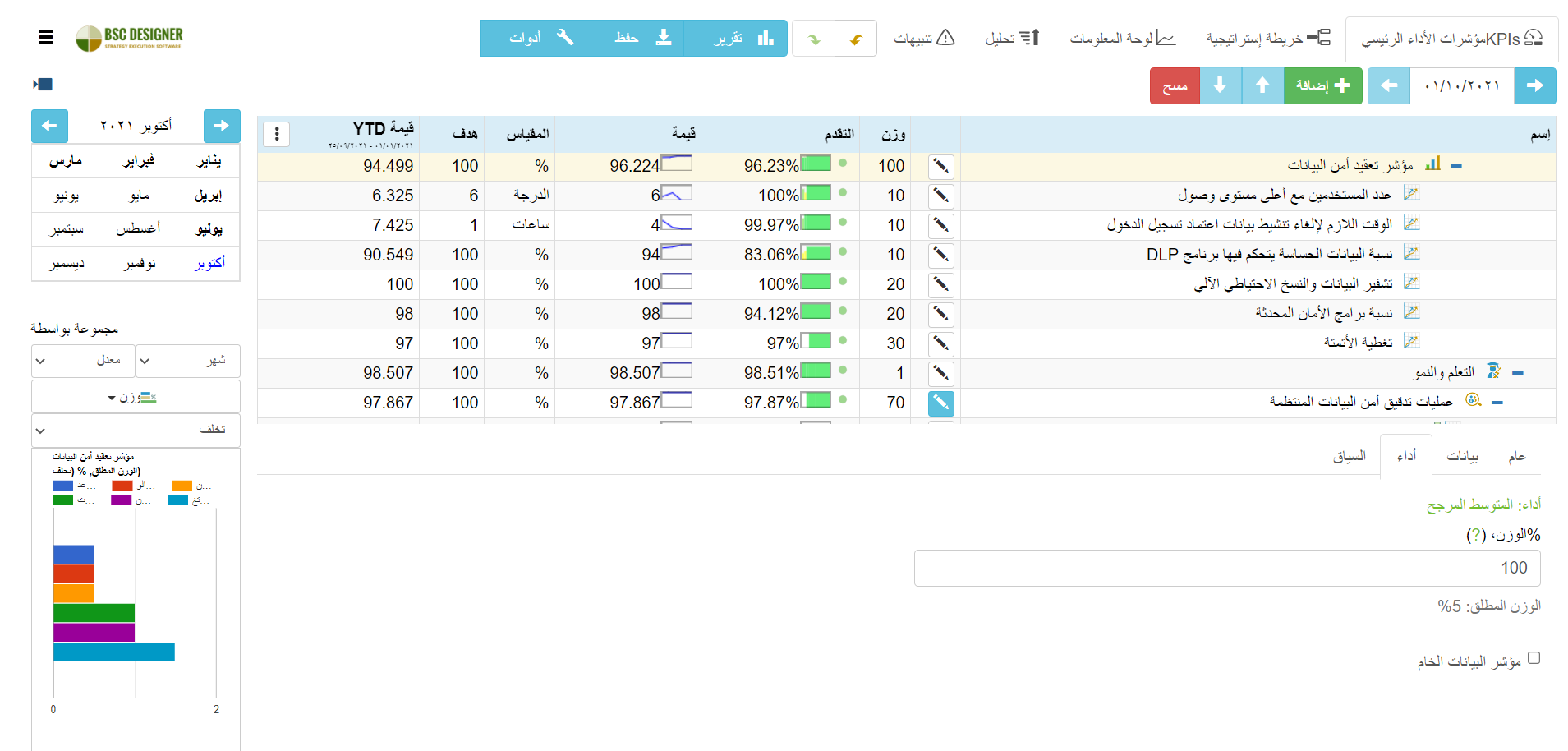

مثال على بطاقة أداء الاستراتيجية مع مؤشرات الأداء التي تتناول الاتجاهات الناشئة للأمن السيبراني.

المواضيع الرئيسية للمقال:

نقطة البداية: دراسات أمن البيانات

تمنحنا الدراسات المنتظمة حول أمن وحماية البيانات فكرة جيدة حول السبب الأساسي لانتهاكات البيانات وطرق منعها . في هذه المقالة، سنناقش مثالاً على كيفية دمج هذه النتائج في استراتيجية شاملة للأمن السيبراني يمكن قياسها بواسطة مؤشرات الأداء الرئيسية.

فيما يلي التقارير التي سنستخدمها كمرجع:

- تقرير تكلفة خرق البيانات من شركة IBM [1. تكلفة تقرير خرق البيانات. 2020، IBM Security] مع الدراسات التي أجراها معهد Ponemon وهي واحدة من المعايير في عالم أمن تكنولوجيا المعلومات.

- تقرير التحقيقات في خرق البيانات من Verizon [2. ، 2020، من Verizon] يضيف منظورًا مختلفًا حول مخاطر الأمن السيبراني وطرق معالجتها منهم.

- مسح EY العالمي لأمن المعلومات [3. ، 2020، EY] يعمل على مشاركة أفضل الممارسات التي تطبقها المؤسسات لمعالجة مخاطر أمن البيانات.

- تقرير FireEye M-TRENDS [4. ،2020، FireEye] تقارير تناقش تهديدات أمن البيانات وتطورها بمرور الوقت>

المصطلحات: الأمن السيبراني، أمن البيانات، حماية البيانات، خصوصية البيانات

لنبدأ بمناقشة الاختلاف بين شروط أمان البيانات / المعلومات و حماية البيانات (خصوصية البيانات).

- يتعلق أمان البيانات / المعلومات بالحفاظ على بنية آمنة لإدارة البيانات. فكر في النسخ الاحتياطية المنتظمة، وبرامج الأمان المحدثة، وحقوق الوصول، وتنفيذ برنامج Data Loss Prevention” DLP” (برمجيات منع فقدان البيانات)، وما إلى ذلك.

- تتعلق حماية البيانات بالاستخدام الأخلاقي والقانوني للبيانات – الحصول على الموافقة والالتزامات التنظيمية التالية.

هذا الاختلاف مهم. على سبيل المثال، في حالة تحليل فيسبوك – كيمبردج ، تم التعامل مع البيانات بشكل أمن (تم تشفيرها وتخزينها على خادم آمن)، ولكن لم يتم التعامل معها بمسؤولية وفقًا للوائح حماية البيانات.

إن مصطلح حماية البيانات يُستخدم في الغالب في أوروبا وآسيا، بينما في الولايات المتحدة، يُطلق على نفس المفهوم اسم خصوصية البيانات. شاركت فرانسواز جيلبرت شرحًا جيدًا للاختلافات في مدونتها.

أخيرًا، من المفترض أن يغطي مصطلح الأمن السيبراني مجموعة واسعة من الأفكار، بما في ذلك ليس فقط أمن البيانات ولكن أنظمة الأمان الأخرى. عمليًا ، غالبًا ما يتم استخدامه بالتبادل مع مصطلح أمان البيانات .

لماذا نحتاج إلى مؤشرات أداء رئيسية واستراتيجية للأمن السيبراني؟

بخلاف الأفكار الواضحة، مثل معرفة أداء مؤسستك وفهم الاتجاه للانتقال إليها، أذكر هذه الأسباب:

- القدرة على دعم الحجج ببعض البيانات عند تقديم حلول أمنية جديدة لأصحاب المصلحة.

- يساعد وجود سياق عمل تمت صياغته في محاذاة مبادرات الأمن السيبراني مع أجزاء أخرى من الاستراتيجية، على سبيل المثال، إلى بطاقة أداء المواهب أو بطاقة أداء تكنولوجيا المعلومات أو بطاقة أداء حوكمة الشركات.

- تحويل بعض الأفكار الغامضة مثل “بيئة أعمال عالية الأمان تستفيد من أحدث تقنيات تكنولوجيا المعلومات” إلى شيء ملموس بمؤشرات أداء محددة.

كيف تقوم بتقدير شئ لم يحدث بعد

قد يبدو أن أمان البيانات شيء غير ملموس و يصعب تحديد الكمية والقياس ، لأننا لا نعرف مسبقًا نوع خرق البيانات الذي ستواجهه المؤسسة. الدراسات التجريبية المذكورة في البداية (انظر، على سبيل المثال، تقرير IBM Security) تقوم بمشاركة وجهة نظر مختلفة.

تحدث معظم انتهاكات البيانات بسبب عوامل معروفة مثل:

- سرقة بيانات الاعتماد (مثل كلمات المرور) (19%)

- التصيد الاحتيالي (14%)

- خطأ في تكوين الخادم السحابي (19%)

يعطينا هذا فكرة عن المكان الذي يجب أن نركز عليه جهود الأمن السيبراني.

بينما لا يمكننا منع جميع انتهاكات البيانات، تُظهر البيانات أنه يمكننا تقليل تأثيرها على المؤسسة من خلال:

- تنفيذ أتمتة الأمان ،

- وجود فريق استجابة و خطة استجابة جاهزة،

- تعليم الموظفين، و

- اختبار بيئة الأعمال باستخدام أساليب مثل اختبار الفريق الأحمر.

ما هي أطر العمل المطبقة لأمن البيانات؟

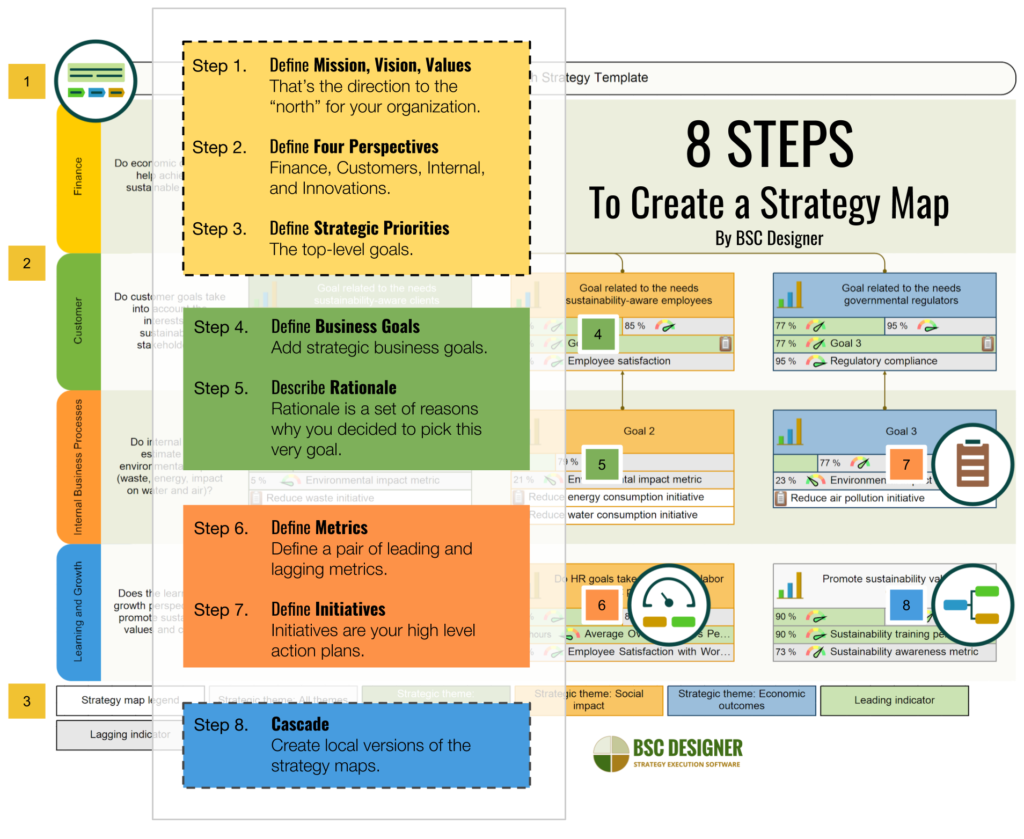

قبل ذلك، ناقشنا العديد من أطر العمل التي تساعد المؤسسات على توضيح وتنفيذ استراتيجياتها. ما هي الأطر القابلة للتطبيق على مجال الأمن السيبراني؟

للحصول على أفضل النتائج، نحتاج إلى دمج أطر عمل مختلفة:

- سنستخدم تحليل PESTEL لاكتشاف العوامل الجديدة للبيئة الخارجية وتحليلها (راجع أهداف التعلم و منظور النمو). يمكن أن تكون هذه تغييرات في التشريعات، مثل قوانين حماية البيانات، أو التغييرات التخريبية التي رأيناها بعد كمثال، اتجاه العمل عن بعد.

- سنتحدث كثيرًا عن التركيز على جهود الاستجابة. في هذا السياق، ستساعدك أطر عمل تحديد الأولويات

- عند العمل على استراتيجية أمان البيانات، نحتاج إلى مراعاة الإجراءات المطلوبة اليوم وفي المستقبل القريب وبعض المبادرات الخاصة بالمستقبل البعيد. في هذا السياق، سيساعد ثلاثة أفاق لإطار العمل في إجراء مناقشات منضبطة.

- لتحويل كل هذه الأفكار غير المتصلة إلى استراتيجية متماسكة، سنستخدم إطار عمل بطاقة الأداء المتوازن

.

.

دعنا نستخدم أطر العمل والتقارير البحثية المشار إليها في البداية لإنشاء مثال لاستراتيجية أمان البيانات.

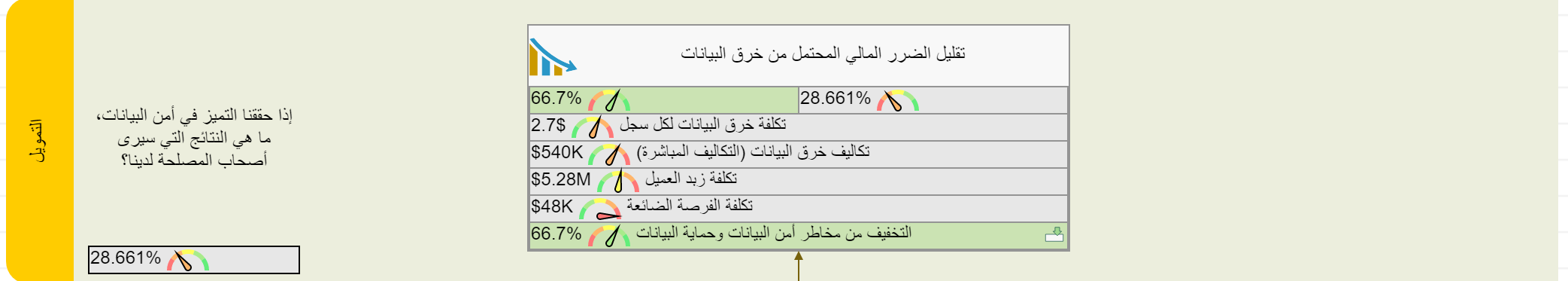

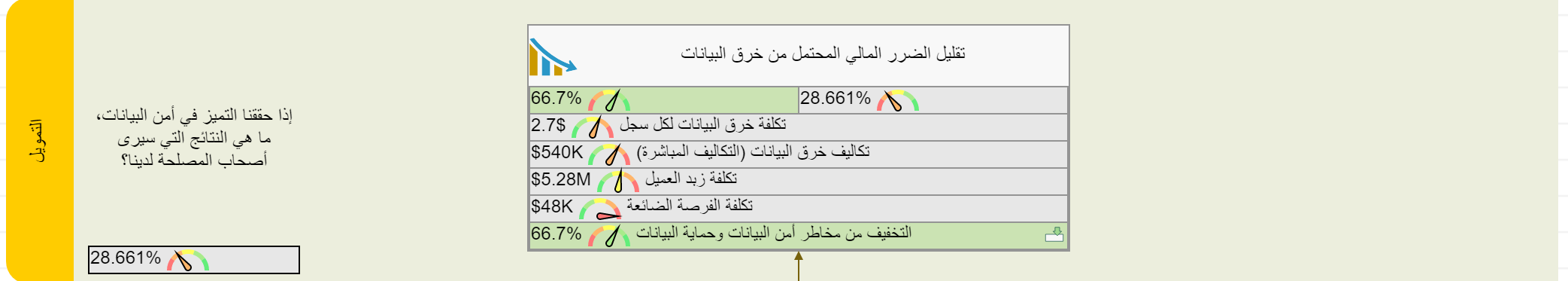

المنظور المالي. تقدير الأثر المالي لأمن البيانات

تعد مؤشرات الأداء الرئيسية المالية لأمن البيانات أمرًا ضروريًا عند تقديم مبادرات الأمان إلى أصحاب المصلحة . يبدو العرض أكثر إثارة للإعجاب عند الحفاظ على معايير الصناعة ذات الصلة.

يتشارك تقرير Verizon، وكذلك تقرير IBM (الذي أجراه معهد بونيمون)، ببعض الأفكار في هذا السياق. في بعض الأحيان، تكون البيانات متناقضة. على سبيل المثال، ستجد أن تكاليف خرق البيانات لكل سجل تختلف اختلافًا كبيرًا. يعطي تقرير IBM نطاقًا يتراوح بين 150 و 175 دولارًا، بينما وفقًا لتقرير Verizon (انظر تقرير تحقيقات خرق البيانات، 2015)، يبلغ حوالي 0.58 دولارًا. كما أن كين سبينر قد شارك بعض التفسيرات حول الموضوع في TeachBeacon.

كيف يمكنك تقدير تكاليف خرق البيانات في حالة مؤسستك؟

يمكن أن يعتمد على التكاليف المباشرة وغير المباشرة:

- التكاليف المباشرة تشمل تكلفة التحليل الجنائي والغرامات والتعويضات للعملاء.

- التكاليف غير المباشرة تشير إلى خسارة العملاء والموظفين والشركاء الحاليين والمحتملين الذي حدث بسبب خرق البيانات.

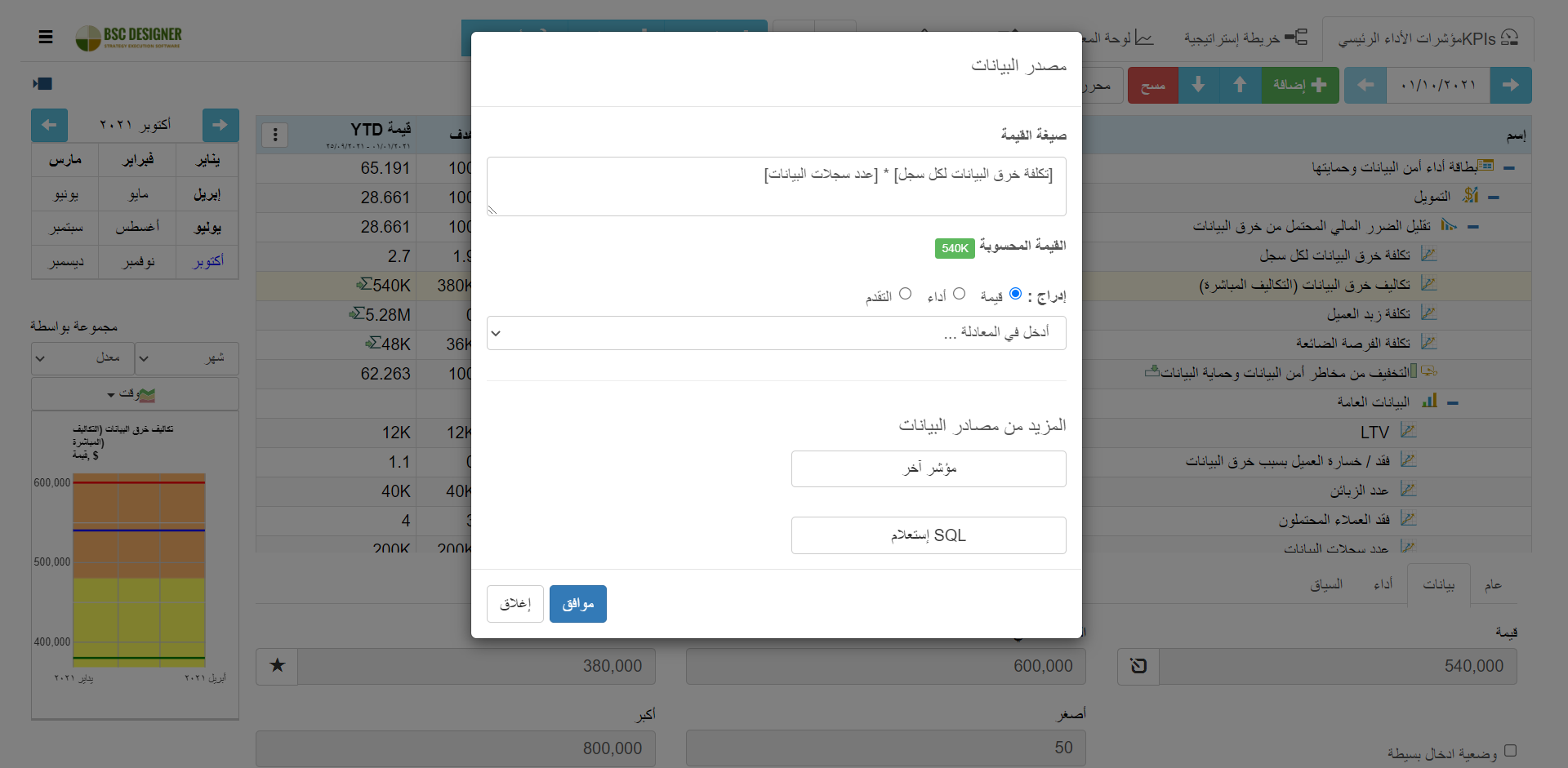

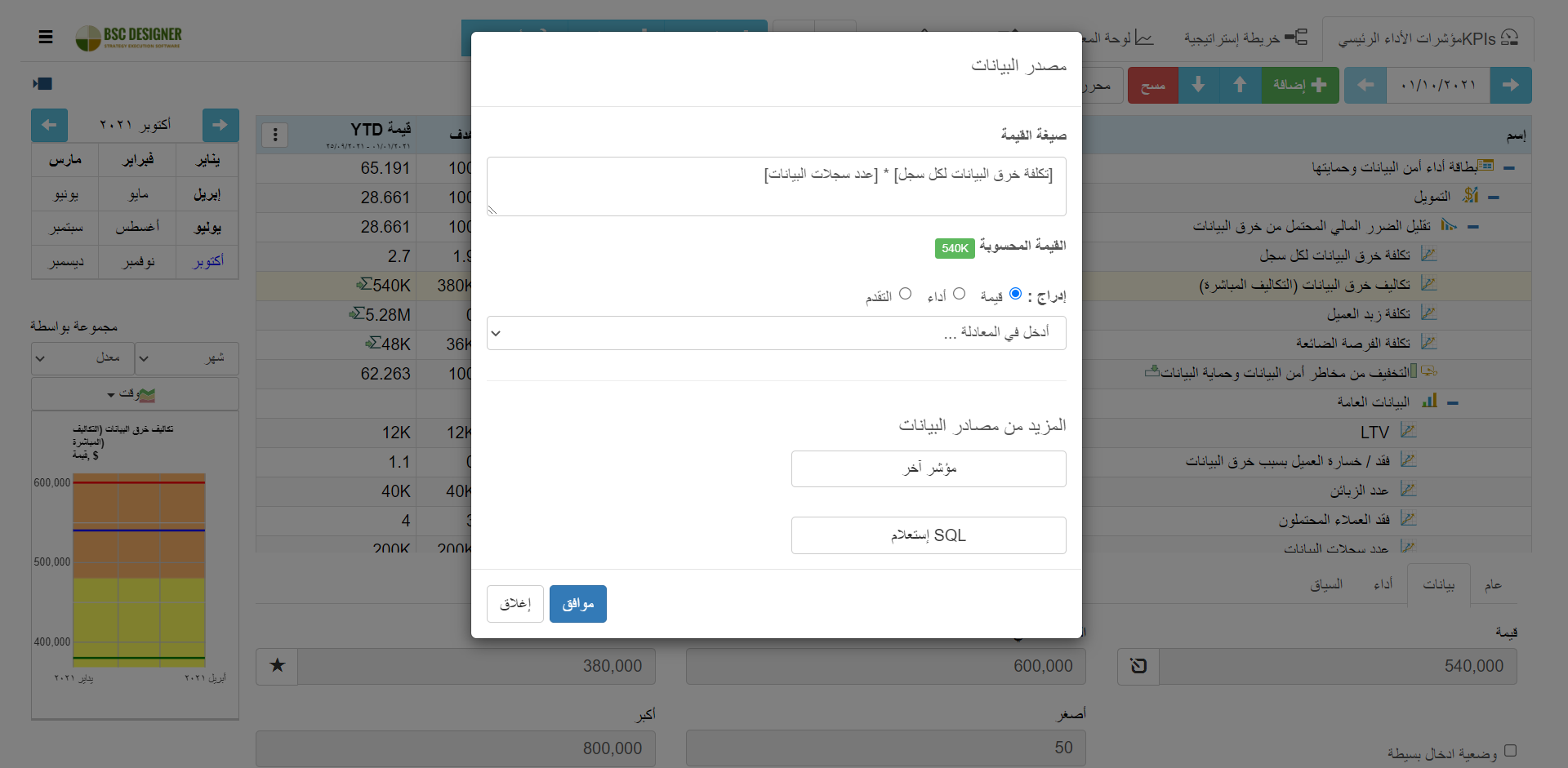

في بطاقة أداء أمن البيانات، يمكننا أخذ بعض المعايير من دراسات Ponemon أو Verizon لمقياس تكلفة خرق البيانات لكل سجل وضربه في عدد السجلات المعرضة للخطر .

لإجراء الحسابات، سنحتاج إلى بعض بيانات العمل الأساسية:

- LTV (القيمة الكلية للعميل)

- تقدير فقد العميل بسبب خرق البيانات

- عدد العملاء

- عدد السجلات المعرضة للخطر

- الخسارة المحتملة للعملاء

وعلى التوالي، يمكنك حساب التأثير المباشر لخرق البيانات على النحو الآتي:

- تكاليف خرق البيانات (التكاليف المباشرة) = تكلفة خرق البيانات لكل سجل * عدد السجلات المعرضة للخطر

بالنسبة للتكاليف غير المباشرة، تتمثل إحدى طرق قياسها في استخدام معدل تضاؤل العميل بسبب خرق البيانات و LTV :

- تكلفة فقد العميل = [عدد العملاء] * [LTV] * [العملاء الذين تم فقدهم بسبب خرق البيانات]/100

بالإضافة إلى ذلك، يمكنك تقدير عدد العملاء المحتملين الذين لم يوقعوا العقد.

- تكلفة الفرصة الضائعة = [الخسارة المحتملة للعملاء] * [LTV]

منظور العميل. تحديد المخاطر الأمنية.

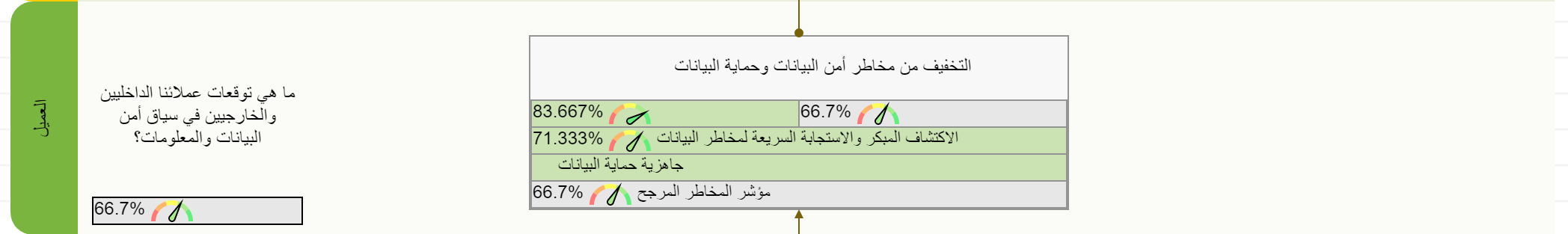

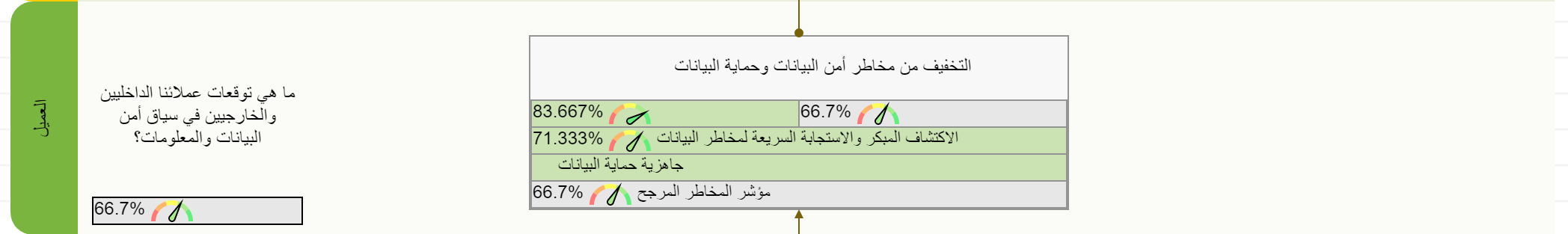

من منظور العميل، تتم صياغة الهدف الرئيسي على النحو التالي:

- التخفيف من مخاطر أمان البيانات وحماية البيانات

هذا مؤهل من خلال هذه المؤشرات:

- المؤشر الرائد الاكتشاف المبكر والاستجابة السريعة لمخاطر البيانات وهو ناتج الأهداف من المنظور الداخلي

- المؤشر الرائد جاهزية حماية البيانات

- مؤشر التأخر مؤشر المخاطر المرجحة

المنطق هنا هو أن المؤسسة تعمل على أنظمة الأمان الداخلية (يتم قياسها من خلال الاكتشاف المبكر والاستجابة السريعة لمخاطر البيانات ) وتقدم إجراءات حماية البيانات الضرورية (يتم قياسها من خلال جاهزية حماية البيانات ) للتخفيف بشكل أفضل من مخاطر أمن البيانات كما تم تحديدها بواسطة مؤشر المخاطر الموزونة.

- عند إنشاء استراتيجية لأمن البيانات، تأكد من أن فريقك يفهم الفرق بين مقاييس عوامل النجاح (المقاييس الرائدة) ومقاييس النتائج المتوقعة (المقاييس المتأخرة).

دعونا نناقش المؤشرات من منظور العميل بالتفصيل.

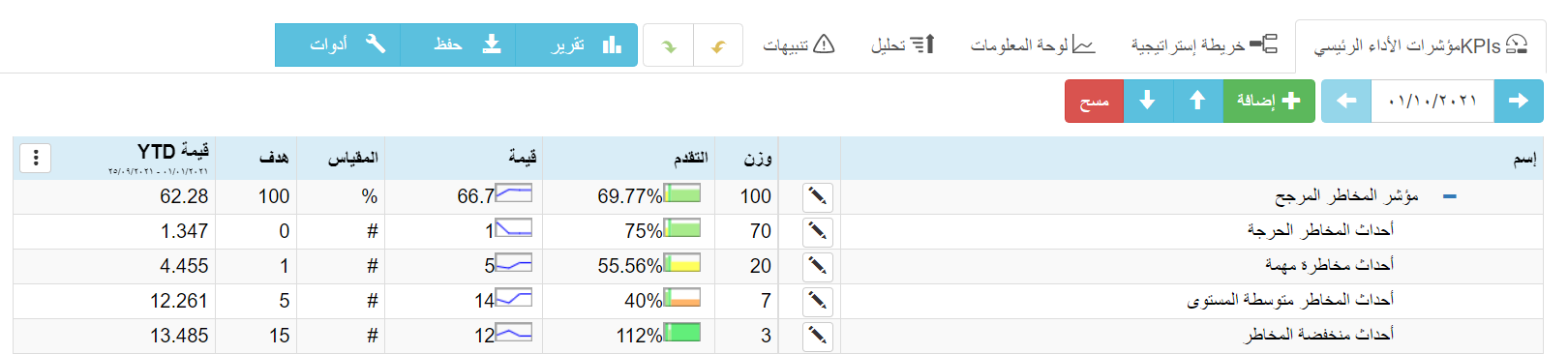

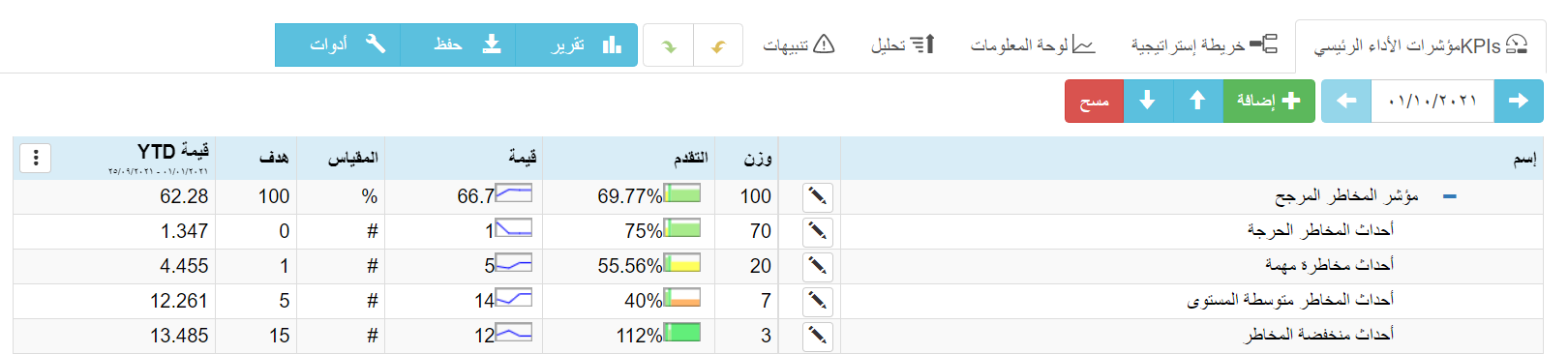

مؤشر المخاطر المرجحة

الهدف من هذا المؤشر هو تحديد مستوى المخاطر الحالي الذي تتعامل معه المنظمة. للقيام بذلك، سنقوم بتحديد عدد لانتهاكات البيانات المصنفة حسب مستوى تأثيرها :

- الأحداث الخطيرة ، الوزن 70٪

- أحداث المخاطر الهامة ، الوزن 20٪

- أحداث متوسطة الخطورة ، الوزن 7٪

- أحداث منخفضة الخطورة ، الوزن 3٪

كما ترى، تم تطبيق مقياس وزن غير خطي. باستخدام هذا النموذج، يكون لخروقات البيانات الحرجة التأثير الأكبر على مقياس المؤشر، بينما يكون للأحداث منخفضة المستوى تأثير منخفض.

يعالج هذا الأسلوب مشكلة التلاعب بنظام القياس عندما يتم نقل مؤشر التحكم إلى المنطقة الخضراء عن طريق حل أقل أهمية مسائل. ومع ذلك، نحتاج إلى التأكد من تصنيف أحداث المخاطرة بشكل صحيح.

إذا كنت مهتمًا بمعرفة المزيد حول حساب مؤشرات الأداء ومراعاة وزن المؤشرات، فقم بإلقاء نظرة على المادة المعنية على موقعنا.

قياس حماية البيانات أو خصوصية البيانات

كما هو موضح سابقًا، تتعلق حماية البيانات بالاستخدام الأخلاقي والقانوني لمعلومات التعريف الشخصية (PII) والبيانات المماثلة.

تدابير الحماية، في هذه الحالة، فهي موضحة جيدًا في التشريعات المعمول بها. في أوروبا، وهي General Data Protection Regulation” GDPR” (النظام الأوروبي العام لحماية البيانات)

. في الولايات المتحدة، هناك قوانين مختلفة اعتمادًا على مجال الأعمال، مثل CCPA و HIPPA و PCI DSS و GLBA.

إذا أخذنا القانون العام لحماية البيانات (GDPR) كمثال، من وجهة نظر القياس، يمكن تتبع حماية البيانات بواسطة مؤشر الأداء، جاهزية حماية البيانات، يتم حسابه باستخدام مثل هذه المقاييس (معظمها ثنائية) مثل:

- تعيين مسؤول حماية البيانات

- تتبع الموافقة الصريح

- إجراء الإبلاغ عن خرق البيانات

- حق الوصول والتصحيح والمسح المنفذ

- الحق في نقل البيانات

يمكن تفصيل هذه المؤشرات بمزيد من التفصيل في الحالات الأكثر تحديدًا التي تنطبق على المنظمة ومنتجاتها وخدماتها.

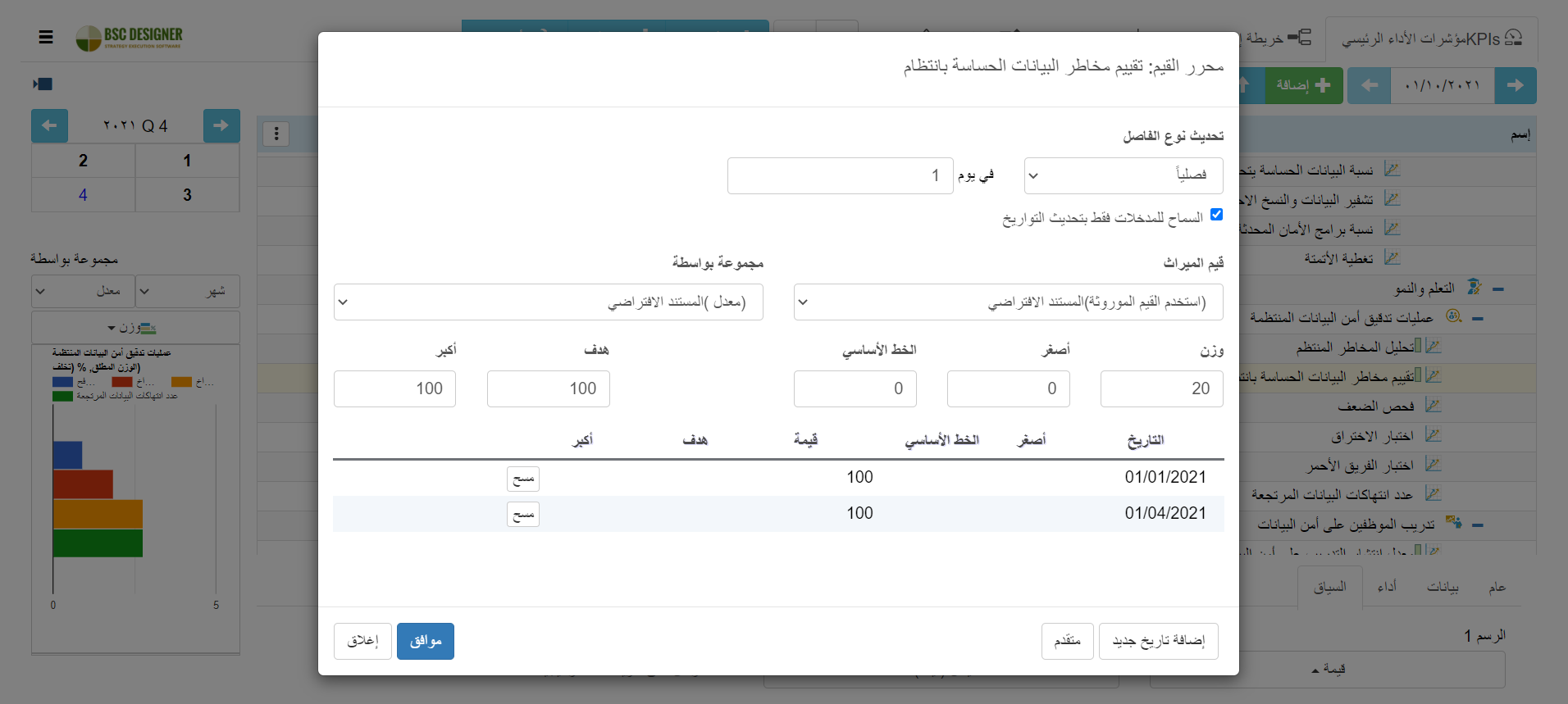

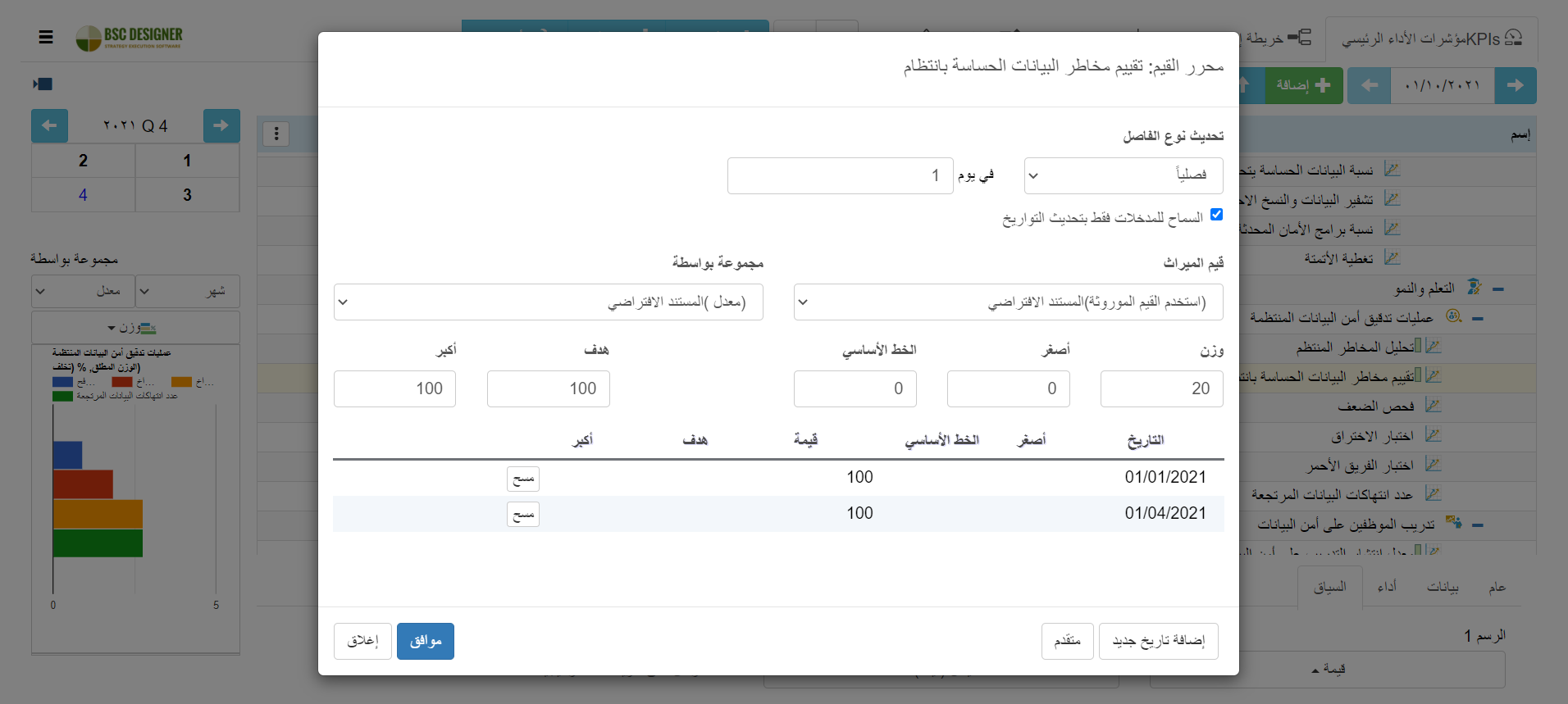

لضمان الامتثال التنظيمي، يجب مراجعة هذه المؤشرات، وكذلك المتطلبات القانونية، على أساس منتظم. يمكن أتمتة ذلك من خلال وظيفة الفاصل الزمني للتحديث للمؤشر المعني. راجع قسم الأتمتة أدناه للحصول على أمثلة أكثر تحديدًا.

المنظور الداخلي. كيفية التخفيف من مخاطر أمن البيانات

للعثور على الأهداف ومؤشرات الأداء للمنظور الداخلي، نحتاج إلى إجراء تحليل السبب الجذري وإلقاء نظرة على نقاط المخاطر / التكلفة الموجودة.

ستعتمد النتائج على مجال الأعمال وأنظمة الأعمال لمنظمة معينة. ومع ذلك، هناك بعض الاتجاهات الشائعة التي تم إبرازها في التقارير من قبل IBM Security و Verizon. سوف نستخدم هذه النتائج لصياغة الأهداف ومؤشرات الأداء الرئيسية للمنظور الداخلي لبطاقة الأداء.

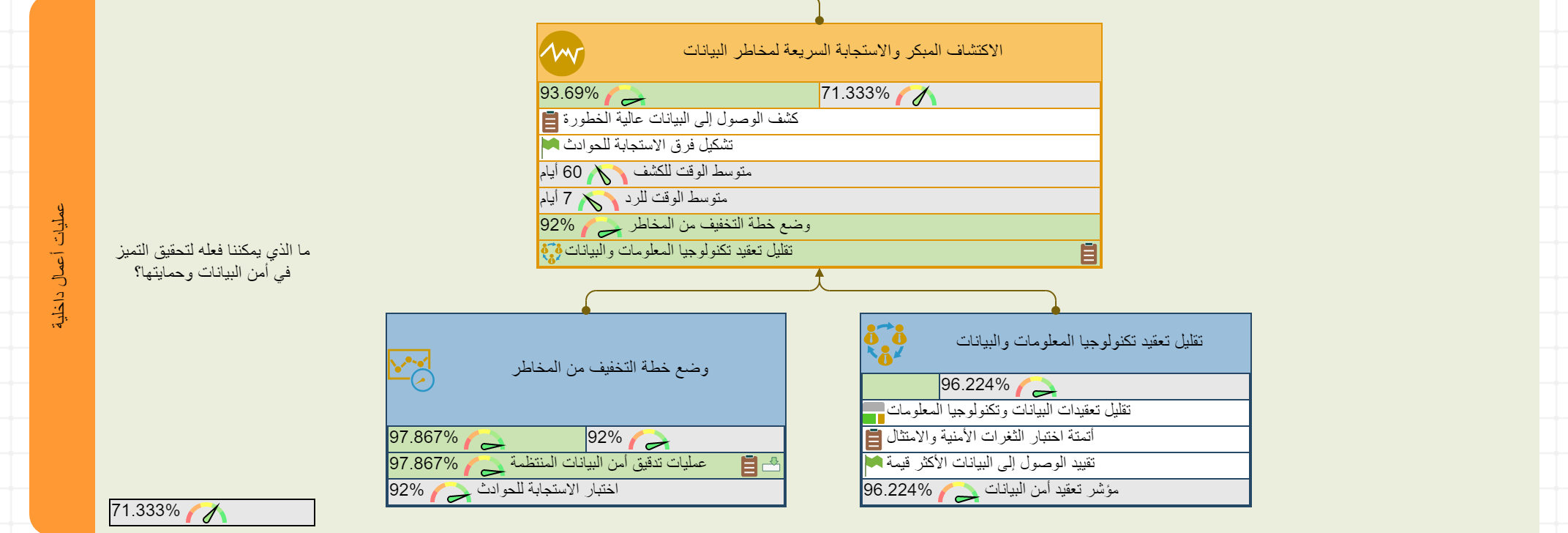

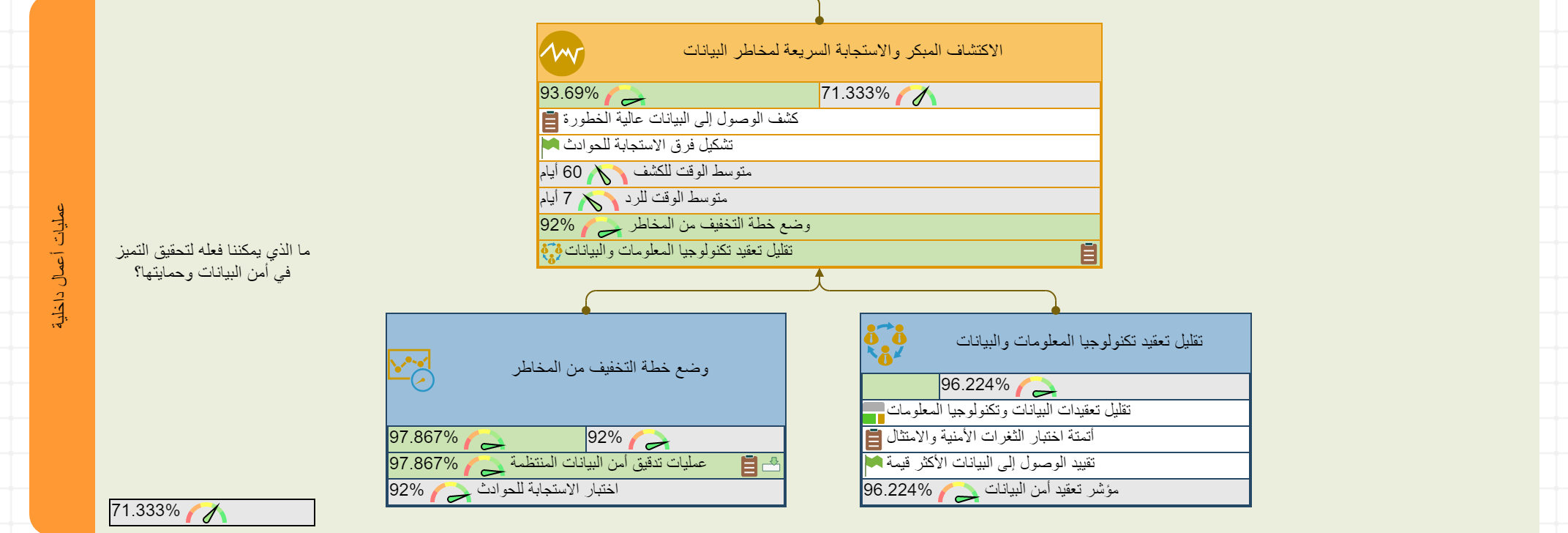

الاكتشاف المبكر والاستجابة السريعة لمخاطر البيانات

إذا حدث خرق للبيانات، فإن الاستجابة السريعة من حيث الاكتشاف والاستجابة ستقلل بشكل كبير من التكاليف.

في بطاقة قياس الأداء، يتم قياس ذلك من خلال مؤشرين متأخرين:

- متوسط وقت الاكتشاف

- متوسط وقت الرد

المؤشرات المتأخرة تحدد ما حدث بالفعل. كيف يمكن لمنظمة ما أن تؤثر على هذه المؤشرات؟ تشير التقارير نفسها إلى إجراءات معينة تؤدي عادةً إلى استجابة أمان بيانات أفضل.

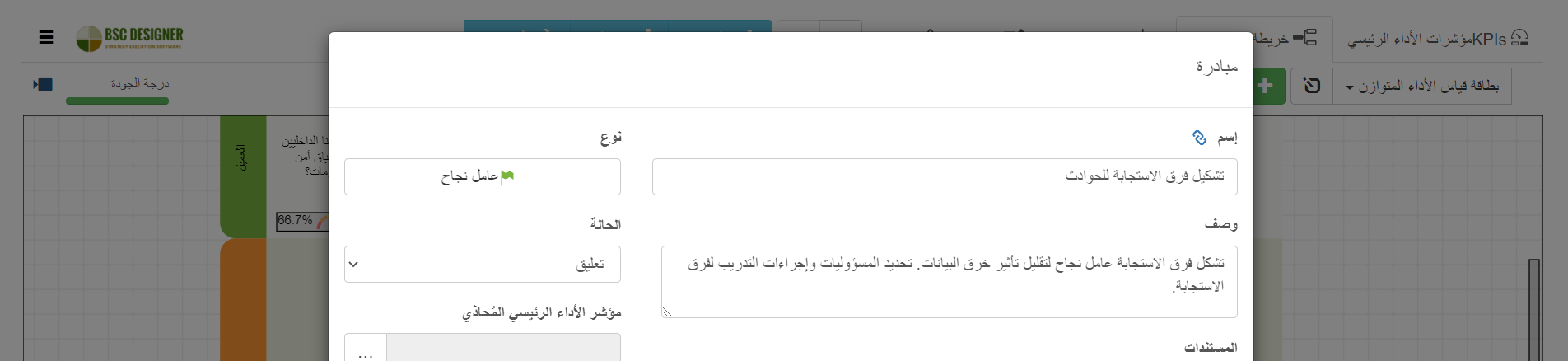

في نموذج بطاقة الأداء، ستجد سجلين متماشيين مع هدف الاكتشاف المبكر والاستجابة السريعة :

- تشكيل فرق الاستجابة للحوادث. يعتبر هذا السجل عامل نجاح. وفقًا لتقرير IBM Security، يعد هذا أحد الأسباب الجذرية لتقليل تأثيرات خرق البيانات.

- الكشف عن وصول عالي الخطورة إلى البيانات. باستخدام هذه المبادرة، يمكن لفريقك تحديد أولويات جهودهم وفقًا لتأثير أنواع معينة من الوصول إلى البيانات. إذا كنت تبحث عن نهج أكثر منهجية لتحديد الأولويات، فراجع المقالة حول أطر تحديد الأولويات

يوجد مؤشرين رئيسيين آخرين في سياق هدف الاكتشاف المبكر والاستجابة السريعة . كلاهما يستند إلى نتائج تقارير أمان البيانات المذكورة أعلاه:

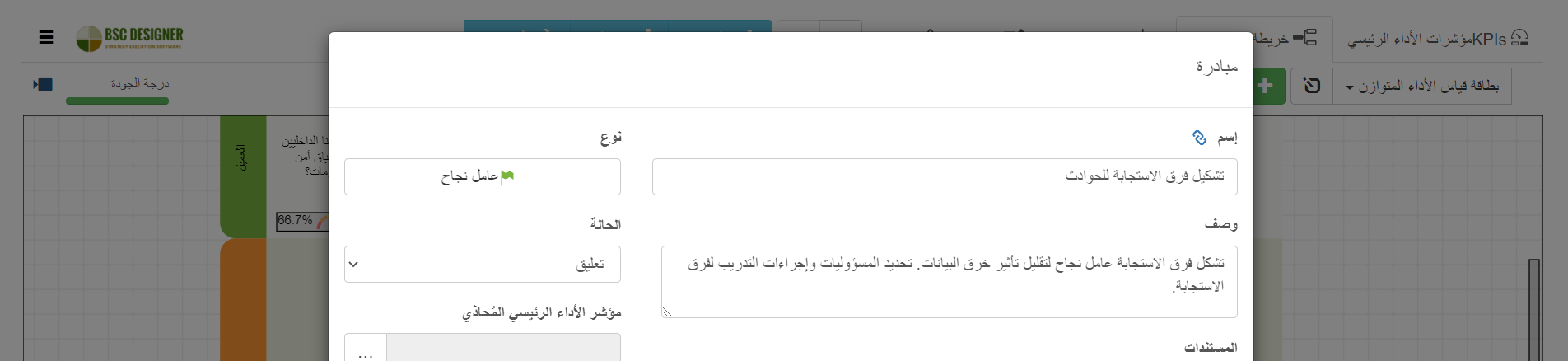

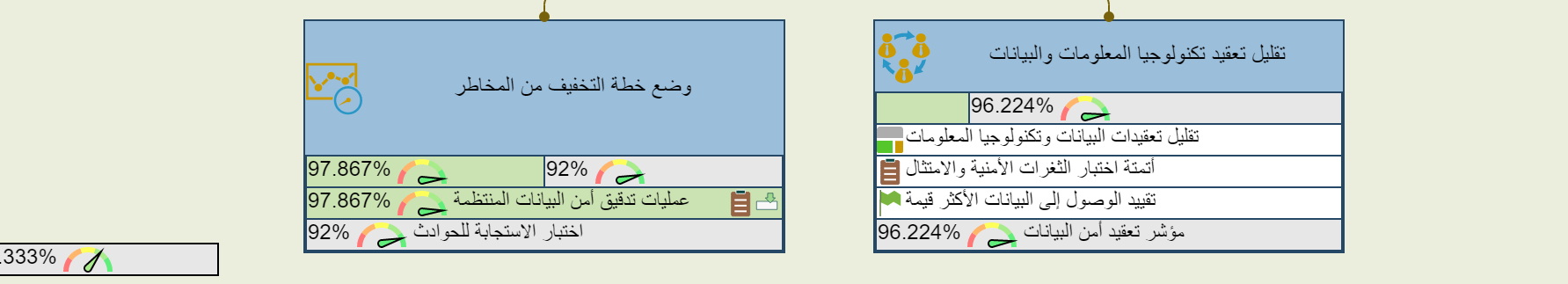

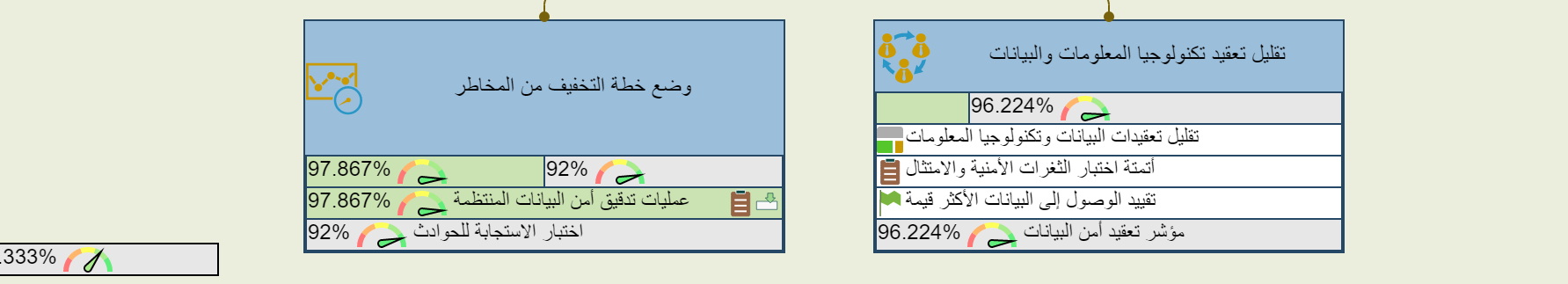

- وضع خطة لتخفيف المخاطر

- تقليل تعقيد تكنولوجيا المعلومات

دعونا نناقشهم بالتفصيل.

وضع خطة لتخفيف المخاطر

يعد وجود خطة لتقليل المخاطر عامل نجاح للاستجابة الأسرع لخرق البيانات.

كيف يمكننا التأكد من أن الخطة الحالية لأمن البيانات هي خطة جيدة؟

يجب أن يعتمد على نموذج مخاطر حديث يعكس الطريقة التي تدار بها البيانات في المؤسسة. في بطاقة أداء الاستراتيجية، يتم قياس ذلك من خلال المؤشر الرئيسي عمليات تدقيق أمان البيانات المنتظمة الموضح في منظورات التعلم والنمو .

كيف نعرف أن خطة الاستجابة للمخاطر المقترحة فعالة بالفعل؟

جنبًا إلى جنب مع التحديثات المنتظمة لخطة المخاطر، يمكننا اختبار تطبيق الخطة المطورة في الممارسة . يتم قياس ذلك من خلال المؤشر المتأخر، اختبار الاستجابة للحوادث.

تقليل تعقيد تكنولوجيا المعلومات والبيانات

تسمي الدراسات التجريبية عدة عوامل أخرى تساعد في تقليل تكاليف خرق البيانات، مثل:

- تعقيد البنية التحتية لتكنولوجيا المعلومات

- تعقيد مخطط البيانات

- الأتمتة

على خريطة الاستراتيجية، قمنا بصياغة هذه العوامل ضمن هدف تقليل تعقيد تكنولوجيا المعلومات والبيانات .

في هذه الحالة:

- تقليل تعقيدات البيانات وتكنولوجيا المعلومات هو الأساس المنطقي للهدف

- تقييد الوصول إلى البيانات الأكثر قيمة هو أحد عوامل نجاح تقليل تعقيد حلول تقنية المعلومات المطلوبة

- أتمتة اختبار الثغرات الأمنية والامتثال هي مبادرة واسعة لأتمتة تكنولوجيا المعلومات للأمان

أخيرًا، إذا تم تسمية تقليل التعقيد كأحد عوامل الاستجابة الأفضل لخرق البيانات، فكيف يمكننا تحديده كمياً ؟

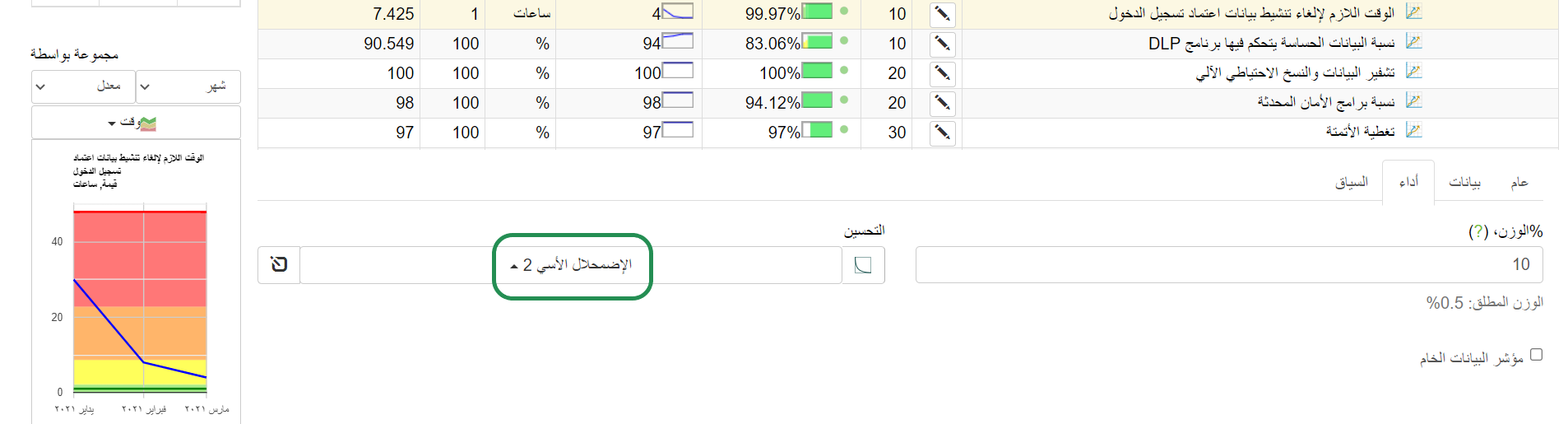

الإجابة فردية وتعتمد على مشهد تكنولوجيا المعلومات في مؤسستك. بالنسبة لبطاقة الأداء هذه، يوجد مثال على مؤشر تعقيد أمن البيانات الذي تم تجميعه من مؤشرات مثل:

- عدد المستخدمين بأعلى مستوى وصول. تم تعيين وظيفة التحسين لهذا المؤشر على “تصغير خطيًا ،” لأن تقليل عدد المستخدمين الذين لديهم إمكانية الوصول إلى البيانات الحساسة سيؤدي إلى تحسين الأداء العام للمؤشر.

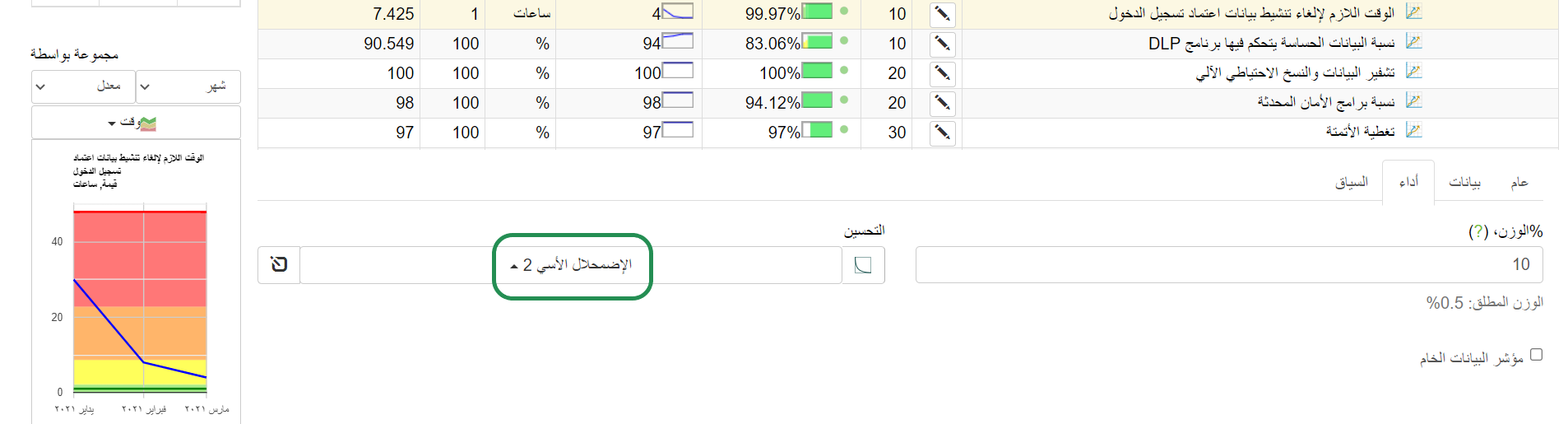

- الوقت اللازم لإلغاء تنشيط بيانات اعتماد تسجيل الدخول. 7٪ من خروقات البيانات ناتجة عن مصدر ضار من الداخل. يعد إلغاء تنشيط بيانات اعتماد تسجيل الدخول بسرعة أحد إجراءات أمان تكنولوجيا المعلومات التي يمكن أن تقلل هذه النسبة المئوية. الفاصل الزمني المقبول، في هذه الحالة، قصير جدًا. لعكس هذه الفكرة في بطاقة الأداء، فإن وظيفة التحسين لهذا المؤشر هي الاضمحلال الأسي.

- نسبة البيانات الحساسة يتحكم فيها برنامج DLP. تعد حلول منع فقدان البيانات إحدى الطرق لأتمتة أمان تكنولوجيا المعلومات. طالما أن المؤسسات تتعامل مع البيانات الجديدة، فمن المهم مراجعة نماذج البيانات بانتظام للتأكد من إمكانية الوصول إلى البيانات الحساسة بواسطة أدوات DLP (منع فقدان البيانات).

- آليًا لتشفير البيانات والنسخ الاحتياطي. على غرار المؤشر السابق، نحن مهتمون بالحصول على نموذج بيانات محدث والتأكد من إدارة البيانات الحساسة بشكل صحيح.

- ٪ من برامج الأمان الحديثة . يبدو هذا المقياس وكأنه مقياس بسيط، لكن الدراسات تحكي قصة مختلفة. السبب الجذري ل 16٪ من خروقات البيانات هو الثغرة الأمنية في برامج الطرف الثالث. يقوم بائعو البرامج بإصدار تحديثات بانتظام تعمل على تصحيح الثغرات الأمنية. يعد تثبيت آخر التحديثات أحد عوامل نجاح تقليل مخاطر الأمان.

- تغطية الأتمتة، نسبة مستوى الأتمتة الممكن مع المستوى الحالي للأتمتة. تقلل الأتمتة العالية من تأثير العوامل البشرية وتقلل من التعقيد بالنسبة لأصحاب المصلحة.

هذه مجرد أمثلة لبعض المقاييس التي يمكن أن تحدد مدى التعقيد في حالة أمن البيانات. يجب أن يشتمل النهج الأكثر قوة في التعامل مع التعقيد على تحليل أعمق لأصحاب المصلحة، وإيجاد نقاط التعقيدات السيئة ووضع استراتيجية لتقليل التعقيد. ناقشنا في المقالة السابقة مقاييس التعقيد وطرق تطبيقها عمليًا.

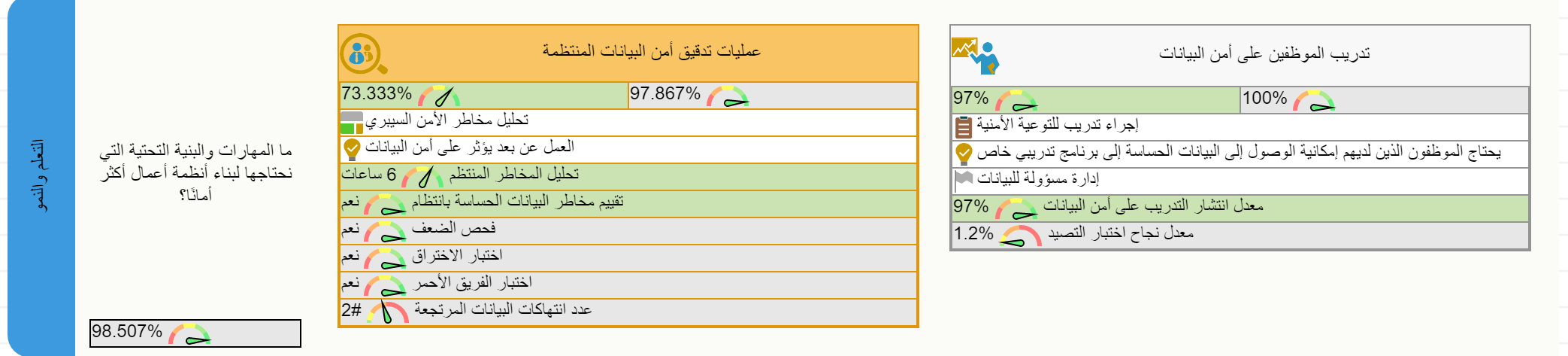

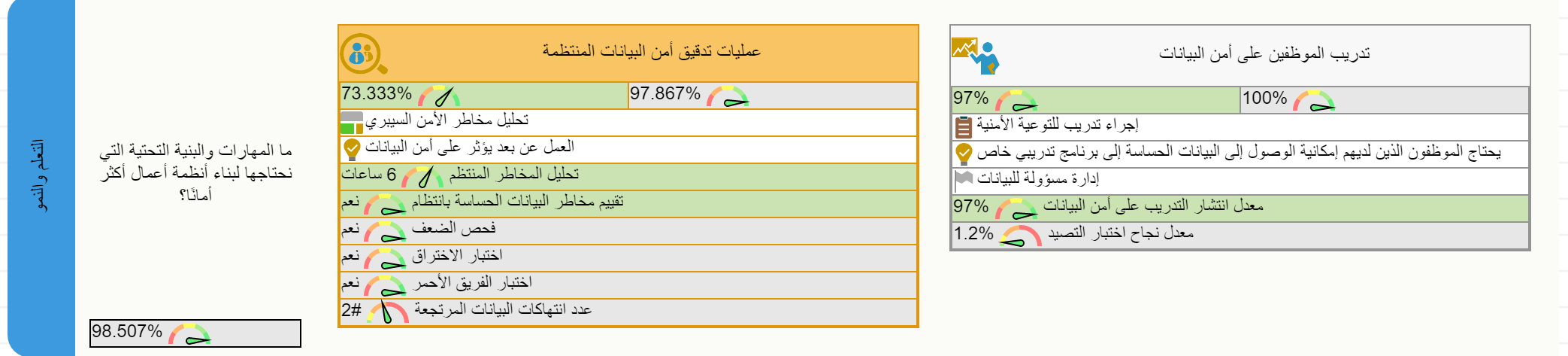

منظور التعلم والنمو

في هذا المنظور، يوجد لدينا هدفين كبيرين:

- عمليات تدقيق أمن البيانات المنتظمة إلى التركيز على البنية التحتية المناسبة لأمن البيانات.

- تدريب الموظفين على أمان البيانات الذي يركز على تزويد فريقك بالمعرفة والمهارات الحديثة اللازمة لمنع انتهاكات البيانات أو تقليل تأثيرها.

دعنا نلقي نظرة على كيفية صياغة هذه الأهداف على خريطة الاستراتيجية.

تدقيقات أمن البيانات المنتظمة

لدينا سبب منطقي تحليل مخاطر الأمن السيبراني يتوافق مع الهدف. ما هي مخاطر الأمن السيبراني النموذجية؟ في وصف الأساس المنطقي، لدينا بعض الأمثلة:

- الهجمات الإلكترونية

- برامج الفدية

- البرامج الضارة

- تهديدات من الداخل

- بيانات الاعتماد المفقودة / المسروقة

- الوصول غير المصرح به

- فقدان البيانات

- تلف البيانات

هناك فرضية مفادها أن العمل عن بُعد يؤثر على أمن البيانات بما يتماشى مع الهدف. بالنسبة للعديد من المؤسسات، كان العمل عن بُعد جزءًا من استراتيجية مكافحة الأزمات استجابة لوباء كوفيد-19.

هناك نوعان من المؤشرات الرئيسية:

- تحليل المخاطر المنتظم – تحليل عام للمخاطر الجديدة

- تقييم منتظم لمخاطر البيانات الحساسة – تحليل أكثر تحديدًا في سياق البيانات الحساسة

تم تكوين كلا المؤشرين ليتم تحديثهما على أساس ربع سنوي .

هناك العديد من المقاييس التي تساعد في تحديد جهود الفريق الأمني في تحليل حالة الخطر الحالية والتعلم منها:

- فحص الثغرات الأمنية – عادةً ما يتم الفحص التلقائي بواسطة فريق تكنولوجيا المعلومات

- اختبار الاختراق (اختبار القلم) – محاكاة لهجوم إلكتروني

- اختبار الفريق الأحمر – اختبار أمان على نطاق أوسع يتضمن المزيد من المشاركين

تم تكوين مؤشرات الأداء الرئيسية ذات الصلة للفترات الزمنية المختلفة للتحديثات:

- يمكن إجراء الفحص الآلي للثغرات الأمنية أسبوعيًا أو شهريًا.

- اعتمادًا على نموذج المخاطرة، يمكن إجراء اختبار القلم كل ثلاثة أشهر.

- أخيرًا، تم تكوين مؤشر اختبار الفريق الأحمر الأكثر تطلبًا للموارد إلى نصف سنوي أو الفاصل الزمني للتحديث السنوي.

تم تصميم إجراءات تحليل المخاطر والاختبار للعثور على نقاط الضعف في نظام الأمان. كيف نعرف أن عمليات المحاكاة والاختبارات تلك نُفّذت بفاعلية؟ للعثور على إجابة هذا السؤال، يمكننا تتبع:

- مؤشر عدد انتهاكات البيانات المرتجعة .

إذا كان لخرق البيانات من نفس النوع تكرارات متكررة، فهذه علامة على أن خطة التخفيف من المخاطر التي اقترحها فريق الأمن ليست فعالة كما هو متوقع.

تدريب الموظفين على أمن البيانات

يظل العامل البشري أحد أكبر مخاطر أي نظام لأمن البيانات. وفقًا لتقرير IBM Security، ترتبط حوالي 36 ٪ من خروقات البيانات الضارة بالسلوك البشري (التصيد الاحتيالي، والهندسة الاجتماعية، وبيانات الاعتماد المخترقة).

كيف يمكن تصميم استراتيجية أمان البيانات للتخفيف من هذه المخاطر بشكل فعال؟

أحد الحلول هو أتمتة عمليات معينة وتقليل دور المشغل البشري. يتناسب كثيرًا مع هدف تقليل التعقيد الذي ناقشناه في المنظور الداخلي.

بالنسبة لبقية الحالات، حيث تكون الأتمتة غير ممكنة أو غير قابلة للتأجير، فإن التعليم هو الحل. كيف تركز الجهود التعليمية في سياق أمن البيانات؟ يمكننا استخدام زوج من المؤشرات الرائدة والمتأخرة!

- المؤشر الرائد: يمكن استخدام معدل اختراق التدريب على أمن البيانات لتتبع تغطية التدريب على الوعي بأمن البيانات، حيث يمكن للمشاركين تعلم، على سبيل المثال، حول ممارسات التصيد الاحتيالي وطريقة تجنبها.

- يجب أن يركز أفضل مؤشر متأخر، في هذه الحالة، على التأثير الملموس لتدريب التوعية. إذا كان فهم ممارسات التصيد هو أحد موضوعات التدريب، فقم بإجراء اختبار التصيد ومعرفة ما إذا كان الموظفون يستخدمون بالفعل التدريب. يمكن قياس ذلك في بطاقة الأداء باستخدام مؤشر معدل نجاح اختبار التصيد.

إذا كان تثقيف الموظفين بشأن أمان البيانات هو أولويتك الآن، فيمكن لفريق الأمان الخاص بك تصميم بطاقة أداء تقييم التدريب باستخدام نموذج مستويات كيركباتريك، كما تمت مناقشته في هذا المقالة .

أتمتة بطاقة أداء أمان البيانات

ناقشنا مثالاً لبطاقة أداء الاستراتيجية التي تساعد في وصف وتنفيذ وتنفيذ استراتيجية أمان البيانات في مؤسستك.

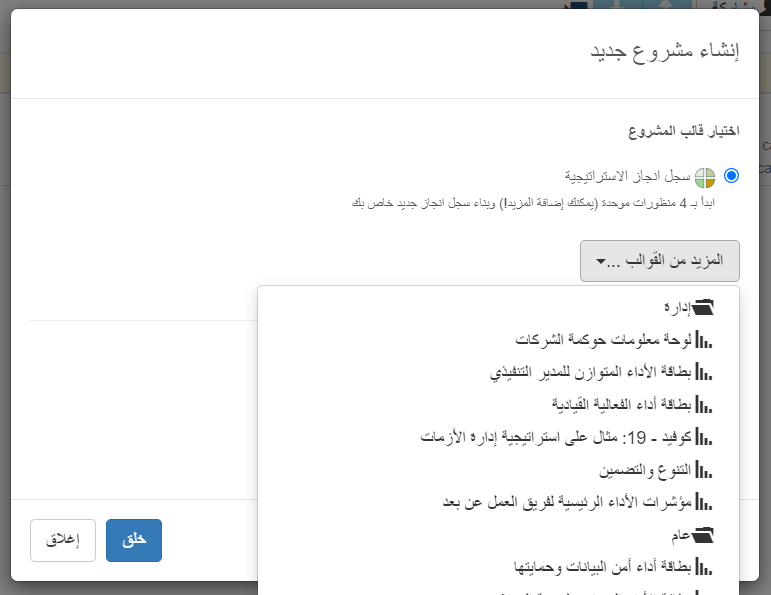

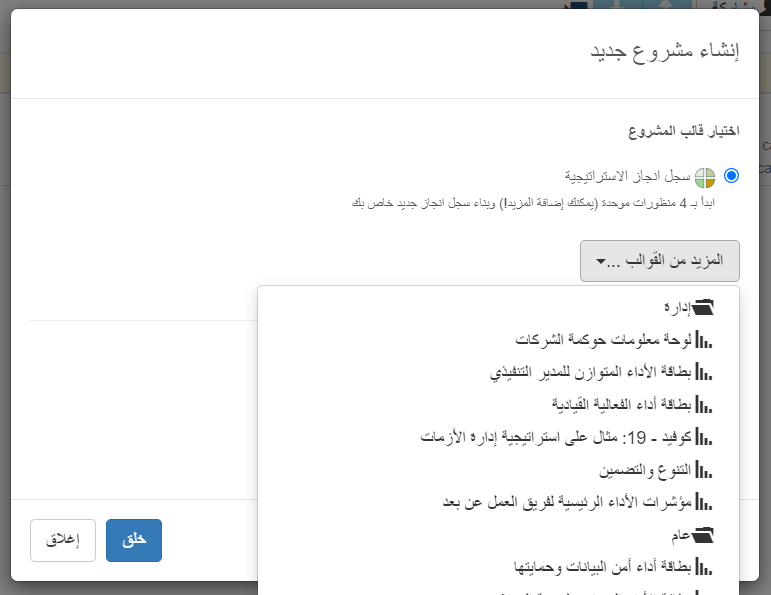

تتوفر بطاقة النتائج هذه كأحد القوالب المجانية في BSC Designer Online بحيث يمكنك التسجيل باستخدام حساب خطة مجاني والبدء في تخصيصه وفقًا لاحتياجاتك.

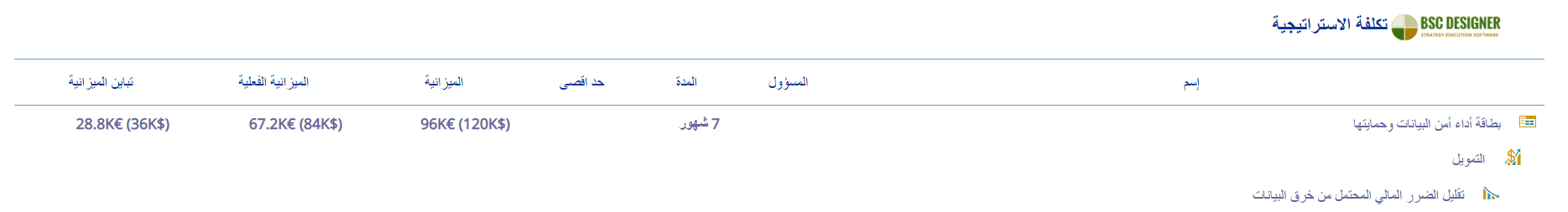

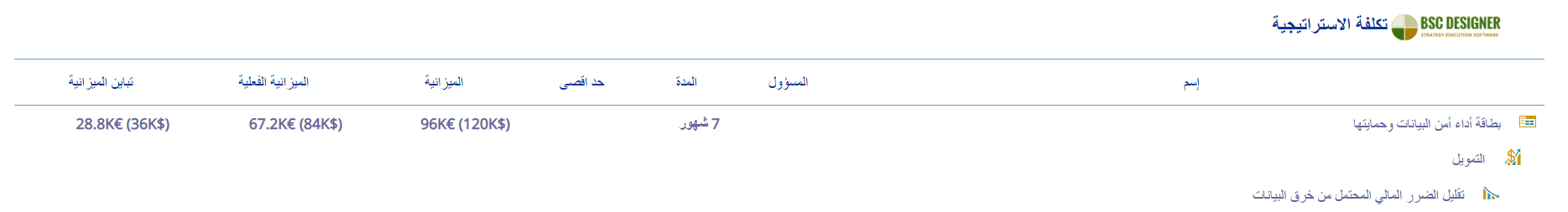

معرفة التكلفة الإجمالية للاستراتيجية

ذكرنا أن أحد أسباب وجود بطاقة أداء استراتيجية لأمن البيانات هو أنها ستجعل من السهل تقديم مبادرات جديدة لأصحاب المصلحة.

تعتبر تكلفة الاستراتيجية المقترحة أحد الأسئلة الأولى التي ستطرح على الطاولة. يمكن تقدير تكلفة تنفيذ الاستراتيجية كمجموع تكاليف جميع أهداف العمل والمبادرات الخاصة بكل منها.

إذا كنت تستخدم BSC Designer كأداة أتمتة، فستتمكن من تخصيص ميزانيات للمبادرات والتحكم في استخدامها. سيكون البرنامج قادرًا على إنشاء تقرير تكلفة الاستراتيجية لتقديم التكلفة الإجمالية المتوقعة لتنفيذ الاستراتيجية.

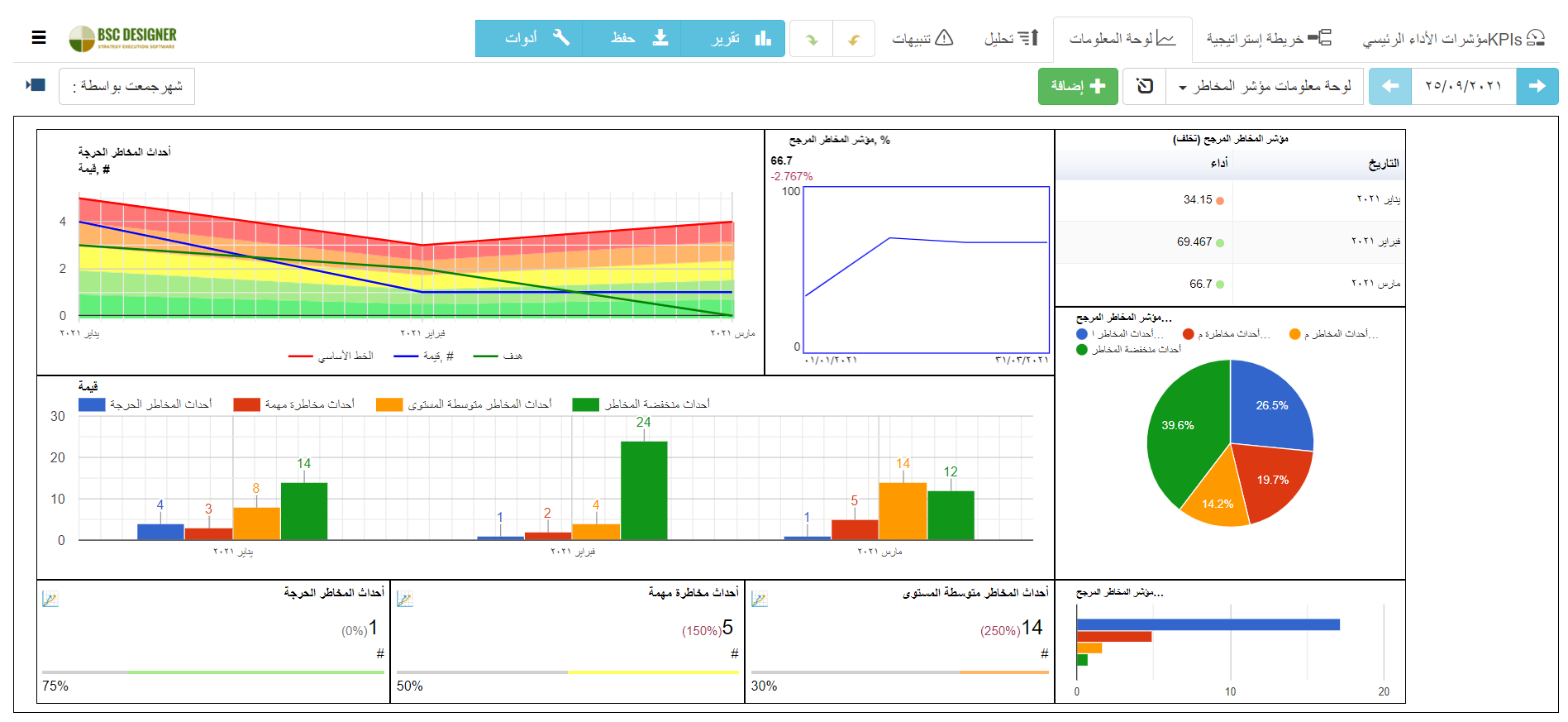

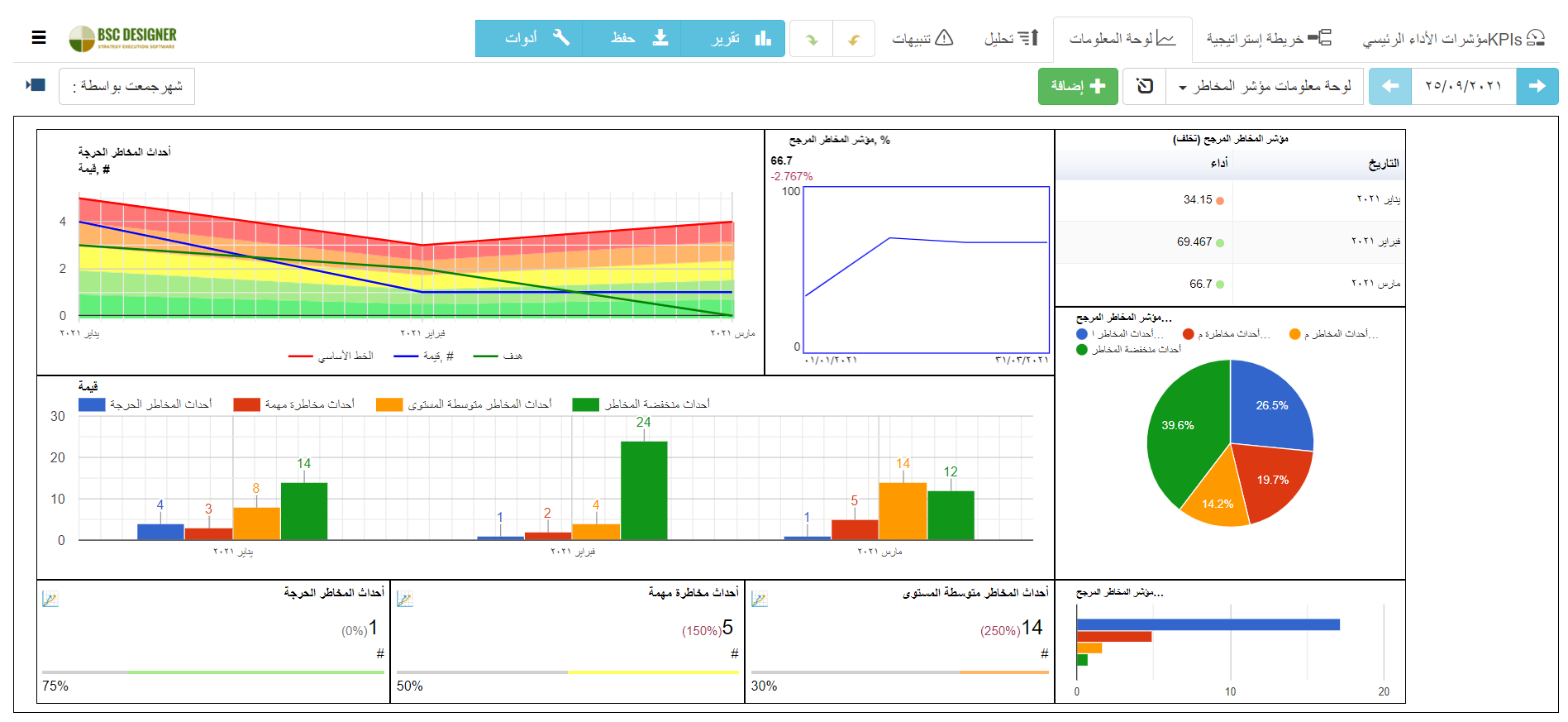

تصور البيانات المهمة على لوحات التحكم

هناك طلب نموذجي آخر لأصحاب المصلحة وهو الحصول على البيانات لاتخاذ القرارات الصحيحة (من قبل، تحدثنا عن القرارات المستندة إلى البيانات ). تحتوي الخريطة الاستراتيجية بحد ذاتها على الكثير من البيانات. هناك طريقة أخرى تتمثل في إنشاء لوحة معلومات BI يمكن تكوينها لعرض أهم المؤشرات وبياناتها.

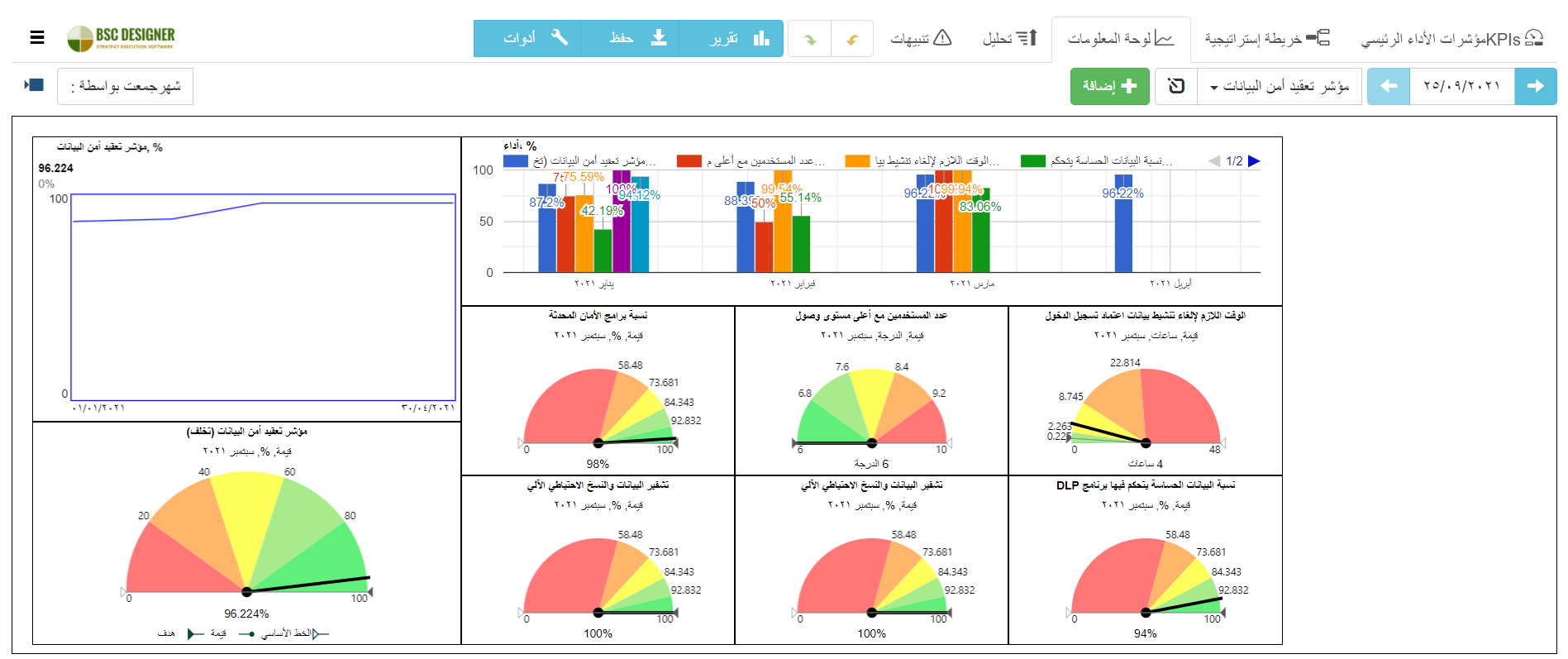

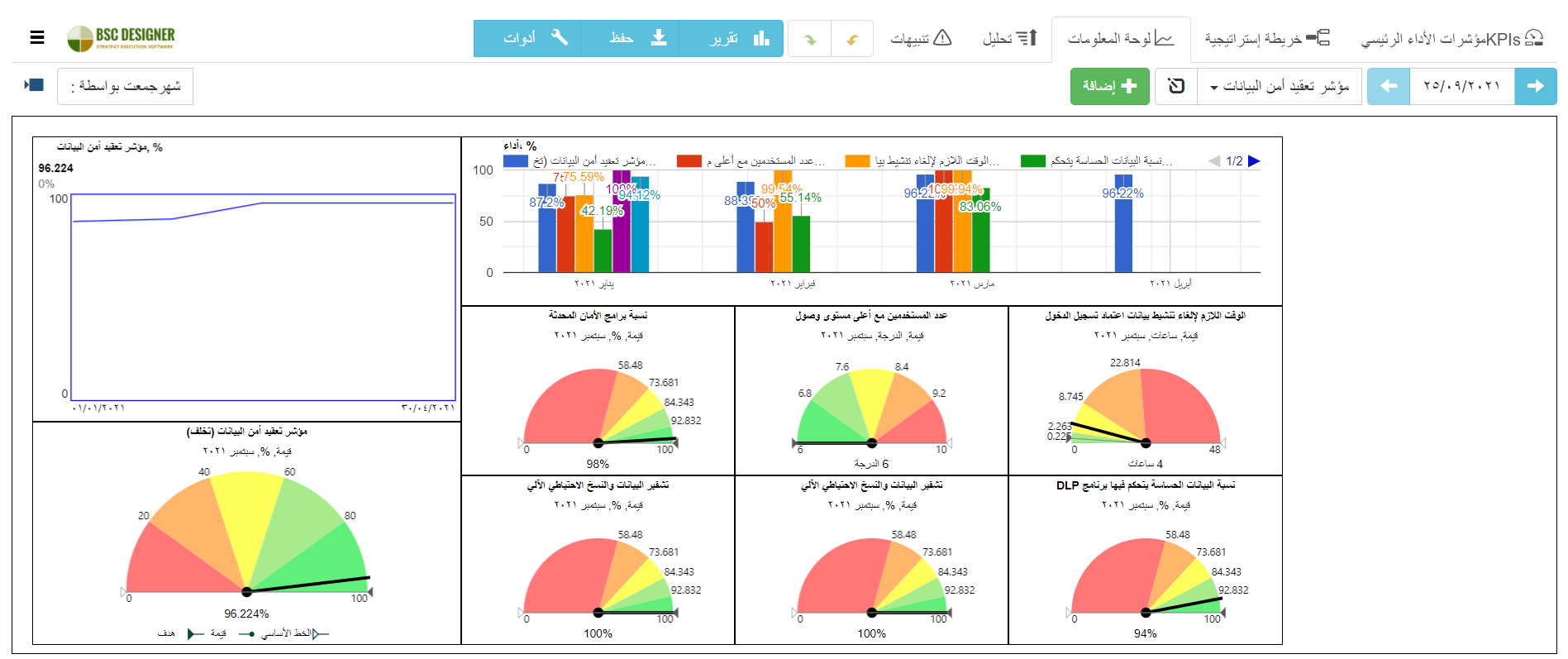

في نموذج الاستراتيجية لهذه المقالة، لدينا لوحتا معلومات (يمكنك التبديل بينهما).

لوحة معلومات مؤشر المخاطر تركز بشكل حصري على مؤشرات مؤشر المخاطر التي استخدمناها لتحديد حالة المخاطرة الحالية. من خلال المخططات الخاصة بلوحة القيادة، يمكننا أن نرى:

- المخاطر الحالية الموضحة في مخططات المقاييس

- كيف تم تغيير مؤشر المخاطر بمرور الوقت

- مساهمة كل مؤشر في مؤشر المخاطرة على مخطط الوزن

لوحة معلومات أخرى هي مؤشر تعقيد أمان البيانات. كما ناقشنا، فإن التعقيدات السيئة لأنظمة الأمان هي عامل ارتفاع مخاطر خرق البيانات. تصور لوحة المعلومات هذه الحالة الحالية للتعقيد كما تم تحديده بواسطة المؤشرات المحددة.

تحليل بيانات الأداء

جمع بيانات الأداء في شكل مؤشرات الأداء الرئيسية هو شيء تفعله معظم المؤسسات بانتظام. لا يهم ما هي أداة الأتمتة المستخدمة، هناك الكثير من البيانات المتاحة.

السؤال هو دائمًا كيفية استخدام هذه البيانات وتحويلها إلى معلومات قابلة للتنفيذ. تحدث بعض الأفكار عندما يناقش الفريق خريطة استراتيجية أو لوحة معلومات؛ البحث عن رؤى أخرى يمكن أن يكون آليًا.

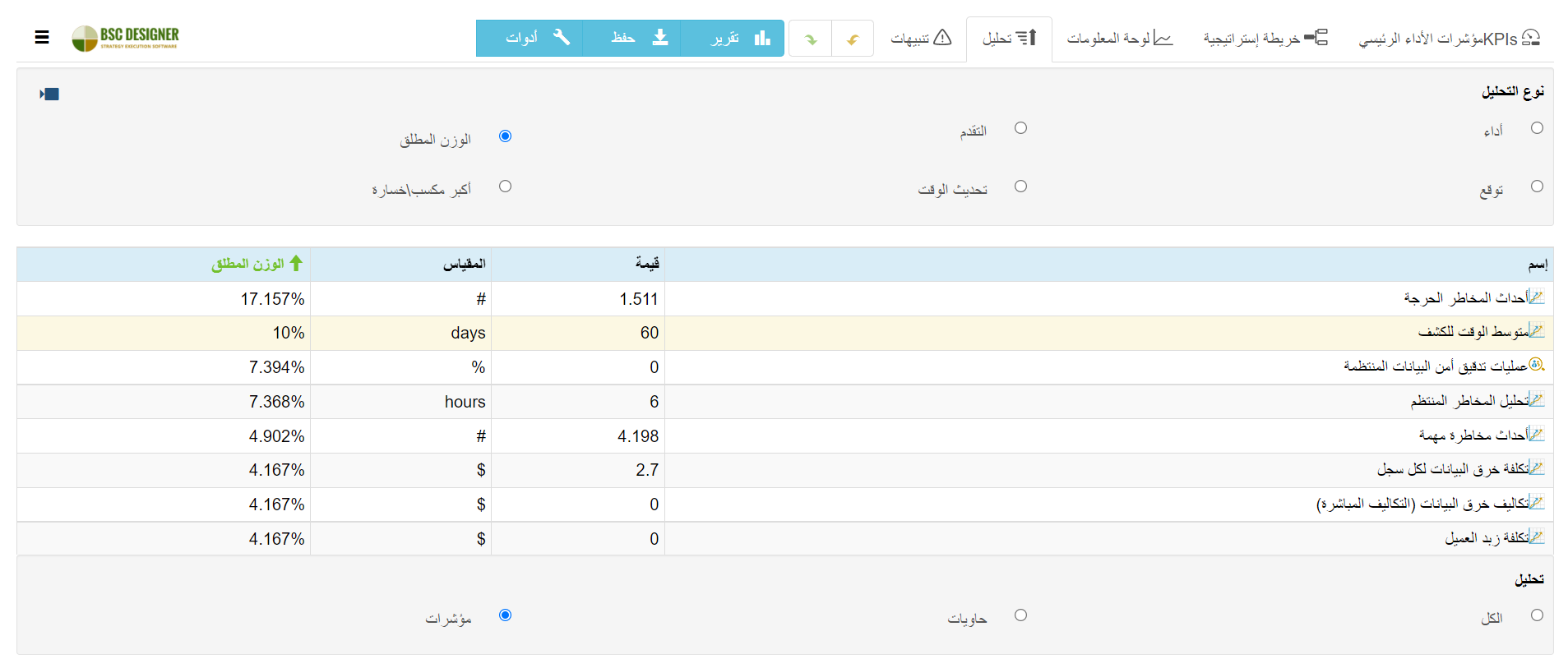

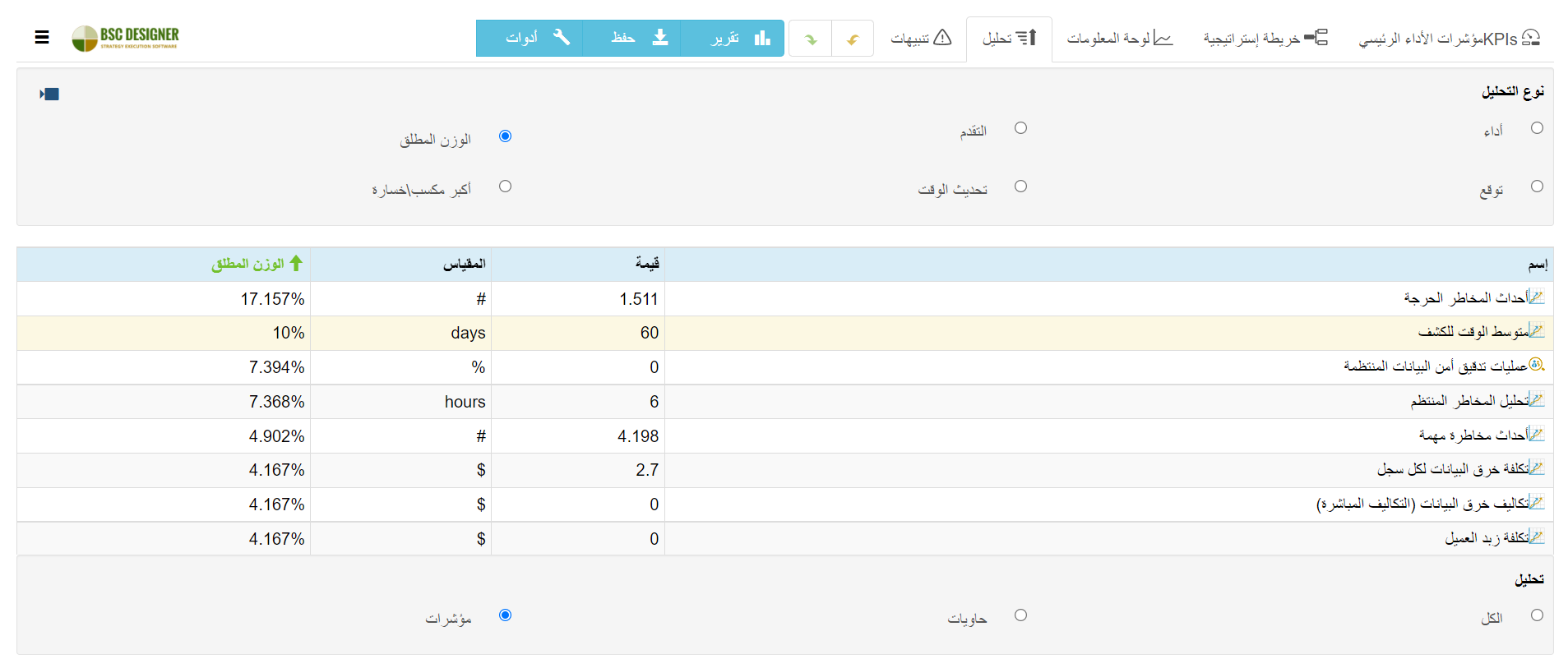

بهذا المعنى، تساعد وظيفة التحليل في BSC Designer كثيرًا. وهنا بعض الأمثلة:

- تحتاج معظم المؤشرات التي ناقشناها إلى التحديث بانتظام. من خلال تحليل وقت التحديث ، يمكنك العثور على المؤشرات التي يجب تحديثها قريبًا أو تلك التي لم يتم تحديثها في الوقت المناسب. يمكن أيضًا أتمتة ذلك باستخدام وظيفة التنبيهات .

- كل مؤشر في بطاقة قياس الأداء له وزنه الذي يعكس أهمية المؤشر. من خلال تحليل الوزن المطلق ، يمكنك العثور على المؤشرات ذات الأهمية الأكبر. على سبيل المثال، في مثالنا، المؤشر متوسط وقت الاكتشاف له أعلى وزن. إذا نظر فريقك في العمل على عدة مبادرات، ووعدت إحداها باكتشاف انتهاكات البيانات بشكل أسرع، فامنح الأولوية لذلك.

- في بعض الأحيان، يمكن العثور على نتائج مثيرة للاهتمام بمجرد النظر في كيفية تغير بيانات الأداء. الكسب أو الخسارة السريعة هي علامة على بعض العوامل الجديدة التي يجب تحليلها. لماذا تعرض مؤشر أحداث المخاطر متوسطة المستوى لخسارة بنسبة 30٪ – هل كان ذلك نتيجة لبعض تحديثات النظام الداخلي، أم أنها مشكلة إعداد التقارير؟

تخطيط الأسباب وعوامل النجاح والنتائج المتوقعة

في دورة التخطيط الإستراتيجي المجانية ، ناقشنا أهمية فهم سياق العمل لهدف ما. لا يكفي أن يكون لديك هدف موصوف جيدًا، من المهم أن نفهم الأسباب الكامنة وراءه وعوامل نجاحه والنتائج المتوقعة ذات القيمة بالنسبة للمؤسسة.

ألق نظرة على هدف تقليل تعقيد تكنولوجيا المعلومات والبيانات من نموذج بطاقة الأداء:

- هناك سجل منطقي لـ تقليل تعقيدات البيانات وتكنولوجيا المعلومات يوضح أهمية هذا الهدف: “يمثل التعقيد الكبير لأنظمة البرامج والبنية التحتية للبيانات أحد عوامل خطر خرق البيانات. “

- هناك أيضًا عامل نجاح لتقليل التعقيدات – تقييد الوصول إلى البيانات الأكثر قيمة. إنه منطقي تمامًا في سياق الهدف – يقلل الوصول إلى البيانات الحساسة من تعقيد مخطط البيانات ويقلل من مخاطر اختراق البيانات نتيجة لذلك.

في بعض الحالات، ليس لدينا خطة ثابتة لتحقيق شيء ما، وبدلاً من ذلك نتعامل مع فرضية مُتَعَلَمَة. يمكن لمستخدمي BSC Designer إضافة فرضية إلى أهدافهم. في مثالنا، كانت هناك فرضية، يؤثر العمل عن بُعد على أمان البيانات بما يتوافق مع عمليات تدقيق أمان البيانات المنتظمة.

معرفة النتائج المتوقعة أمر بالغ الأهمية أيضًا. على سبيل المثال، بالنسبة إلى تدريب الموظفين على أمان البيانات، لدينا نتيجة متوقعة تسمى إدارة البيانات المسؤولة. ماذا يعني ذلك عمليا؟ كيف يمكننا تحديد هذا؟ هذه الأسئلة تفتح الباب لبعض المناقشات الشيقة.

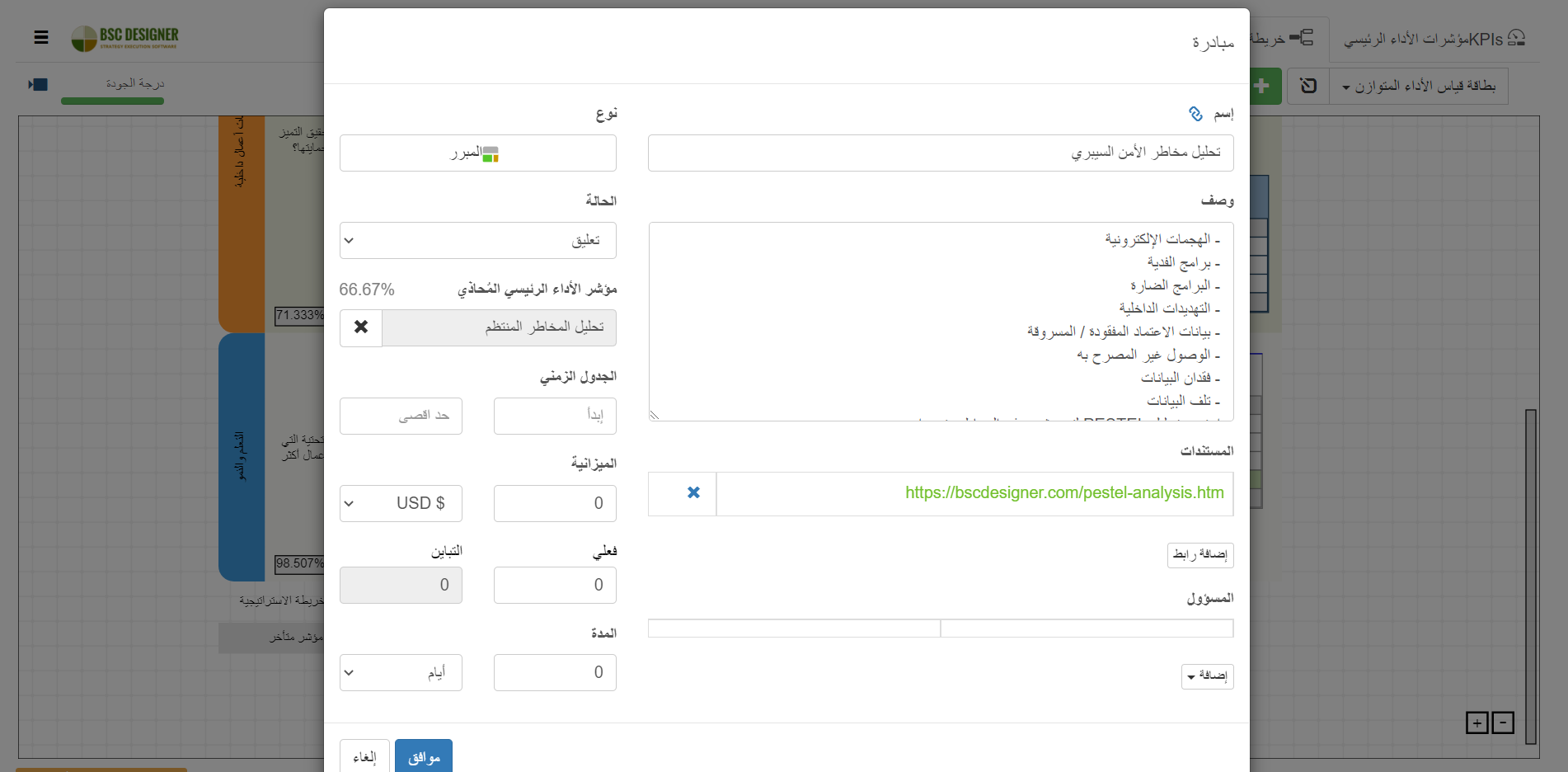

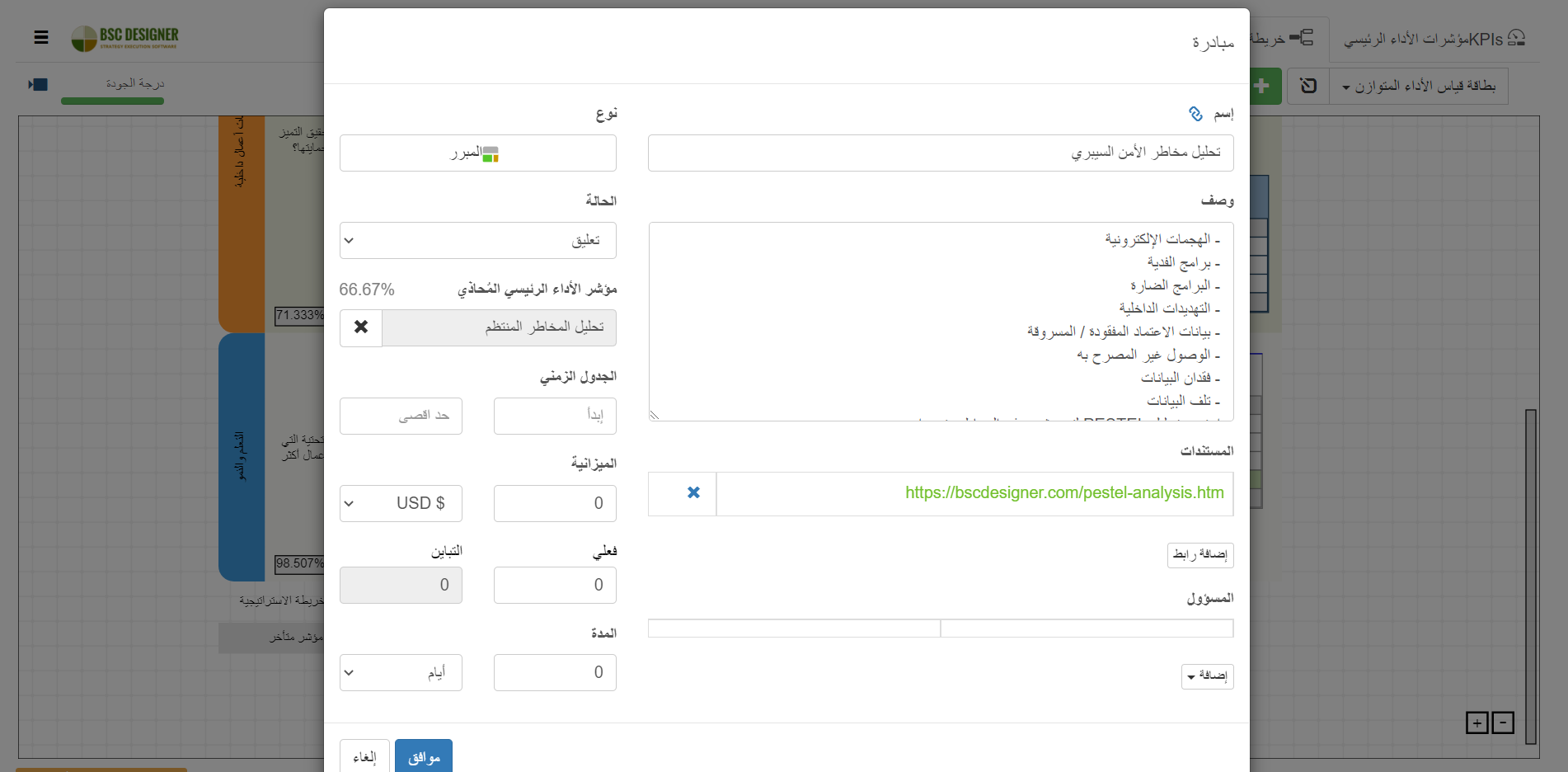

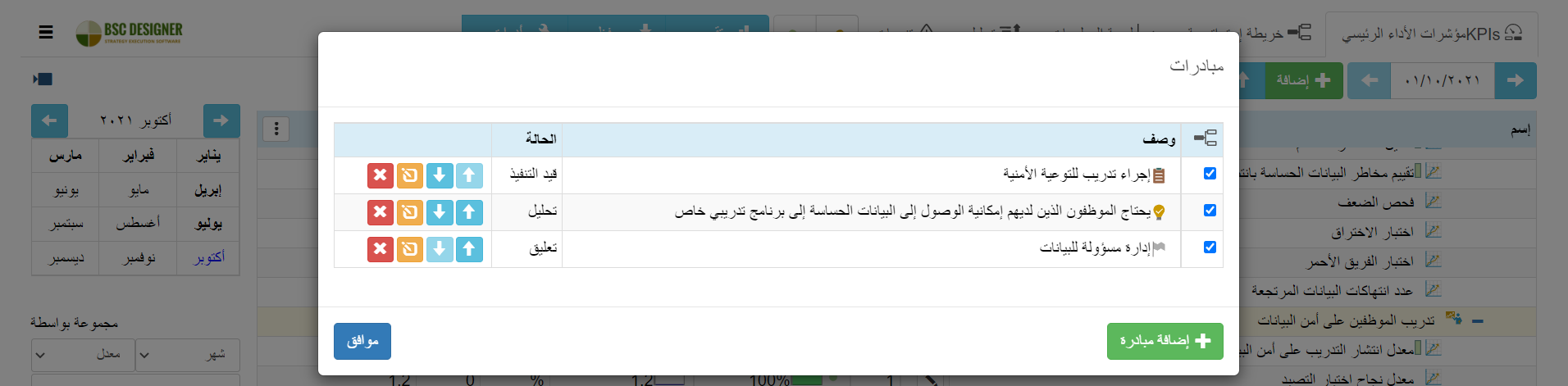

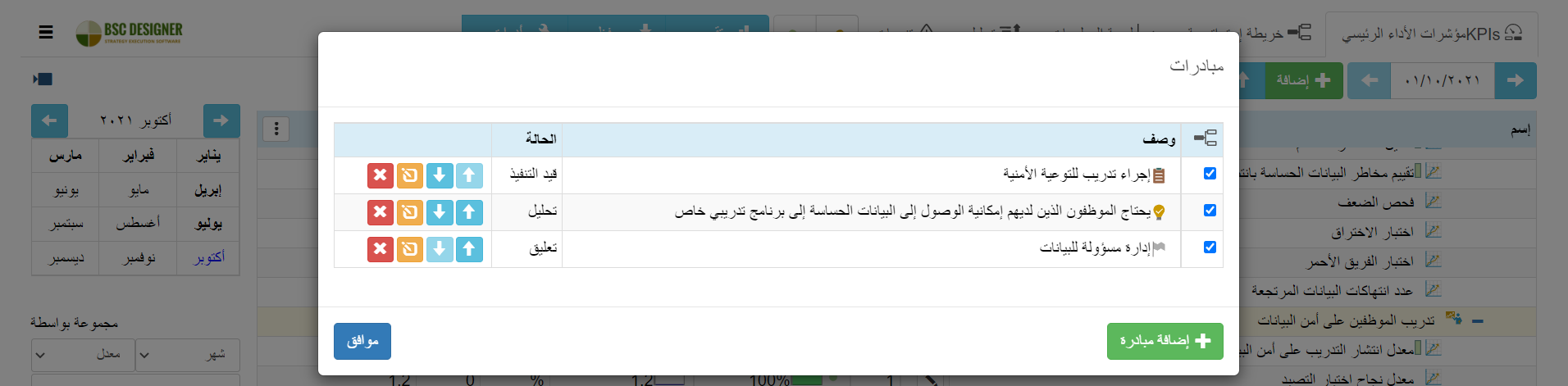

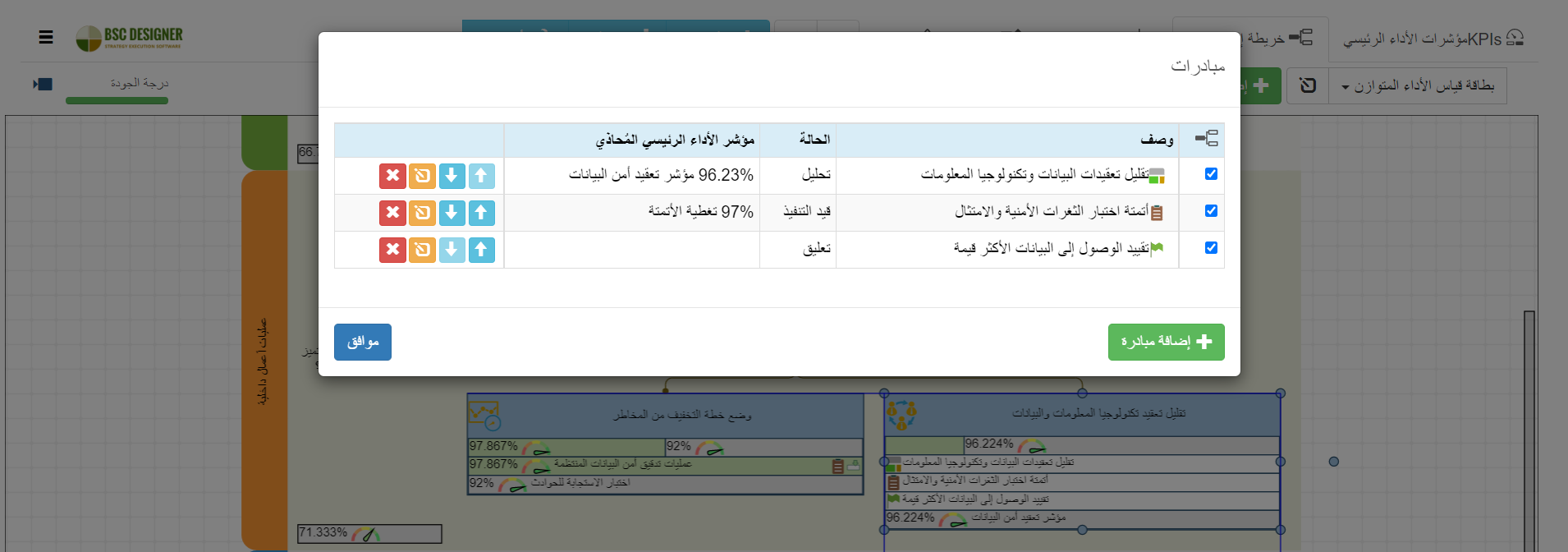

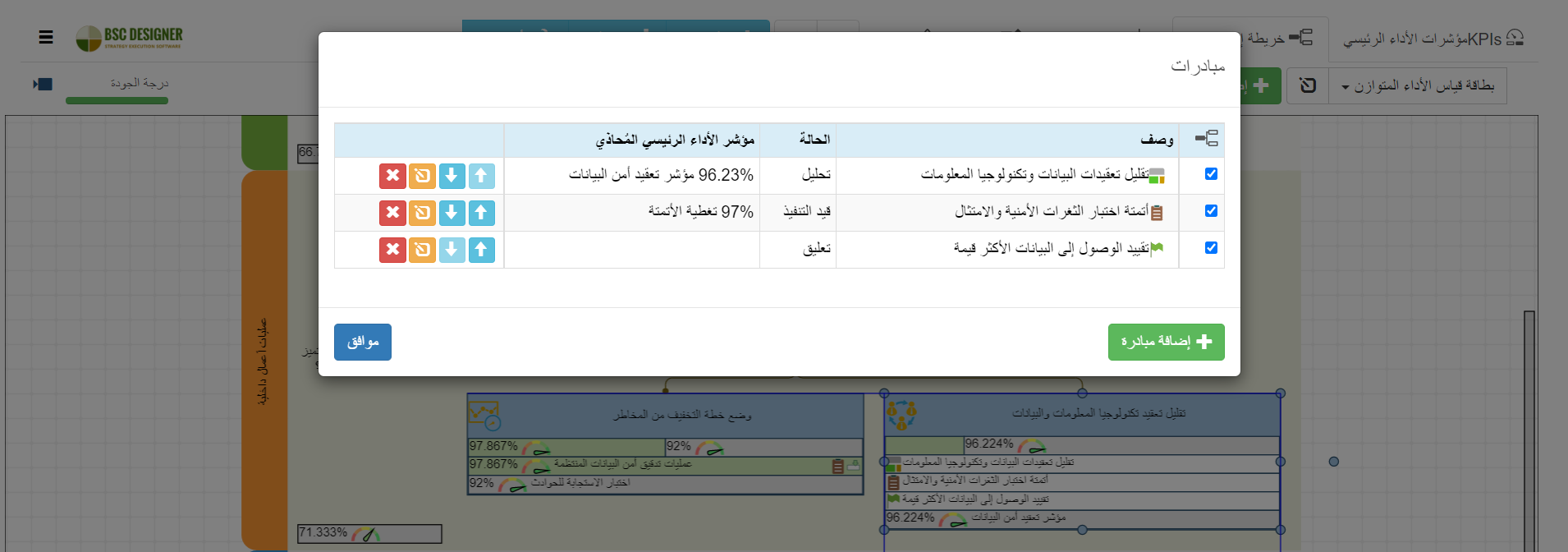

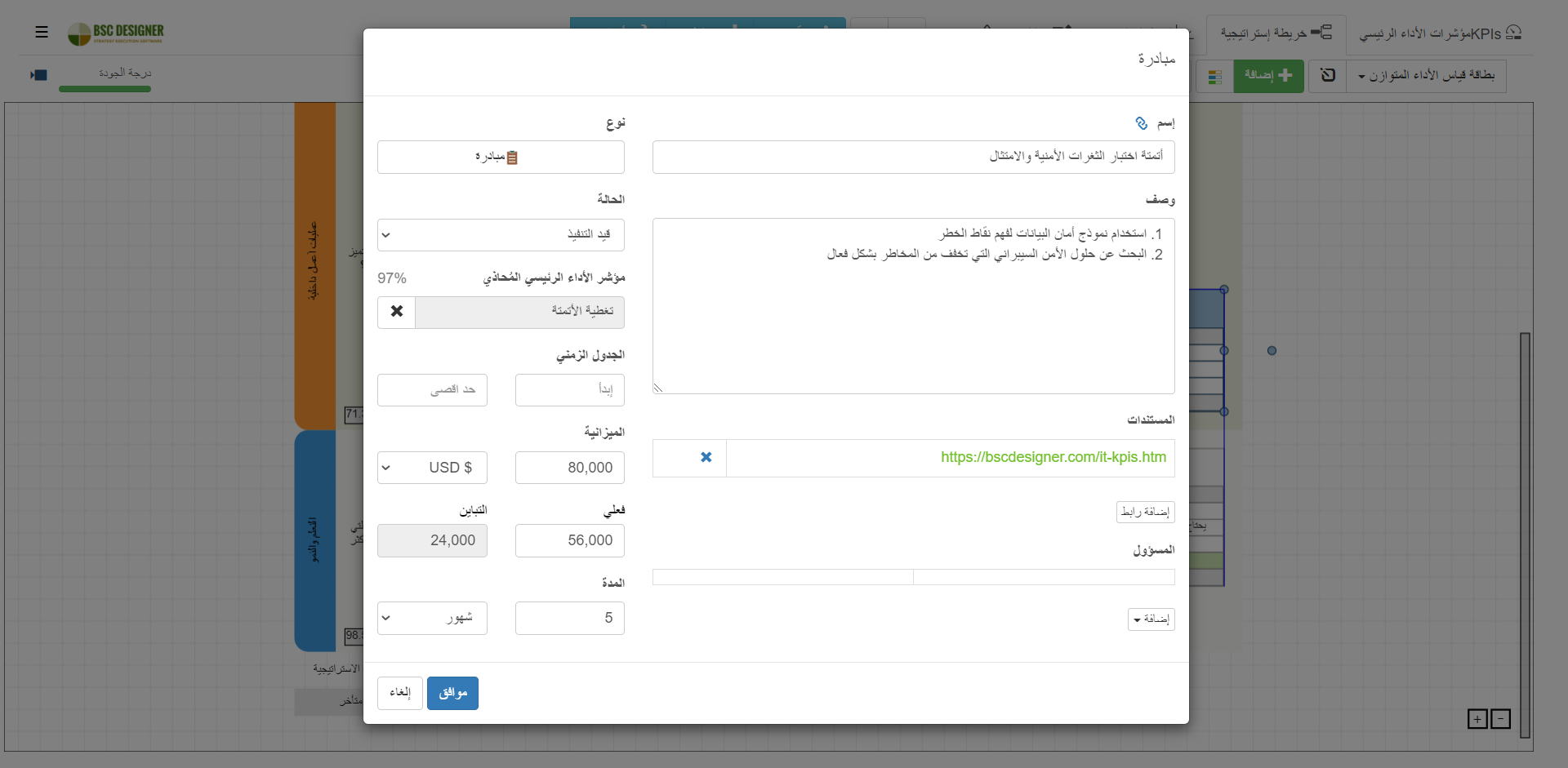

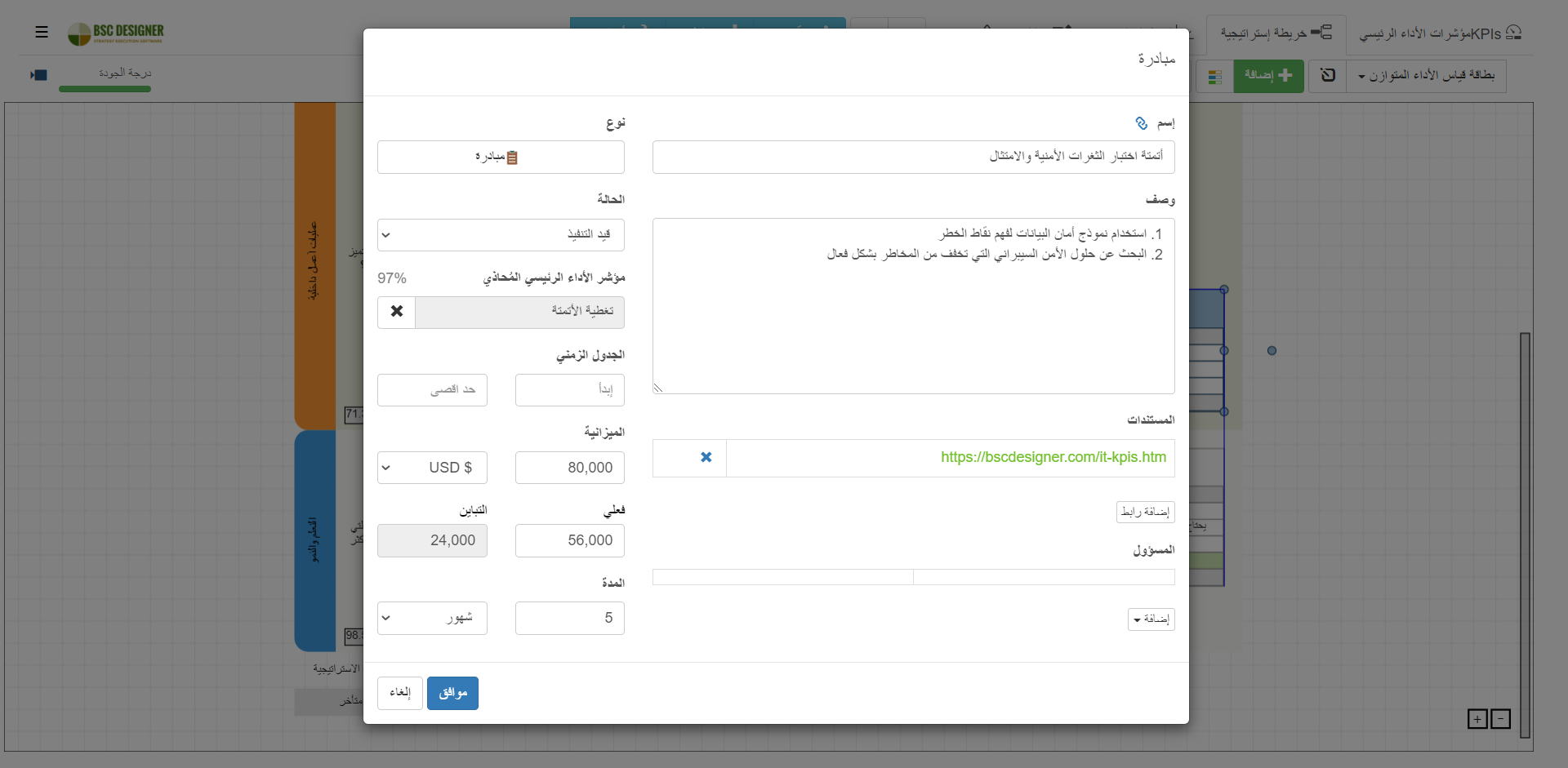

إنشاء مبادرات مع الميزانيات والمالكين والوضعيات

لسد الفجوة بين التخطيط الاستراتيجي والتنفيذ، استخدم المبادرات للأهداف. لنأخذ مبادرة أتمتة اختبار الثغرات الأمنية والامتثال المتوافقة مع تقليل تعقيد تكنولوجيا المعلومات والبيانات.

- كيف سيعمل فريقك بالضبط على هذه المبادرة؟ استخدم حقل الوصف لإضافة خطة عمل مفصلة.

- كيف تتماشى مع خطط التخفيف من المخاطر الأخرى؟ استخدم قسم المستندات للارتباط بالموارد ذات الصلة. في مثالنا، قمنا بربط بطاقة قياس أداء تكنولوجيا المعلومات .

- من المسؤول عن هذه المبادرة؟ عيّن عدة مالكين حتى يتلقوا إشعارًا عند حدوث شيء ذي صلة.

- ما هو الوضع الحالي للمبادرة؟ حدِّث الحالة جنبًا إلى جنب مع تقدم فريقك في العمل على المبادرة.

- كيف يمكنك تتبع التقدم في سياق هذه المبادرة؟ في مثالنا، تم ربطه بمؤشر تغطية التشغيل الآلي، ٪ الذي يشكل مؤشر تعقيد أمان البيانات .

الاستنتاجات

في هذه المقالة، نناقش مثالاً على استراتيجية أمان البيانات. فيما يلي أهم الأفكار التي ناقشناها:

- هناك عوامل مخاطر معروفة لخرق البيانات، بالإضافة إلى طرق مثبتة لتقليل التأثير الحوادث الأمنية.

- ساعد أصحاب المصلحة في فهم التكاليف المباشرة وغير المباشرة لانتهاكات البيانات.

- ركز إستراتيجيتك على اكتشاف المشكلات مبكرًا و الاستجابة السريعة .

- لديك خطة لتقليل المخاطر و فريق الاستجابة لتقليل تأثير انتهاكات البيانات.

- تقليل التعقيدات السيئة لأنظمة تكنولوجيا المعلومات ومخططات البيانات.

- حدّث نماذج المخاطر بانتظام، اختبر بيئتك الأمنية.

- العامل البشري هو أحد نقاط الخطر – ثقف فريقك ، وانظر إلى التغييرات في السلوك، وليس فقط على المستوى الرسمي درجات الامتحان.

ماذا بعد؟ يتم تصميم الاستراتيجية الإلكترونية الجيدة وفقًا لاحتياجات مؤسستك. استخدم قالب استراتيجية الأمان الذي تمت مناقشته في هذه المقالة كنقطة بداية لبدء بناء استراتيجية أمان البيانات الخاصة بك. لا تتردد في مشاركة التحديات والنتائج الخاصة بك في التعليقات.

- الحصول على القوالب. اشتراك بخطة مجانيةفي BSC Designer للوصول الفوري إلى 30 قالباً لبطاقات قياس الأداء، متضمنة لقالب بطاقة أداء أمن وحماية البيانات الذي تمت مناقشته في هذه المقالة.

- اتقن مهاراتك. اطلع على الفيديو التوضيحي لبطاقة الأداء. واتقن التخطيط الاستراتيجي ومهارات التنفيذ من خلال التدريب على تنفيذ الاستراتيجية

- الأتمتة. تعرف على برنامج بطاقة الأداء المتوازن وكيف يمكن أن يجعل حياتك أسهل من خلال أتمتة تنفيذ الاستراتيجية ومؤشرات الأداء الرئيسية وخرائط الإستراتيجية.

المزيد من الأمثلة على بطاقة الأداء المتوازن

رئيس تنفيذي | مُدرٍب | مُؤلِف