Um exemplo de scorecard estratégico com indicadores de performance que lidam com as tendências emergentes de cibersegurança.

Principais tópicos do artigo:

Ponto de Partida: Estudos de Segurança de Dados

Estudos frequentes sobre a segurança e proteção de dados nos dão uma boa ideia sobre a causa principal dos vazamentos de dados e as formas de preveni-los. Neste artigo, discutiremos um exemplo de como estas descobertas podem ser combinadas em uma estratégia detalhada de cibersegurança, que pode ser medida por meio de KPIs.

Aqui estão os relatórios que vamos utilizar como referência:

- Relatório de Custo da Violação de Dados da IBM1 com estudos conduzidos pelo Instituto Ponemon, que é um dos benchmarks no mundo de segurança de TI.

- Relatório das Investigações da Violação de Dados da Verizon2 traz uma perspectiva diferente sobre os riscos de cibersegurança e como lidar com eles.

- Pesquisa Global de Segurança da Informação EY3 compartilha as melhores práticas que as organizações implementam para lidar com riscos de segurança de dados.

- Relatório FireEye M-TRENDS4 que relata as ameaças de segurança de dados e sua evolução no tempo.

Terminologia: Cibersegurança, Segurança de Dados, Proteção de Dados, Proteção da Privacidade

Vamos começar com a discussão sobre a diferença entre os termos segurança de dados/informação e proteção de dados (privacidade de dados).

- Segurança de Dados/informação trata de manter uma arquitetura segura para gerenciar dados. Por exemplo, backups frequentes, software de segurança atualizados, direitos de acesso, implementar software DLP etc.

- Proteção de dados trata do uso ético e legal de dados – obter consentimento e seguir obrigações legais.

Esta diferença é importante. Por exemplo, no caso Facebook–Cambridge Analytica, os dados foram gerenciados de forma segura (criptografados e armazenados em um servidor seguro), mas não foram gerenciados com responsabilidade de acordo com as leis de proteção de dados.

O termo Proteção de dados é utilizado principalmente na Europa e Ásia, enquanto nos EUA, o mesmo conceito se chama privacidade de dados. Françoise Gilbert compartilhou uma boa explicação das diferenças em seu blog.

Finalmente, o termo cibersegurança deve cobrir uma maior variedade de ideias, incluindo não só a segurança de dados, como também outros sistemas de segurança. Na prática, o termo é utilizado de forma intercambiável com o termo segurança de dados.

Por Que Precisamos de KPIs e Estratégias de Cibersegurança?

Além das ideias óbvias, como saber se sua empresa está indo bem e entender a direção que você deve seguir, eu mencionaria estes motivos:

- Poder basear argumentos em dados ao apresentar novas soluções de segurança para os stakeholders.

- Ter um contexto de negócoi formulado ajuda a alinhar as iniciativas de cibersegurança a outras partes da estratégia, por exemplo, ao scorecard de Talento, scorecard de TI ou scorecard de governança corporativa.

- Converter algumas ideias vagas como “ambiente de negócio altamente seguro que utiliza as tecnologias de TI mais recentes” em algo mais tangível com indicadores de performance específicos

Como Medir Algo Que Ainda Não Aconteceu

Pode parecer que a segurança de dados é algo intangível e difícil de quantificar e medir, já que nunca sabemos com antecedência que tipo de violação de dados uma organização enfrentará. Os estudos empíricos mencionados no começo (veja, por exemplo, o relatório de Segurança da IBM) compartilham pontos de vista diferentes.

A maioria das violações de dados são causadas por fatores conhecidos, como:

- Credenciais adulteradas (19%)

- Phishing (14%)

- Erros de configuração da nuvem (19%)

Isto nos dá uma ideia de onde os esforços de cibersegurança devem focar;

Embora não possamos evitar todas as violações de dados, os dados mostram que podemos minimizar seu impacto na organização ao:

- Implementar automação de segurança,

- Ter um time de resposta e um plano de resposta preparados,

- Educar os funcionários e

- Testar o ambiente do negócio utilizando abordagens como red team testing.

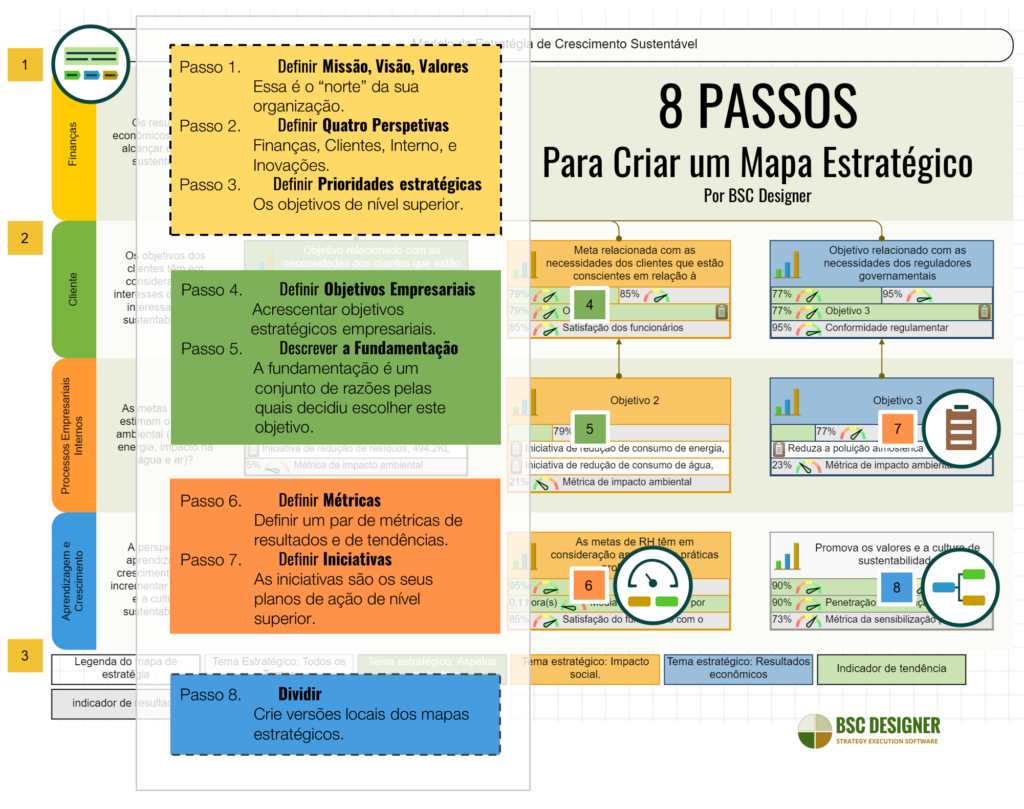

Que Modelos de Negócio São Aplicáveis para a Segurança de Dados?

Antes, discutimos vários modelos de negócio que ajudam organizações a articularem e executarem suas estratégias. Que modelos são aplicáveis para a área de cibersegurança?

Para os melhores resultados, precisamos combinar vários modelos:

- Utilizaremos a análise PESTEL para detectar e analisar os novos fatores do ambiente externo (veja os objetivos na perspectiva de Aprendizado e Crescimento). Estas podem ser mudanças na legislação, como leis de proteção de dados ou mudanças disruptivas que vimos após o Covid-19, por exemplo, a tendência do trabalho remoto.

- Falaremos bastante sobre focar na resposta. Neste contexto, vários modelos de priorização ajudarão.

- Ao trabalhar em uma estratégia de segurança de dados, precisamos considerar ações que são necessárias hoje, no futuro próximo, e algumas iniciativas para o futuro remoto. Neste contexto, o modelo dos Três Horizontes ajudará a realizar discussões disciplinadas.

- Para converter todas estas ideias desconectadas em uma estratégia coerente, utilizaremos o modelo do Balanced Scorecard.

Vamos utilizar os modelos de negócio mencionados e relatórios referenciados no começo para criar um exemplo de estratégia de segurança de dados.

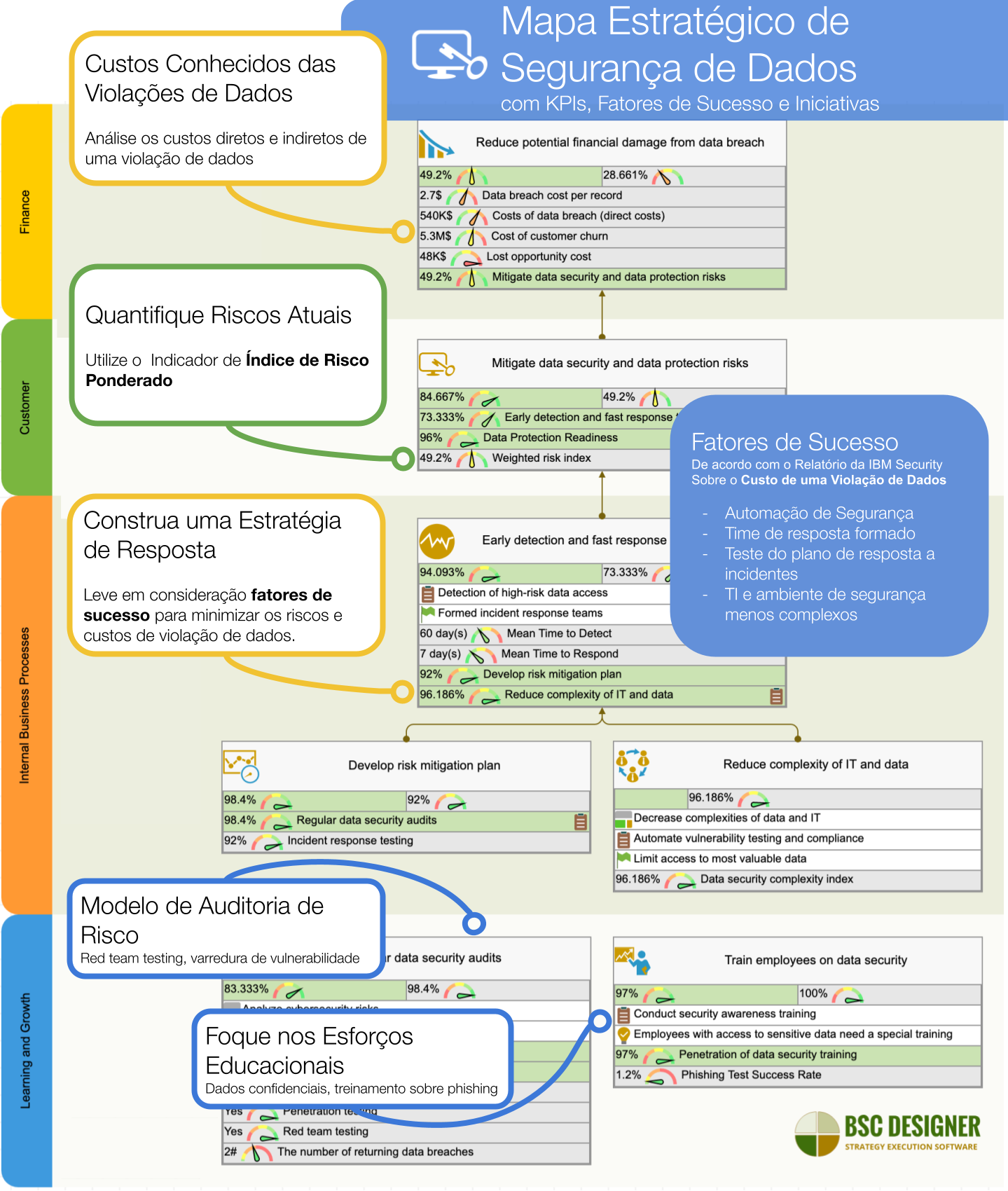

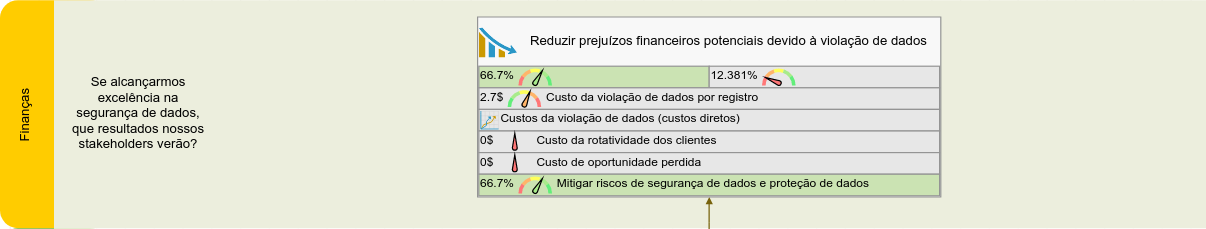

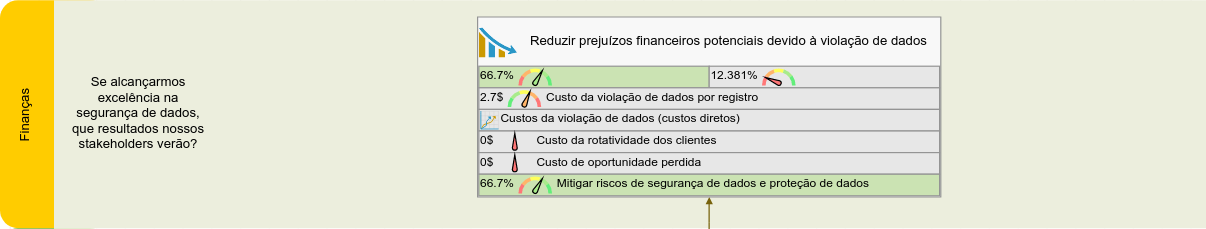

Perspectiva Financeira. Estimando o Impacto Financeiro da Segurança de Dados

KPIs financeiros para a segurança de dados são necessários ao apresentar iniciativas de segurança aos stakeholders. A apresentação é ainda mais impressionante quando benchmarks relevantes da indústria podem ser fornecidos.

O relatório da Verizon, assim como o relatório da IBM (conduzido pelo Instituto Ponemon), compartilham alguns insights neste contexto. Às vezes, os dados são contraditórios. Por exemplo, você encontrará que os custos de uma violação de dados por registro varia significantemente. O relatório da IBM proporciona uma faixa de $150-$175, enquanto que de acordo com o relatório da Verizon (veja o Relatório de Investigações de Violação de Dados, 2015), está em cerca de $0.58. Ken Snipper compartilhou algumas explicações sobre o tópico na TeachBeacon.

Como você pode estimar os custos de violação de dados no caso da sua organização?

Eles podem ser baseados nos custos diretos e indiretos:

- Custos diretos incluem o custo da análise forense, multas, compensações aos clientes.

- Os custos indiretos se referem à perda de clientes, funcionários e parceiros, tanto atuais quanto potenciais, devido a uma violação de dados.

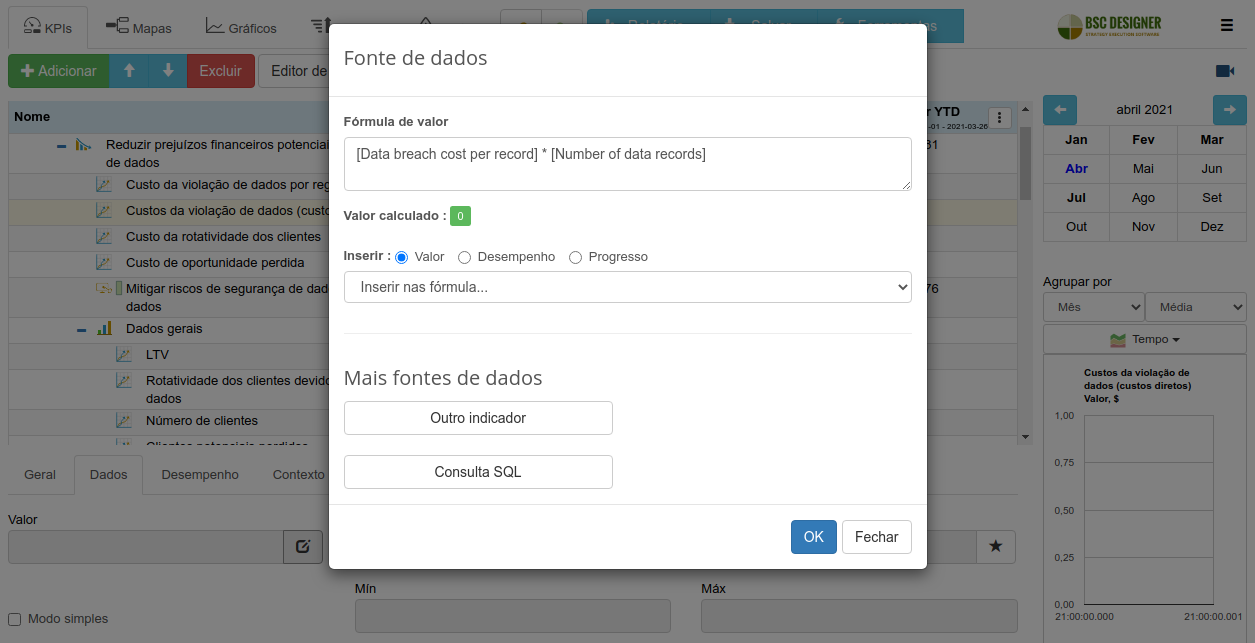

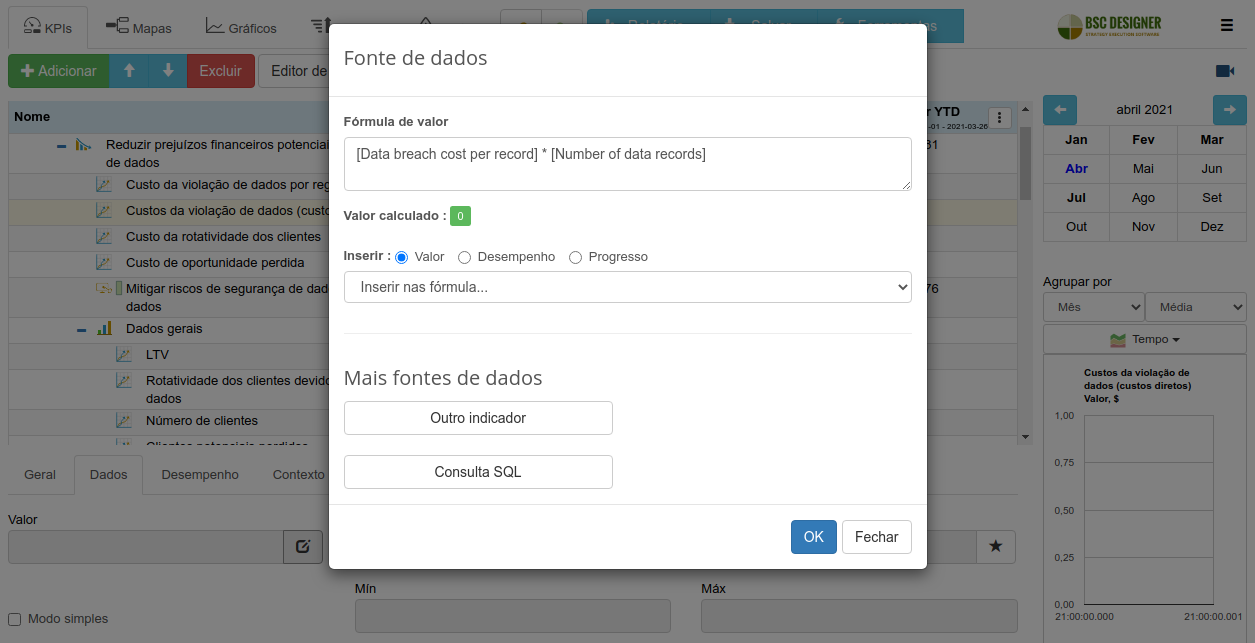

No scorecard de segurança de dados, podemos utilizar alguns benchmarks dos estudos da Ponemon ou Verizon para a métrica custo de violação de dados por registro e multiplica-la pelo número de registros sob risco.

Para fazer o cálculo, precisamos de alguns dados básicos do negócio:

- LTV (valor ao longo da vida)

- Estimativa da rotatividade dos clientes devido à violação de dados

- Número de clientes

- Número de registros em risco

- Clientes potenciais perdidos

Respectivamente, o impacto direto da violação de dados pode ser calculado como:

- Os custos da violação de dados (custos diretos) = Custo da violação de dados por registro * O número de registros em risco

Em relação aos custos indiretos, uma forma de quantificá-los é utilizar a taxa de rotatividade dos clientes devido à violação de dados e LTV:

- Custo da rotatividade de clientes = [Número de clientes]*[LTV]*[Rotatividade dos clientes devido à violação de dados]/100

Adicionalmente, você pode estimar o número de clientes potenciais que não assinaram o contrato.

- Custo de oportunidade perdida = [Clientes potenciais perdidos] * [LTV]

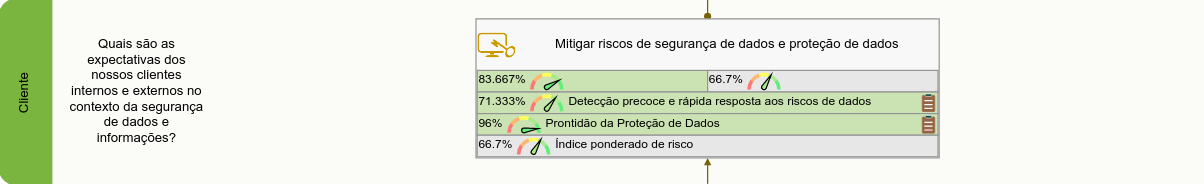

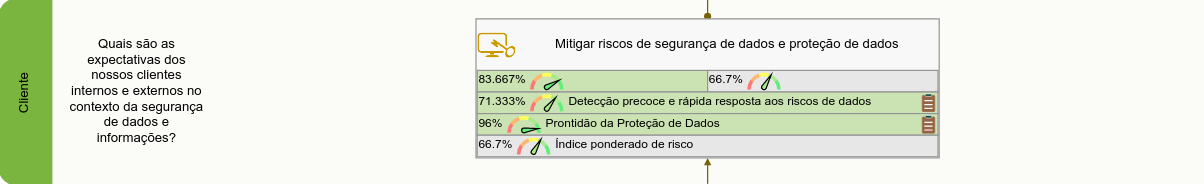

Perspectiva do cliente. Quantificando Riscos de Segurança.

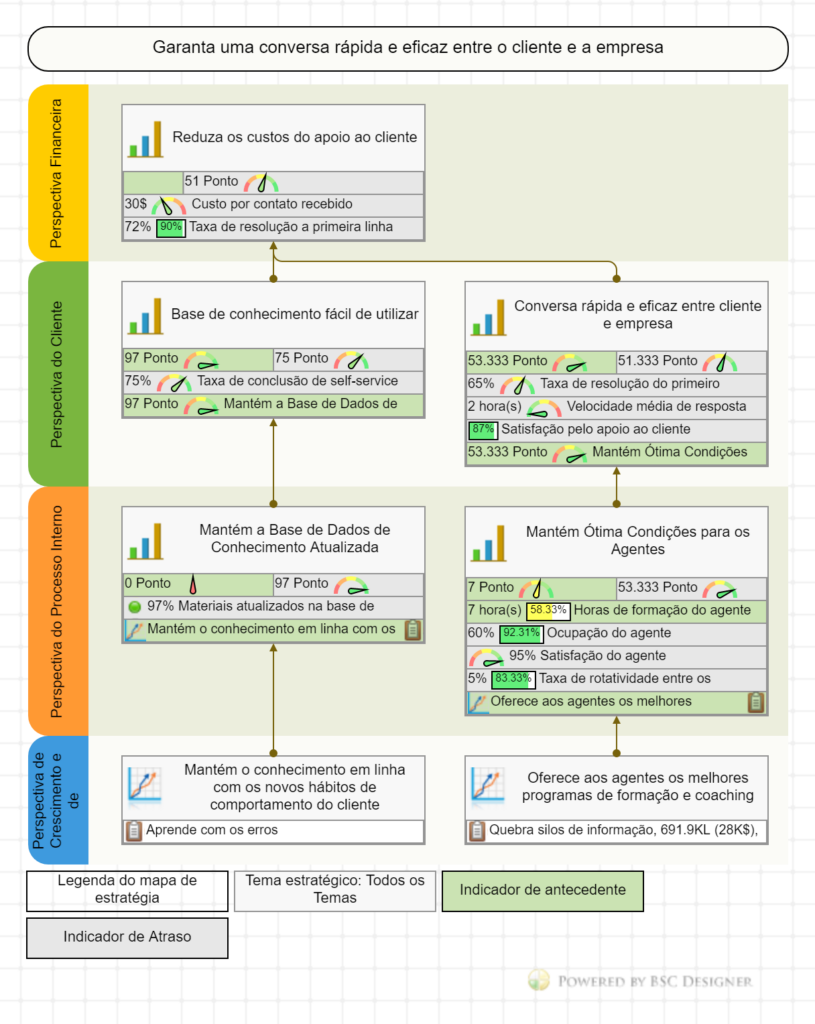

Para a perspectiva do cliente, o objetivo principal é formulado como:

- Mitigar os riscos de segurança de dados e proteção de dados

Isto é qualificado por estes indicadores:

- Indicador de Tendência Detecção antecipada e resposta rápida aos riscos de dados, o que é o resultado dos objetivos da Perspectiva Interna

- Indicador de Tendência Prontidão da Proteção de Dados

- Indicador de Resultado Índice ponderado de risco

A lógica aqui é que a organização trabalha nos sistemas de segurança internos (quantificados pela detecção antecipada e resposta rápida aos riscos de dados) e introduz as medidas necessárias de proteção de dados (quantificados por Prontidão da Proteção de Dados) para mitigar melhor os riscos de segurança de dados quantificados pelo Índice ponderado de risco.

- Ao construir uma estratégia de segurança de dados, certifique-se de que seu time entende a diferença entre métricas para os fatores de sucesso (métricas de tendência) e as métricas para os resultados esperados (métricas de resultado).

Vamos discutir os indicadores na perspectiva do Cliente em detalhes.

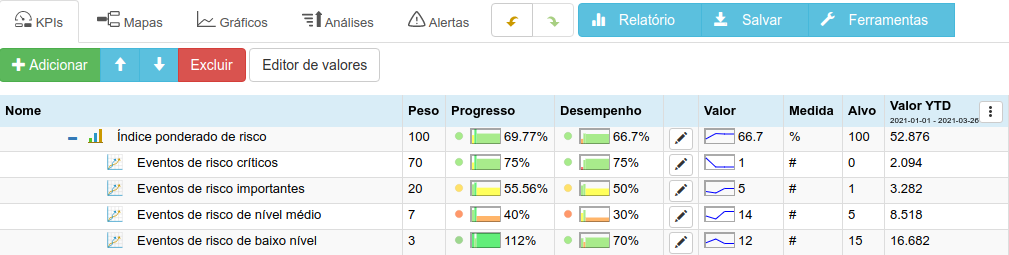

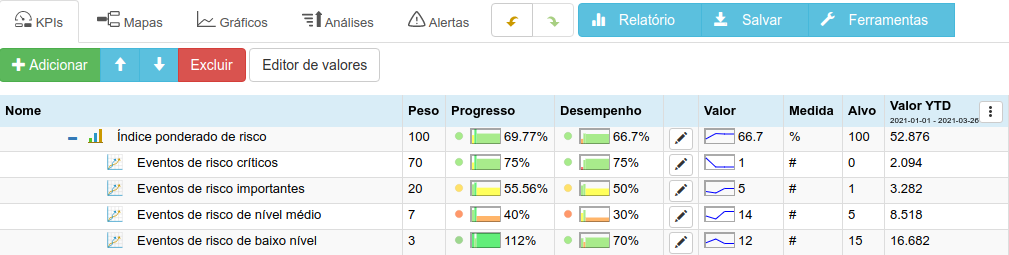

Índice de Risco Ponderado

O objetivo deste indicador é quantificar o nível atual de risco com o qual a organização está lidando. Para fazer isto, quantificaremos o número de violações de dados categorizados pelo seu nível de impacto:

- Eventos de risco crítico, peso 70%

- Eventos de risco importante, peso 20%

- Eventos de risco médio, peso 7%

- Eventos de risco baixo, peso 3%

Como você pode ver, uma escala ponderada não-linear foi aplicada. Com este modelo, violações de dados críticas possuem o maior impacto na métrica do índice, enquanto eventos de baixo nível possuem um baixo impacto.

Esta abordagem lida com o problema da manipulação do sistema de medição quando o indicador de controle é levado à zona verde por resolver problemas menos significativos. Ainda assim, precisamos nos certificar de que os eventos de risco sejam categorizados corretamente.

Se você estiver interessado em aprender mais sobre o cálculo dos indicadores de índice e levar em conta o peso dos indicadores, então veja o respectivo artigo em nosso site.

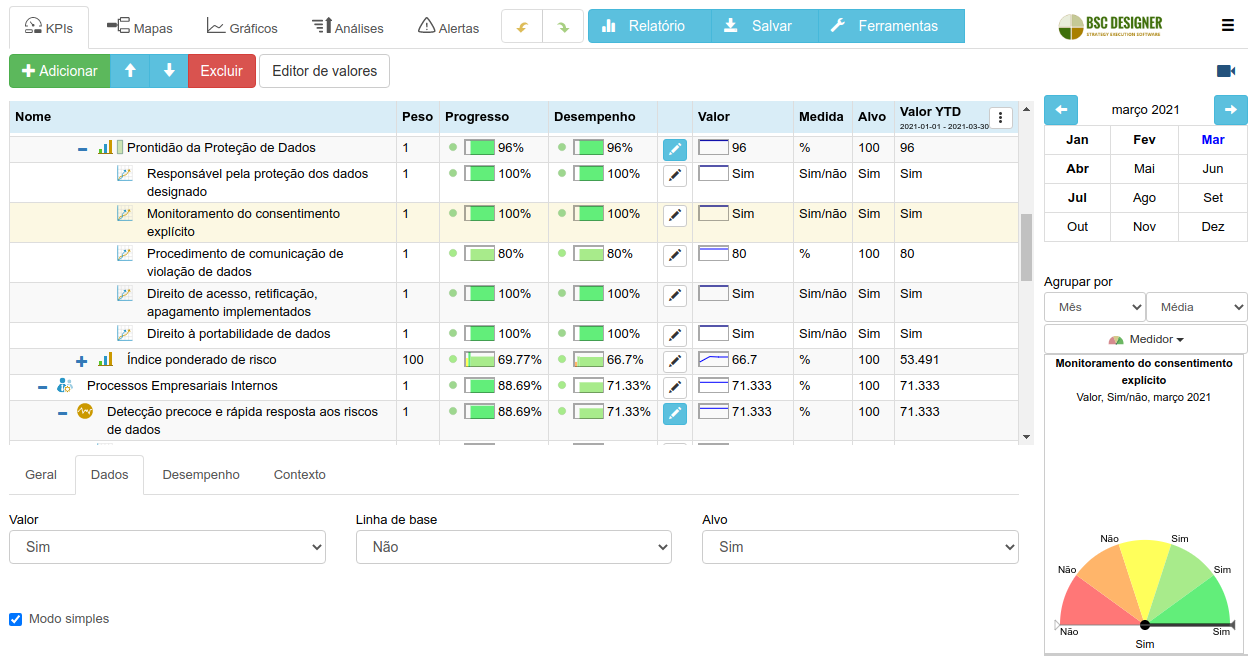

Medindo a Proteção de Dados ou Privacidade de Dados

Como explicado anteriormente, a proteção dos dados se trata do uso ético e legal de Dados Pessoais Identificáveis (PII) e dados similares.

As medidas de proteção, neste caso, estão bem articuladas pelas leis aplicáveis. Na Europa, é a GDPR; nos EUA, há diferentes leis dependendo do tipo de negócio, como a CCPA, HIPPA, PCI DSS, GLBA; e no Brasil há LGPD (Lei Geral de Proteção de Dados Pessoais).

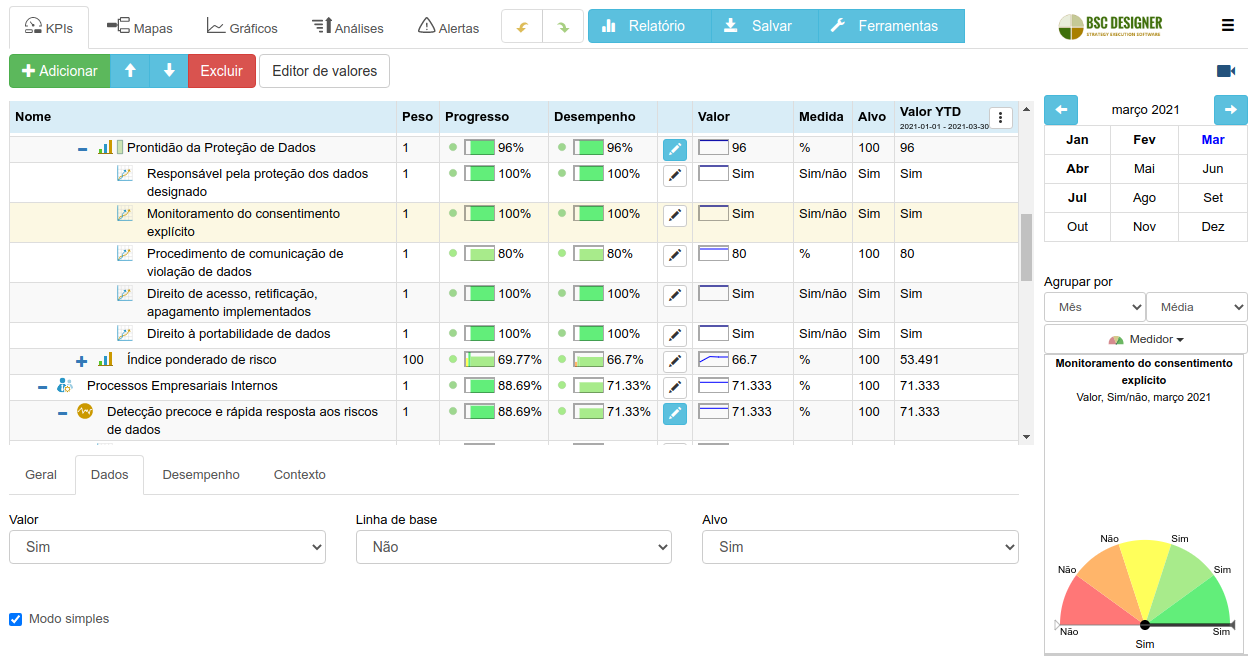

Se utilizarmos o GDPR como um exemplo, do ponto de vista da medição, a proteção de dados pode ser monitorada por um indicador de índice, Prontidão da Proteção de Dados, que é calculado utilizando métricas (principalmente binárias), como:

- Responsável pela proteção de dados nomeado

- Monitoramento de consentimento explícito

- Procedimento de comunicação de violação de dados

- Direito de acesso, retificação, apagamento implementado

- Direito à portabilidade de dados

Estes indicadores podem ser ainda mais detalhados para os casos mais específicos aplicáveis à organização, seus produtos e serviços.

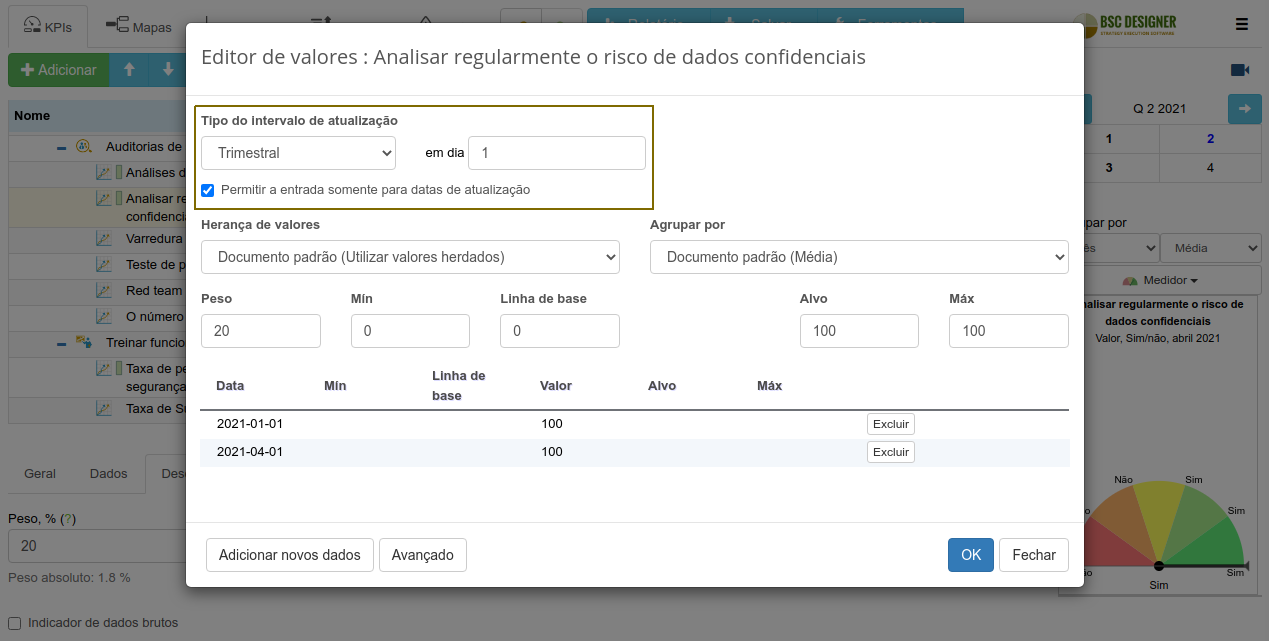

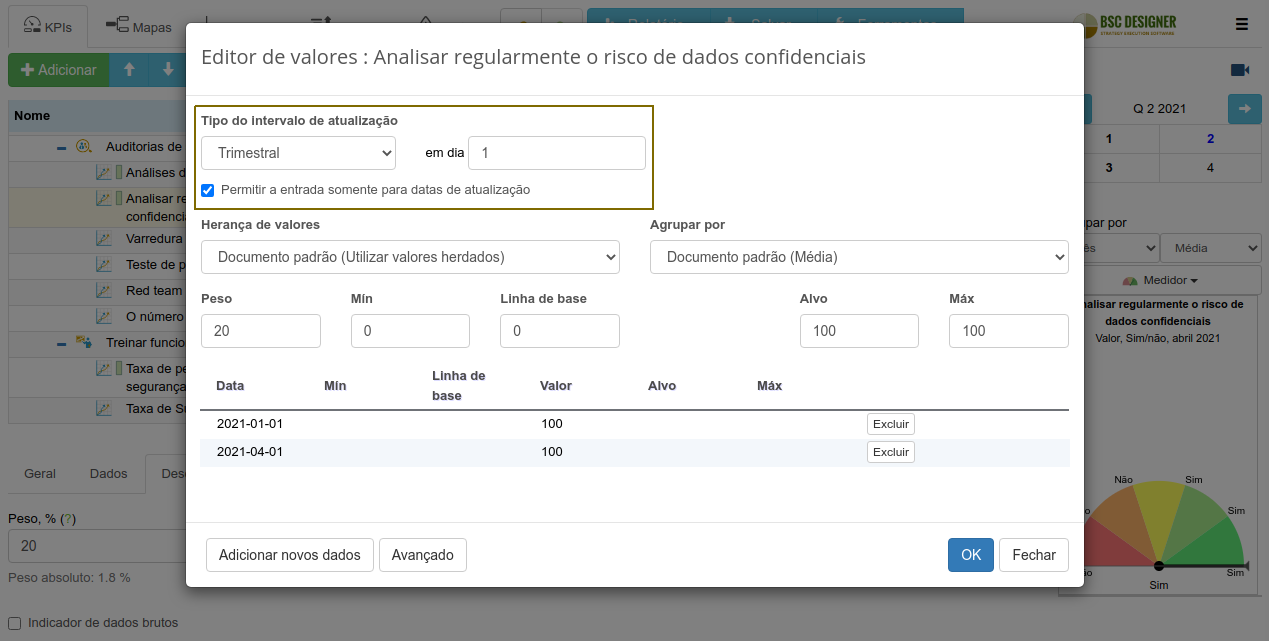

Para assegurar a obediência às leis, estes indicadores, assim como os requerimentos legais, devem ser revisados regularmente. Isto pode ser automatizado pela função intervalo de atualização para o indicador respectivo. Veja a seção Automação abaixo para exemplos mais específicos.

Perspectiva Interna. Como Mitigar Riscos de Segurança de Dados

Para encontrar os objetivos e indicadores de performance para a perspectiva interna, precisamos analisar a causa e olhar para os pontos de risco/custo encontrados.

As descobertas dependerão do tipo de negócio e sistemas de negócio de uma organização específica. Ainda assim, há algumas tendências comuns que foram destacadas nos relatórios da IBM Security e Verizon. Utilizaremos estas descobertas para formular os objetivos e KPIs para a perspectiva interna do scorecard.

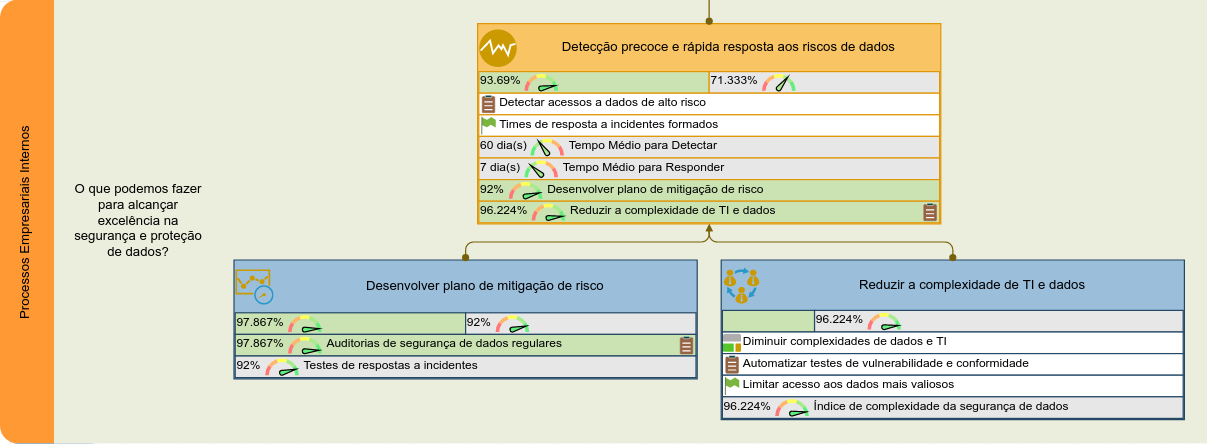

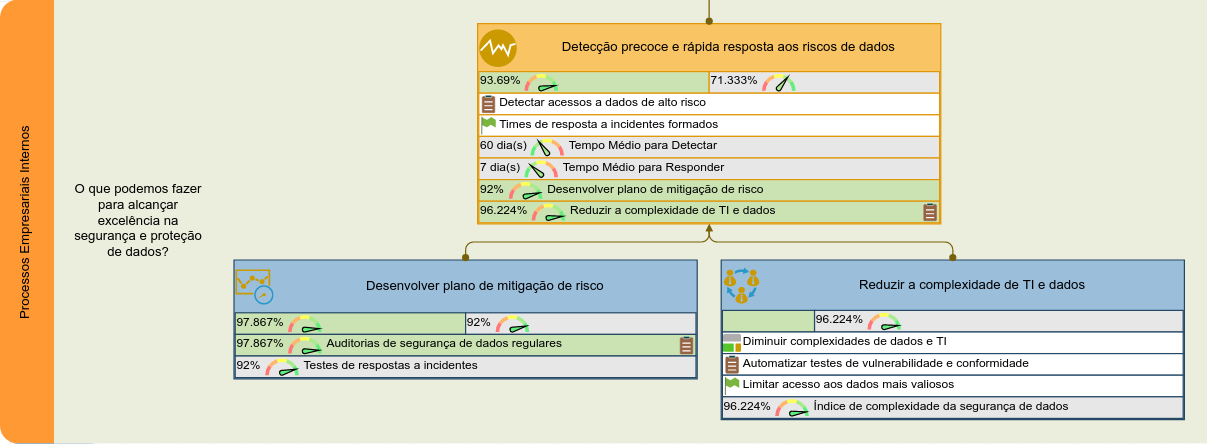

Detecção Precoce e Resposta Rápida aos Riscos de Dados

Se uma violação de dados aconteceu, uma resposta rápida em termos de detecção e resposta reduziria os custos significativamente.

No scorecard, isto é quantificado por dois indicadores de resultado:

- Tempo Médio para Detectar

- Tempo Médio para Responder

Indicadores de resultado quantificam o que já aconteceu. Como uma organização pode influenciar estes indicadores? O mesmo relatório sugere certas ações que geralmente levam a uma melhor resposta de segurança de dados.

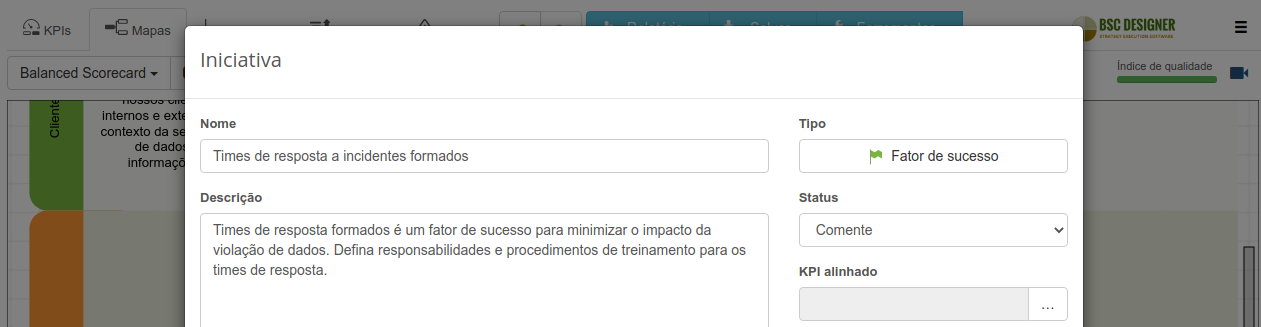

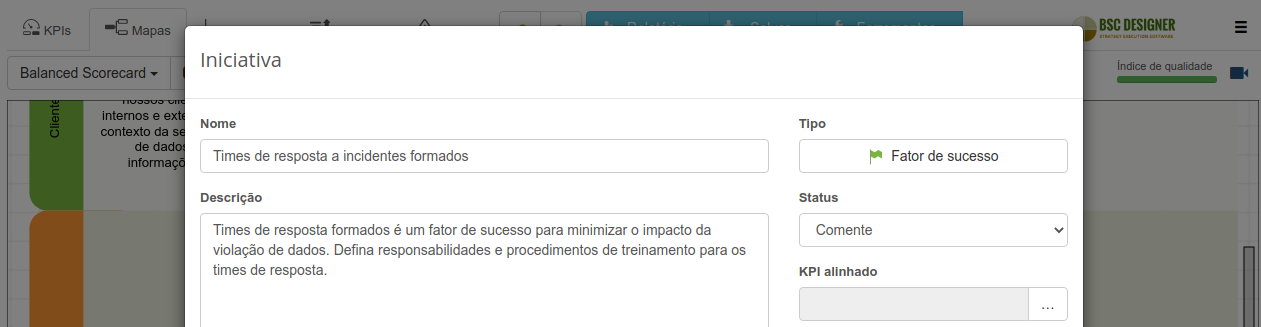

No modelo do scorecard, você encontrará dois registros alinhados com o objetivo Detecção precoce e resposta rápida:

- Times de resposta a incidentes formados. Este registro é marcado como um fator de sucesso. De acordo com o relatório da IBM Security, esta é uma das principais formas de minimizar o impacto das violações de dados.

- Detecção de acesso a dados de alto risco. Com esta iniciativa, seu time pode priorizar seus esforços de acordo com o impacto de certos tipos de acesso de dados. Se você estiver buscando uma abordagem mais sistemática à priorização, então veja o artigo sobre modelos de priorização.

Há mais dois indicadores de tendência no contexto do objetivo Detecção precoce e resposta rápida. Ambos são baseados nas descobertas dos relatórios de segurança de dados mencionados acima:

- Desenvolver um plano de mitigação de risco

- Reduzir a complexidade de TI

Vamos discuti-los em detalhes.

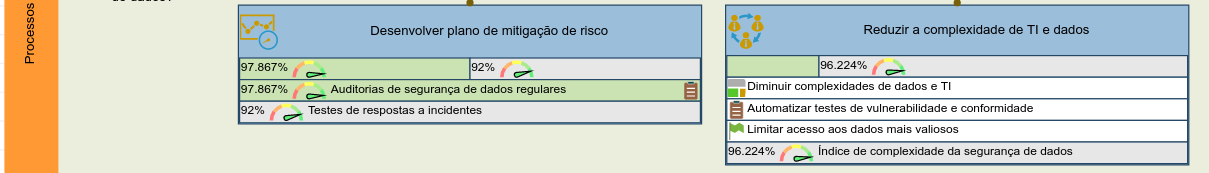

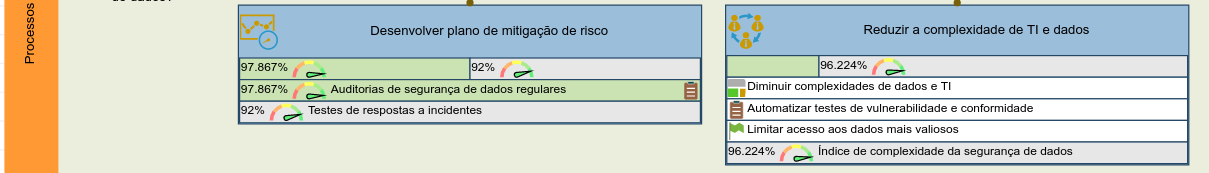

Desenvolver um plano de mitigação de risco

Ter um plano de mitigação de risco é um fator de sucesso para uma resposta mais rápida à violação de dados.

Como podemos nos certificar de que o plano existente para a segurança de dados é bom?

Ele deve estar baseado em um modelo de risco atualizado que reflita a forma como os dados são gerenciados na organização. No scorecard estratégico, isto é quantificado pelo indicador de tendência Auditorias de segurança de dados regulares que é explicado nas perspectivas Aprendizado e Crescimento.

Como sabemos que o plano de resposta de risco sugerido é realmente eficaz?

Junto com atualizações regulares do plano de risco, podemos testar a aplicação do plano desenvolvido na prática. Isto é quantificado pelo indicador de resultado, Teste da resposta a incidentes.

Reduzir a complexidade de TI e dados

Os estudos empíricos citam vários outros fatores que ajudam a minimizar custos de violação de dados, como:

- Complexidade da infraestrutura de TI

- Complexidade do esquema de dados

- Automação

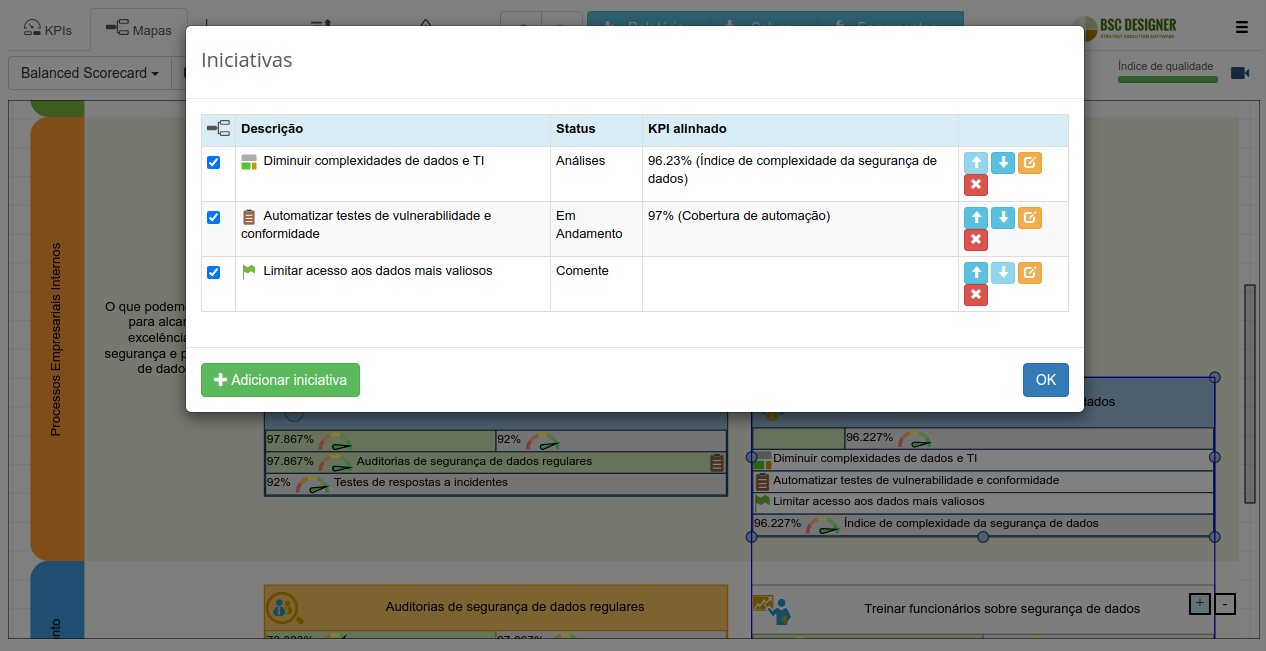

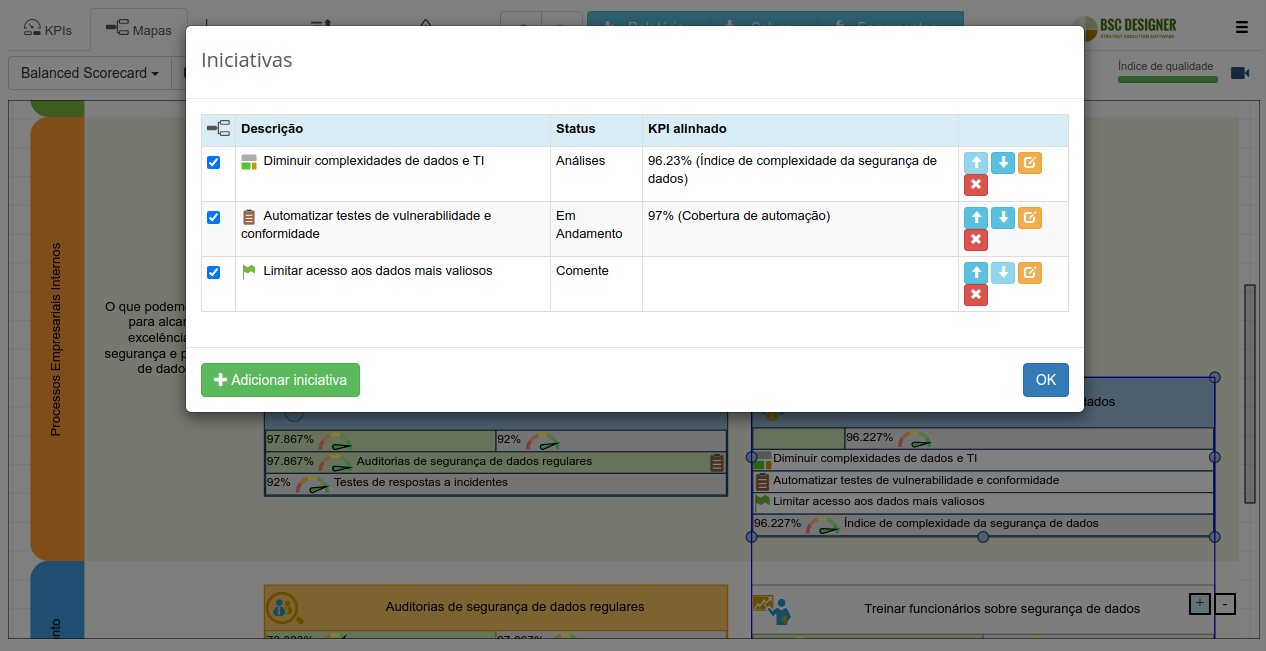

No mapa estratégico, formulamos estes fatores dentro do objetivo Reduzir complexidade de TI e dados.

Neste caso:

- Diminuir complexidade dos dados e TI é um raciocínio para o objetivo

- Limitar acesso aos dados mais valiosos é um dos fatores de sucesso para diminuir a complexidade das soluções de TI necessárias

- Automatizar os testes de vulnerabilidade e conformidade é uma iniciativa geral para a automação de segurança de TI

Finalmente, se minimizar a complexidade é citada como um dos fatores para uma melhor resposta à violação de dados, como podemos quantificá-la?

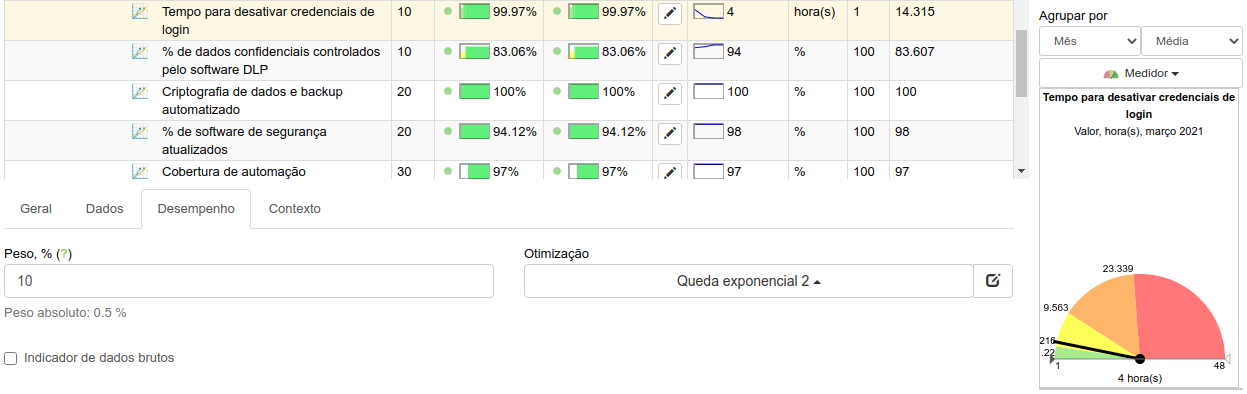

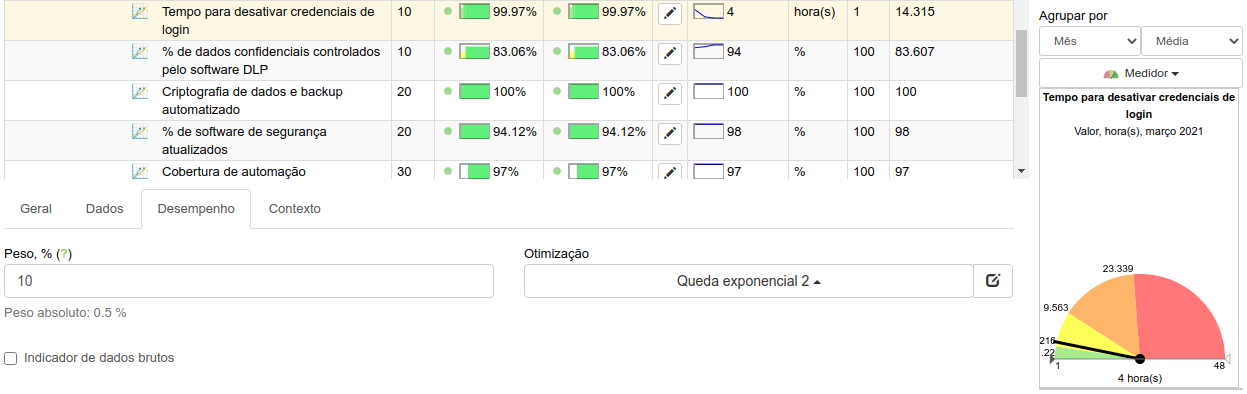

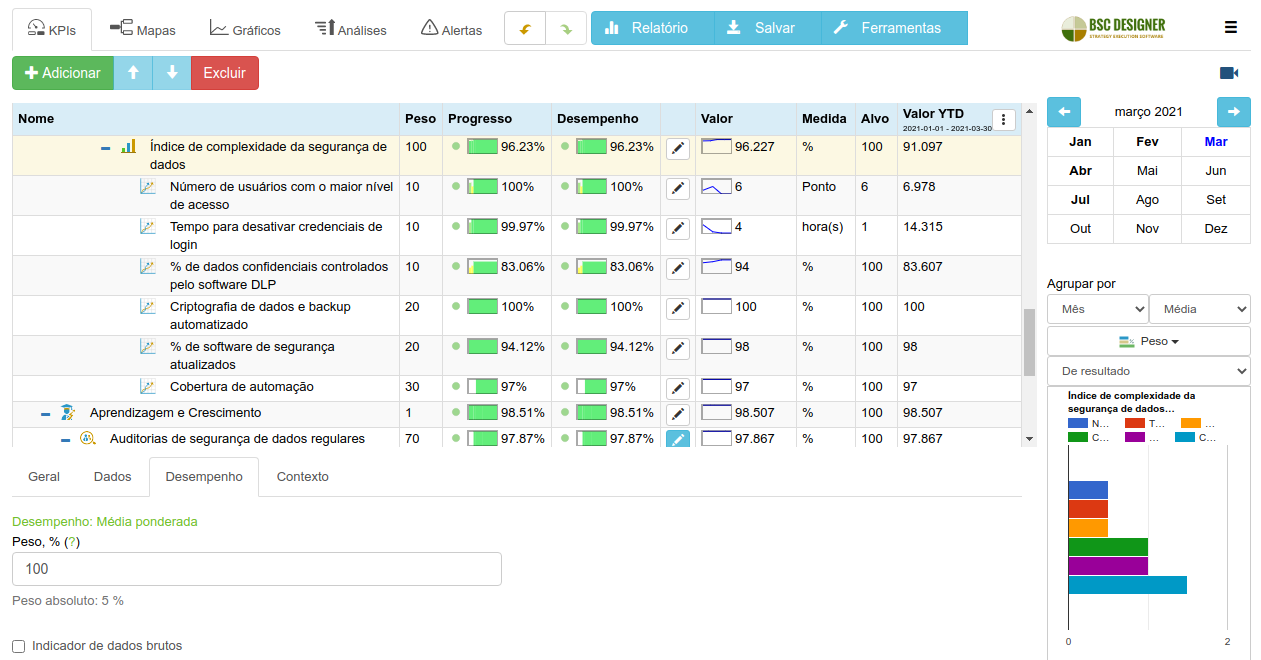

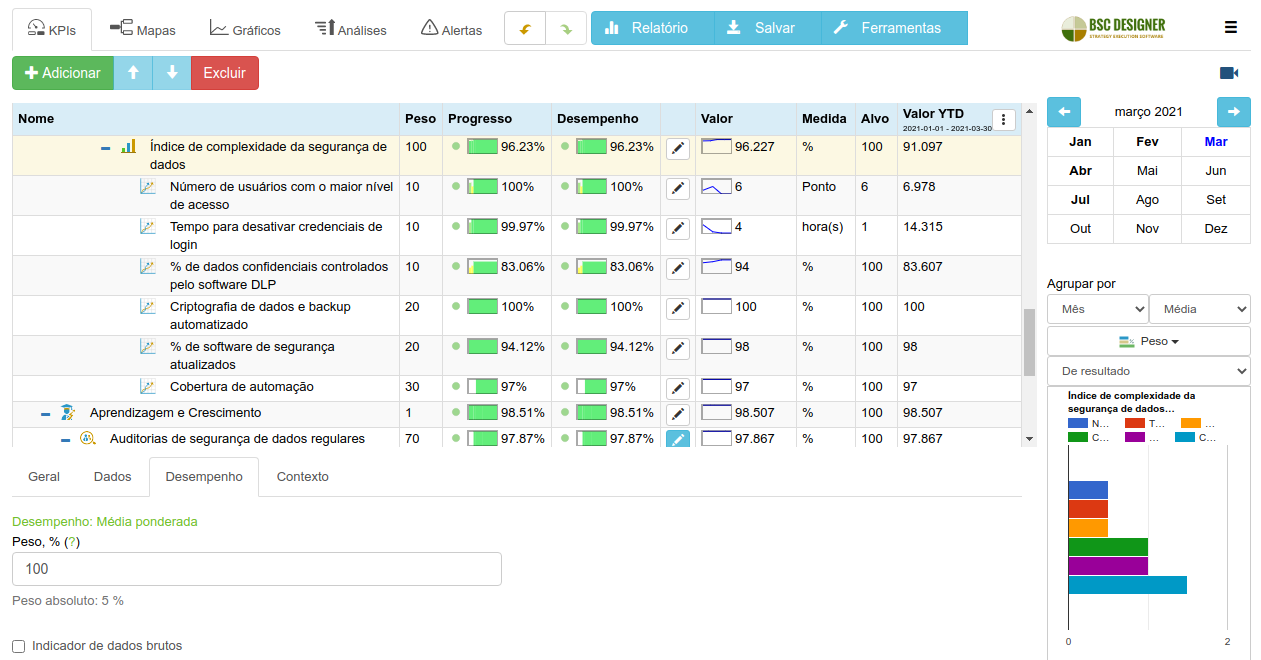

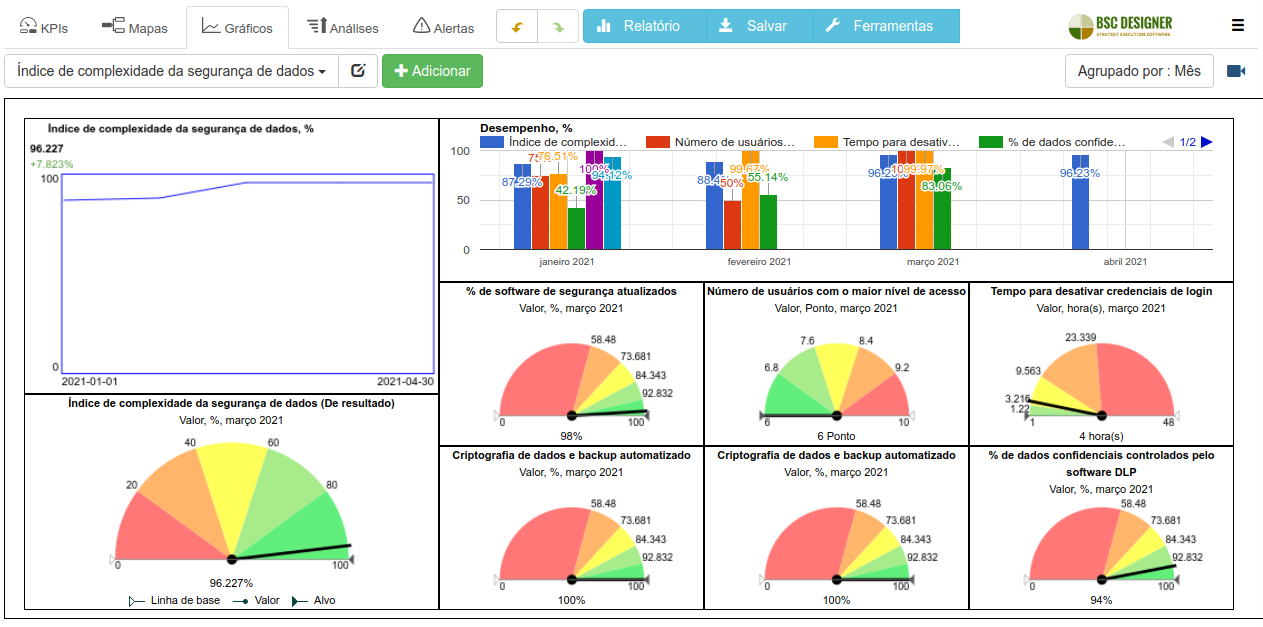

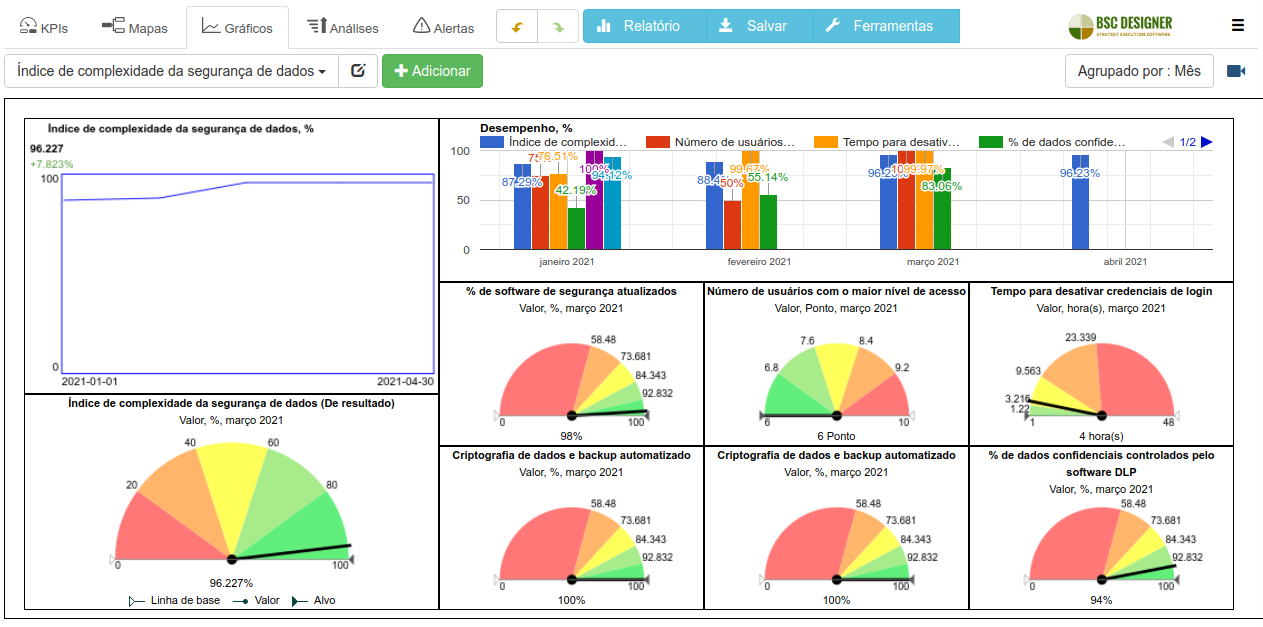

A resposta é individual e depende do cenário de TI de sua organização. Para este scorecard, há um exemplo de Índice de complexidade da segurança de dados que possui indicadores como:

- Número de usuários com o maior nível de acesso. A função de otimização para este indicador é configurada como “Minimizar linearidade”, já que reduzir o número de usuários com acesso a dados confidenciais melhorará a performance geral do índice.

- Tempo para desativar credenciais de login. 7% das violações de dados são causadas por um invasor malicioso. Desativar as credenciais de login rápido é uma das medidas de segurança de TI que podem reduzir esta porcentagem. O intervalo de tempo aceitável, neste caso, é muito curto. Para refletir esta ideia no scorecard, a função de otimização para este indicador é deterioração exponencial

- % de dados confidenciais controlados por software DLP. Soluções de prevenção de perda de dados são algumas das formas de automatizar a segurança de TI. Contanto que as organizações lidem com novos dados, é importante revisar os modelos de dados regularmente para se certificar de que os dados confidenciais sejam acessíveis pelas ferramentas de DLP (Data Loss Prevention ou Prevenção de Perda de Dados).

- Criptografia de dados e backup automatizados. De forma similar ao indicador anterior, estamos interessados em ter um modelo de dados atualizado e nos certificar de que os dados confidenciais sejam gerenciados corretamente.

- % de software de segurança atualizados. Esta métrica parece ser simples, mas estudos contarão uma história diferente. A causa principal de 16% das violações de dados é uma vulnerabilidade no software terceirizado. Os vendedores de software regularmente liberam atualizações que lidam com estas vulnerabilidades. Ter as atualizações mais recentes instaladas é um dos fatores de sucesso para minimizar riscos de segurança.

- O indicador Cobertura da automação, % compara o nível de automação que é possível com o nível atual de atuação. Uma maior automação reduz o impacto de fatores humanos e reduz a complexidade para os stakeholders.

Estes são apenas exemplos de algumas métricas que podem quantificar a complexidade no caso de segurança de dados. Uma abordagem mais robusta à complexidade deve incluir uma análise mais profunda dos stakeholders, encontrar pontos com complexidades ruins e a elaboração de uma estratégia para a redução de complexidade. No artigo anterior, discutimos métricas de complexidade e as formas de aplicá-las na prática.

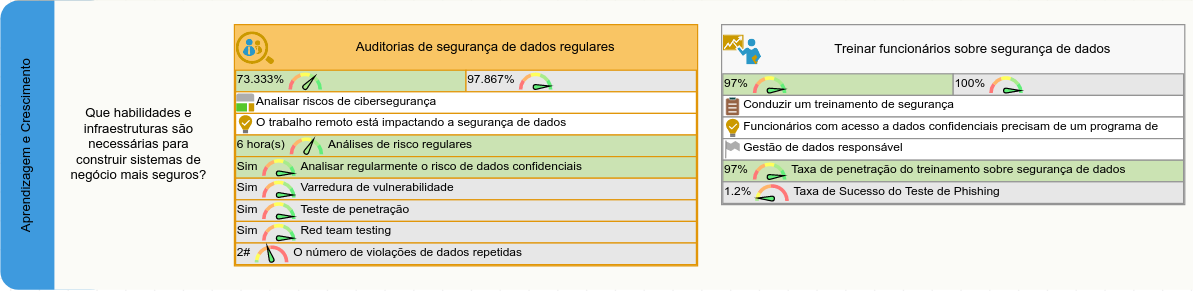

Perspectiva de Aprendizado e Crescimento

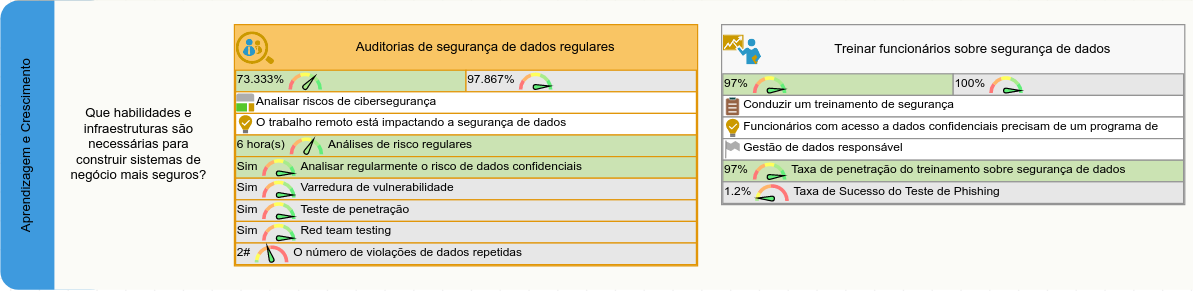

Nesta perspectiva, temos dois grandes objetivos:

- Objetivo de Auditorias regulares de segurança de dados que ajuda a focar em uma infraestrutura apropriada para a segurança de dados.

- Objetivo de Treinar funcionários sobre segurança de dados que foca em proporcionar ao seu time o conhecimento e habilidades para evitar violações de dados ou minimizar seu impacto.

Vamos dar uma olhada em como estes objetivos são formulados no mapa estratégico.

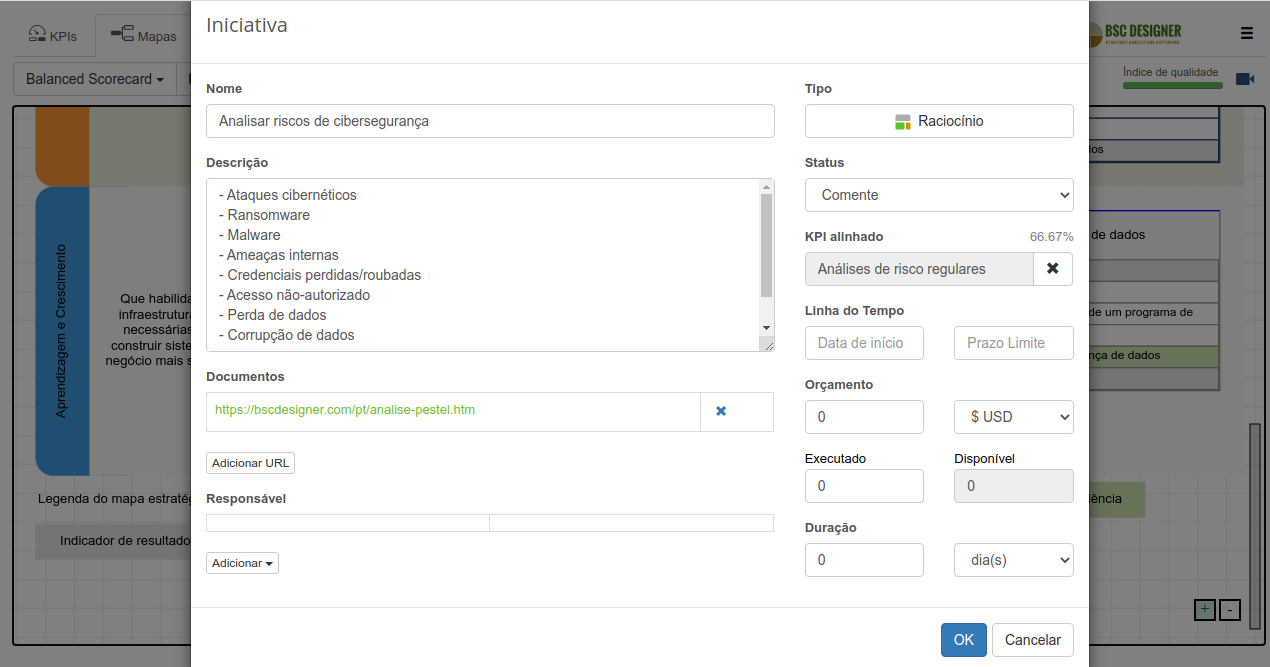

Auditorias regulares de segurança de dados

Temos um raciocínio Analisar riscos de cibersegurança alinhado com o objetivo. Quais são os riscos típicos de cibersegurança? Na descrição do raciocínio, temos alguns exemplos:

- Ataques cibernéticos

- Ransomware

- Malware

- Ameaças internas

- Credenciais perdidas/roubadas

- Acesso não-autorizado

- Perda de dados

- Corrupção de dados

Há uma hipótese, O trabalho remoto está impactando a segurança de dados alinhada com o objetivo. Para muitas organizações, o trabalho remoto fez parte de sua estratégia anti-crise em resposta ao Covid-19.

Há dois indicadores de tendência:

- Análises de risco regulares – uma análise geral dos novos riscos

- Avaliação regular do risco dos dados confidenciais – uma análise mais específica no contexto dos dados confidenciais

Ambos os indicadores são configurados para serem atualizados trimestralmente.

Há várias métricas que ajudam a quantificar os esforços do time de segurança ao analisar a situação de risco atual e aprender com ela:

- Varredura de vulnerabilidade – Geralmente, uma varredura automática feita pelo time de TI

- Teste de penetração (pen test) – uma simulação de um ataque cibernético

- Red team testing – teste de segurança de maior escala que envolve mais participantes

Os respectivos KPIs são configurados para os diferentes intervalos de atualização:

- A varredura automática de vulnerabilidade pode ser feita semanalmente ou mensalmente.

- Dependendo do modelo de risco, um pen test pode ser feito trimestralmente.

- Finalmente, o indicador para o teste red team, que requer maiors recursos, é configurado para um intervalo de atualização semi-anual ou anual.

A análise de risco e procedimentos de testes são desenvolvidos para encontrar pontos fracos no sistema de segurança. Como sabemos se as lições destas simulações e testes estão sendo implementadas eficazmente? Para responder esta pergunta, podemos monitorar:

- O indicador número de repetições de violações de dados.

Se a violação de dados do mesmo tipo possui várias ocorrências, é um sinal de que o plano de mitigação de risco sugerido pelo time de segurança não é tão eficaz quanto esperado.

Treine Funcionários Sobre Segurança de Dados

O fator humano continua sendo um dos maiores riscos de qualquer sistema de segurança de dados. De acordo com o relatório IBM Security, cerca de 36% das violações maliciosas de dados estão associadas ao comportamento humano (phishing, engenharia social, credenciais comprometidas).

Como a estratégia de segurança de dados pode ser desenvolvida para mitigar estes riscos de forma eficaz?

Uma das soluções é automatizar certas operações e reduzir o papel do operador humano. Isto ressoa bastante com o objetivo Redução de complexidade que discutimos na perspectiva interna.

Para o resto dos casos, onde a automação não é possível ou não é rentável, a educação é uma resposta. Como focar os esforços educacionais no contexto da segurança de dados? Podemos utilizar alguns indicadores de tendência e resultado!

- Indicador de tendência: Taxa de penetração do treinamento sobre segurança de dados pode ser utilizado para monitorar a cobertura do treinamento sobre segurança de dados, onde os participantes podem aprender, por exemplo, sobre práticas de phishing e como evitá-las.

- O melhor indicador de resultado, neste caso, deve focar no impacto tangível do treinamento. Se entender práticas de phishing foi um dos tópicos do treinamento, conduza um Teste de Phishing e veja se os funcionários realmente utilizaram as lições do treinamento. Isto pode ser quantificado no scorecard com o indicador Taxa de Sucesso do Teste de Phishing.

Se educar funcionários sobre a segurança de dados é sua prioridade agora, então seu time de segurança pode desenvolver um scorecard de avaliação do treinamento utilizando o modelo dos níveis de Kirkpatrick, como discutimos neste artigo.

Scorecard de Automação Para a Segurança de Dados

Discutimos um exemplo de um scorecard estratégico que ajuda a descrever, implementar e executar a estratégia de segurança de dados em sua organização.

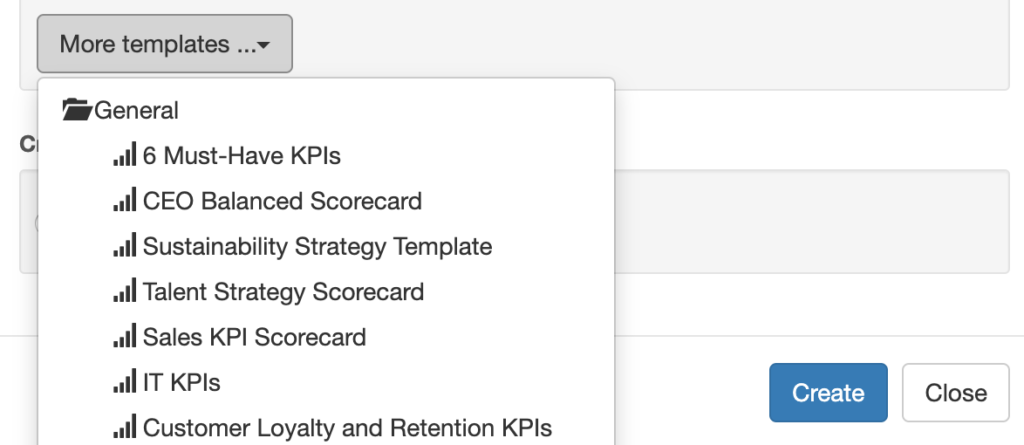

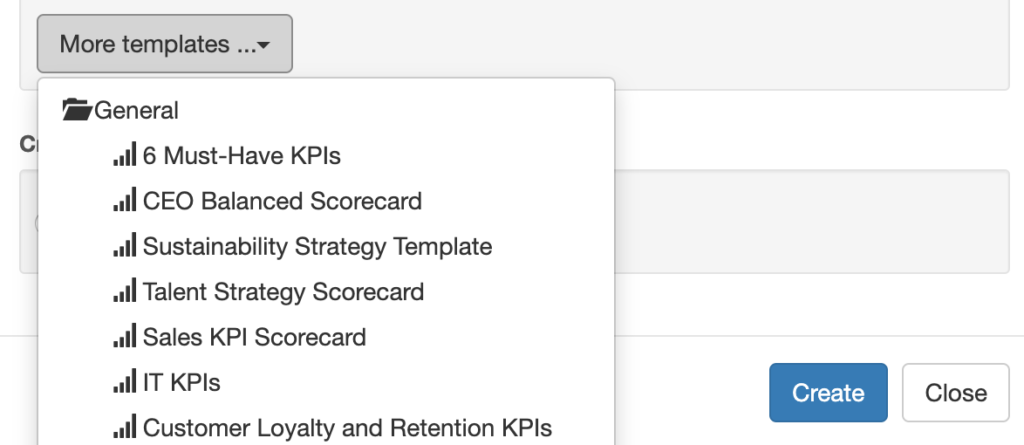

Este scorecard está disponível como um dos modelos gratuitos no BSC Designer Online. Você pode se inscrever com um plano gratuito e começar a customizá-lo de acordo com suas necessidades.

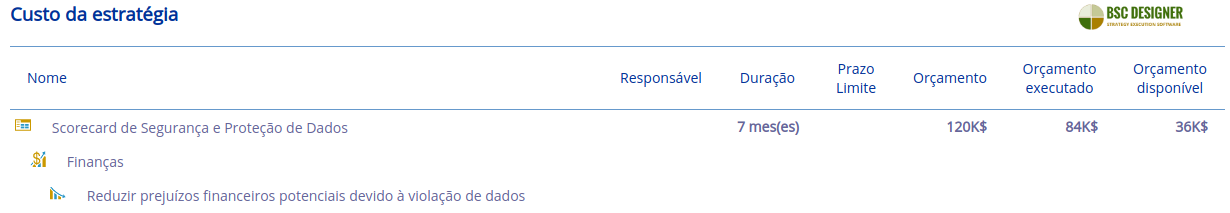

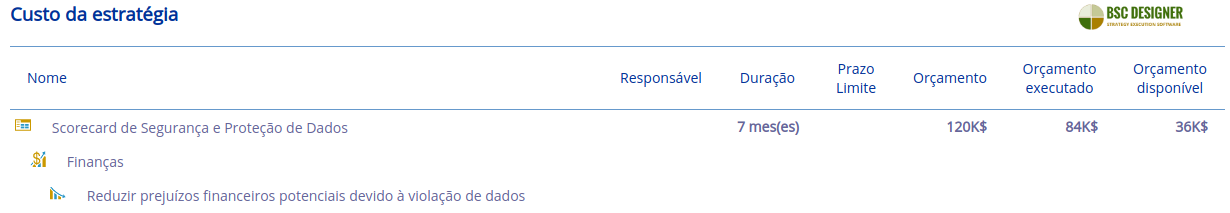

Saiba o Custo Total da Estratégia

Mencionamos que um dos motivos para ter um scorecard estratégico para a segurança de dados é que ele tornará mais fácil apresentar iniciativas aos stakeholders.

O custo da estratégia sugerida é uma das primeiras perguntas que será proposta. O custo para executar a estratégia pode ser estimado como a soma dos custos de todos os objetivos de negócio e suas respectivas iniciativas.

Se você utiliza o BSC Designer como uma ferramenta de automação, você poderá alocar orçamentos às iniciativas de controlar seu uso. O software poderá gerar um relatório de custo de estratégia para apresentar um custo total esperado para executar a estratégia.

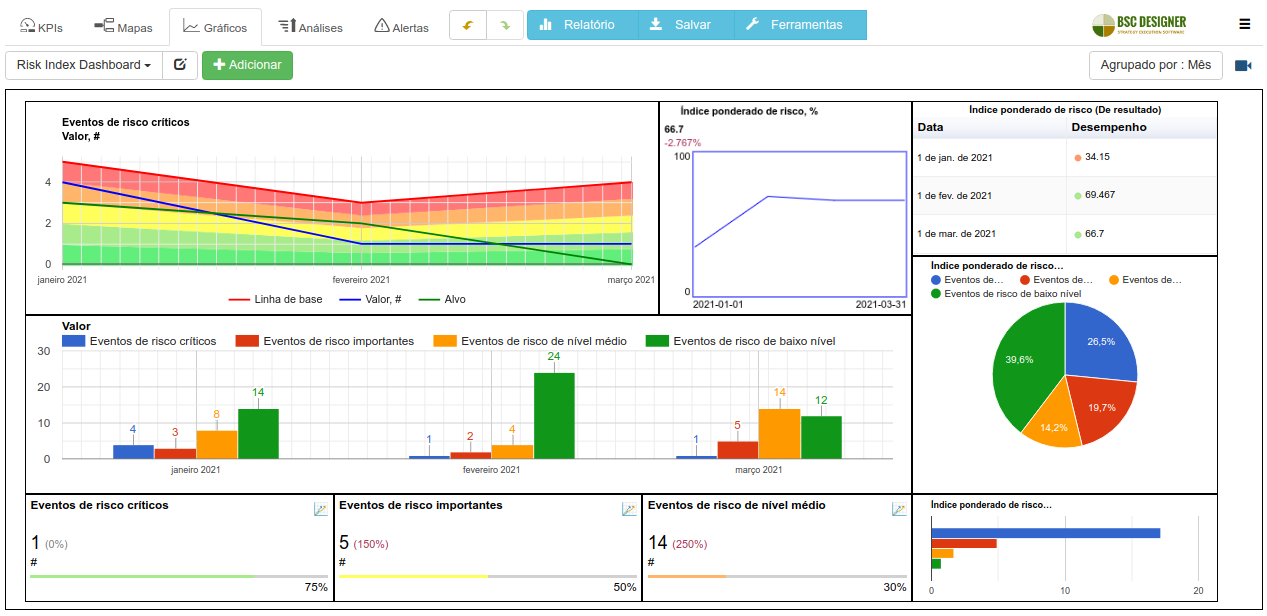

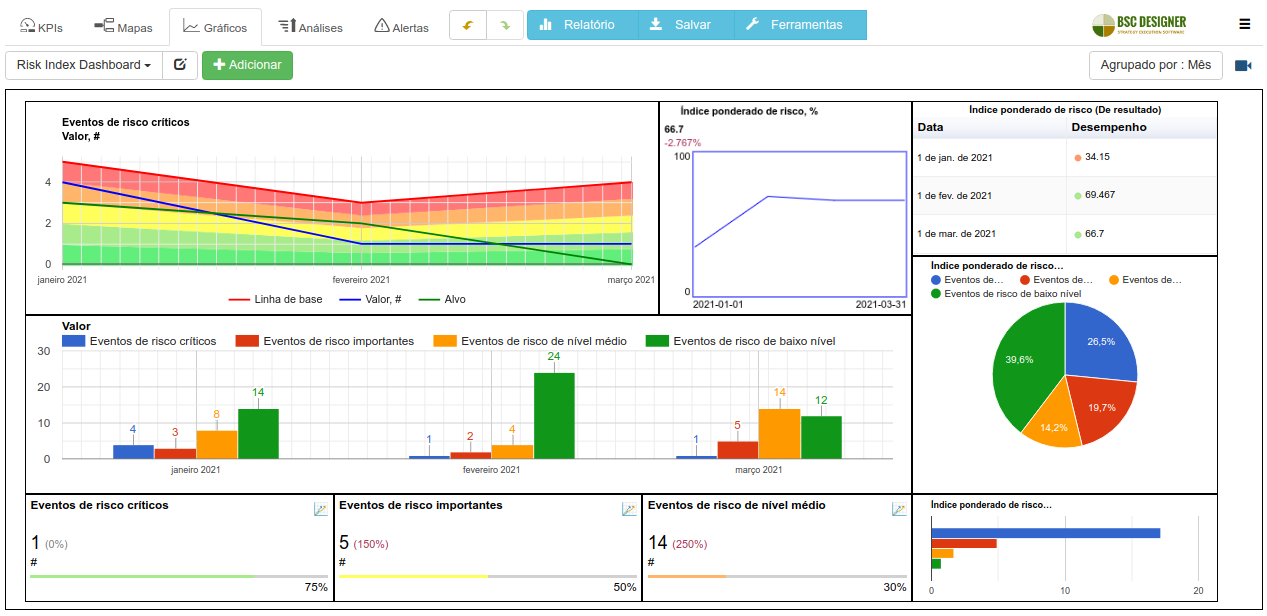

Visualize Dados Importantes nos Dashboards

Outra solicitação típica dos stakeholders é que eles querem ter os dados para tomar as decisões corretas (antes, falamos sobre decisões baseadas em dados). O mapa estratégico em si possui muitos dados. Outra abordagem é construir um dashboard BI que pode ser configurado para exibir os indicadores mais importantes e seus dados.

No modelo de estratégia para este artigo, temos dois dashboards (você pode alternar entre os dois).

O Dashboard de Índice de Risco está focado exclusivamente nos indicadores de índice de risco que utilizamos para quantificar a situação de risco atual. Com os diagramas do dashboard, podemos ver:

- Riscos atuais visualizados nos gráficos

- Como o índice de risco mudou com o passar do tempo

- A contribuição de cada indicador ao índice de risco no gráfico ponderado

Outro dashboard é o Índice de complexidade da segurança de dados. Como discutimos, más complexidades dos sistemas de segurança são um fator para os maiores riscos de violação dos dados. Este dashboard visualiza o estado atual da complexidade quantificado pelos indicadores selecionados.

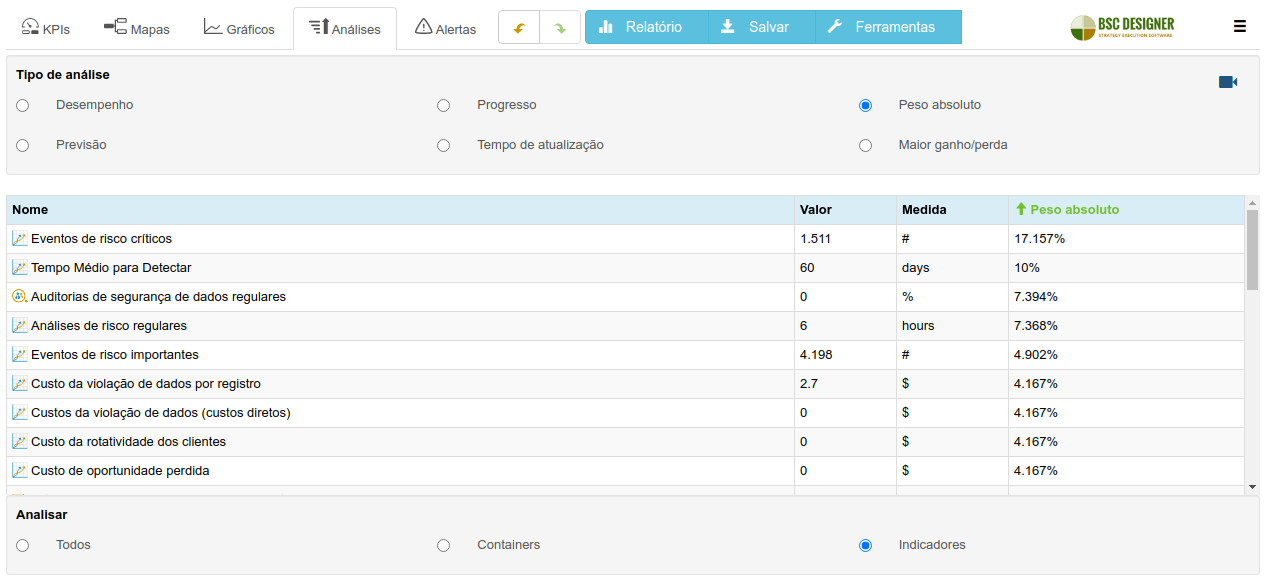

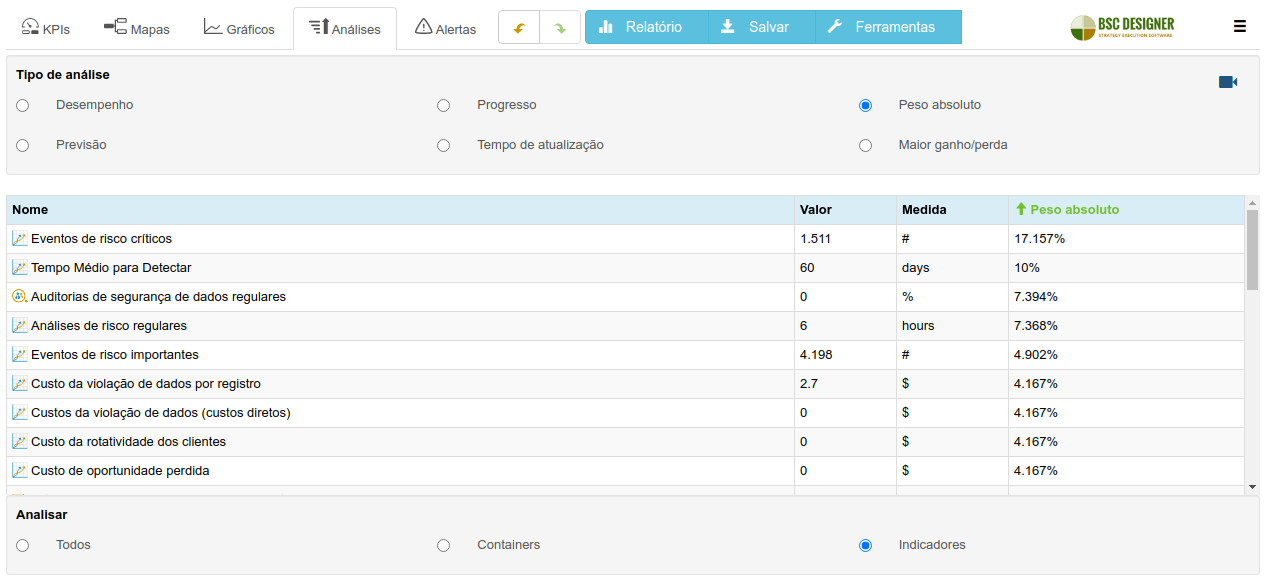

Analisando os Dados de Performance

Coletar os dados de performance na forma de KPIs é algo que a maioria das organizações fazem regularmente. Não importa qual ferramenta de automação seja utilizada, há muitos dados disponíveis.

A pergunta é sempre como utilizar estes dados e convertê-los em informações úteis. Alguns insights acontecem quando o time discute um mapa estratégico ou um dashboard; a descoberta de outros insights pode ser automatizada.

Neste sentido, a função de Análise no BSC Designer ajuda bastante. Aqui estão alguns exemplos:

- A maioria dos indicadores que discutimos precisam ser atualizados regularmente. Com a análise do Tempo de atualização, você pode encontrar os indicadores que precisam ser atualizados em breve ou aqueles que não foram atualizados a tempo. Isto também pode ser automatizado com a função Alertas.

- Cada indicador no scorecard possui seu peso, que reflete a importância do indicador. Com a análise do Peso absoluto, você pode encontrar os indicadores com o maior peso. Por exemplo, em nosso exemplo, o indicador Tempo Médio para Detectar possui um dos maiores pesos. Se o seu time considera trabalhar em várias iniciativas e uma delas promete detectar violações de dados mais rápido, então priorize esta.

- Às vezes, descobertas interessantes podem ser localizadas simplesmente ao olhar para como os dados de performance mudaram. Um ganho ou perda rápidos é um sinal de alguns novos fatores que devem ser analisados. Por que o indicador Eventos de risco de nível médio perdeu 30% – foi o resultado de alguma atualização interna do sistema ou um problema de comunicação?

Raciocínios do Mapa, Fatores de Sucesso e Resultados Esperados

No curso gratuito de planejamento estratégico, discutimos a importância de entender o contexto de negócio de um objetivo. Não é suficiente ter um objetivo bem descrito, é importante entender o raciocínio por trás dele, seus fatores de sucesso e resultados esperados que são valiosos para a organização.

Dê uma olhada no objetivo Reduzir complexidade de TI e dados do modelo de scorecard:

- Há um registro de raciocínio Diminuir complexidade dos dados e TI que explica por que este objetivo é importante: “A alta complexidade dos sistemas de software e infraestrutura de dados são um fator de risco para a violação de dados.”

- Também há um fator de sucesso de diminuir as complexidades – Limitar acesso à maior parte dos dados confidenciais. Ele faz completo sentido no contexto do objetivo – menos acesso aos dados confidenciais reduz a complexidade do esquema de dados e reduz os riscos das violações de dados como resultado.

Em alguns casos, não temos um plano fixo para conquistar algo. Em vez disto, estamos lidando com uma hipótese educada. Os usuários do BSC Designer podem adicionar uma hipótese aos seus objetivos. Em nosso exemplo, há uma hipótese: Trabalho remoto está impactando a segurança de dados alinhada com Auditorias regulares de segurança de dados.

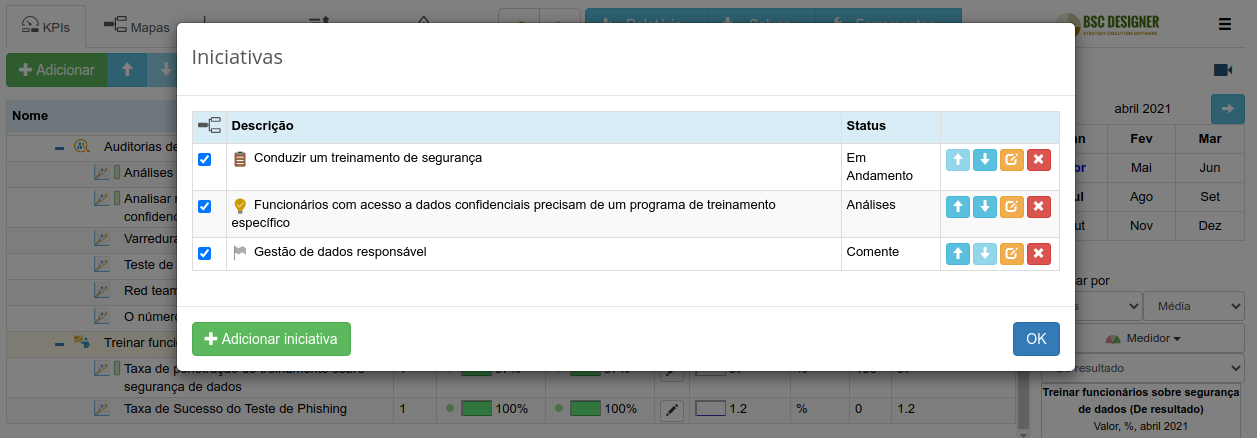

Conhecer os resultados esperados também é crítico. Por exemplo, para o Treinar funcionários sobre segurança de dados, temos um resultado esperado chamado Gestão de dados responsável. O que isto significa na prática? Como podemos quantificar isto? Estas perguntas abrem a porta para uma discussão interessante.

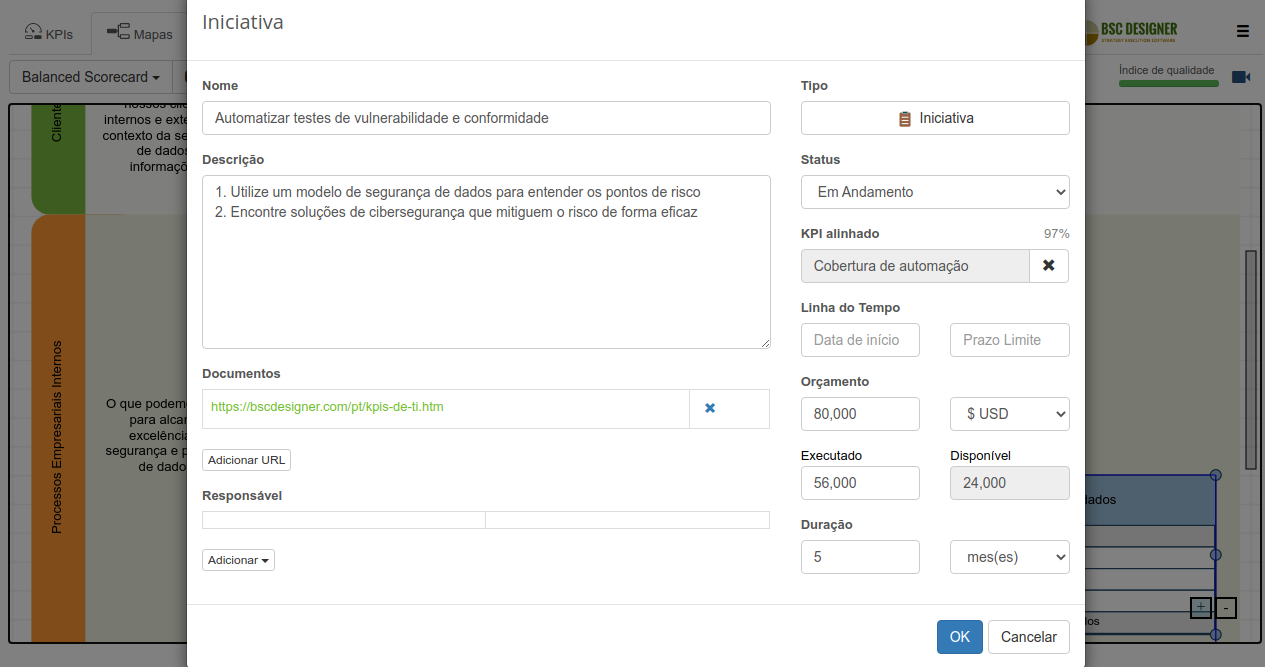

Crie Iniciativas com Orçamentos, Proprietários e Status

Para preencher a lacuna entre planejamento estratégico e execução, utilize as iniciativas para os objetivos. Vamos utilizar a iniciativa Automatizar os testes de vulnerabilidade e conformidade alinhada com Reduzir complexidade de TI e dados.

- Como exatamente o seu time irá trabalhar nesta iniciativa? Utilize o campo Descrição para adicionar um plano de ação detalhado.

- Como ele está alinhado com outros planos de mitigação de risco? Utilize a seção documentos para adicionar recursos relevantes. Em nosso exemplo, adicionamos o exemplo do scorecard de TI.

- Quem é responsável por esta iniciativa? Indique proprietários para que eles recebam uma notificação quando algo relevante acontecer.

- Qual o status atual da iniciativa? Atualize o status junto com o progresso do seu time trabalhando na iniciativa.

- Como você pode monitorar o progresso no contexto desta iniciativa? Em nosso exemplo, nós a conectamos ao indicador cobertura de automação, % que forma um Índice de complexidade da segurança de dados.

Conclusões

Neste artigo, discutimos um exemplo de uma estratégia de segurança de dados. Aqui estão as ideias mais importantes que discutimos:

- Há fatores de risco conhecidos para a violação de dados, assim como formas comprovadas de minimizar o impacto dos incidentes de segurança.

- Ajude seus stakeholders a entenderem os custos diretos e indiretos das violações de dados.

- Foque sua estratégia na detecção precoce de problemas e resposta rápida.

- Tenha um plano de mitigação de risco e time de resposta para diminuir o impacto das violações de dados.

- Reduza as complexidades ruins dos sistemas de TI e esquemas de dados.

- Atualize os modelos de risco regularmente, teste seu ambiente de segurança.

- O fator humano é um dos pontos de risco – eduque seu time, veja as mudanças de comportamento, não só as pontuações finais dos exames.

E agora? Uma boa estratégia cibernética é customizada de acordo com as necessidades de sua organização. Utilize o modelo de estratégia de segurança discutido neste artigo como um ponto inicial para começar a construir sua própria estratégia de segurança de dados. Sinta-se à vontade para compartilhar seus desafios e descobertas nos comentários.

- Modelos de acesso. Registe-se com um plano grátis na BSC Designer para ter acesso imediato a 31 modelos de scorecards, incluindo o Scorecard de Segurança e Proteção de Dados discutido neste artigo.

- Competências Chave. Veja gratuitamente o tutorial em vídeo para a Balanced Scorecard. Domine as suas competências de planeamento e execução de estratégias com a formação Execução Estratégica.

- Automatizar. Aprenda o que o software Balanced Scorecard é e como pode facilitar a sua vida, automatizando a execução de estratégias, KPIs e mapas de estratégia.

Mais exemplos do Balanced Scorecard

- Cost of a Data Breach Report. 2020, IBM Security ↩

- 2020 Data Breach Investigations Report, 2020, Verizon ↩

- Global Information Security Survey, 2020, EY ↩

- M-TRENDS Report, 2020, FireEye ↩

CEO | Palestrante | Autor

A BSC Designer é um software de Balanced Scorecard que está a ajudar as empresas a melhor formularem as suas estratégias e a tornarem o processo de execução da estratégia mais tangível com KPIs.