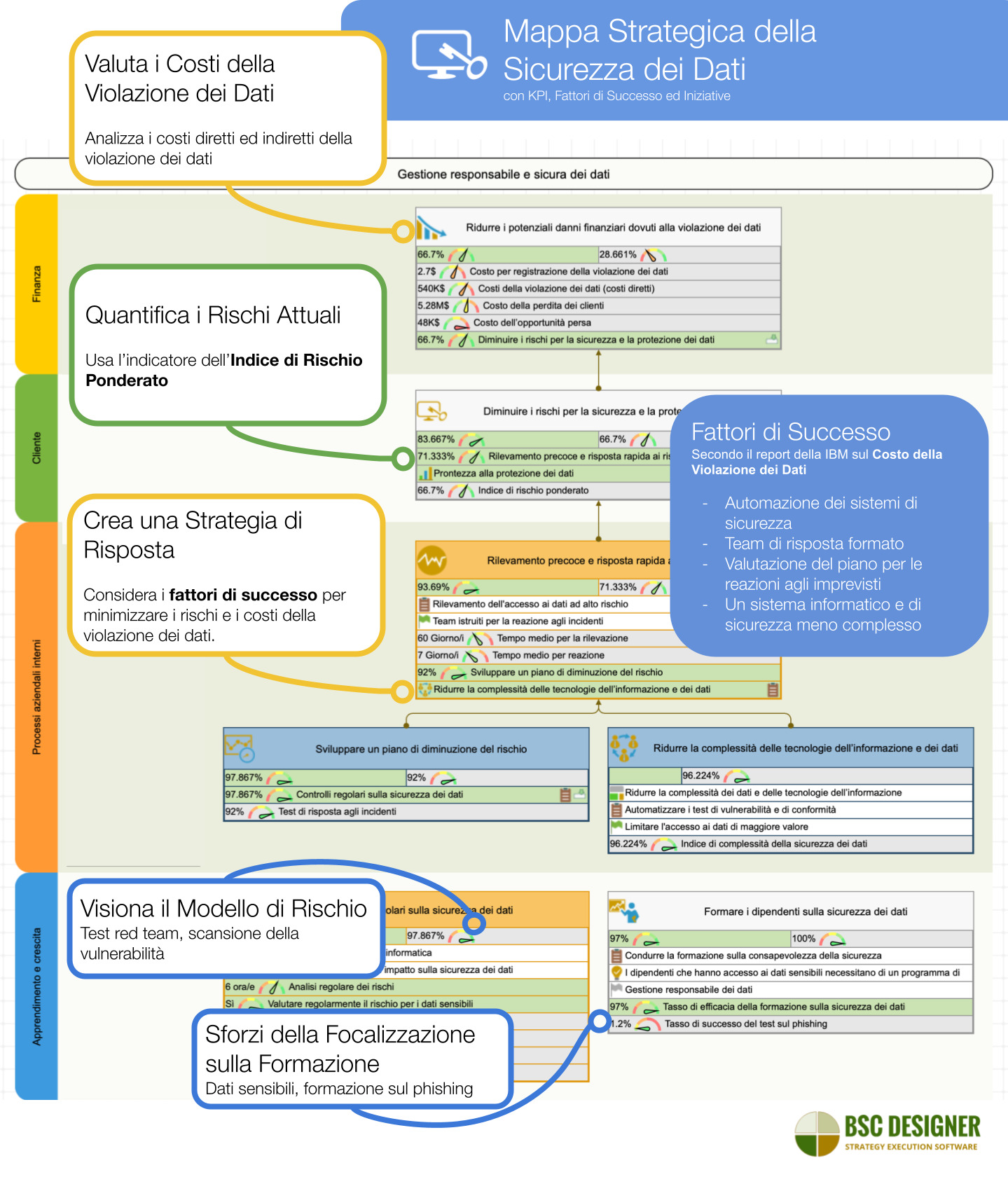

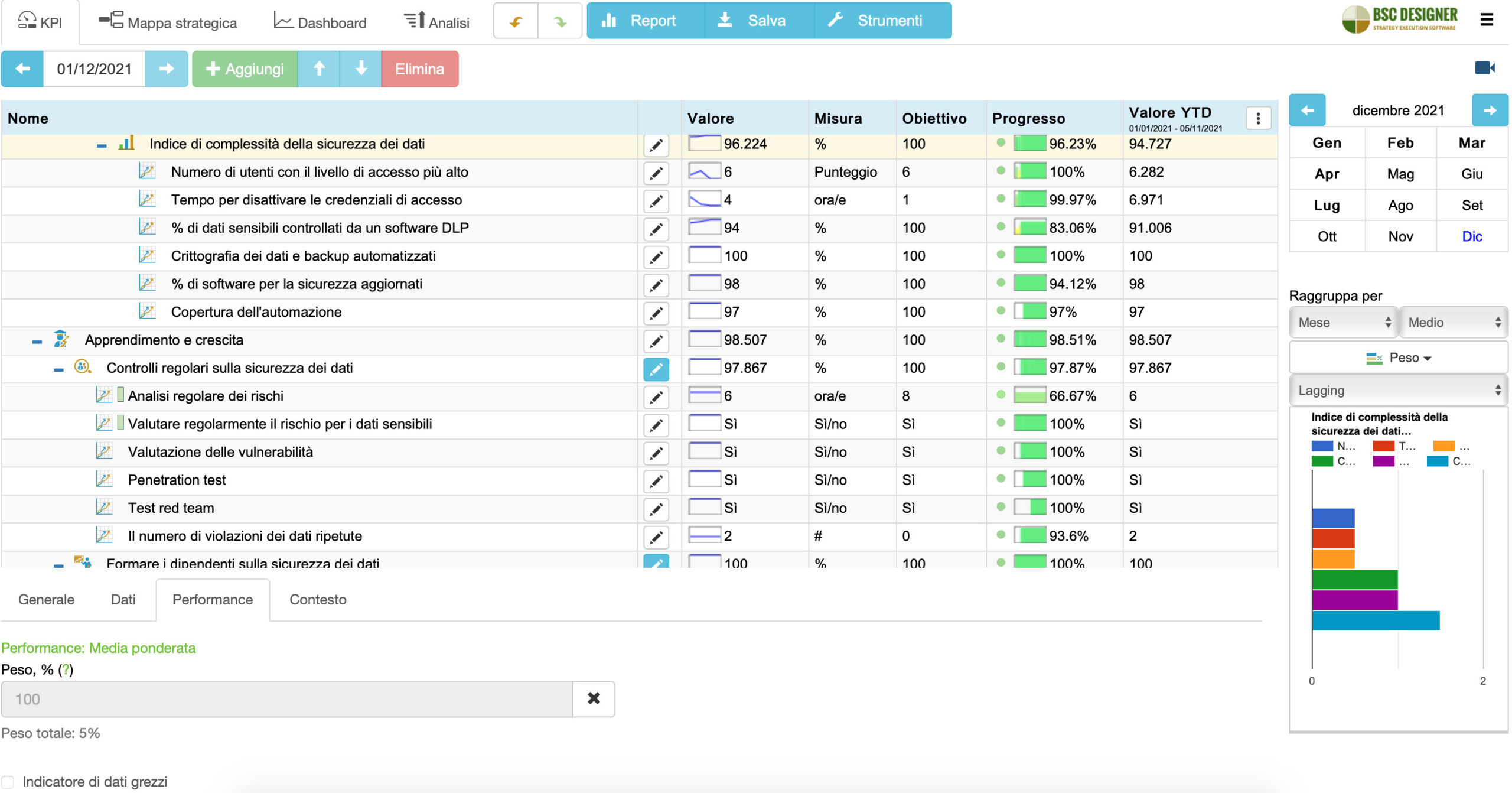

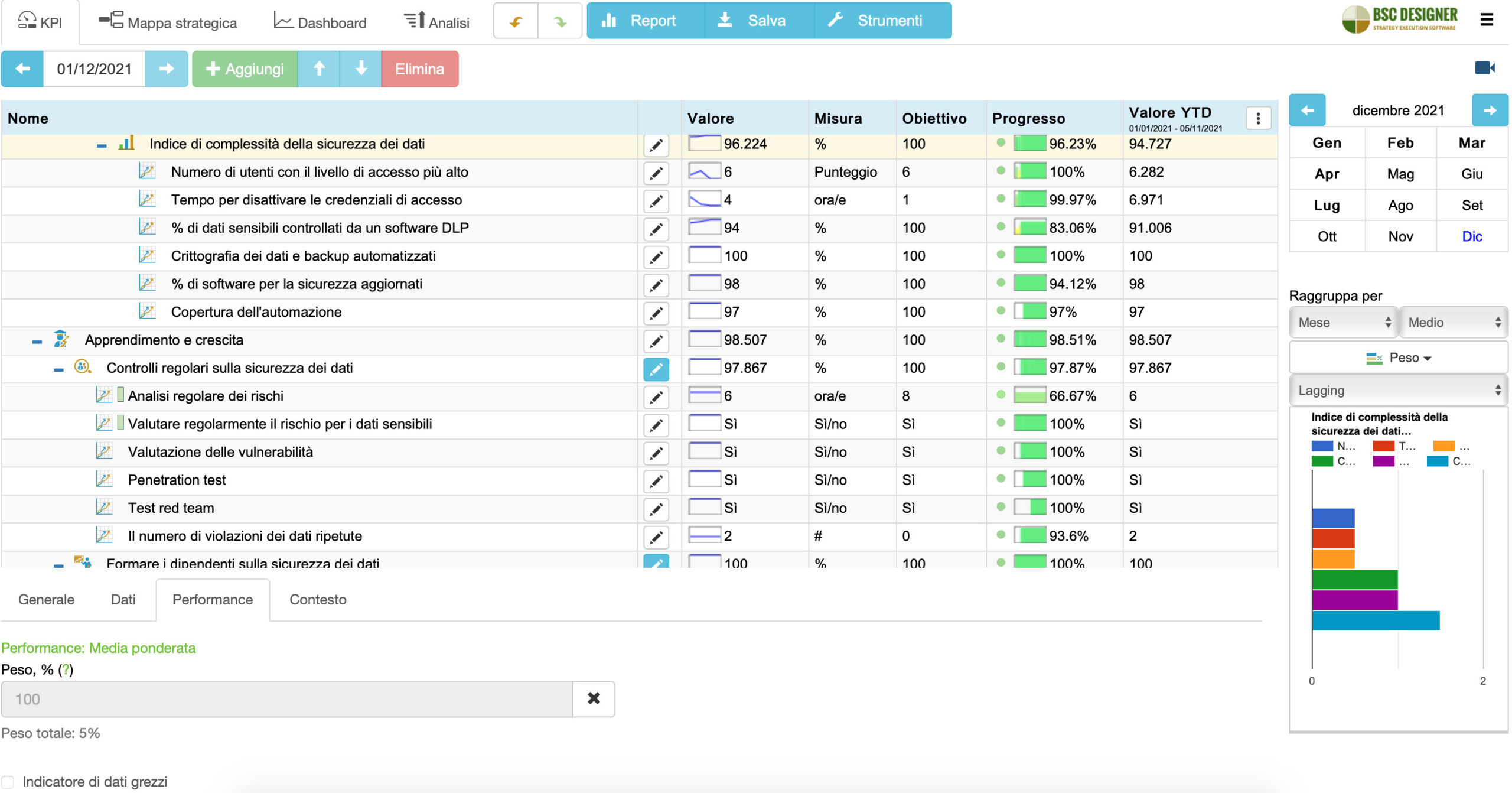

Un esempio di scorecard strategica con degli indicatori di performance riguardanti le tendenze emergenti della sicurezza informatica.

Argomenti chiave dell’articolo:

Punto di partenza: Studi sulla sicurezza dei dati

Gli studi regolari sulla sicurezza e sulla protezione dei dati ci danno una buona idea di quale sia la causa principale delle violazioni dei dati e dei modi per prevenirle. In questo articolo, forniremo un esempio di come queste informazioni possono essere combinate in una strategia completa per la sicurezza informatica misurabile con dei KPI.

Ecco i report che useremo come riferimenti:

- Il report della IBM sul Costo della Violazione dei Dati 1 insieme agli studi condotti dal Ponemon Institute è uno dei maggiori punti di riferimento nel mondo della sicurezza informatica.

- Il report della Verizon sulle indagini sulla violazione dei dati 2 aggiunge una prospettiva diversa sui rischi per la sicurezza informatica e sui modi per affrontarli.

- Il sondaggio della EY sulla Sicurezza delle Informazioni Globali 3 condivide le migliori pratiche implementate dalle organizzazioni per affrontare i rischi per la sicurezza dei dati.

- Il report M-TRENDS di FireEye 4 riguarda le minacce alla sicurezza dei dati e la loro evoluzione nel tempo.

Terminologia: Cybersecurity, Data Security, Data Protection, Data Privacy

Iniziamo con la spiegazione della differenza tra i termini sicurezza dei dati e protezione dei dati (privacy dei dati).

- La sicurezza dei dati/delle informazioni riguarda il mantenimento di una struttura sicura per la gestione dei dati. Pensa a dei backup regolari, a dei software per la sicurezza aggiornati, ai diritti di accesso, all’implementazione di software DLP, ecc.

- La protezione dei dati riguarda l’uso etico e legale dei dati: ovvero di ottenere il consenso ad utilizzarli rispettando gli obblighi normativi.

Questa differenza è importante. Ad esempio, nel caso Facebook–Cambridge Analytica, i dati sono stati gestiti in modo sicuro (sono stati crittografati ed archiviati su un server sicuro), ma non sono stati gestiti in modo responsabile secondo le norme sulla protezione dei dati.

Il termine Data Protection (protezione dei dati) è utilizzato principalmente in Europa e in Asia, mentre negli Stati Uniti lo stesso concetto è chiamato data privacy.Françoise Gilbert ha condiviso una buona spiegazione delle differenze nel suo blog.

Infine, il termine Cybersecurity (sicurezza informatica) dovrebbe coprire una gamma di idee più vasta, includendo non solo la data security, ma anche altri sistemi di sicurezza. In pratica, viene spesso utilizzato in modo intercambiabile con il termine data security.

Perché abbiamo bisogno di Strategie e di KPI sulla Cybersecurity

Al di là delle idee ovvie, come ad esempio per sapere come sta andando la tua attività e capire la direzione verso cui muoversi, menzionerei questi motivi:

- Essere in grado di supportare i propri argomenti con dei dati appositi quando si presentano delle nuove soluzioni per la sicurezza agli stakeholders.

- Avere un contesto aziendale ben formulato aiuta ad allineare le iniziative per la sicurezza informatica ad altre parti della strategia, ad esempio, alla scorecard dei talenti, alla scorecard IT o alla scorecard della gestione aziendale.

- Convertire alcune idee vaghe come “un ambiente aziendale altamente sicuro che sfrutta le più recenti tecnologie informatiche” in qualcosa di più tangibile con degli indicatori di performance specifici.

Come misurare qualcosa che non è ancora successo

Potrebbe sembrare che la sicurezza dei dati sia qualcosa di intangibile e difficile da quantificare e misurare, poiché non sappiamo mai in anticipo che tipo di violazione dei dati dovrà affrontare un’azienda. Gli studi empirici citati all’inizio (vedi, ad esempio, il report IBM Security) condividono un punto di vista diverso.

La maggior parte delle violazioni dei dati è causata da fattori noti come:

- Credenziali compromesse (19%)

- Phishing (14%)

- Errori di configurazione del cloud (19%)

Questo ci dà un’idea di dove dovrebbero focalizzarsi gli sforzi per la sicurezza informatica.

Sebbene non possiamo prevenire tutte le violazioni dei dati, le ricerche dimostrano che possiamo minimizzare il loro impatto sull’organizzazione:

- Implementando un’ automazione della sicurezza,

- Avendo un team di risposta e un piano di risposta pronti,

- Attraverso la formazione dei dipendenti e

- Testando l’ambiente aziendale usando degli approcci come il test del red team.

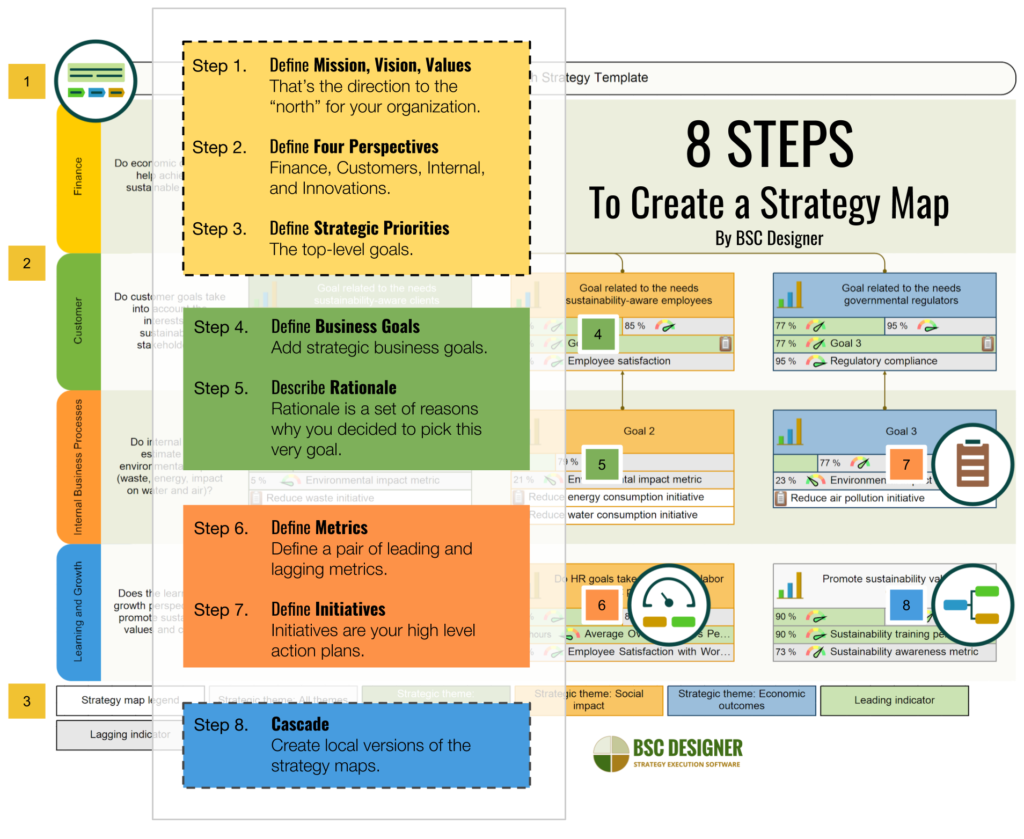

Quali framework aziendali sono applicabili per la sicurezza dei dati?

In precedenza, abbiamo discusso di varie strutture aziendali che aiutano le aziende ad articolare ed eseguire le proprie strategie. Quali framework riguardanti la sicurezza informatica si possono applicare?

Per ottenere i risultati migliori, dobbiamo combinare vari framework:

- Utilizzeremo l’analisi PESTEL per rilevare e analizzare i nuovi fattori dell’ambiente esterno (vedi gli obiettivi della prospettiva di apprendimento e crescita). Questi possono essere dei cambiamenti nella legislazione, come le leggi sulla protezione dei dati, o dei cambiamenti dirompenti che abbiamo visto dopo il diffondersi del Covid-19, per esempio, il trend del lavoro a distanza.

- Parleremo molto della concentrazione sugli sforzi di risposta. In questo contesto, vari contesti di priorità aiuteranno.

- Quando lavoriamo allo sviluppo di una strategia per la sicurezza dei dati, dobbiamo prendere in considerazione le azioni necessarie oggi, nel futuro prossimo e anche alcune iniziative per il futuro remoto. In questo contesto, la struttura dei tre orizzonti aiuterà a condurre delle ottime discussioni.

- Per convertire tutte queste idee sconnesse in una strategia coerente, utilizzeremo il modello della Balanced Scorecard.

Utilizziamo i contesti aziendali e i report delle ricerche citati in precedenza per creare un esempio di strategia per la sicurezza dei dati.

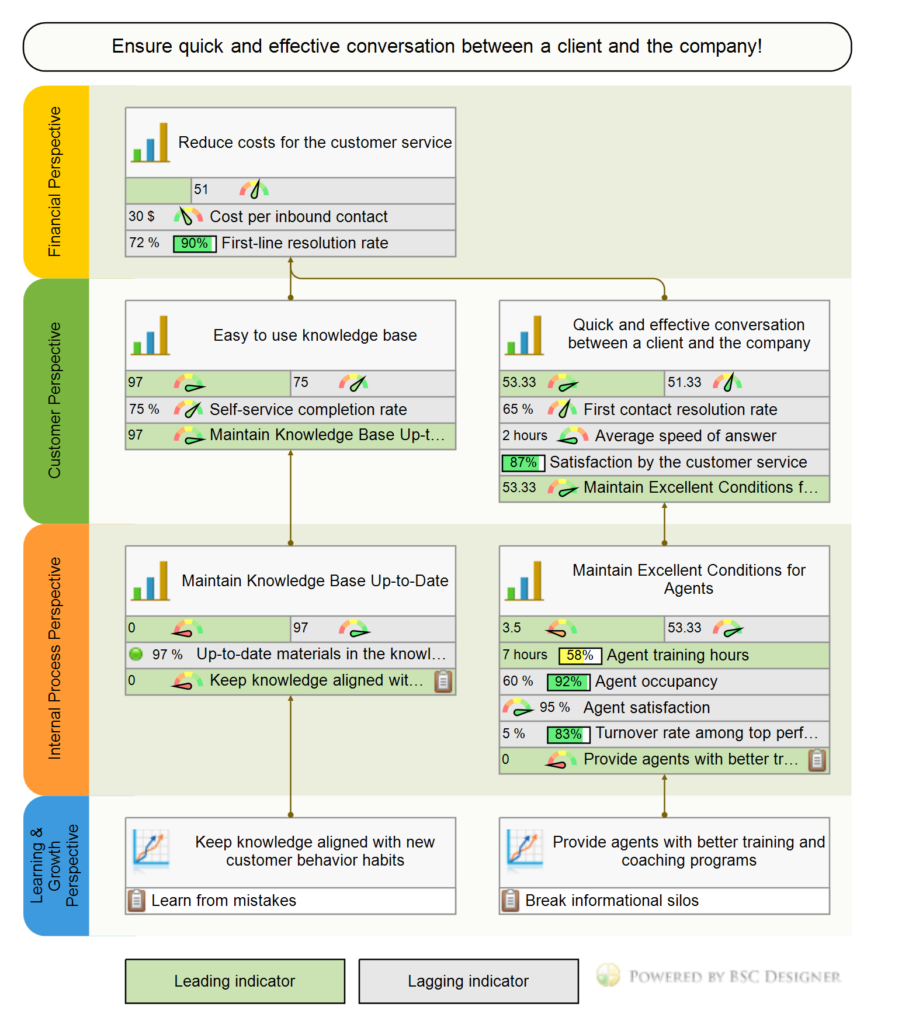

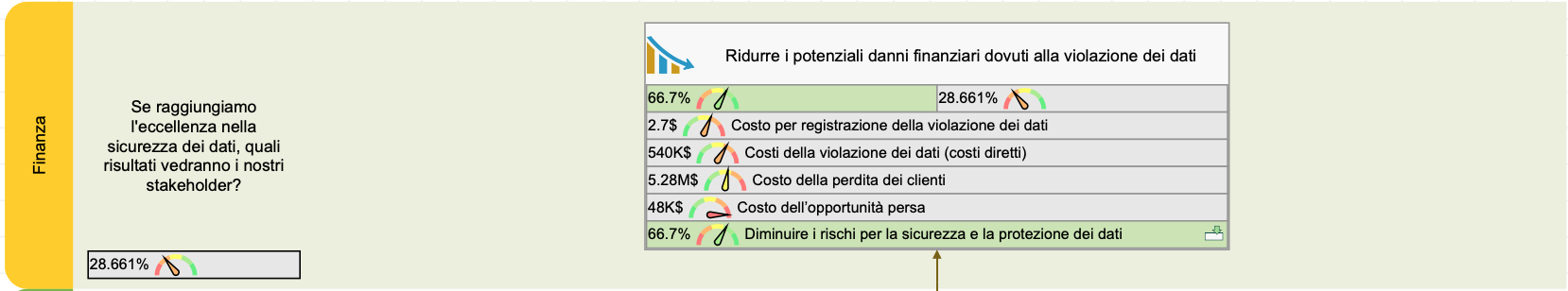

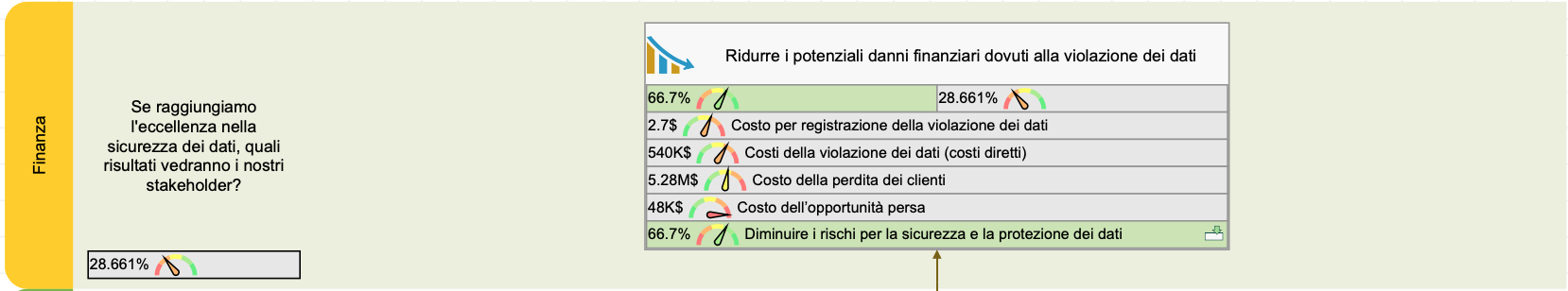

Prospettiva finanziaria. Stima dell’impatto finanziario della sicurezza dei dati

I KPI finanziari per la sicurezza dei dati sono essenziali quando si presentano delle iniziative sulla sicurezza agli stakeholders. La presentazione avrà un impatto ancora maggiore quando possono essere forniti dei benchmark del settore pertinenti.

Il rapporto della Verizon, così come il rapporto della IBM (condotto dal Ponemon Institute), condividono alcune idee in questo contesto. A volte, i dati sono contraddittori. Ad esempio, i costi di una violazione dei dati per record variano in modo significativo. Il report della IBM fornisce un intervallo di $150- $175, mentre secondo il report della Verizon (vedi il report sulle indagini sulla violazione dei dati, 2015), è di circa $ 0,58. Ken Spinner ha condiviso alcune spiegazioni sull’argomento su TeachBeacon.

Come puoi stimare i costi della violazione dei dati nel caso della tua azienda?

Vi sono costi diretti e indiretti:

- I costi diretti includono il costo di analisi forensi, multe, risarcimenti ai clienti.

- I costi indiretti si riferiscono alla perdita di clienti, dipendenti e partner attuali e potenziali che si è verificata a causa di una violazione dei dati.

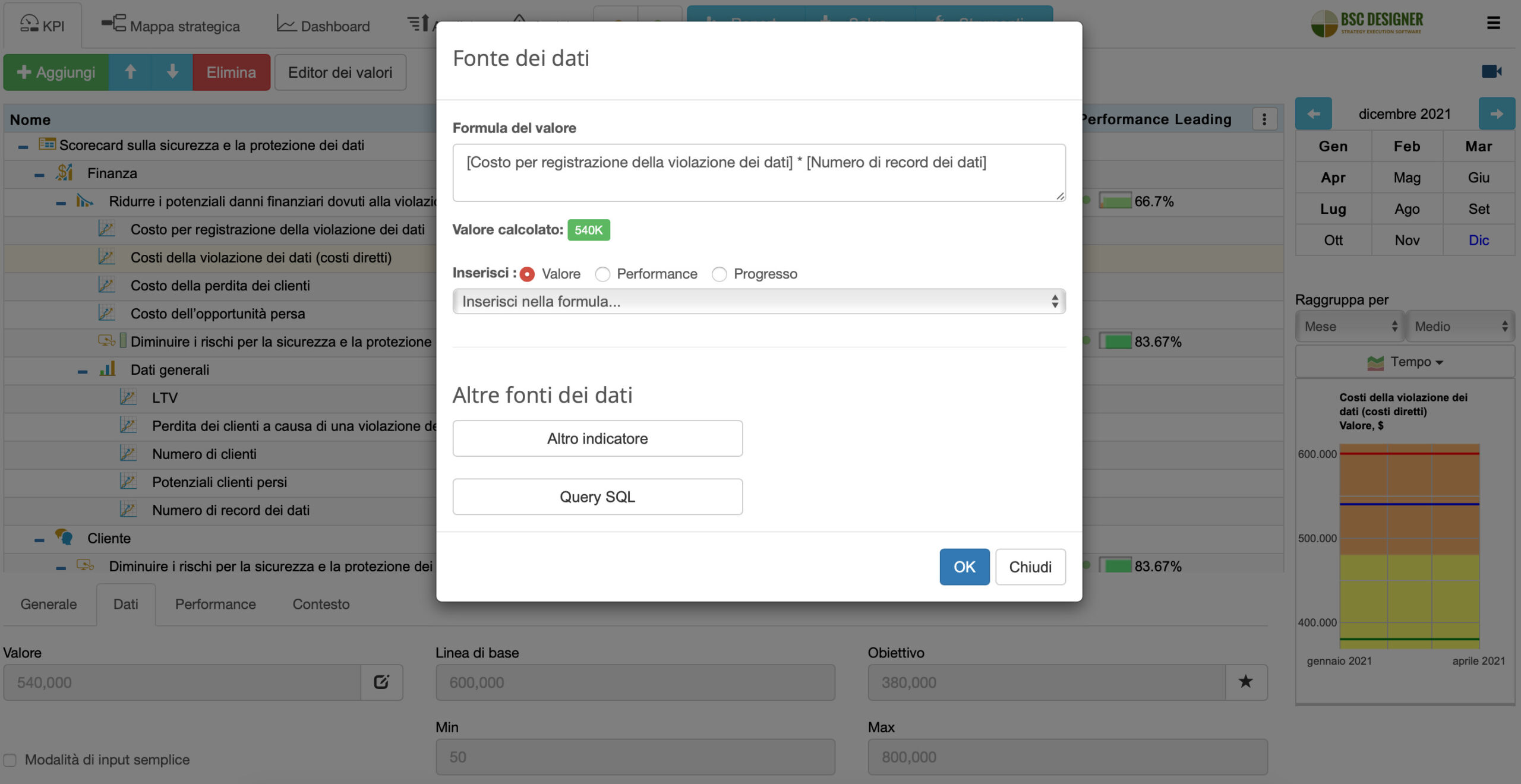

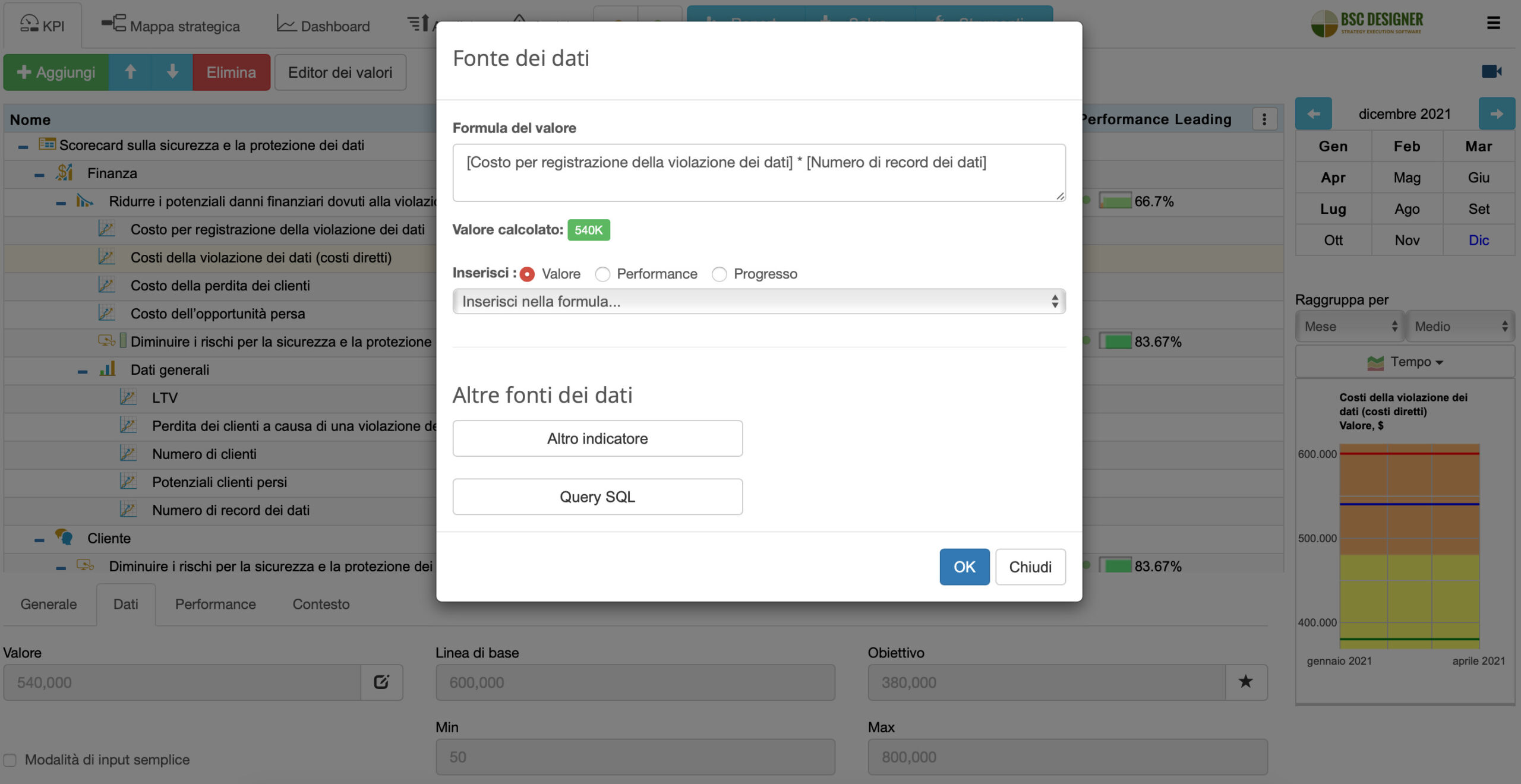

Nella scorecard sulla sicurezza dei dati, possiamo prendere alcuni benchmark dagli studi del Ponemon Institute o della Verizon per la metrica Costo per record della violazione dei dati e moltiplicarlo per il numero di record a rischio.

Per eseguire i calcoli, avremo bisogno di alcuni dati aziendali di base:

- LTV (Customer lifetime value, ovvero una stima del ricavo medio che un cliente genererà nel corso della sua vita come cliente.)

- Stima dellaperdita dei clienti a causa della violazione dei dati

- Numero di clienti

- Numero di record a rischio

- Potenziali clienti persi

Rispettivamente, l’impatto diretto di una violazione dei dati può essere calcolato in questo modo:

- Costi della violazione dei dati (costi diretti) = Costo per record della violazione dei dati * Il numero di record a rischio

Per quanto riguarda i costi indiretti, un modo per quantificarli è utilizzare il tasso di perdita dei clienti dovuto alla violazione dei dati e il LTV:

- Costo della perdita dei clienti = [Numero di clienti]*[LTV]*[perdita dei clienti dovuto alla violazione dei dati]/100

Inoltre, puoi stimare il numero dei clienti potenziali che non hanno firmato il contratto.

- Costo dell’opportunità persa = [Potenziali clienti persi] * [LTV]

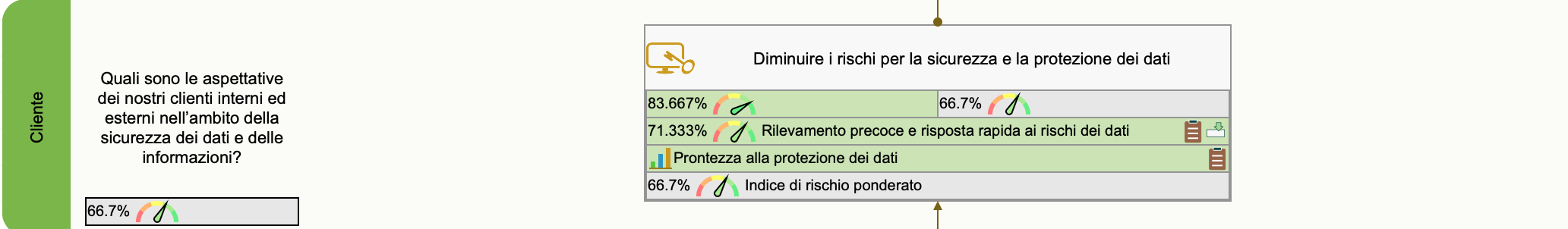

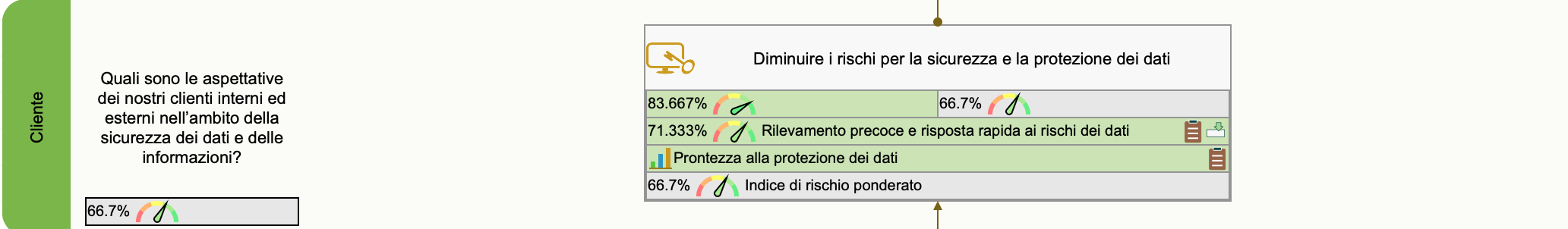

Prospettiva del cliente. Quantificazione dei rischi per la sicurezza.

Per la prospettiva del cliente, l’obiettivo chiave è formulato in questo modo:

- Ridurre i rischi per la sicurezza e la protezione dei dati

Questo è qualificato da questi indicatori:

- Indicatore leading Rilevamento veloce e risposta rapida ai rischi per la sicurezza dei dati ovvero l’output degli obiettivi della Prospettiva interna

- Indicatore leading Prontezza alla protezione dei dati

- Indicatore lagging Indice di rischio ponderato

Il ragionamento qui è che l’azienda lavora sui sistemi interni di sicurezza (quantificati dall’ individuazione precoce e dalla risposta rapida ai rischi per la sicurezza dei dati) e introduce le misure necessarie per la protezione dei dati (quantificate dalla Prontezza per la protezione dei dati b>) per ridurre al massimo i rischi, come quantificato dall’indice di rischio ponderato.

- Quando stai creando una strategia per la sicurezza dei dati, assicurati che il tuo team comprenda la differenza tra le metriche per i fattori di successo (metriche leading) e le metriche per i risultati previsti (metriche lagging).

Parliamo nel dettaglio degli indicatori analizzati dal punto di vista del cliente.

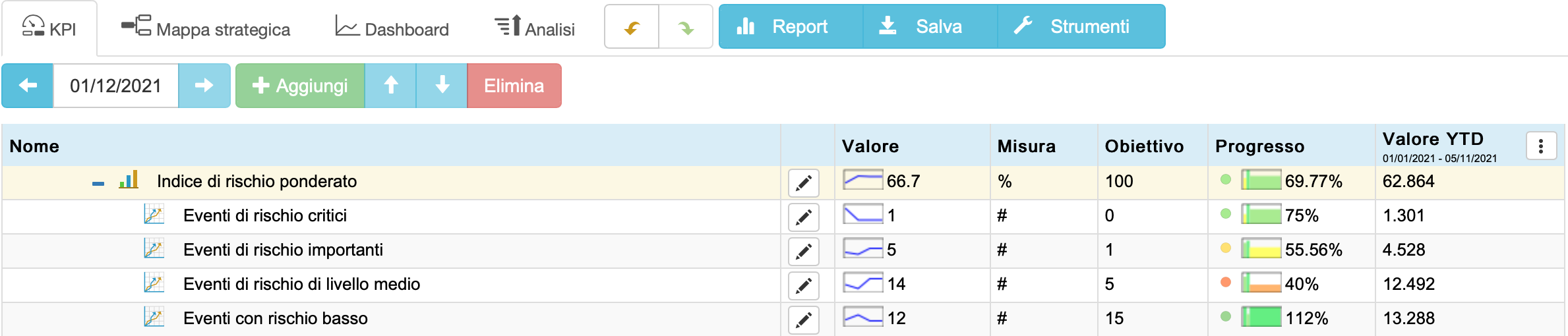

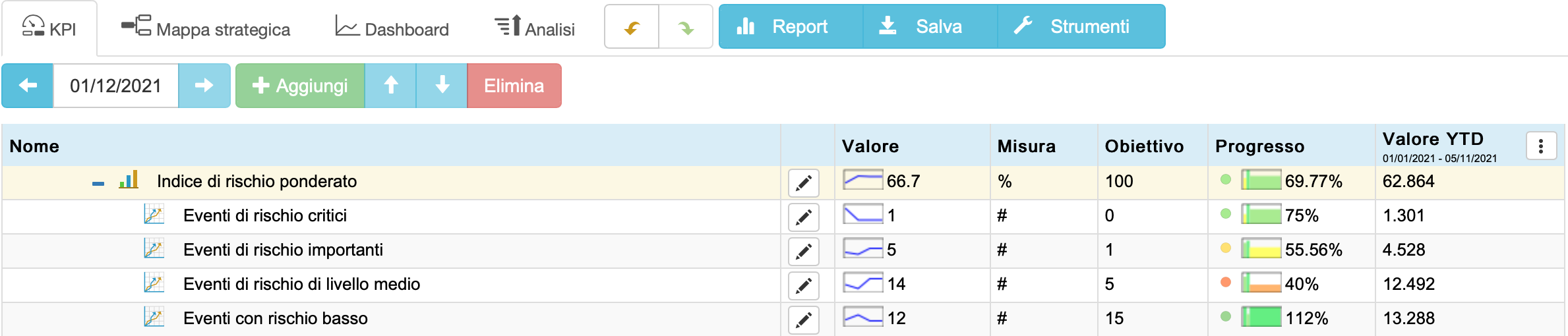

Indice di rischio ponderato

L’obiettivo di questo indicatore è di quantificare l’attuale livello di rischio con cui ha a che fare l’azienda. Per fare ciò, quantificheremo il numero di violazioni dei dati classificate in base al loro impatto:

- Eventi di rischio critici, peso 70%

- Eventi di rischio importanti, peso 20%

- Eventi di rischio di livello medio, peso 7%

- Eventi di rischio di livello basso, peso 3%

Come puoi vedere, la valutazione che è stata applicata non è uniforme. Con questo schema, le violazioni critiche dei dati hanno l’impatto maggiore sulla metrica dell’indice, mentre gli eventi con un rischio di basso livello hanno un impatto ridotto.

Questo approccio risolve il problema della regolazione del sistema di misurazione quando l’indicatore di controllo viene spostato nella zona verde risolvendo i problemi minori. Tuttavia, dobbiamo assicurarci che gli eventi di rischio siano classificati correttamente.

Se vuoi ottenere maggiori informazioni sul calcolo degli indicatori dell’indice e sulla valutazione del peso degli indicatori, dai un’occhiata all’ apposito articolo sul nostro sito web.

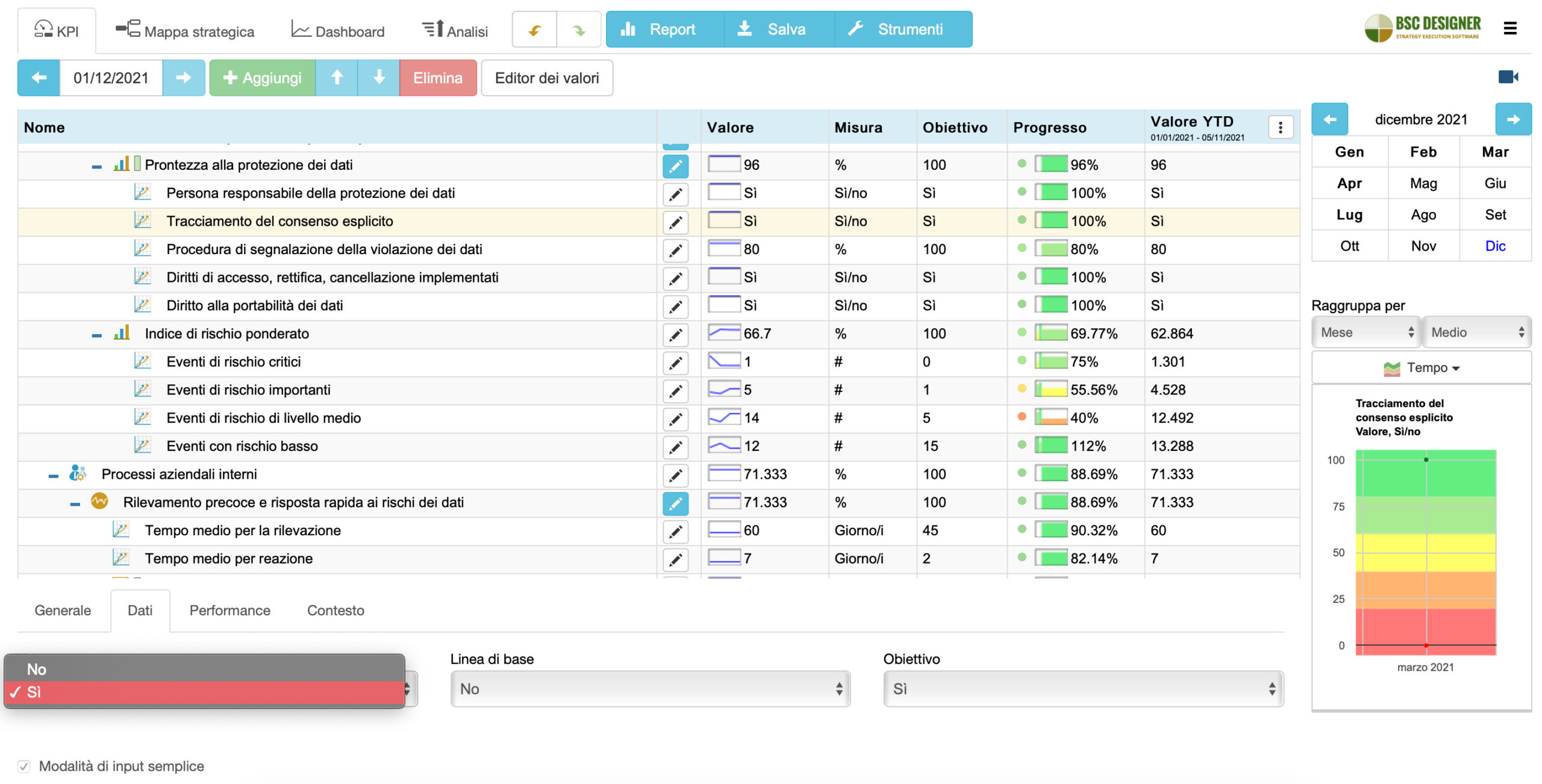

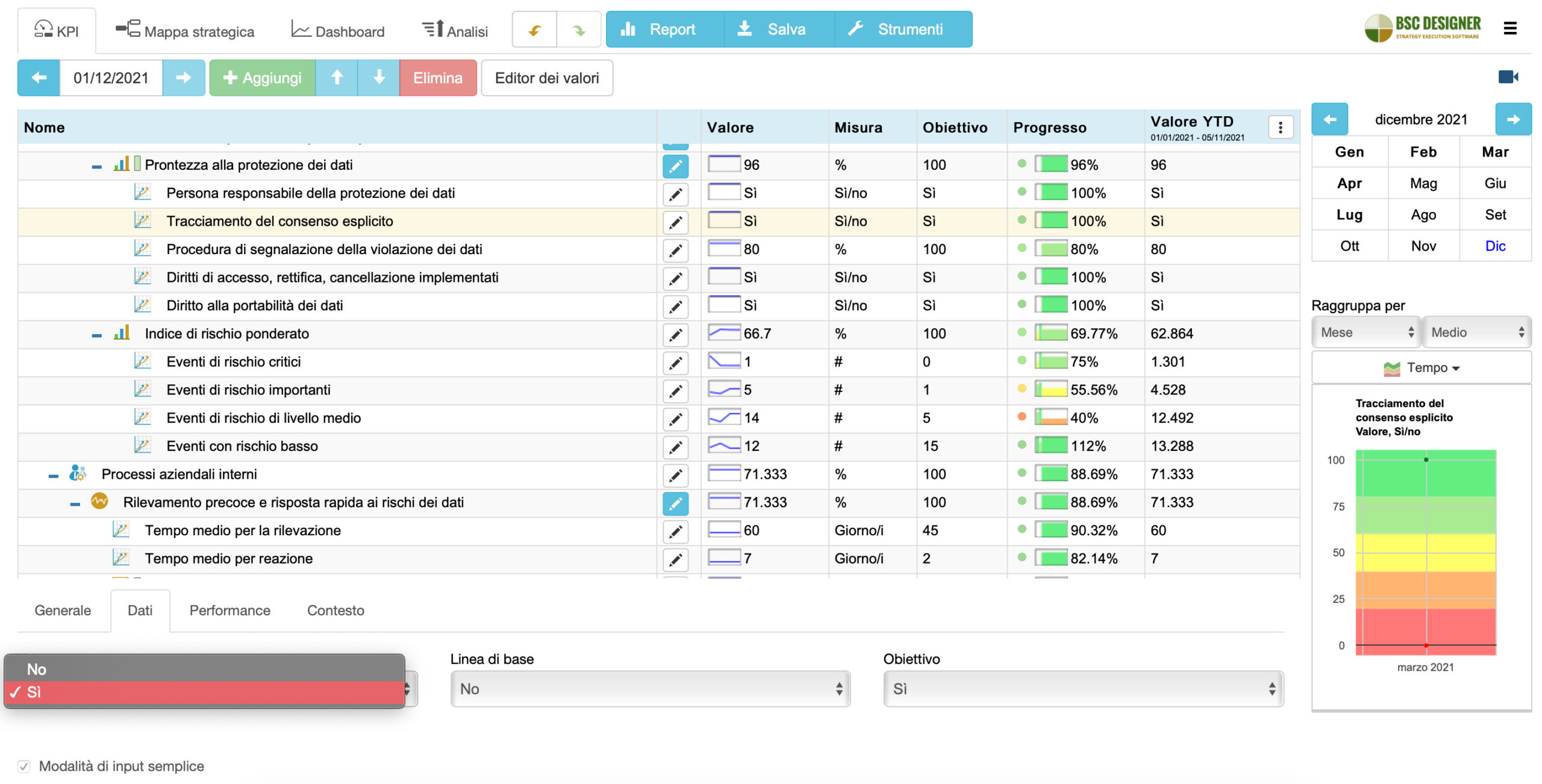

Misurazione della protezione dei dati o della privacy dei dati

Come spiegato in precedenza, la protezione dei dati riguarda l’uso etico e legale delle informazioni di identificazione personale (PII) e di dati simili.

Le misure di protezione, in questo caso, sono ben articolate dalle normativa applicabili. In Europa, è il GDPR; negli Stati Uniti esistono leggi diverse a seconda del dominio aziendale, come CCPA, HIPPA, PCI DSS, GLBA.

Se prendiamo come esempio il regolamento GDPR, dal punto di vista della misurazione, la protezione dei dati può essere monitorata da un indicatore di indice, Prontezza alla protezione dei dati, che viene calcolato utilizzando metriche (per lo più binarie) come:

- Persona responsabile della protezione dei dati

- Monitoraggio del consenso esplicito

- Procedura di segnalazione della violazione dei dati

- Diritto di accesso, rettifica, cancellazione implementati

- Diritto alla portabilità dei dati

Questi indicatori possono essere ulteriormente approfonditi nei casi più specifici applicabili all’azienda, ai suoi prodotti e servizi.

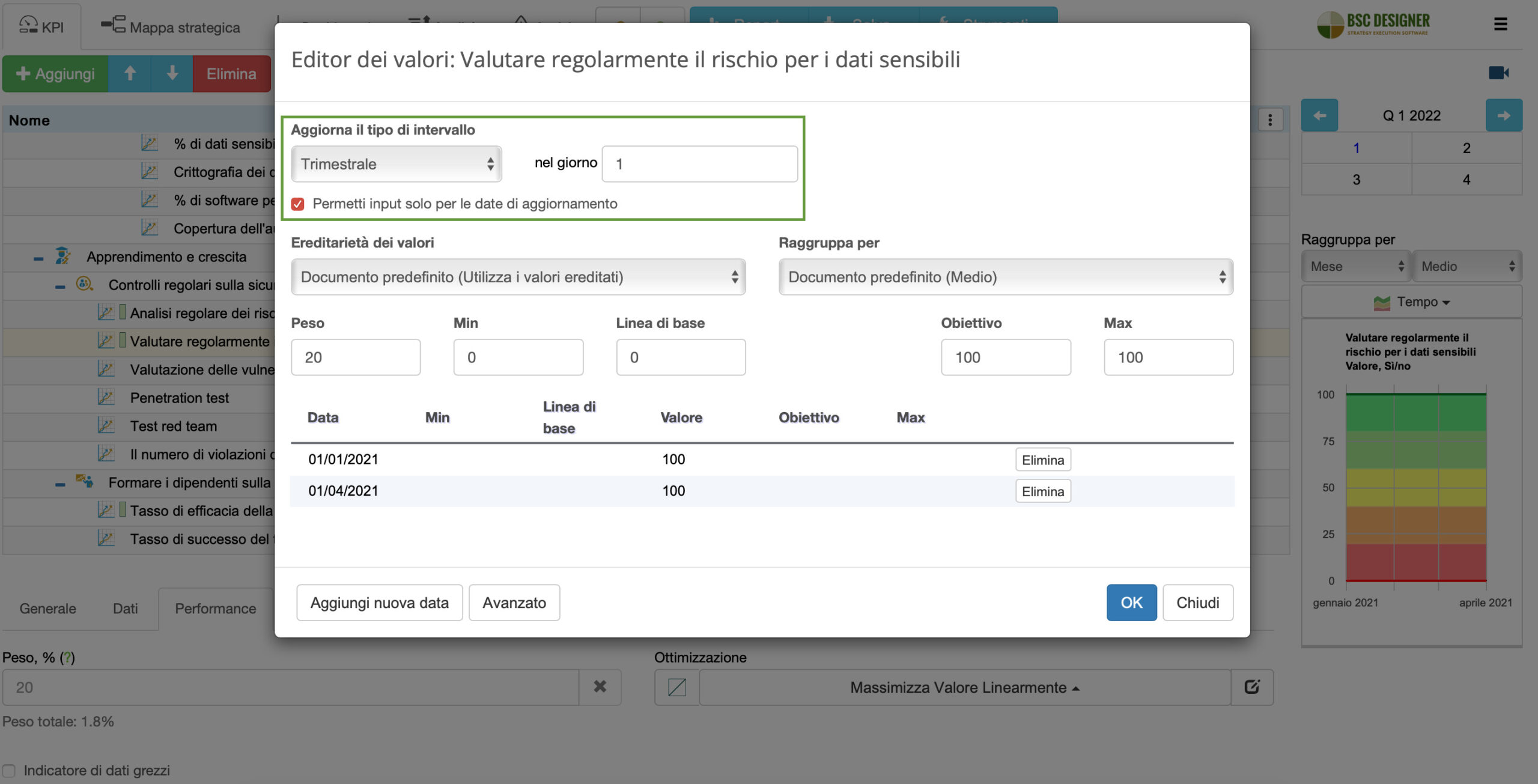

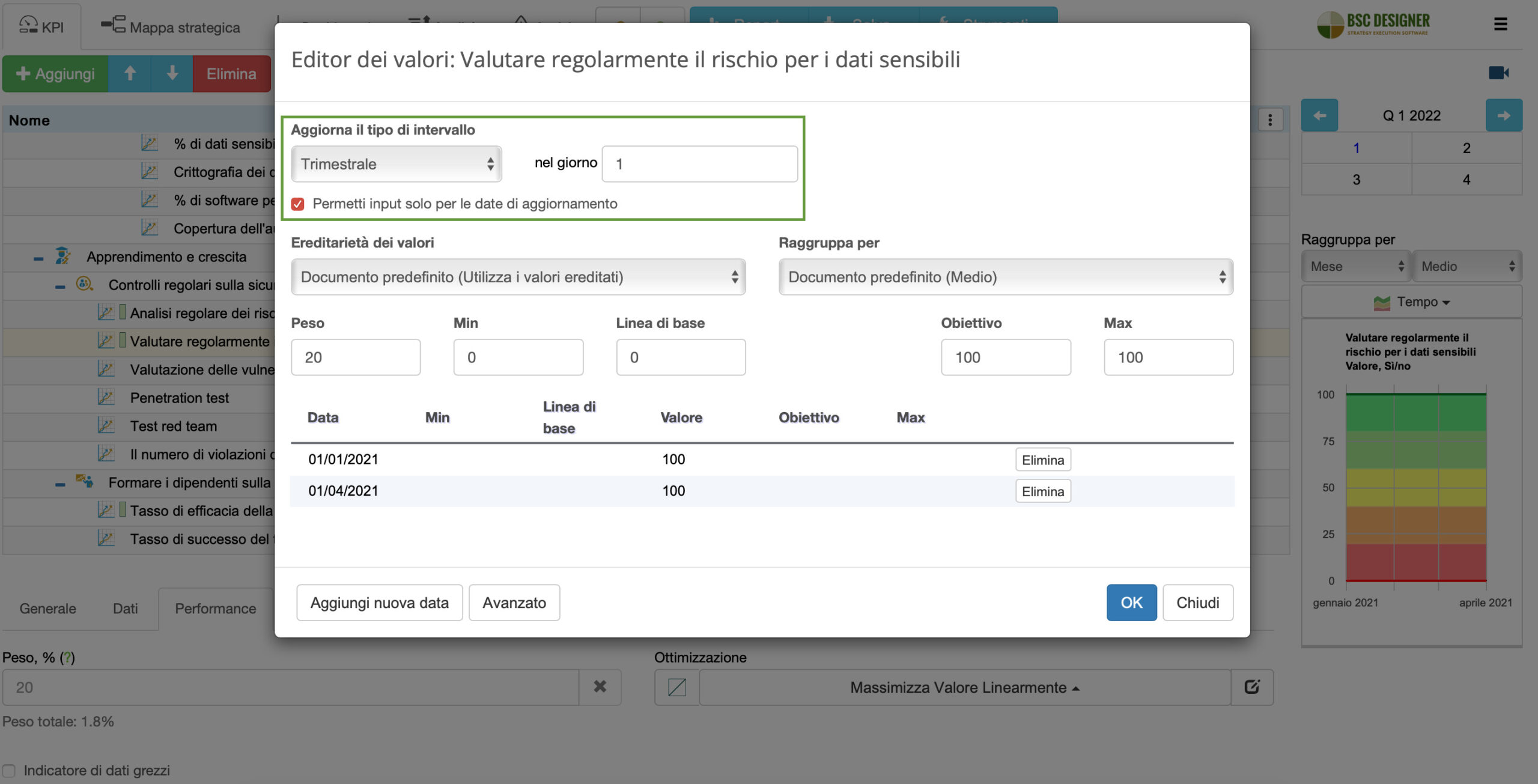

Per garantire la conformità normativa, tali indicatori, nonché i requisiti legali, dovrebbero essere riesaminati regolarmente. Questo può essere automatizzato dalla funzione dell’ intervallo di aggiornamento per il rispettivo indicatore. Vedi la sezione sull’ Automazione di seguito per degli esempi più specifici.

Prospettiva interna. Come ridurre i rischi per la sicurezza dei dati

Per trovare gli obiettivi e gli indicatori di performance per la prospettiva interna, dobbiamo analizzare la causa principale e visionare i punti di rischio/costo trovati.

I risultati dipenderanno dal dominio aziendale e dai sistemi aziendali specifici di un’attività. Tuttavia, ci sono alcune tendenze comuni che sono state evidenziate nei report della IBM Security e della Verizon. Useremo questi risultati per formulare gli obiettivi e i KPI per la prospettiva interna della scorecard.

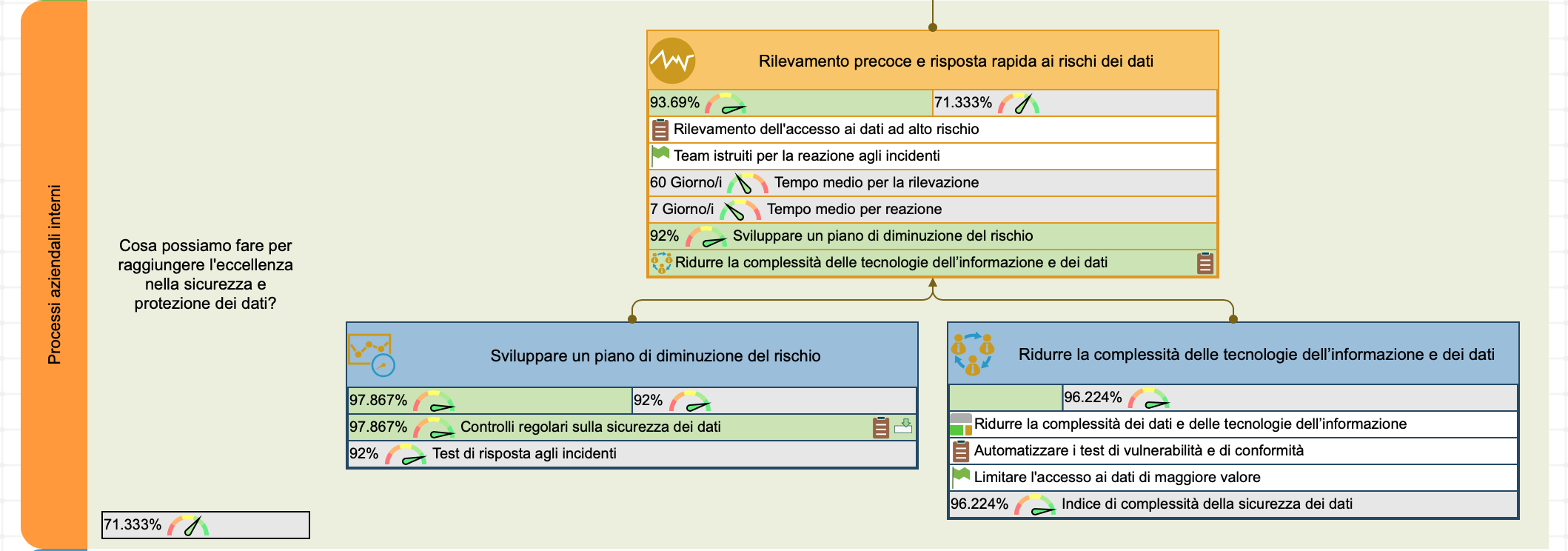

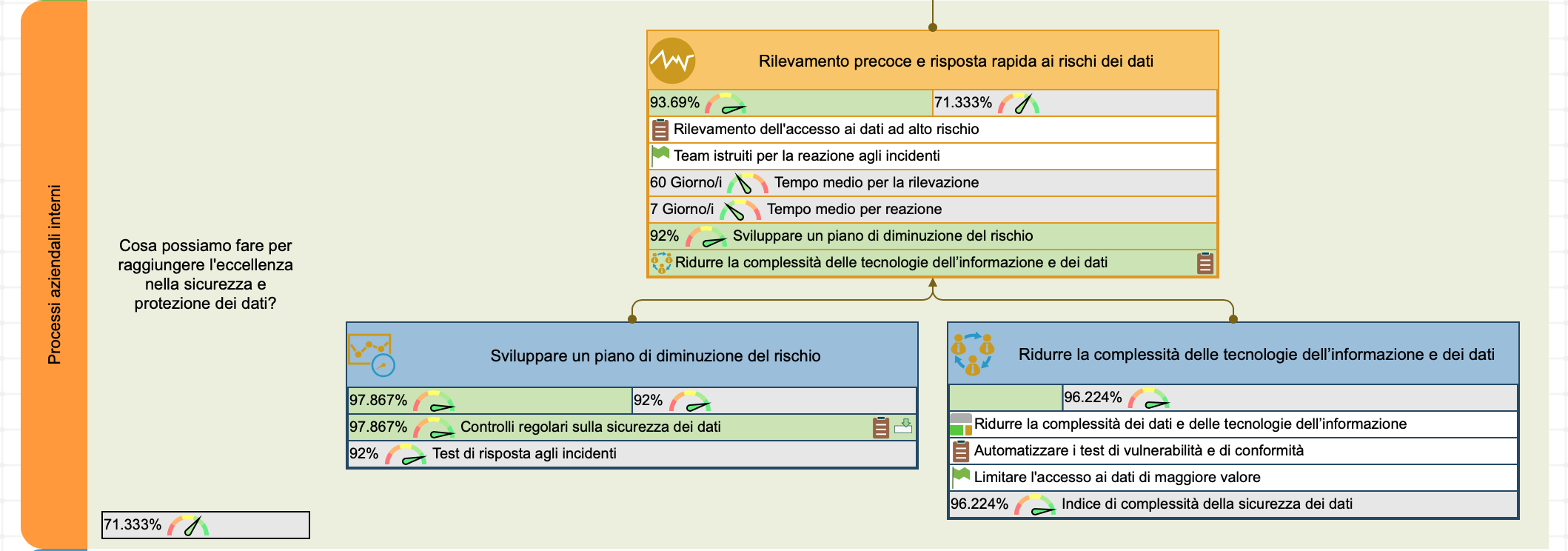

Rilevamento veloce e reazione rapida ai Rischi dei Dati

Se si verifica una violazione dei dati, una reazione rapida in termini di rilevamento e di risposta ridurrebbe significativamente i costi.

Sulla scorecard, questa reazione è quantificata da due indicatori lagging:

- Tempo medio di Rilevamento

- Tempo medio di Risposta

Gli indicatori lagging quantificano ciò che è già accaduto. Un’azienda come può influenzare questi indicatori? Gli stessi report suggeriscono alcune azioni che in genere portano a una migliore reazione alla sicurezza dei dati.

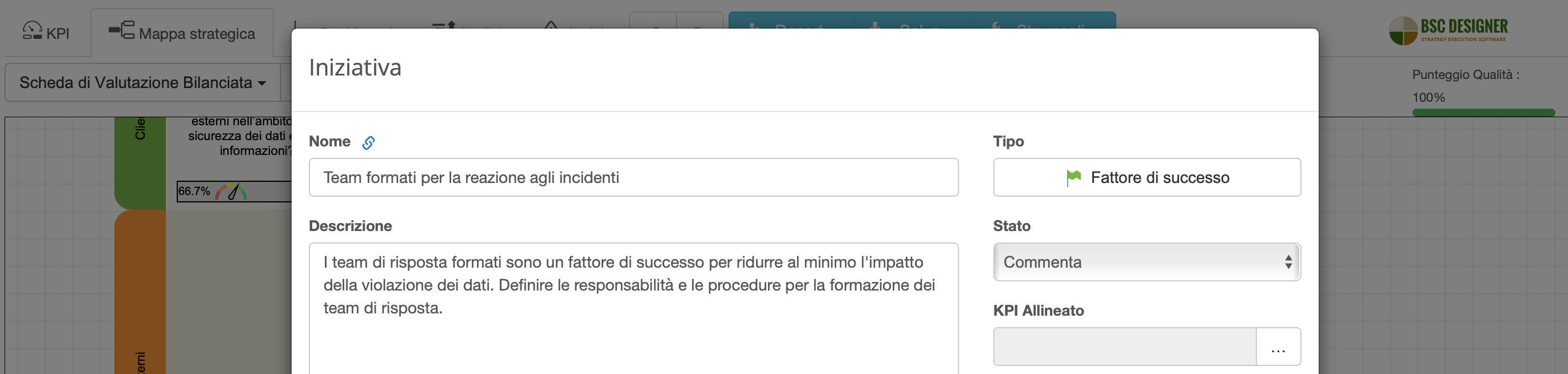

Nel modello della scorecard, troverai due record allineati con l’obiettivo Rilevamento veloce e reazione rapida:

- Team di risposta agli incidenti istruiti. Questo record è contrassegnato come un fattore di successo. Secondo il report IBM Security, è una delle cause principali per ridurre al minimo gli impatti delle violazioni dei dati.

- Rilevamento dell’accesso ai dati ad alto rischio. Con questa iniziativa, il tuo team può dare priorità ai propri sforzi in base all’impatto di determinati tipi di accesso ai dati. Se stai cercando un approccio più sistematico alla definizione delle priorità, consulta l’articolo sui contesti di priorità.

Ci sono altri due indicatori leading nel contesto dell’obiettivo Rilevamento veloce e reazione rapida. Entrambi si basano sui risultati dei report sulla sicurezza dei dati menzionati in precedenza:

- Sviluppare un piano di diminuzione del rischio

- Ridurre la complessità del sistema informatico

Discutiamone dettagliatamente.

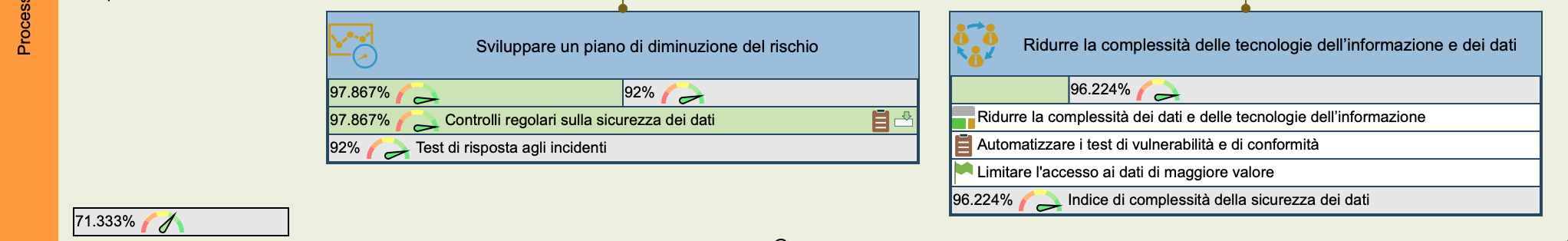

Sviluppare un piano di diminuzione del rischio

Avere un piano di riduzione del rischio è un fattore di successo per una reazione più rapida alla violazione dei dati.

Come possiamo assicurarci che il piano attuale per la sicurezza dei dati funzioni bene?

Dovrebbe essere basato su un modello di rischio aggiornato che rispecchi il modo in cui vengono gestiti i dati nell’azienda. Sulla scorecard strategica ciò è quantificato dall’indicatore leading Controlli regolari sulla sicurezza dei dati spiegato nelle prospettive di Apprendimento e crescita.

Come possiamo accertarci che il piano suggerito di reazione al rischio sia davvero efficace?

Parallelamente agli aggiornamenti regolari del piano dei rischi, potremmo testare l’applicazione del piano sviluppato nella pratica. Ciò è quantificato dall’indicatore lagging Test di reazione agli imprevisti.

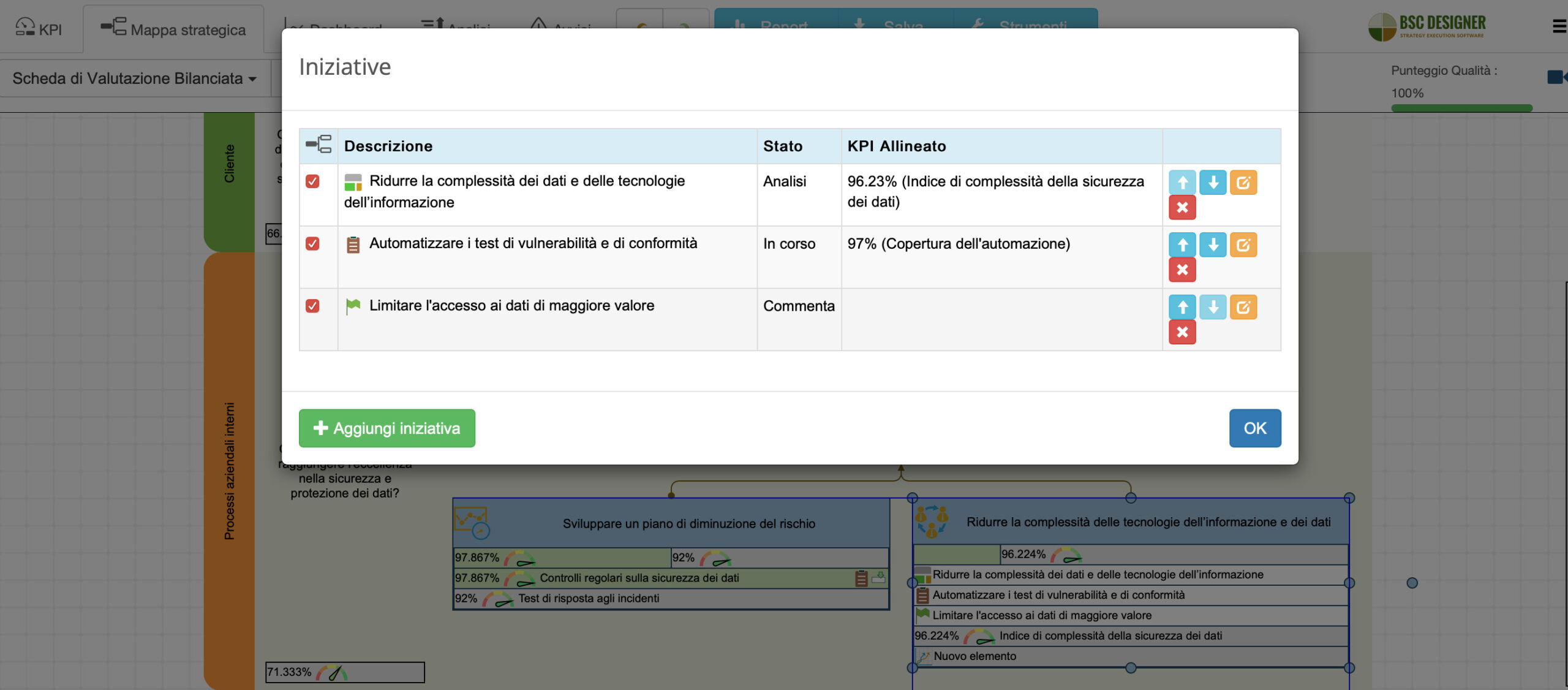

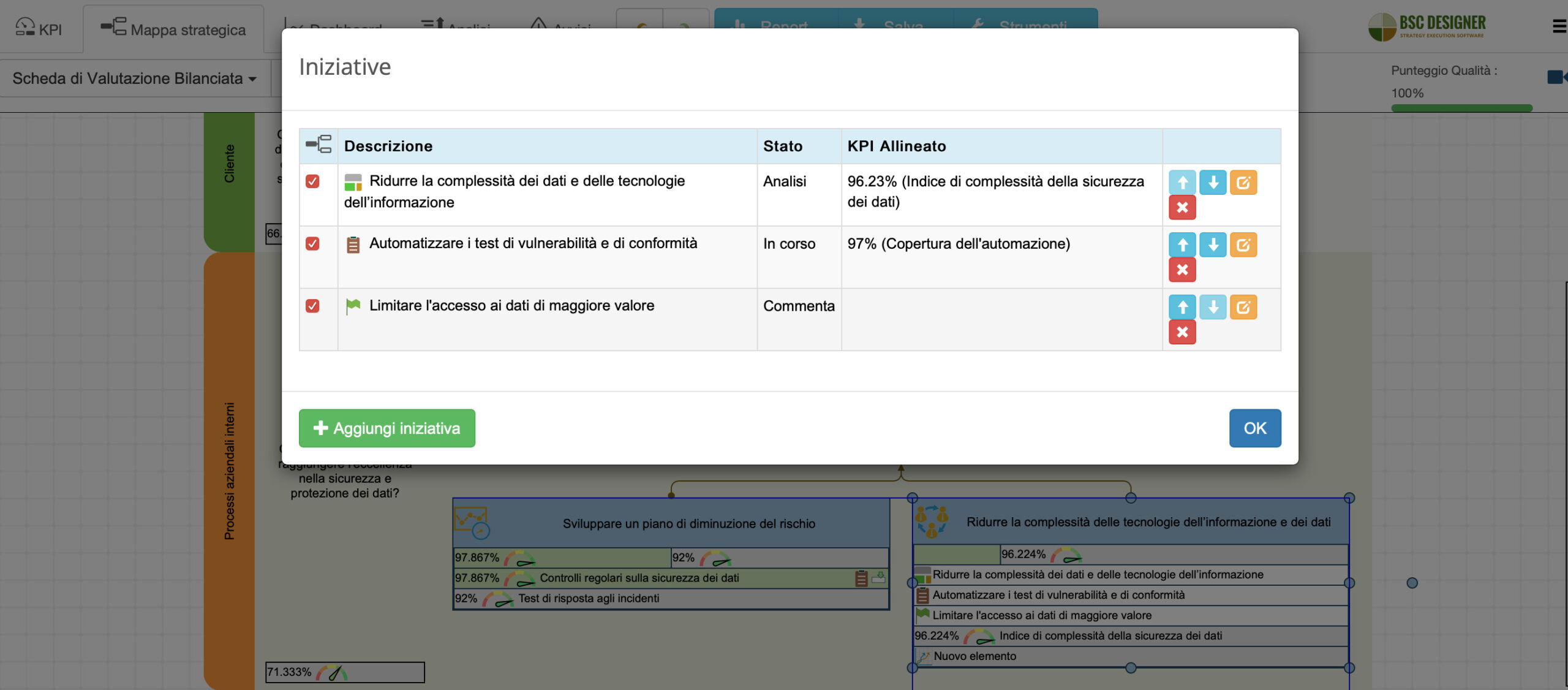

Ridurre la complessità delle tecnologie informatiche e dei dati

Gli studi empirici indicano altri fattori che aiutano a ridurre al minimo i costi della violazione dei dati, come ad esempio:

- La complessità del sistema delle tecnologie informatiche

- La complessità dello schema dei dati

- L’automazione

Sulla mappa strategica, abbiamo articolato questi fattori all’interno dell’obiettivo Ridurre la complessità delle tecnologie informatiche e dei dati .

In questo caso:

- Ridurre la complessità dei dati e delle tecnologie informatiche è una logica dell’obiettivo

- Limitare l’accesso ai dati di maggiore valoreè uno dei fattori di successo per ridurre la complessità delle soluzioni informatiche richieste

- Automatizzare i test della vulnerabilità e della conformità è un’iniziativa ampia per l’automazione informatica della sicurezza

Infine, se ridurre al minimo la complessità è considerato uno dei fattori per una reazione migliore alla violazione dei dati, come possiamo quantificarlo?

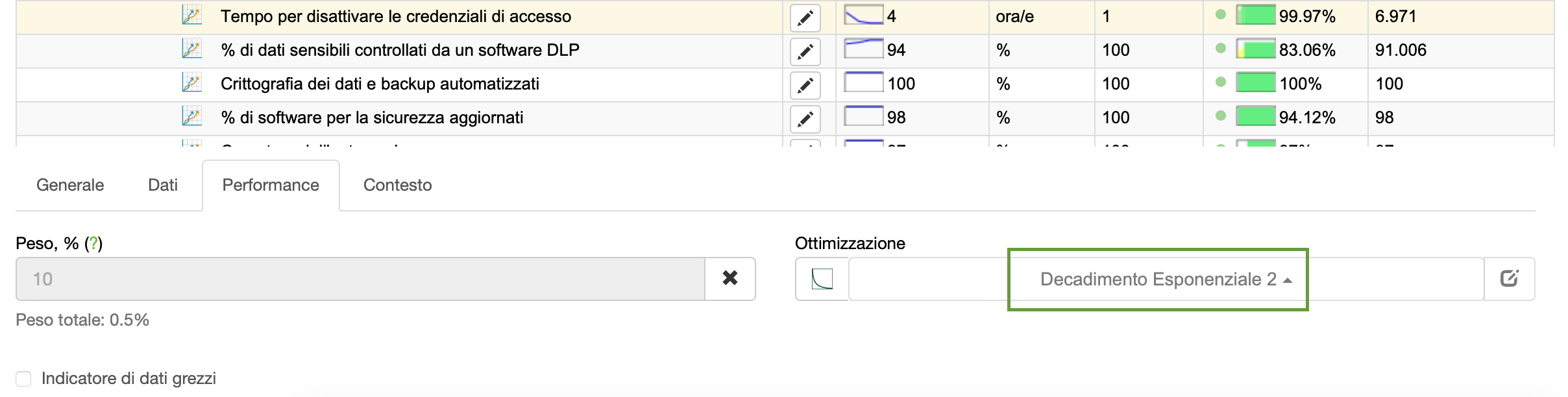

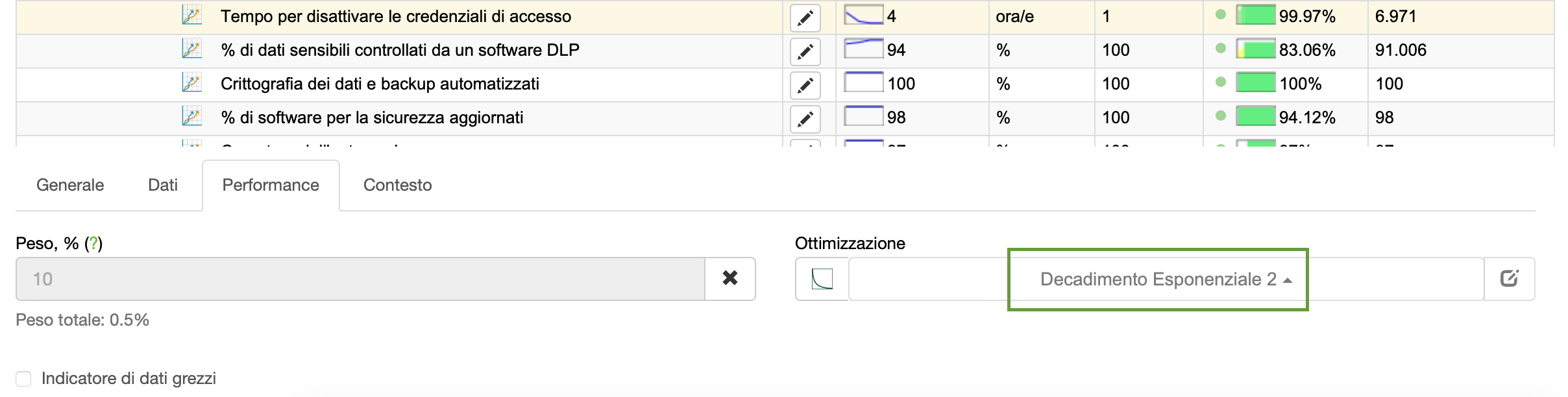

La risposta è soggettiva e dipende dal panorama informatico della tua azienda. Per questa scorecard, c’è un esempio di un Indice di complessità della sicurezza dei dati che viene compilato con indicatori come:

- Il numero di utenti con il livello di accesso più alto. La funzione di ottimizzazione per questo indicatore è impostata su “Minimizza linearmente”, poiché la riduzione del numero di utenti con accesso ai dati sensibili migliorerà le prestazioni complessive dell’indice.

- Bisogna disattivare le credenziali di accesso. Il 7% delle violazioni dei dati è causato alla radice da un insider dannoso. La disattivazione rapida delle credenziali di accesso è una delle misure di sicurezza informatica in grado di ridurre questa percentuale. L’intervallo di tempo accettabile, in questo caso, è molto breve. Per riflettere questa idea sulla scorecard, la funzione di ottimizzazione per questo indicatore è quella di diminuzione esponenziale.

- % di dati sensibili controllati da software DLP. Le soluzioni per prevenire la perdita dei dati sono uno dei modi per automatizzare la sicurezza informatica. Finché le aziende si occupano di nuovi dati, è importante revisionare periodicamente i modelli dei dati per assicurarsi che i dati sensibili siano accessibili dagli strumenti DLP (Data Loss Prevention).

- Crittografia dei dati e backup automatizzati. Come per l’indicatore precedente, siamo interessati ad avere un modello aggiornato dei dati e ad assicurarci che i dati sensibili siano gestiti correttamente.

- % di software di sicurezza aggiornati. Questa metrica sembra semplice, ma gli studi mostrano il contrario. La causa principale del 16% delle violazioni dei dati è la vulnerabilità nei software di terze parti. I fornitori di software rilasciano regolarmente degli aggiornamenti che riducono la vulnerabilità. Avere installato gli ultimi aggiornamenti è uno dei fattori di successo per ridurre al minimo i rischi per la sicurezza.

- Copertura dell’automazione, % L’indicatore confronta il livello di automazione possibile con il livello di automazione attuale. Una maggiore automazione riduce l’impatto dei fattori umani e la complessità per gli stakeholders.

Questi sono solo degli esempi di alcune metriche che possono quantificare la complessità della sicurezza dei dati. Un approccio più forte alla complessità dovrebbe includere un’analisi più approfondita degli stakeholders, l’individuazione dei punti di complessità ed elaborare delle strategie per ridurla. Nell’articolo precedente abbiamo discusso delle metriche di complessità e dei modi per applicarle nella pratica.

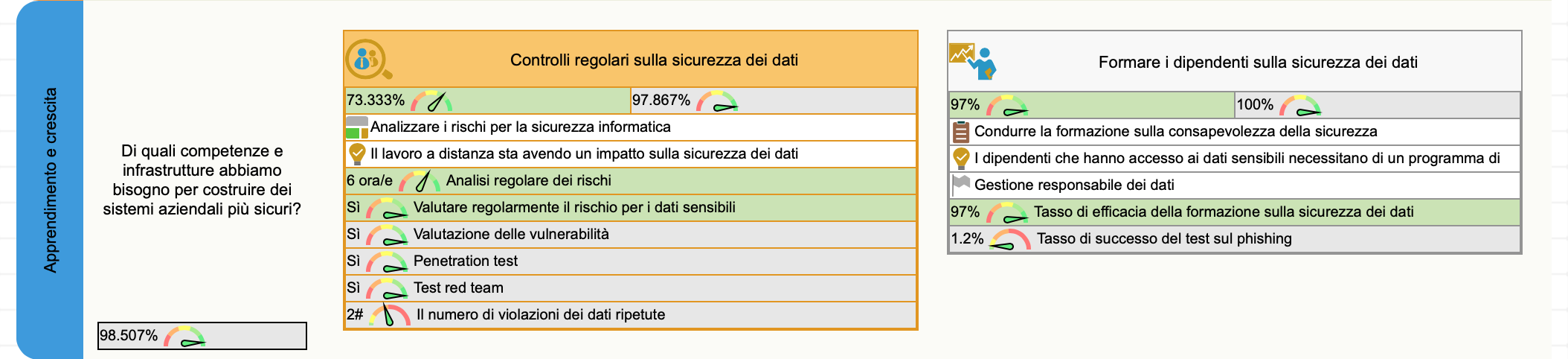

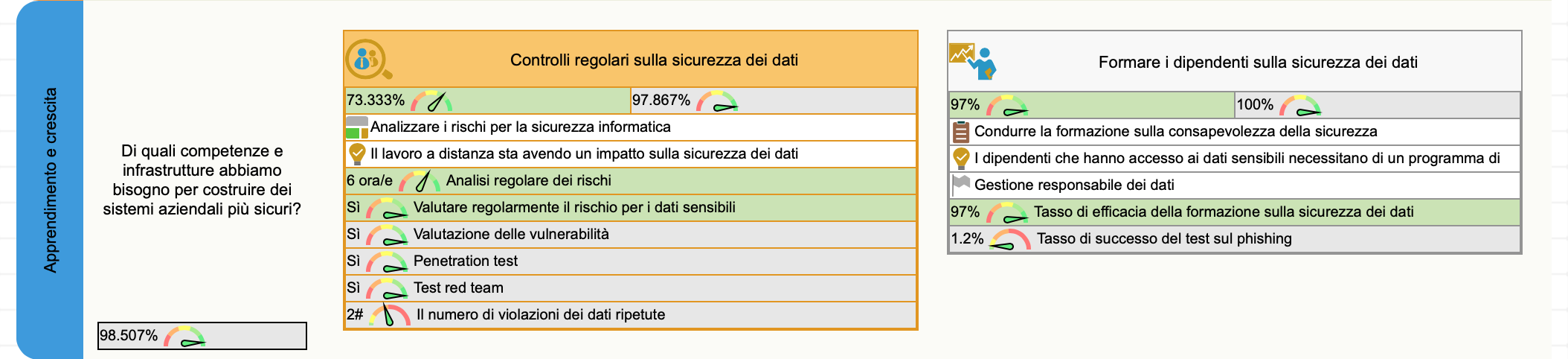

Prospettiva di apprendimento e crescita

In questa prospettiva, abbiamo due grandi obiettivi:

- Controlli regolari sulla sicurezza dei dati, obiettivo che aiuta a concentrarsi su un’infrastruttura adeguata per la sicurezza dei dati.

- Formazione dei dipendenti sulla sicurezza dei dati ,obiettivo che si concentra sul fornire al tuo team le conoscenze e le competenze necessarie per prevenire le violazioni dei dati o ridurne l’impatto.

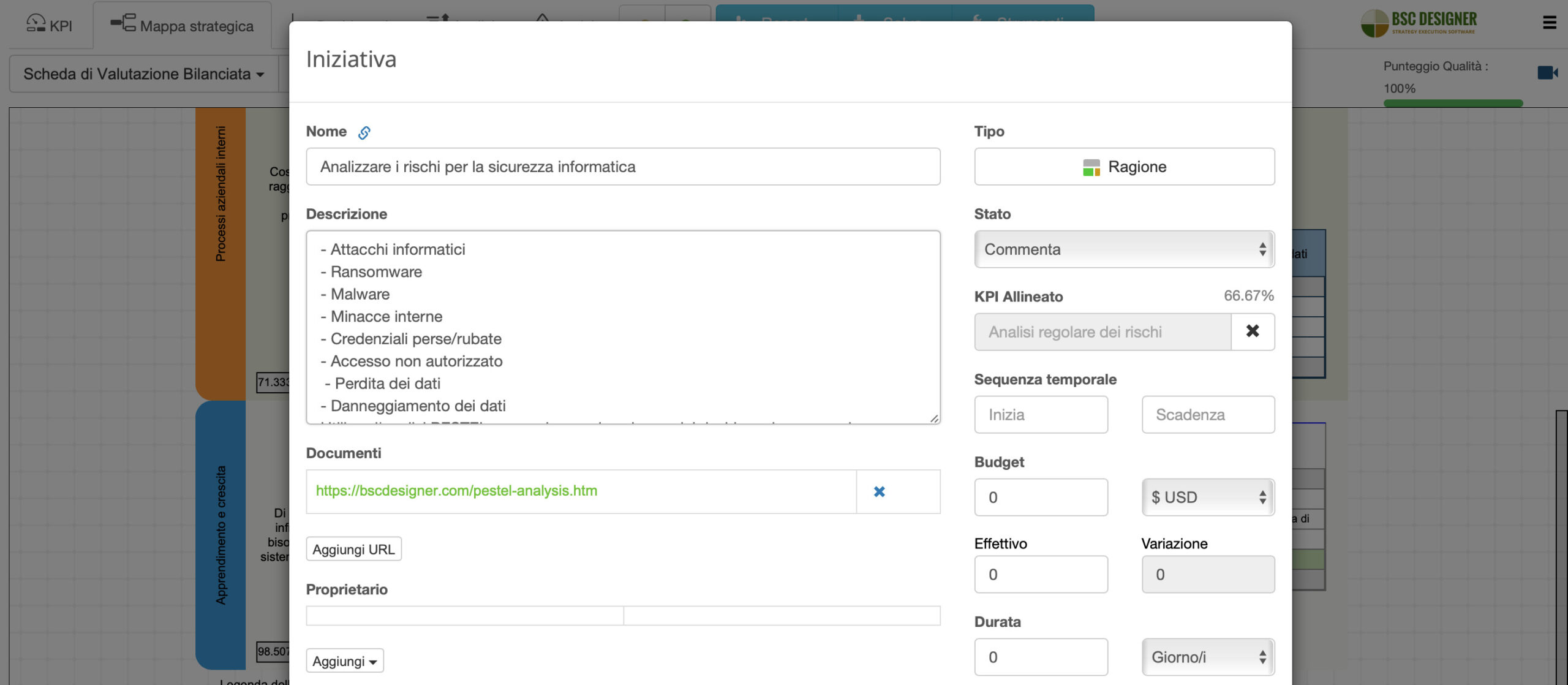

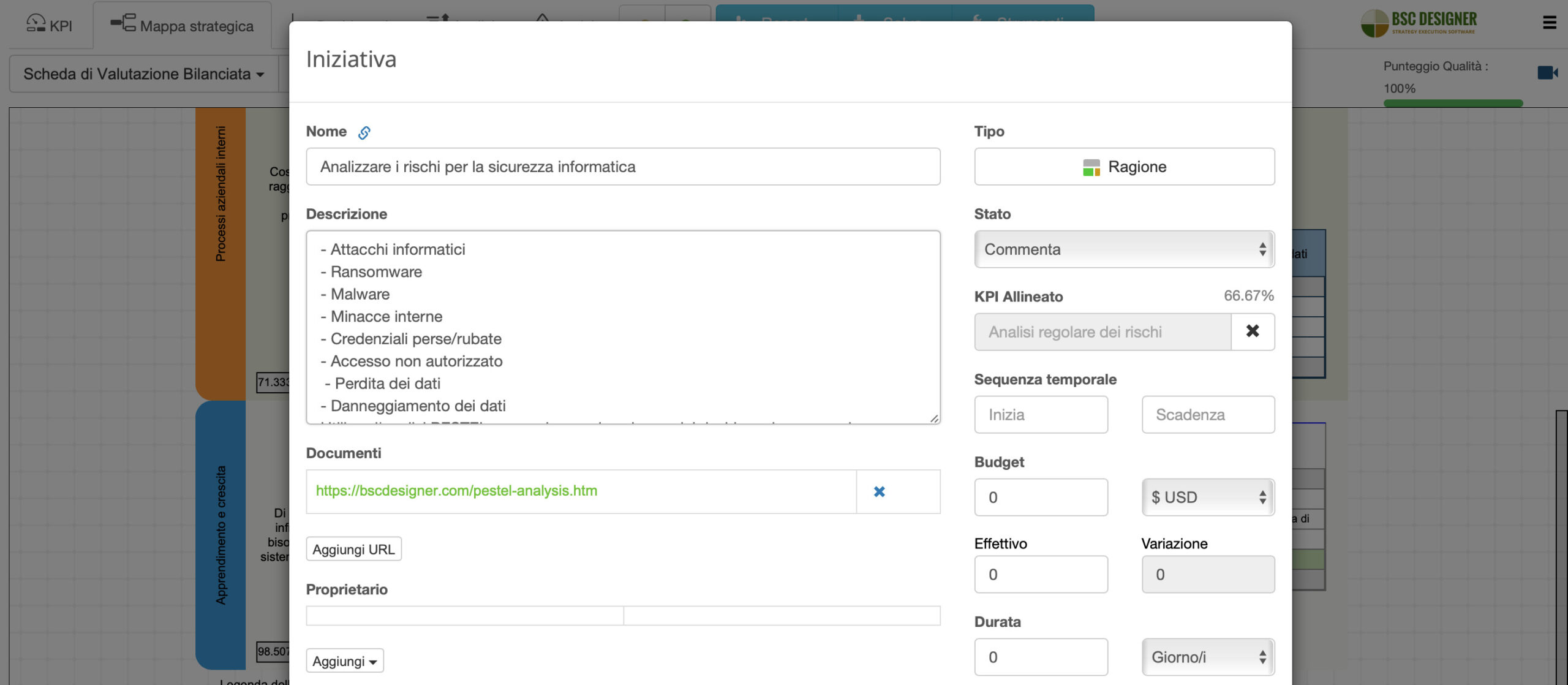

Diamo un’occhiata alla formulazione di questi obiettivi sulla mappa strategica.

Controlli regolari sulla sicurezza dei dati

Abbiamo la logica Analizzare i rischi per la sicurezza informatica allineata con l’obiettivo. Quali sono questi rischi comuni per la sicurezza informatica? Nella descrizione della motivazione, abbiamo alcuni esempi:

- Attacchi informatici

- Ransomware

- Malware

- Minacce interne

- Credenziali perse/rubate

- Accesso non autorizzato

- Perdita dei dati

- Danneggiamento dei dati

C’è un’ipotesi, Il lavoro a distanza sta avendo un impatto sulla sicurezza dei dati in linea con l’obiettivo. Per molte aziende, il lavoro a distanza faceva parte della strategia anticrisi in risposta alla diffusione del Covid-19.

Ci sono due indicatori leading:

- Analisi regolari dei rischi – un’analisi generale dei nuovi rischi

- Valutazione regolare del rischio dei dati sensibili – un’analisi più specifica nel contesto dei dati sensibili

Entrambi gli indicatori sono configurati per essere aggiornati su base trimestrale.

Esistono diverse metriche che aiutano a quantificare gli sforzi del team dedito alla sicurezza nell’analisi dell’attuale situazione di rischio e a trarne insegnamento:

- Scansione delle vulnerabilità – in genere, è una scansione automatizzata eseguita dal team informatico

- Penetration testing (pen test) – una simulazione di un attacco informatico

- Test red team – test di sicurezza più esteso che coinvolge più partecipanti

I rispettivi KPI sono configurati per i diversi intervalli di aggiornamento:

- La scansione automatica delle vulnerabilità può essere eseguita ogni settimana o ogni mese.

- A seconda del modello di rischio, è possibile eseguire un pen test trimestralmente.

- Infine, l’indicatore per il test read team più impegnativo in termini di risorse è configurato su un intervallo di aggiornamento semestrale o annuale.

Le procedure di analisi e dei test dei rischi sono progettate per trovare i punti deboli nel sistema di sicurezza. Come possiamo accertarci che i risultati di tali simulazioni e test siano stati effettivamente implementati? Per trovare la risposta a questa domanda, possiamo monitorare:

- L’indicatore del numero delle violazioni ripetute dei dati.

Se la violazione dei dati dello stesso tipo si è ripetuta, è un segno che il piano di riduzione del rischio suggerito dal team di sicurezza non è efficace come previsto.

Formare i dipendenti sulla sicurezza dei dati

Il fattore umano rimane uno dei rischi maggiori di qualsiasi sistema di sicurezza dei dati. Secondo il report IBM Security, circa il 36% delle violazioni dei dati è associato al comportamento umano (phishing, social engineering, credenziali compromesse).

Come può essere progettata la strategia di sicurezza dei dati per ridurre efficacemente questi rischi?

Una delle soluzioni è di automatizzare determinate operazioni e ridurre il ruolo dell’operatore umano. Richiama molto l’obiettivo di Riduzione della complessità di cui abbiamo discusso nella prospettiva interna.

Per il resto dei casi dove l’automazione non è possibile o non è acquisibile, la formazione è una risposta. Come focalizzare gli sforzi di formazione nel contesto della sicurezza dei dati? Possiamo usare una coppia di indicatori leading e lagging!

- Indicatore leading: il tasso di efficacia della formazione sulla sicurezza dei dati può essere utilizzato per monitorare la copertura della formazione sulla consapevolezza della sicurezza dei dati, in cui i partecipanti possono apprendere, ad esempio, il funzionamento delle pratiche di phishing e come evitarle.

- Il miglior indicatore lagging, in questo caso, dovrebbe essere focalizzato sull’impatto tangibile della formazione. Se la comprensione delle pratiche di phishing era uno degli argomenti della formazione, conduci un Test di phishing e verifica se i dipendenti riescono effettivamente ad utilizzare le conoscenze apprese. Questo può essere quantificato sulla scorecard mediante l’indicatore del Tasso di successo del test di phishing.

Se ora formare i dipendenti sulla sicurezza dei dati è la tua priorità, il team può progettare una scorecard della formazione utilizzando il modello dei livelli di Kirkpatrick, come discusso in questo articolo.

Automazione per la Scorecard della Sicurezza dei Dati

Abbiamo mostrato un esempio di una scorecard strategica che aiuta a descrivere, implementare ed eseguire la strategia per la sicurezza dei dati nella tua azienda.

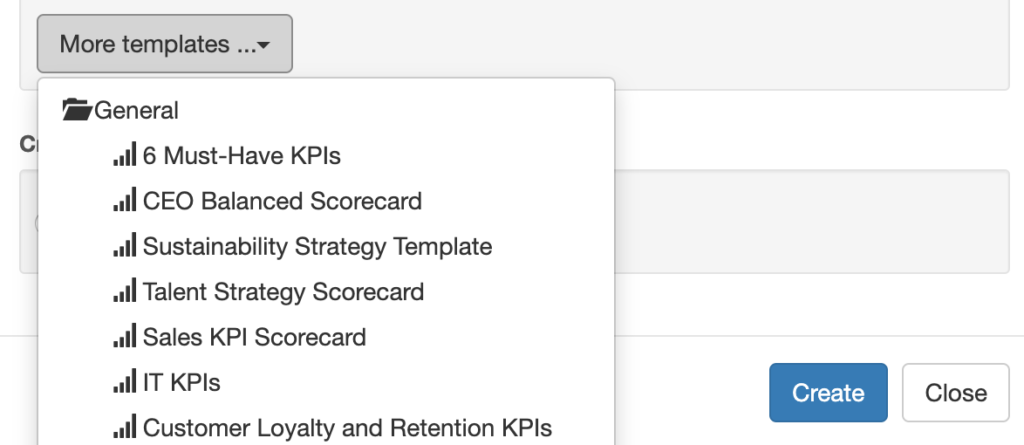

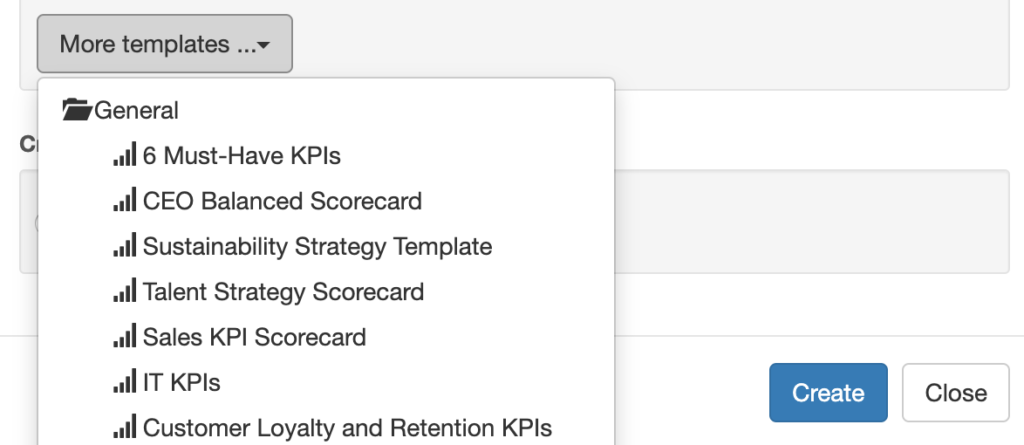

Questa scorecard è disponibile come uno dei modelli gratuiti in BSC Designer Online, in modo che tu possa registrarti con un account del piano gratuito e iniziare a personalizzarlo in base alle tue esigenze.

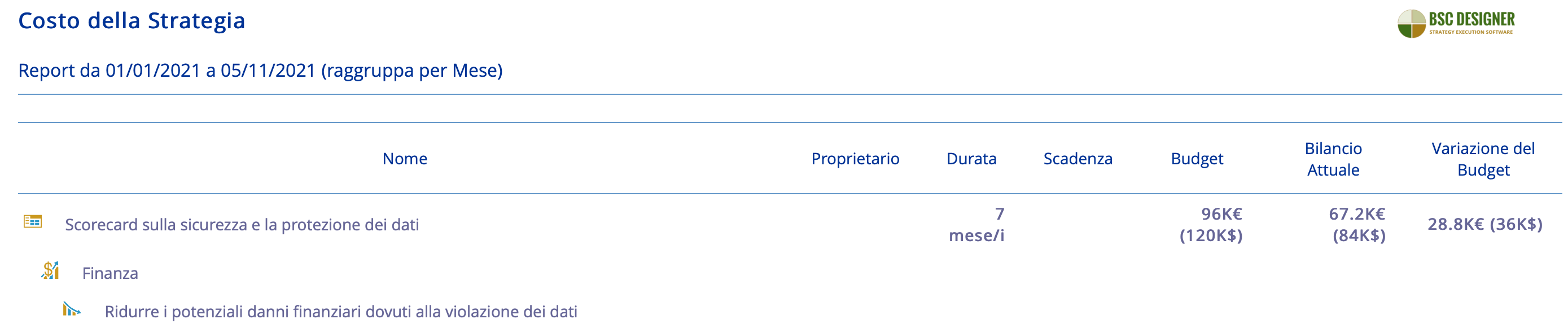

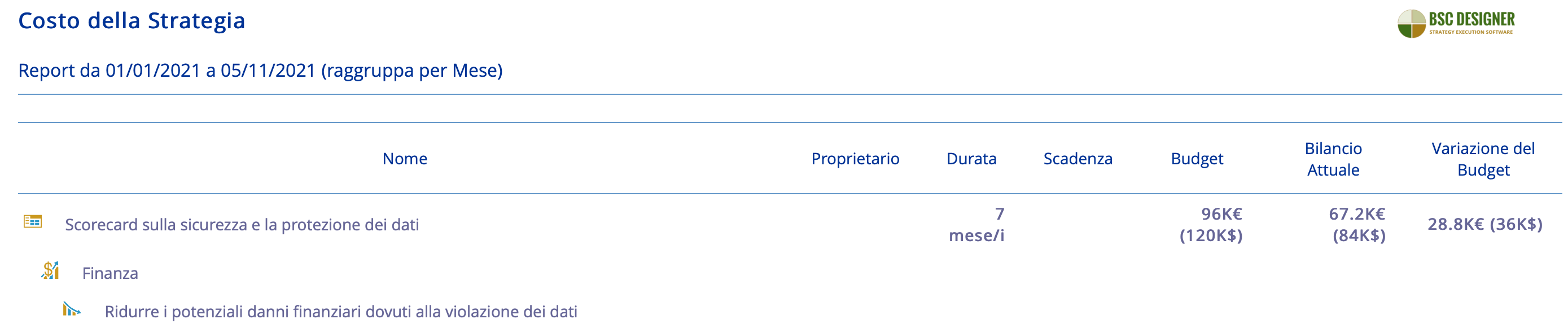

Valuta il costo totale della strategia

Abbiamo detto che uno dei motivi per avere una scorecard strategica per la sicurezza dei dati è che renderà più facile la presentazione di nuove iniziative agli stakeholder.

Il costo della strategia suggerita è uno dei primi aspetti da valutare. Il costo per eseguire la strategia può essere calcolato come la somma dei costi di tutti gli obiettivi aziendali e delle rispettive iniziative.

Se utilizzi BSC Designer come strumento di automazione, potrai assegnare dei budget alle iniziative e controllarne l’utilizzo. Il software sarà in grado di generare un report sul costo della strategia per presentare il costo totale previsto per eseguirla.

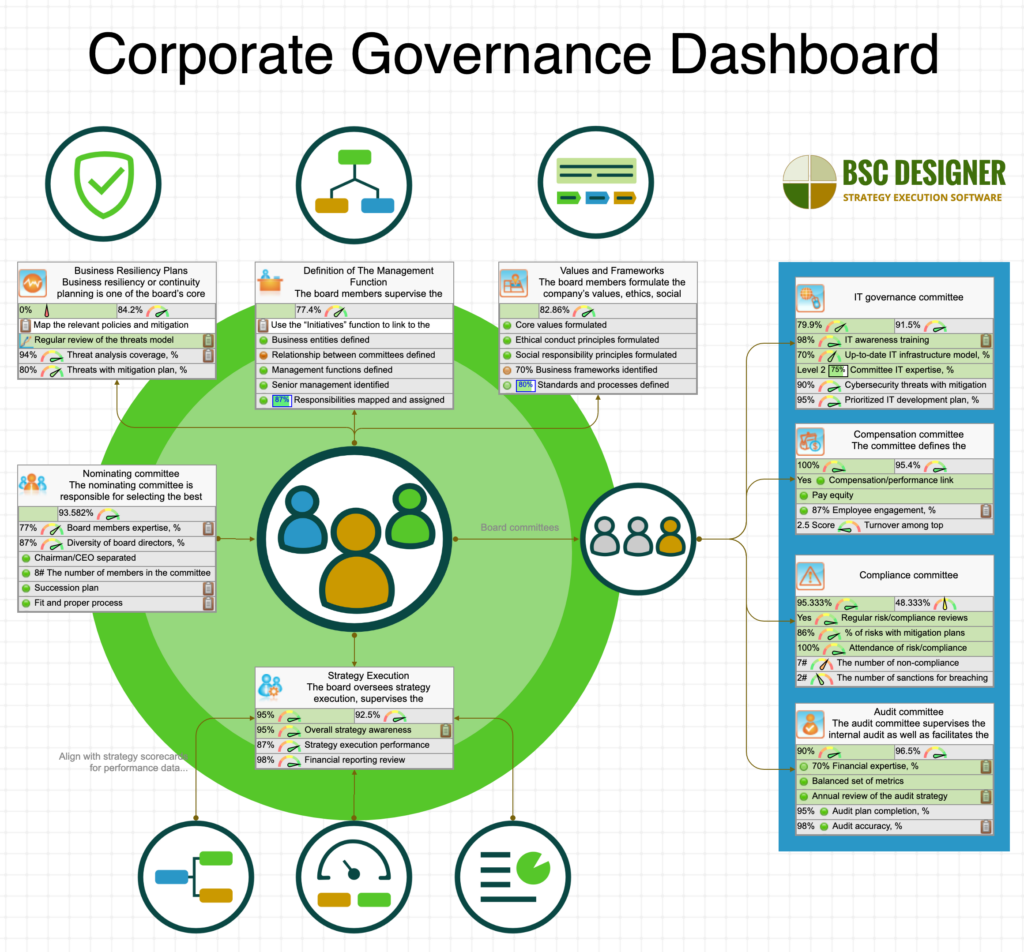

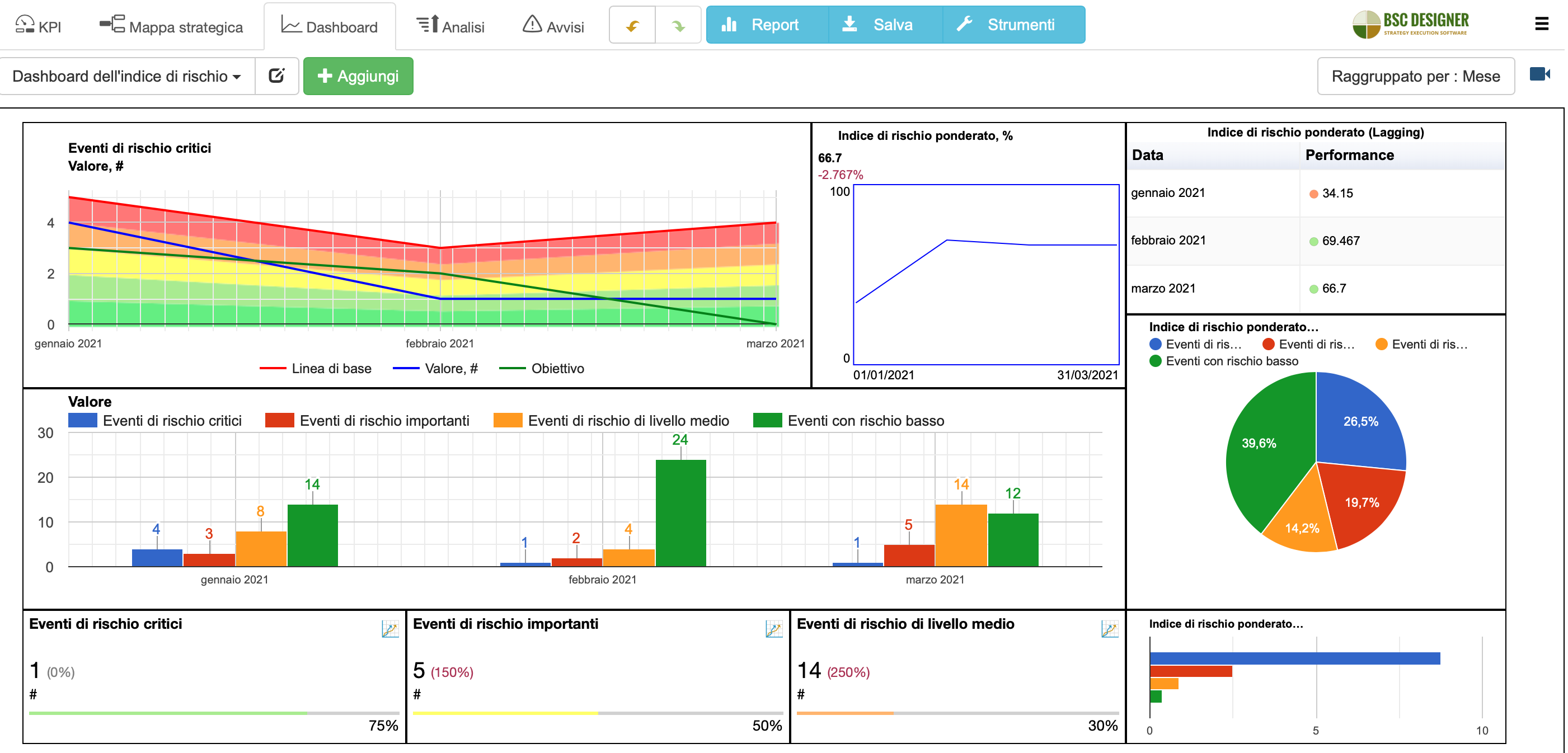

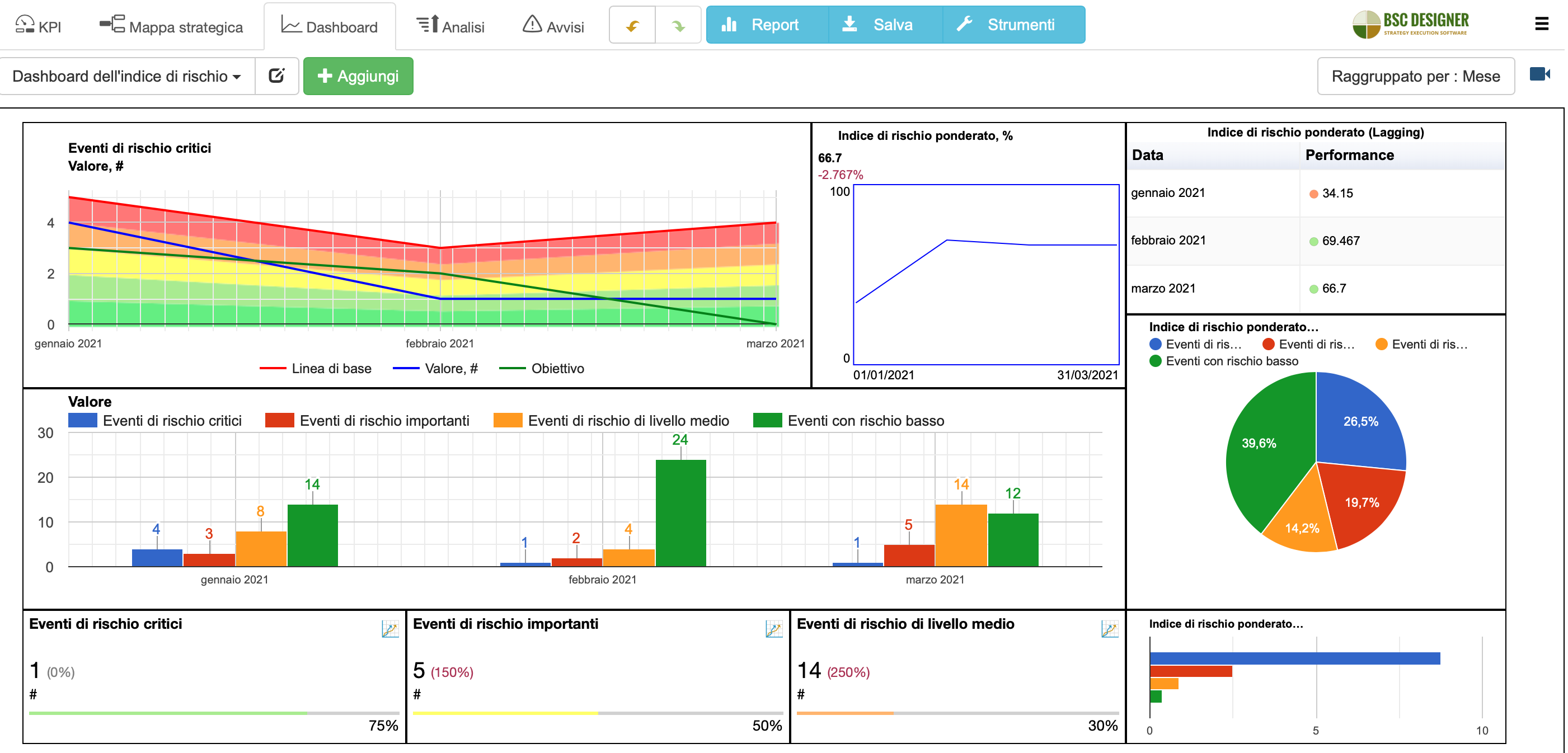

Visualizza i Dati Importanti sulle Dashboard

Un’altra richiesta comune degli stakeholder è quella di avere i dati per prendere le decisioni giuste (in precedenza abbiamo parlato di decisioni basate sui dati). Di per sé, la mappa strategica contiene molti dati. Un altro approccio consiste nel creare una dashboard di Business Intelligence che può essere configurata per visualizzare gli indicatori più importanti e i relativi dati.

Nel modello di strategia per questo articolo, abbiamo due dashboard (puoi passare da una all’altra).

La Dashboard degli Indici di Rischio è focalizzata esclusivamente sugli indicatori dell’indice di rischio che abbiamo utilizzato per quantificare l’attuale situazione di rischio. Con gli schemi della dashboard possiamo vedere:

- I rischi attuali sui grafici di misurazione

- Come l’indice di rischio sia cambiato nel tempo

- Il contributo di ciascun indicatore all’indice di rischio sul grafico dei pesi

Un’altra dashboard è quella dell’Indice di Complessità della Sicurezza dei Dati. Come abbiamo detto, le complessità negative dei sistemi di sicurezza sono il fattore alla base dei maggiori rischi di violazione dei dati. Questa dashboard visualizza lo stato attuale della complessità quantificata dagli indicatori selezionati.

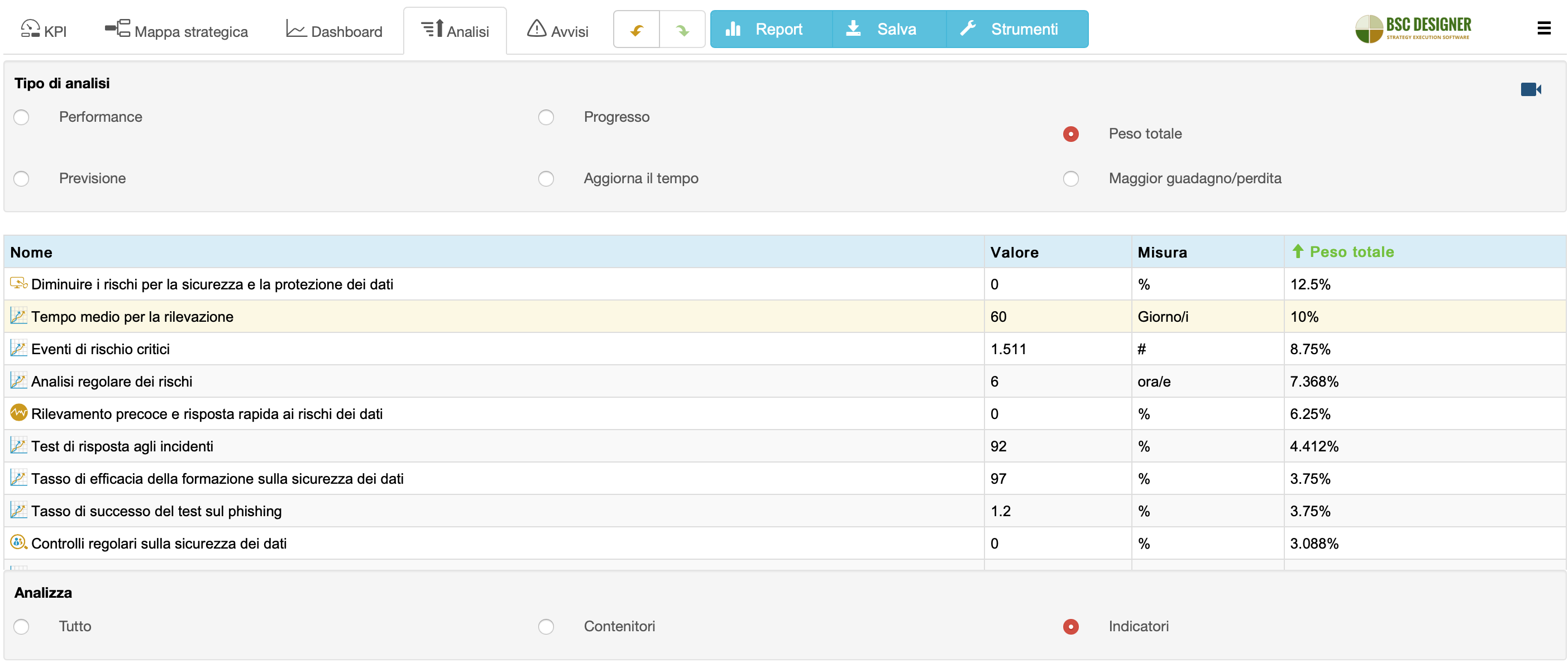

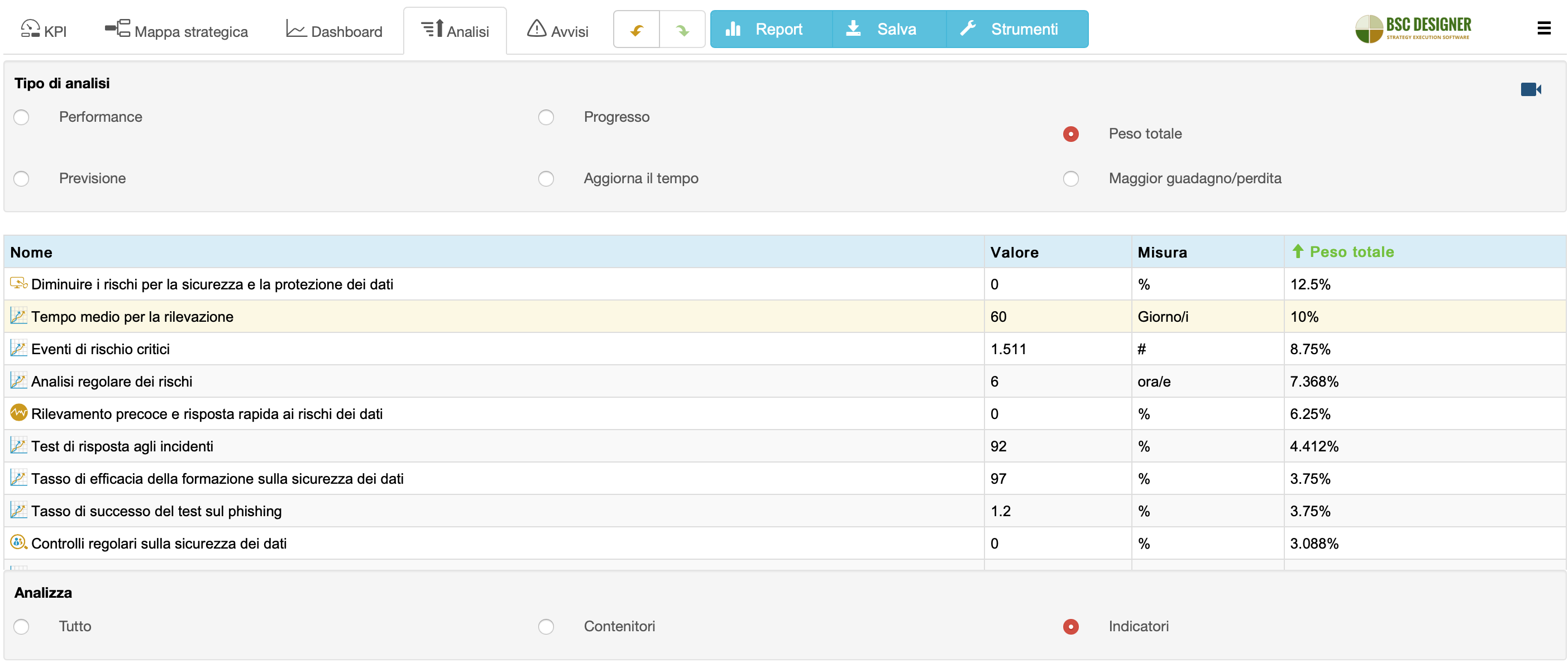

Analisi dei dati sulle prestazioni

La raccolta di dati sulle prestazioni sotto forma di KPI è qualcosa che la maggior parte delle aziende fa regolarmente. A prescindere dallo strumento di automazione utilizzato, sono disponibili molti dati.

La questione è sempre quella di comprendere come utilizzare questi dati e convertirli in informazioni fruibili. Alcune idee appaiono quando il team discute di una mappa strategica o una dashboard; l’individuazione di altre idee può essere un processo automatizzato.

In questo senso, la funzione di Analisi di BSC Designer aiuta molto. Ecco alcuni esempi:

- La maggior parte degli indicatori di cui abbiamo discusso deve essere aggiornata regolarmente. Con l’analisi del Tempo di Aggiornamento, puoi trovare gli indicatori che devono essere aggiornati a breve o quelli che non sono stati aggiornati in tempo.

Ciò può anche essere automatizzato con la funzione degli Avvisi . - Ogni indicatore sulla scorecard ha il suo peso che riflette l’importanza dell’indicatore. Con l’analisi del Peso assoluto, puoi trovare gli indicatori con il peso maggiore. Nel nostro esempio, l’indicatore del Tempo Medio di Rilevamento ha uno dei pesi più alti. Se il tuo team pensa di lavorare su diverse iniziative e una di queste promette di rilevare le violazioni dei dati più velocemente, dai la priorità a quella.

- A volte, è possibile individuare dei risultati interessanti semplicemente osservando come siano cambiati i dati sulla performance. Dei guadagni o delle perdite rapidi sono un segno di alcuni nuovi fattori che dovrebbero essere analizzati. Perché l’indicatore degli Eventi di rischio di livello medio ha avuto una perdita del 30%: è il risultato di un aggiornamento interno del sistema o è un problema di segnalazione?

Schematizza le logiche, i fattori di successo ed i risultati attesi

Nel corso gratuito di pianificazione strategica abbiamo discusso dell’importanza di comprendere il contesto aziendale di un obiettivo. Non basta avere un obiettivo ben descritto, è importante capirne il ragionamento, i fattori di successo e i risultati attesi che sono preziosi per l’azienda.

Dai un’occhiata all’obiettivo di Ridurre la complessità del sistema informatico e dei dati dal modello della scorecard:

- Vi è la logica dell’obiettivo di Diminuire la complessità dei dati e del sistema informatico che spiega perché questo obiettivo sia importante: “L’elevata complessità dei sistemi software e dell’infrastruttura dei dati è un fattore di rischio per la violazione dei dati.”

- C’è anche un fattore di successo di complessità decrescente: Limitare l’accesso ai dati di maggiore valore. Ha perfettamente senso nel contesto dell’obiettivo: un minore accesso ai dati sensibili riduce la complessità dello schema dei dati e di conseguenza riduce i rischi che i dati vengano violati.

In alcuni casi, non abbiamo un piano fisso per realizzare un obiettivo, ma abbiamo un’ipotesi plausibile. Gli utenti di BSC Designer possono aggiungere un’ipotesi ai propri obiettivi. Nel nostro esempio, c’era un’ipotesi, Il lavoro a distanza sta avendo un impatto sulla sicurezza dei dati in linea con i Controlli regolari sulla sicurezza dei dati.

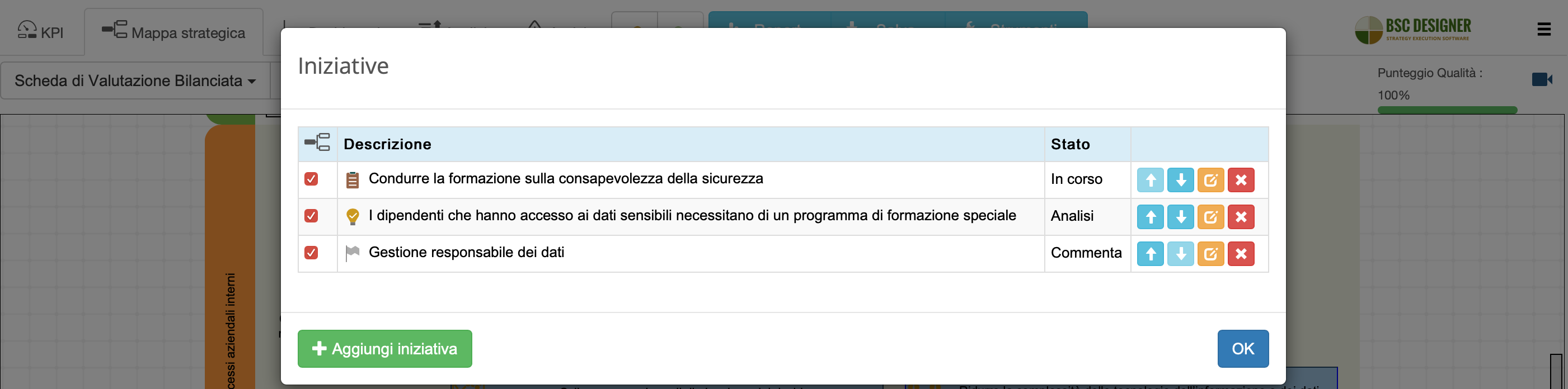

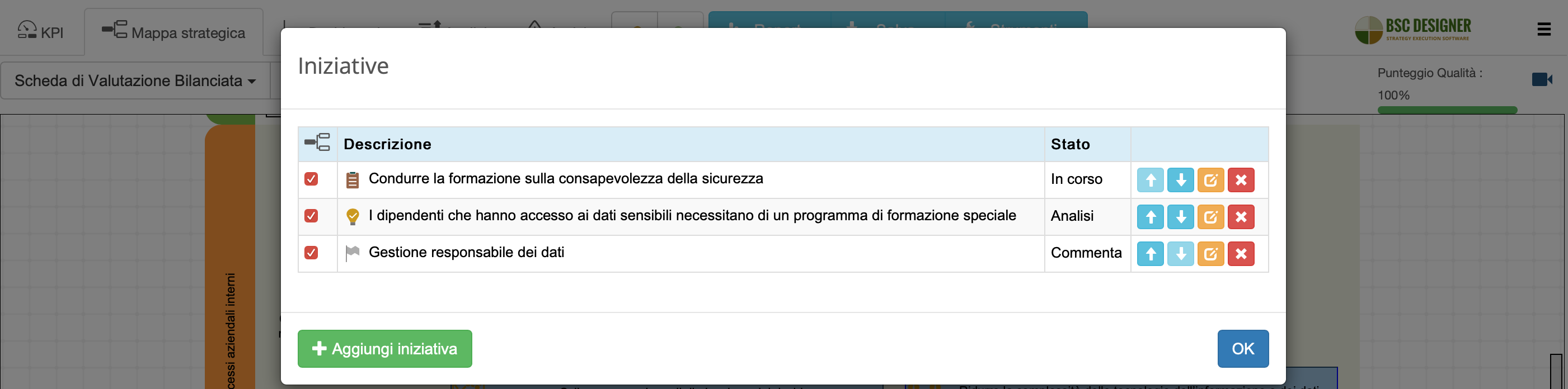

Anche conoscere i risultati previsti è fondamentale. Ad esempio, per Formare i dipendenti sulla sicurezza dei dati, abbiamo un risultato atteso chiamato Gestione responsabile dei dati. Cosa significa questo in pratica? Come possiamo quantificarlo? Queste domande conducono ad alcune discussioni interessanti.

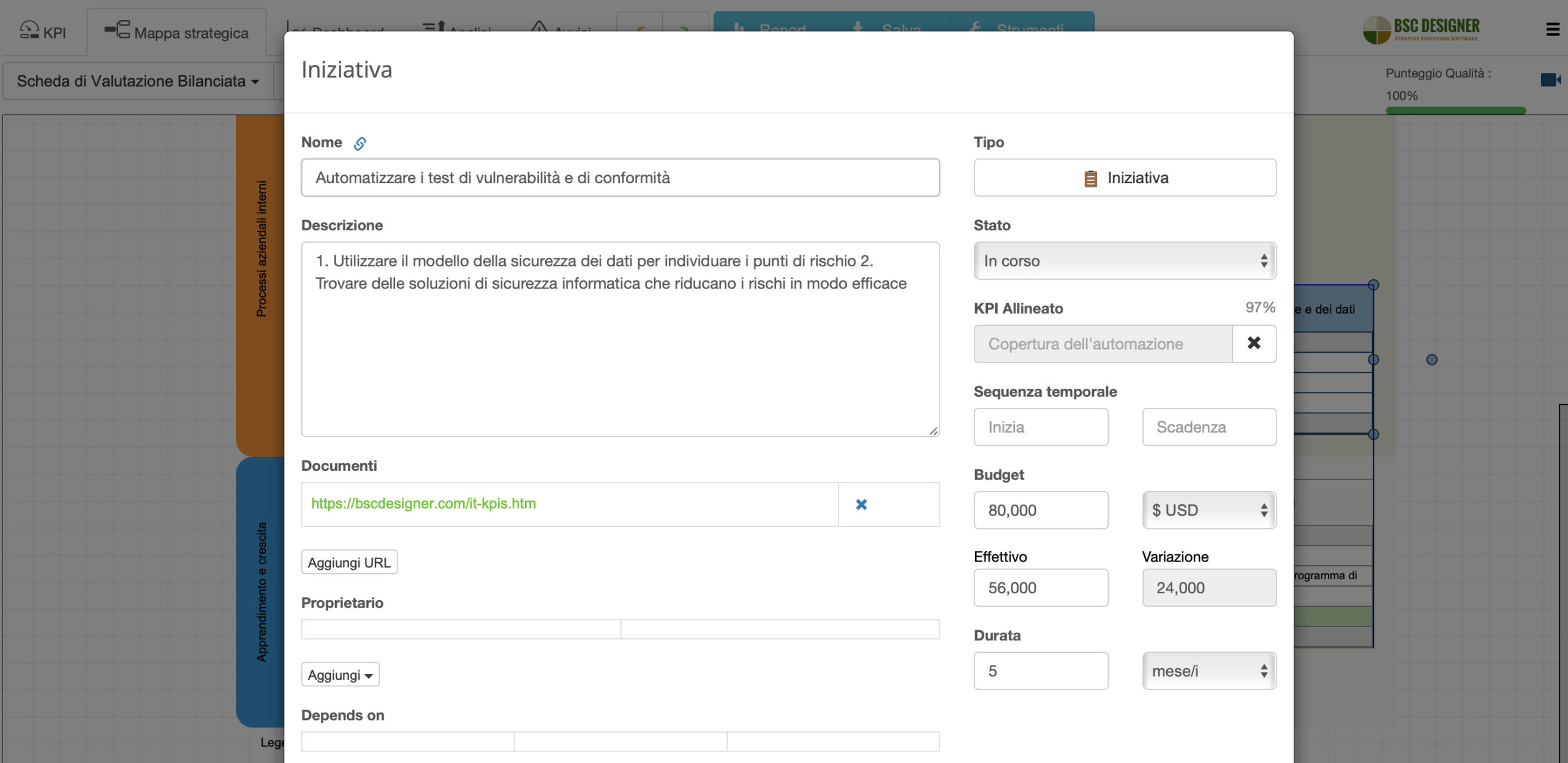

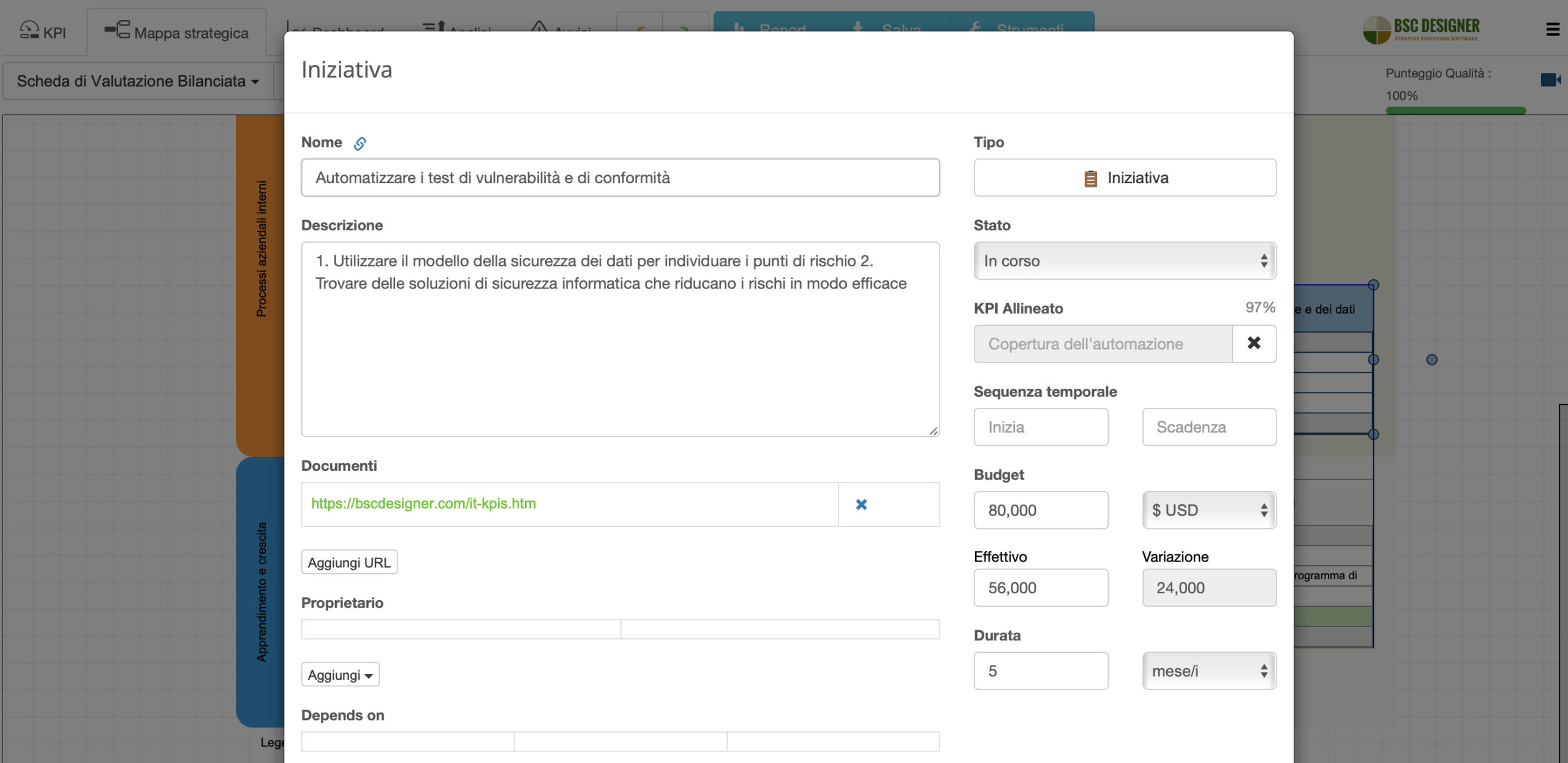

Crea delle iniziative con budget, proprietari e stati

Per colmare il divario tra la pianificazione e l’esecuzione della strategia, utilizza le iniziative per gli obiettivi. Prendiamo l’iniziativa Automatizzare i test di vulnerabilità e conformità in linea con Ridurre la complessità del sistema informatico e dei dati.

- Come lavorerà esattamente il tuo team su questa iniziativa? Utilizza il campo della descrizione per aggiungere un piano d’azione dettagliato.

- In che modo è allineata con altri piani di diminuzione del rischio? Utilizza la sezione dei documenti per collegarti alle risorse pertinenti. Nel nostro esempio, ci siamo collegati al Modello di scorecard delle Tecnologie Informatiche.

- Chi è responsabile di questa iniziativa? Assegna dei proprietari in modo che ricevano una notifica quando accade qualcosa di rilevante.

- Qual è lo stato attuale dell’iniziativa? Aggiorna lo stato insieme ai progressi del tuo team che lavora all’iniziativa.

- Come puoi monitorare i progressi nel contesto di questa iniziativa? Nel nostro esempio, l’abbiamo collegata all’indicatore della copertura dell’automazione, % che forma un indice di complessità della sicurezza dei dati.

Conclusioni

In questo articolo, abbiamo mostrato un esempio di una strategia per la sicurezza dei dati. Ecco le idee più importanti di cui abbiamo discusso:

- Esistono dei fattori di rischio noti della violazione dei dati, nonché dei modi comprovati per ridurre al minimo l’impatto di questi avvenimenti per la sicurezza.

- Devi aiutare i tuoi stakeholders a comprendere i costi diretti e indiretti delle violazioni dei dati.

- Concentra la tua strategia sul rilevamento tempestivo dei problemi e su una reazione rapida.

- Bisogna avere un piano di diminuzione dei rischi e un team di reazione per ridurre l’impatto delle violazioni dei dati.

- Bisogna ridurre le complessità negative dei sistemi informatici e degli schemi di dati.

- Aggiorna regolarmente i modelli di rischio, testa il tuo ambiente di sicurezza.

- Il fattore umano è uno dei maggiori punti di rischio: istruisci il tuo team, osserva i cambiamenti nel loro comportamento, non analizzare semplicemente i punteggi formali degli esami.

Una buona strategia informatica è fatta su misura in base alle esigenze della tua azienda. Utilizza il modello della strategia per la sicurezza discusso in questo articolo come punto di partenza per iniziare a creare la tua strategia personalizzata per la sicurezza dei dati. Sentiti libero di condividere le tue problematiche e le tue idee nei commenti.

- Accedi ai modelli. Iscriviti a BSC Designer con un piano gratuito per ottenere un accesso immediato a 30 modelli di scorecard, incluso l' discusso in questo articolo.

- Migliora le tue competenze. Impara a scomporre obiettivi ambiziosi come "migliorare la qualità " ed "aumentare la resilienza" in strategie specifiche.

- Automatizza. Impara cosa sia un Software di Balanced Scorecard e come può semplificarti la vita automatizzando l'esecuzione della strategia, i KPI e le mappe strategiche.

Procedura Guidata per la creazione di una Mappa Strategica – Balanced Scorecard in 6 Minuti

Rispondi a delle semplici domande - costruisci una mappa strategica professionale in 6 minuti.

La formulazione e la descrizione della strategia potrebbero essere dei processi molto lunghi anche per uno strategist esperto. Questa Procedura Guidata per le Scorecard Strategiche renderà l'intero processo molto più veloce ed intuitivo.Altri Esempi di Balanced Scorecard

- Cost of a Data Breach Report. 2020, IBM Security ↩

- 2020 Data Breach Investigations Report, 2020, Verizon ↩

- Global Information Security Survey, 2020, EY ↩

- Report M-TRENDS, 2020, FireEye ↩

Direttore Generale | Formatore | Autore

BSC Designer è un Software di Balanced Scorecard che sta aiutando le aziende a formulare meglio le proprie strategie e a rendere più tangibile il processo di esecuzione della strategia con i KPI.