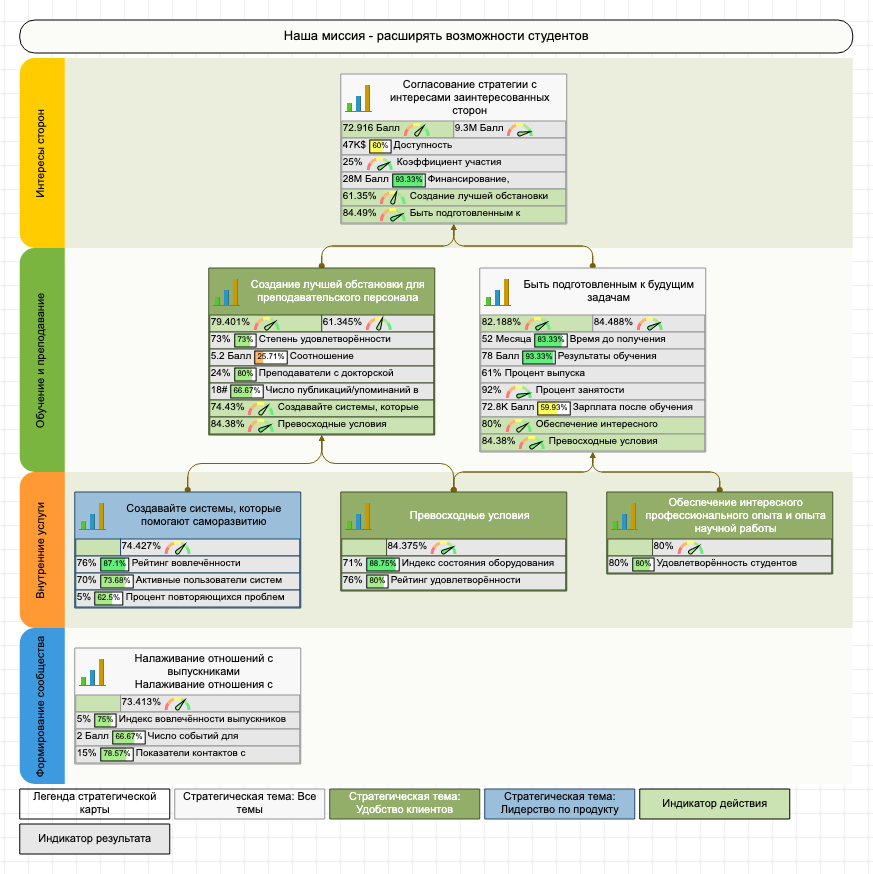

Пример стратегической системы показателей с индикаторами эффективности, отслеживающими новые тенденции в области кибербезопасности.

Основные темы статьи:

Исходная точка: исследования в области безопасности данных

Постоянные исследования в области безопасности данных и их защиты дают нам хорошее представление об основных причинах утечек данных и способов их предотвращения. В этой статье мы рассмотрим пример того, как выводы этих исследований можно использовать для создания комплексной системы кибербезопасности, измеряемой посредством KPI.

Для справки мы будем использовать следующие отчеты:

- Cost of Data Breach Report, IBM1, включающий исследования, проведенные Институтом Понемона, является одним из эталонов в мире ИТ-безопасности.

- Data Breach Investigations Report, Verizon2 позволяет по-новому взглянуть на риски в области безопасности данных и способы их сокращения.

- Global Information Security Survey, EY3 рассказывает о лучших практиках, внедряемых организациями для решения проблем безопасности данных.

- M-TRENDS Report, FireEye4 сообщает об угрозах в области безопасности данных и их эволюции.

Терминология: кибербезопасность, безопасность данных, защита данных, конфиденциальность данных

Для начала давайте определимся с тем, чем термин безопасность данных/информации отличается от защиты данных (конфиденциальности данных).

- Безопасность данных/информации означает поддержку безопасной архитектуры для управления данными: она включает регулярное резервное копирование, современное ПО для обеспечения безопасности, обновление прав доступа, внедрение DLP-системы и т. д.

- Защита данных касается этичного и законного использования данных, получение необходимых разрешений и соблюдение нормативных требований.

Это различие имеет значение. Например, в случае Facebook–Cambridge Analytica обеспечивалась безопасность данных (они были зашифрованы и хранились на защищенном сервере), но не их ответственное использование в соответствии с нормативными требованиями.

Термин защита данных (data protection), в основном, используется в Европе и Азии. В США она обозначается выражением конфиденциальность данных (data privacy). Хорошим объяснением разницы между этими словами поделилась в своём блоге Франсуаза Жильбер.

Наконец, термин кибербезопасность охватывает более широкий круг идей. Она включает не только безопасность данных, но и другие системы безопасности. Фактически этот термин нередко заменяется на выражение безопасность данных.

Для чего нужны стратегия и KPI безопасности данных?

Помимо таких очевидных вещей, как понимание того, как обстоят дела в вашей организации и в каком направлении необходимо двигаться, я бы хотел упомянуть следующие причины:

- Способность подтвердить аргументы некоторыми данными в момент представления заинтересованным сторонам новых стратегий безопасности.

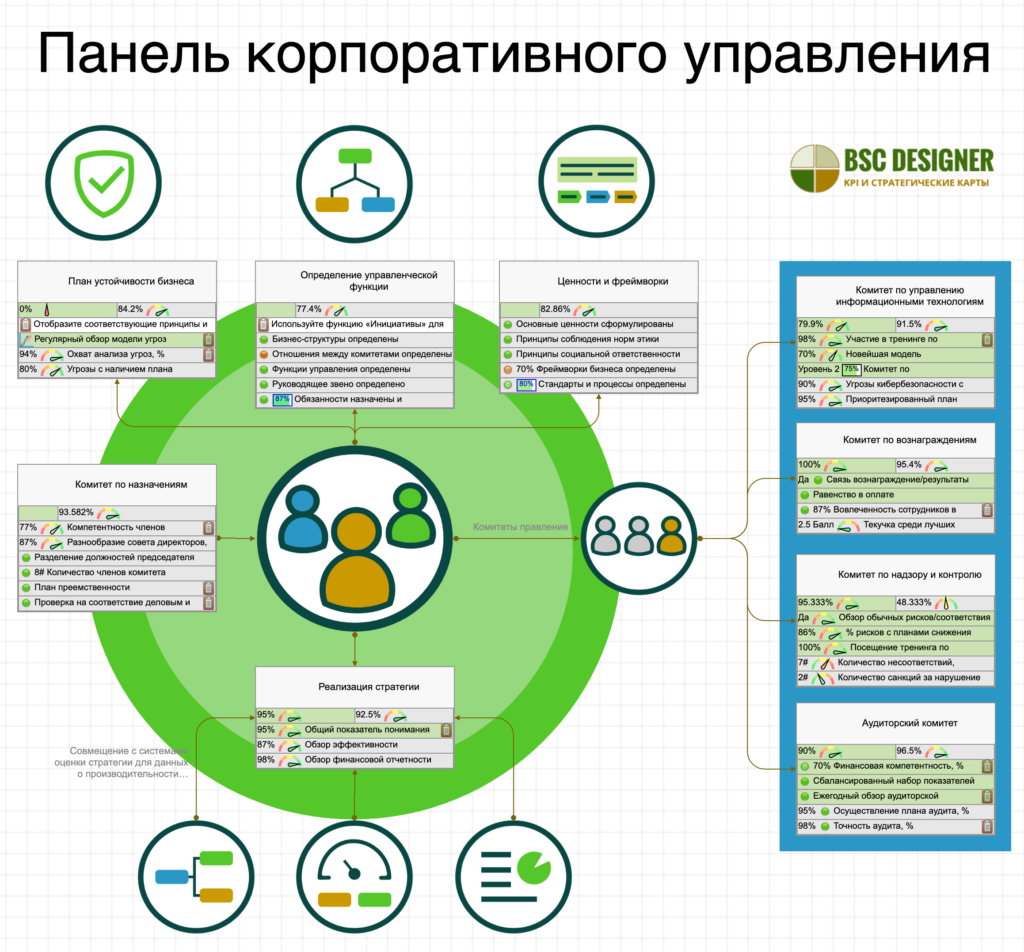

- Сформулированный бизнес-контекст помогает согласовать инициативы в области кибербезопасности с другими частями стратегии, например, с системами показателей персонала, информационных технологий или корпоративного управления.

- Преобразование некоторых расплывчатых идей, например, «защищенной бизнес-среды, используя новейшие ИТ-технологии», в нечто более осязаемое и отслеживаемое с помощью индикаторов эффективности.

Как измерять то, что ещё не произошло?

Поскольку мы не можем знать заранее, с какими именно проблемами может столкнуться организация, может показаться, что безопасность данных является чем-то неосязаемым и не поддающимся измерению. Упомянутые в начале статьи эмпирические исследования (например, отчет IBM Security) предлагают другую точку зрения.

Большинство нарушений безопасности данных связаны с известными факторами:

- Взлом учетных данных (19%).

- Фишинг (14%).

- Ошибка в конфигурации облака (19%).

Это даёт представление о том, на чем необходимо сосредоточить усилия в области кибербезопасности.

Мы не можем предотвратить все нарушения безопасности, однако, как показывает практика, мы можем минимизировать их воздействие на организацию при помощи:

- Внедрения ПО для обеспечения безопасности.

- Подготовки команды реагирования и плана реагирования.

- Обучения сотрудников.

- Тестирования бизнес-среды при помощи таких инструментов, как тестирование red team.

Какие бизнес-фреймворки применимы в области безопасности данных?

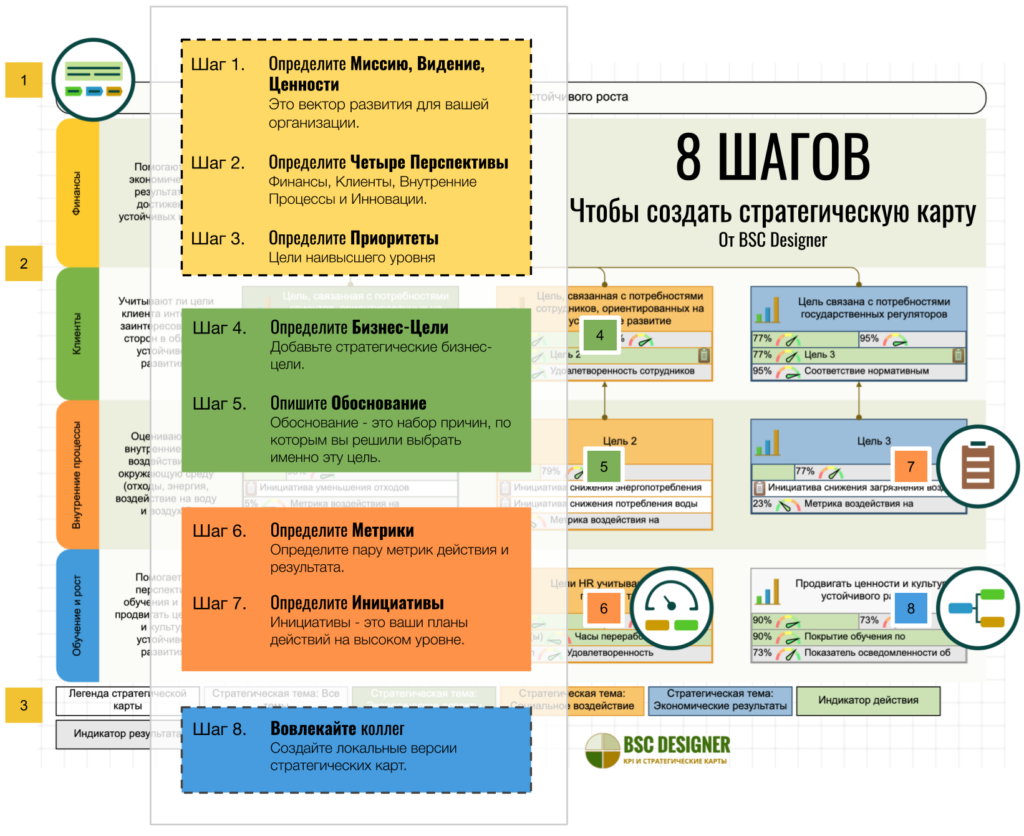

Ранее мы говорили о различных фреймворках, помогающих организации формулировать и реализовывать стратегии. Какие из них могут применяться в области безопасности данных?

Для достижения лучших результатов необходимо комбинировать различные модели:

- PESTEL-анализ может быть использован для отслеживания и анализа новых факторов внешней среды (цели перспективы обучения и роста). Они могут включать изменения в законодательстве, например, новые законы в области защиты данных, или крупные изменения, например, переход н удалённую работу, вызванный началом пандемии Covid-19.

- Мы часто будем возвращаться к действиям, направленным на реагирование. В этом контексте будут полезными различные фреймворки приоритизации.

- Разрабатывая стратегию безопасности данных, мы должны учитывать действия, которые необходимо выполнять сегодня и в ближайшем будущем, а также некоторые инициативы отдалённого будущего. Провести их всестороннее обсуждение поможет модель Три горизонта роста.

- Для превращения несвязанных идей в согласованную стратегию мы будем использовать сбалансированную систему показателей.

Чтобы создать пример стратегии безопасности данных, мы будем использовать упомянутые ранее фреймворки и отчеты об исследованиях.

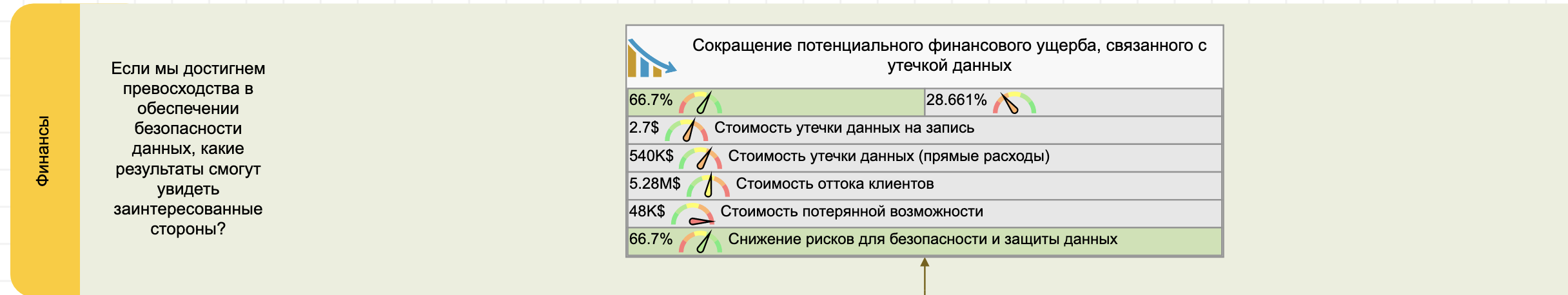

Финансовая перспектива. Оценка финансового воздействия безопасности данных

Финансовые KPI являются обязательными при представлении инициатив заинтересованным сторонам. Презентация кажется ещё более впечатляющей и релевантной при предоставлении данных об отраслевых ориентирах.

Отчеты компаний Verizon и IBM (исследования, проведенные в Институте Понемона) дают некоторое представления об этой сфере. Иногда данные являются противоречивыми. Например, стоимость утечки данных на одну запись может быть очень различной. По данным отчета IBM, она составляет 150-175 долларов, в отчете Verizon (см. Data Breach Investigations Report за 2015 год), говорится о примерно 0.58 доллара. Некоторые объяснения этого явления предложил в TeachBeacon Кен Спиннер.

Как можно определить стоимость утечки данных в случае вашей компании?

Она основывается на прямых и непрямых расходах:

- Прямые расходы включают стоимость криминалистической экспертизы, штрафы, компенсации клиентам.

- Непрямые расходы относятся к потере существующих и потенциальных клиентов, сотрудников и партнёров, связанной с нарушением безопасности данных.

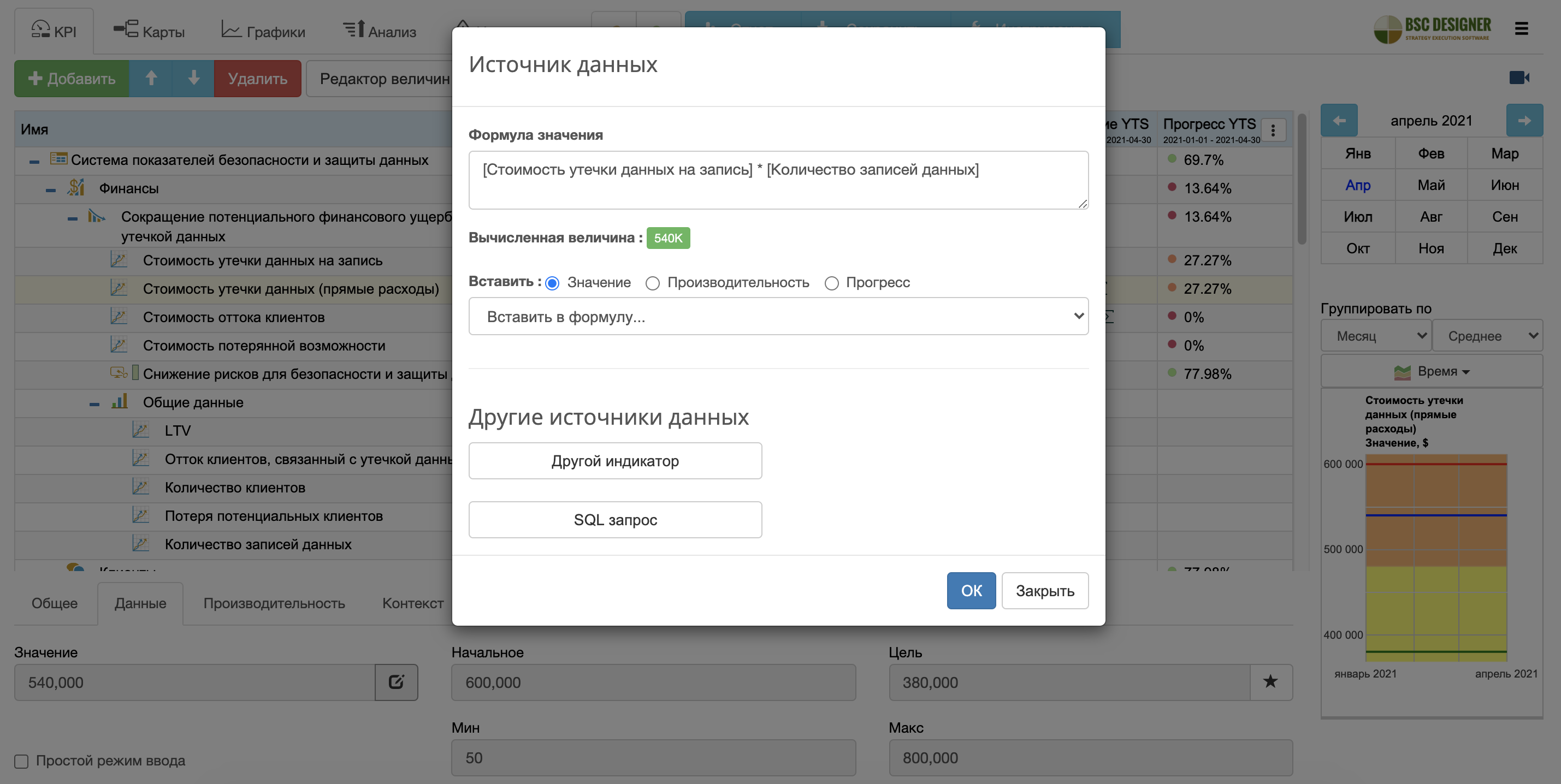

В ССП безопасности данных мы можем использовать некоторые ориентиры из исследований Института Понемона или Verizon для показателя Стоимость утечки данных на запись, умноженного на количество записей, подверженных риску.

Чтобы выполнить вычисления, необходимо иметь некоторые базовые данные:

- LTV (жизненный цикл клиента).

- Оценка оттока клиентов, связанного с утечкой данных.

- Количество клиентов.

- Число подверженных риску записей.

- Потеря потенциальных клиентов.

Прямое воздействие утечки данных может быть рассчитано следующим образом:

- Стоимость утечки данных (прямые расходы) = стоимость утечки данных на запись * количество записей, подверженных риску.

Непрямые расходы можно подсчитать, учтя отток клиентов из-за утечки данных и LTV:

- Стоимость оттока клиентов = [количество клиентов]*[LTV]*[отток клиентов, связанный с утечкой данных]/100

Дополнительно можно посчитать число потенциальных клиентов, не подписавших контракт.

- Стоимость утерянной возможности = [потеряно потенциальных клиентов] * [LTV]

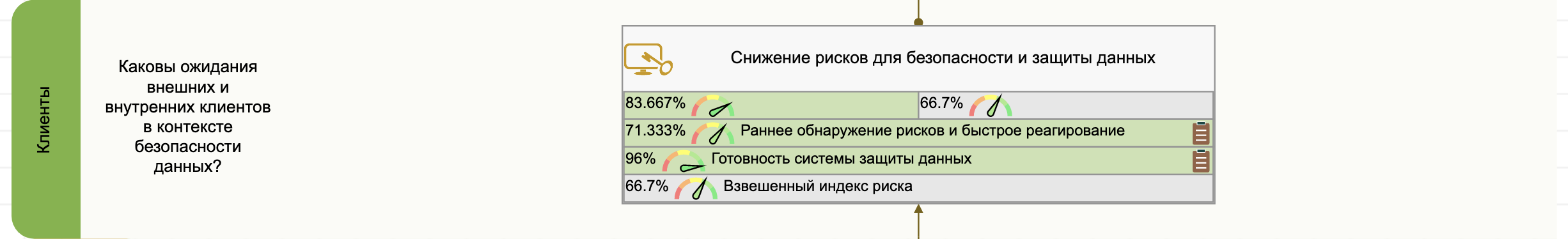

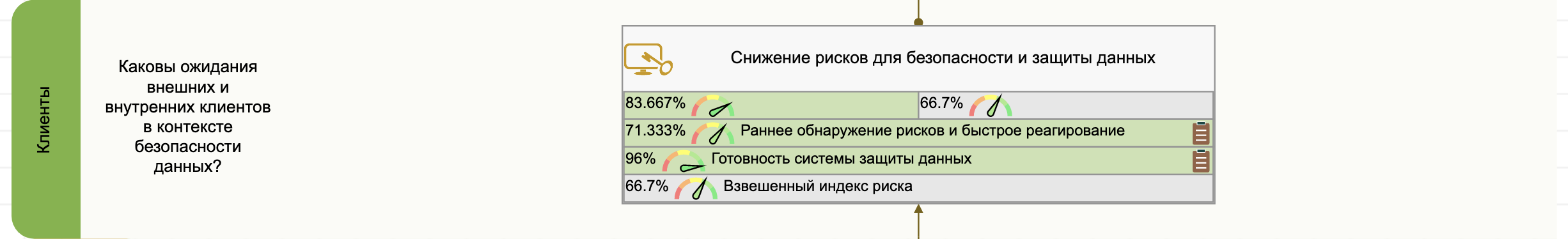

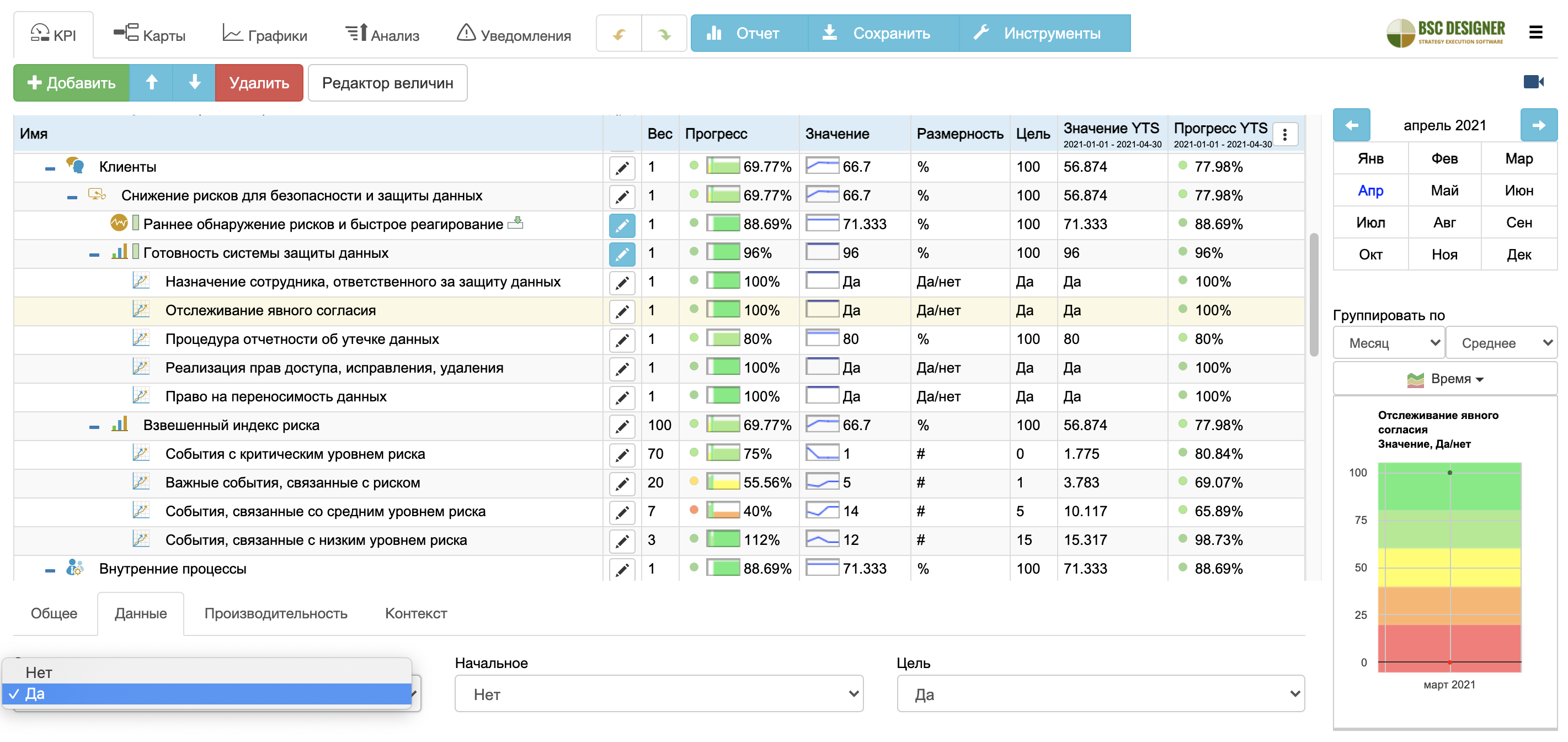

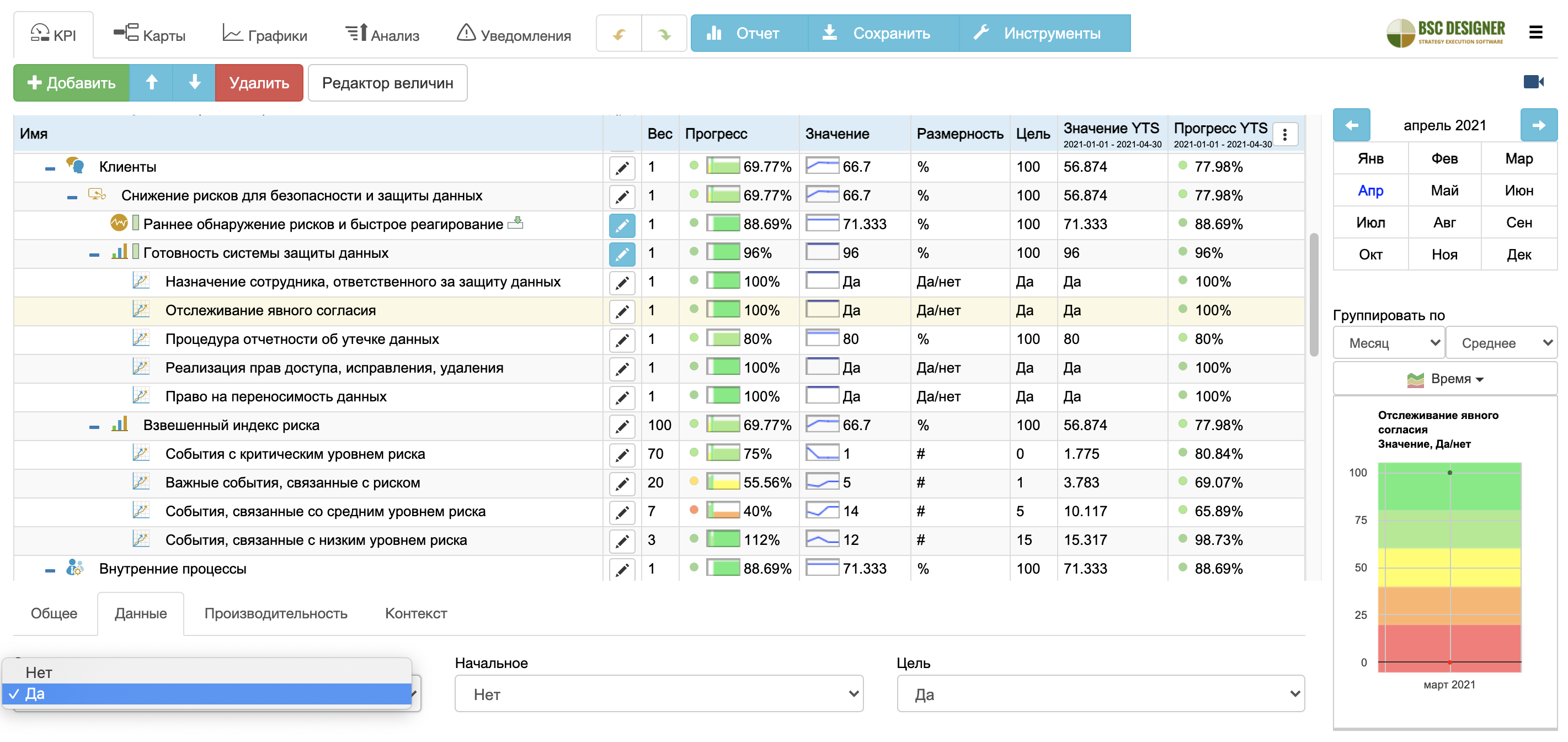

Клиентская перспектива. Численное представление рисков в области безопасности.

Основная цель клиентской перспективы может быть сформулирована следующим образом:

- Сокращение рисков для безопасности и защиты данных

Оценивается при помощи следующих показателей:

- Показатель действия Раннее обнаружение и быстрое реагирование на риски, связанные с данными является выходными данными целей перспективы внутренних процессов.

- Показатель действия Готовность системы защиты данных.

- Показатель результата Взвешенный индекс риска

Эта логика предполагает разработку компанией системы внутренней безопасности (измеряется при помощи Раннего обнаружения и быстрого реагирования на риски, связанные с данными) и внедрение необходимых мер по защите данных (измеряется при помощи Готовности системы защиты данных), снижающих риски в области безопасности данных, определяемые Взвешенным индексом риска.

- При создании стратегии безопасности данных необходимо убедиться в том, что команда понимает разницу между показателями факторов успеха (метрики действия) и показателями ожидаемых результатов (метрики результата).

Рассмотрим показатели с точки зрения клиентской перспективы более подробно.

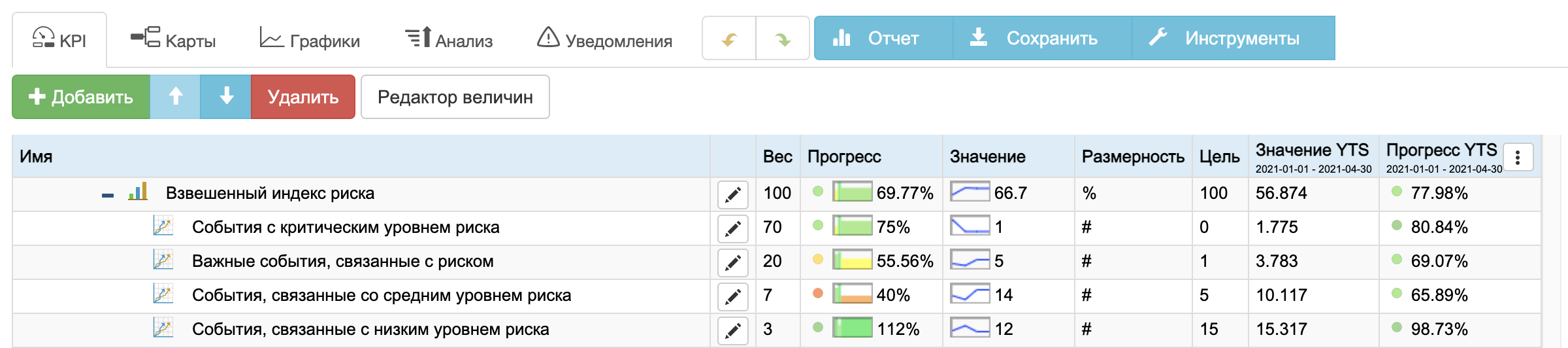

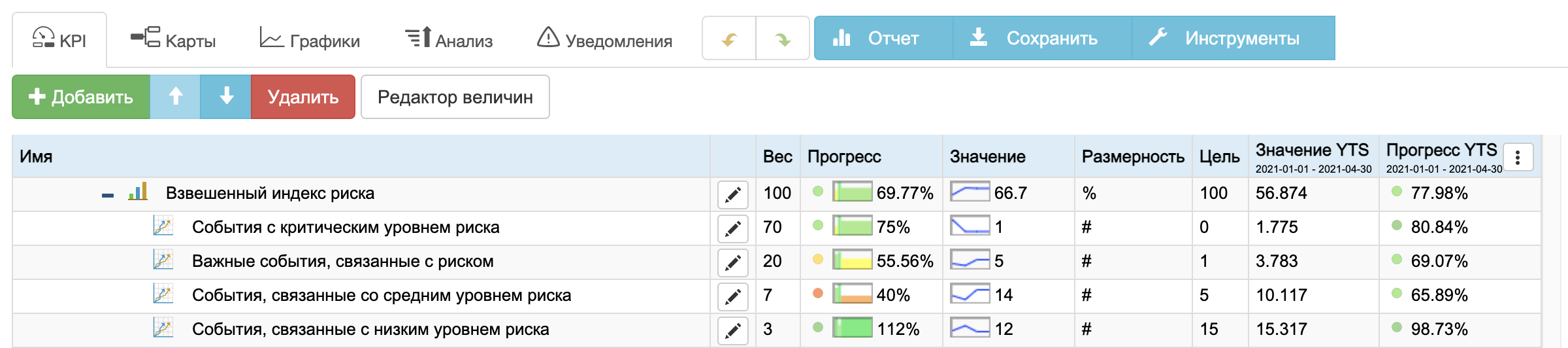

Взвешенный индекс риска

Цель этого индикатора – численное представление текущего уровня риска в организации. Для его отслеживания необходимо количественно представить несколько типов угроз безопасности, сгруппированных по уровню воздействия:

- События критического значения, вес 70%

- События важного значения, вес 20%

- События среднего уровня, вес 7%

- События низкого уровня, вес 3%

Как видите, мы применили нелинейную шкалу веса. В этой модели критические утечки данных имеют наибольшее влияние на индекс, а события низкого уровня являются не столь важными.

Этот подход решает проблему манипуляции системой измерения, при которой контрольный индикатор перемещается в зелёную зону посредством выполнения менее важных задач. При этом важно правильно группировать события, связанные с риском.

Если вы хотите больше узнать о расчете индексных показателей и учете веса индикаторов, прочтите соответствующую статью на нашем сайте.

Измерение защиты или конфиденциальности данных

Как упоминалось ранее, защита данных касается этичного и законного использования личной информации (PII) и аналогичных данных.

В этом случае меры по защите информации подробно описаны в соответствующих законах. В Европе речь идёт о GDPR, в США в разных сферах бизнеса применяются различные законы: CCPA, HIPPA, PCI DSS, GLBA.

С точки зрения измерения, GDPR (Общий регламент по защите данных), к примеру, предлагает отслеживать защиту данных при помощи индексного показателя Готовность системы защиты данных, в котором учитываются следующие метрики (в основном, бинарные):

- Назначен сотрудник, ответственный за безопасность данных.

- Отслеживание явного согласия.

- Процедура отчетности об утечках данных.

- Внедрены права доступа, исправления, удаления.

- Право на переносимость данных.

В конкретных случаях, применимых к организации, её продуктам и услугам, эти индикаторы могут быть детализированы.

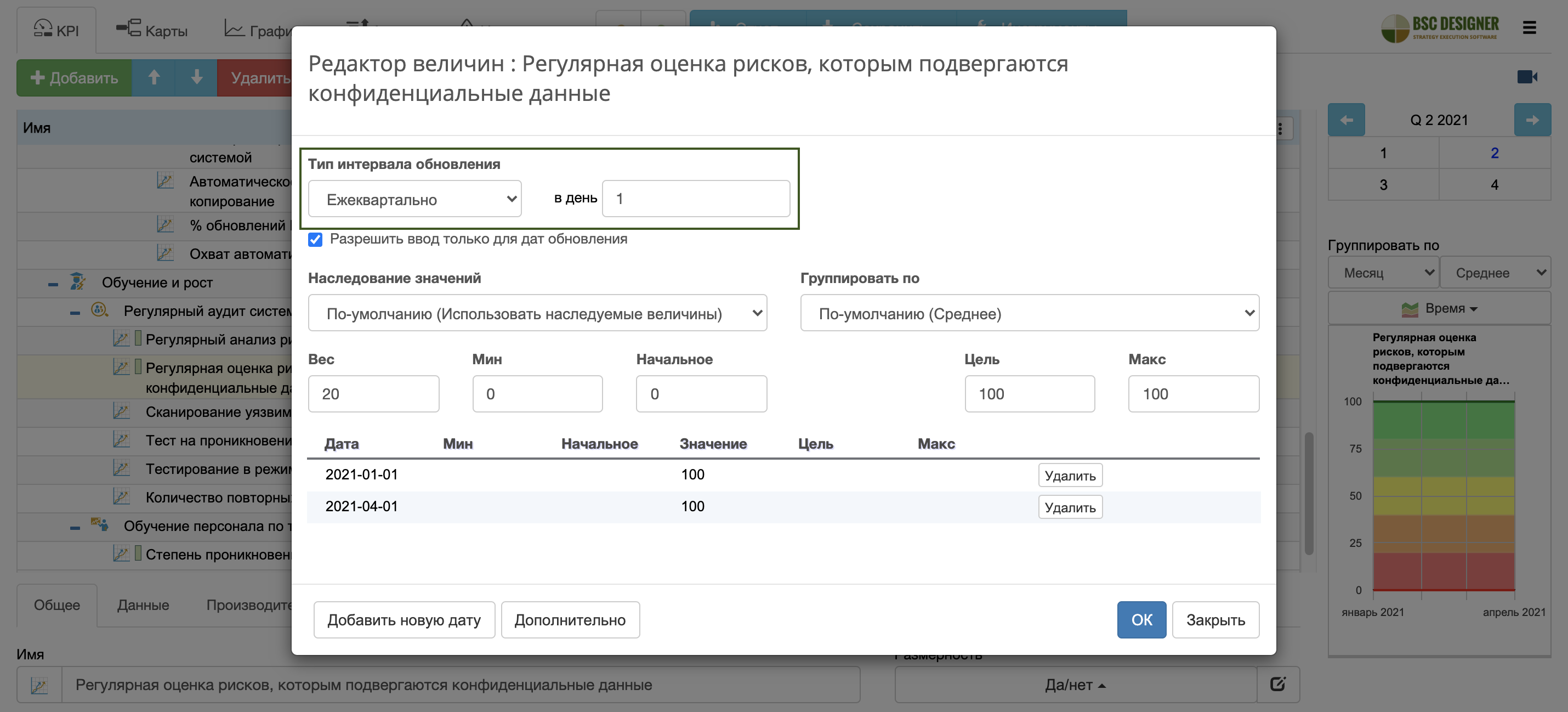

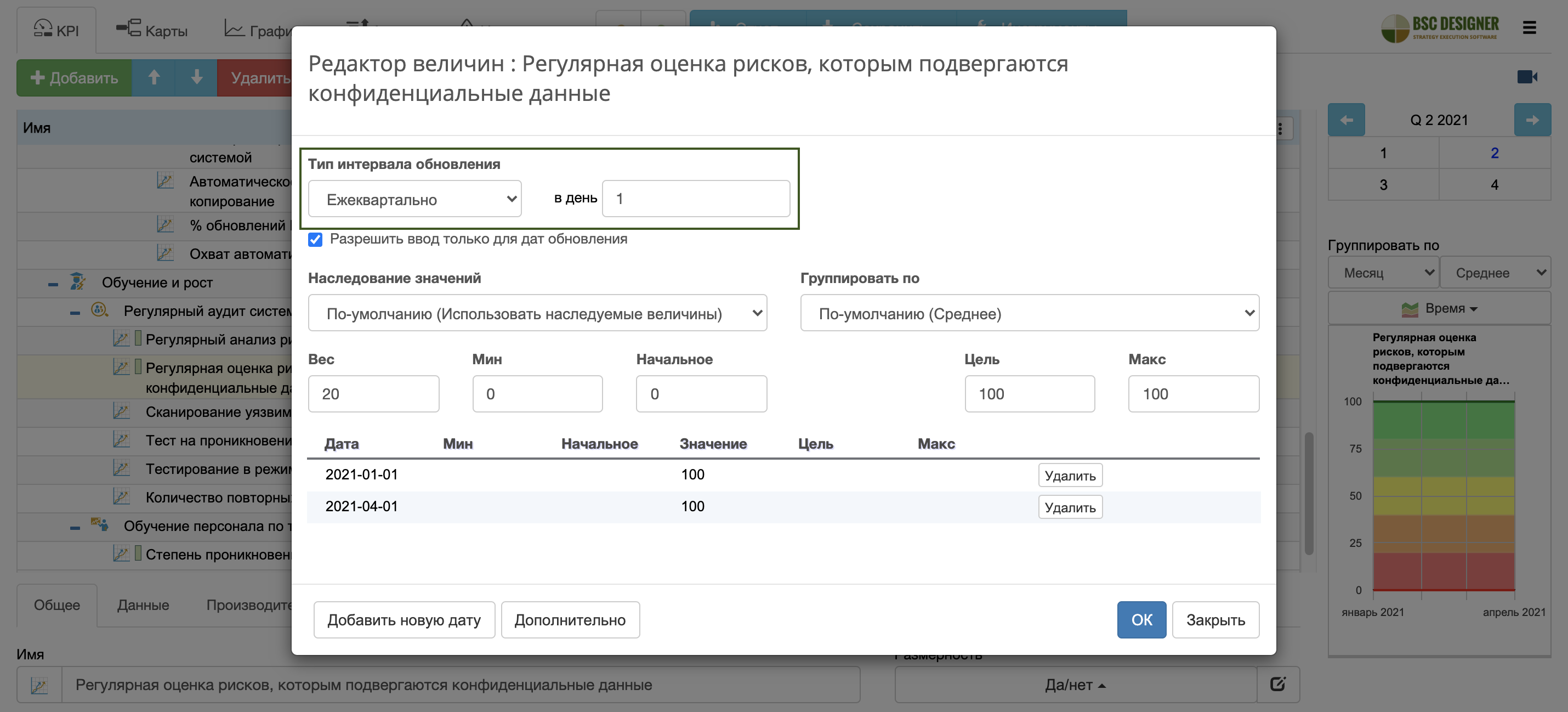

Чтобы обеспечить соответствие нормативным требованиям, эти показатели и сами законы следует регулярно пересматривать. Для соответствующего индикатора пересмотр может быть автоматизирован с помощью функции интервал обновления. Больше примеров вы найдёте в секции, посвященной автоматизации.

Перспектива внутренних процессов. Как снизить риски безопасности данных?

Чтобы определить цели и индикаторы эффективности перспективы внутренних процессов, необходимо провести анализ коренных причин и рассмотреть найденные точки риска и стоимости.

Выводы будут зависеть от сферы бизнеса и бизнес-системы, используемой компанией. При этом существуют общие тренды, описанные в отчетах IBM Security и Verizon. Мы будем использовать выводы этих отчетов для формулировки целей и KPI перспективы внутренних процессов.

Раннее обнаружение и быстрое реагирование на риски, связанные с данными

Раннее обнаружение и быстрое реагирование могут значительно снизить стоимость произошедшей утечки данных.

В ССП эта цель может отслеживаться при помощи двух индикаторов результата:

- Среднее время обнаружения.

- Среднее время реагирования.

Индикаторы результата отслеживают то, что произошло ранее. Как организация может на них повлиять? Отчеты предлагают выполнение определённых действий, которые, как правило, улучшают время реагирования на проблемы безопасности данных.

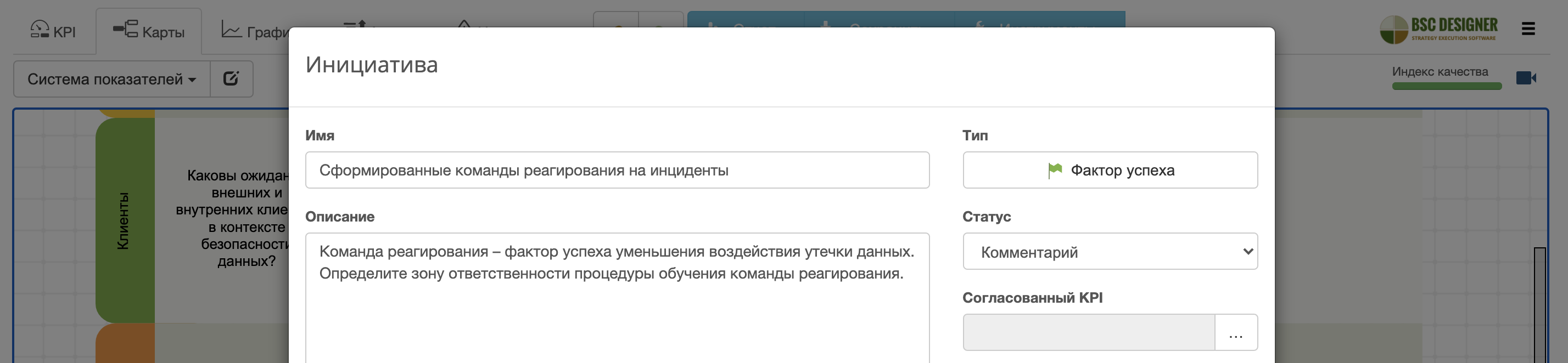

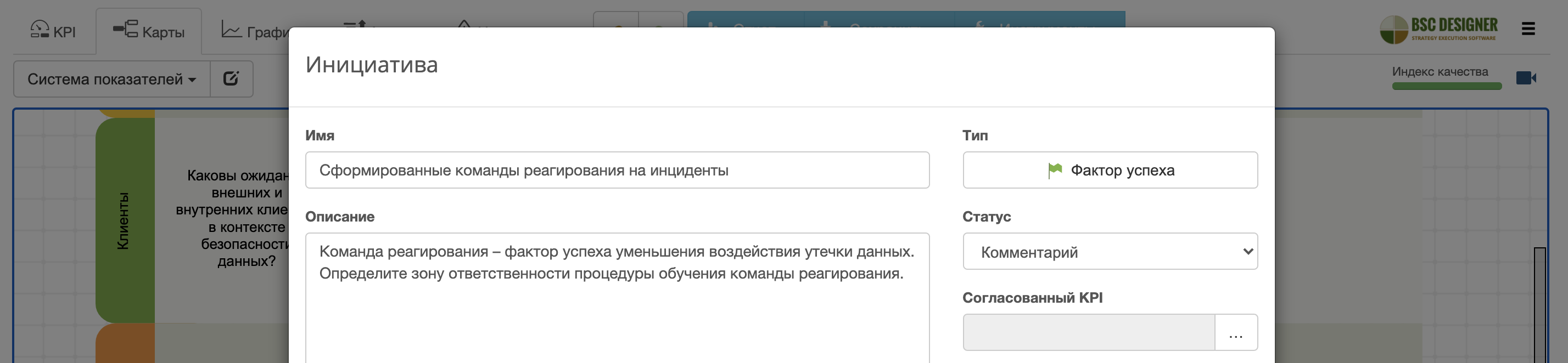

В шаблоне системы показателей вы найдёте две записи, согласованные с целью. Раннее обнаружение и быстрое реагирование:

- Сформированные группы реагирования. Эта запись обозначена как фактор успеха. В соответствии с данными отчета IBM Security, это один из ключевых факторов минимизации времени реагирования на утечку данных.

- Выявление доступа к данным с высоким риском. В рамках этой инициативы команда может выбрать приоритетные усилия в соответствии с влиянием определенных типов доступа к данным. Если вы ищете более систематический подход к расстановке приоритетов, ознакомьтесь со статьей о фреймворках приоритизации..

В контексте цели Раннее обнаружение и быстрое реагирование также можно использовать два показателя действия. Оба они основаны на выводах, указанных в упомянутых ранее отчетах:

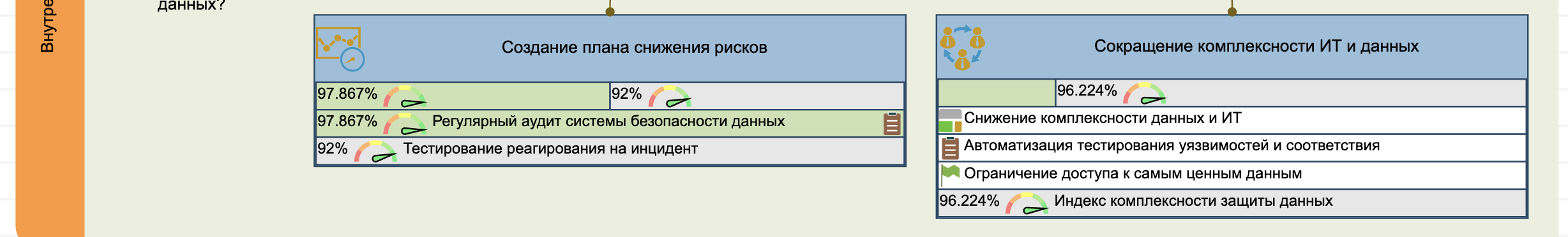

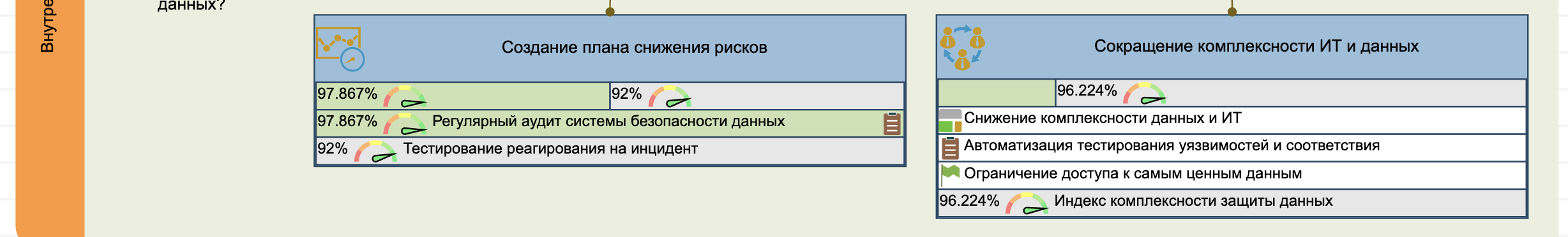

- Разработка плана снижения рисков.

- Снижение комплексности в сфере ИТ.

Рассмотрим их более подробно.

Разработка плана снижения рисков

План снижения рисков – это фактор успеха быстрого реагирования на утечку данных.

Как можно понять, является ли существующий план эффективным?

Он должен основываться на актуальной модели рисков, которая отражает способ управления данными в компании. В ССП она численно выражается с помощью индикатора действия Регулярный аудит безопасности данных, который рассматривается в перспективе обучения и роста.

Как можно понять, является ли предложенный план реагирования эффективным?

Мы можем не только регулярно обновлять разработанный план, но и протестировать его применение на практике. Численно это можно представить при помощи показателя результата Тестирование реагирования на инциденты.

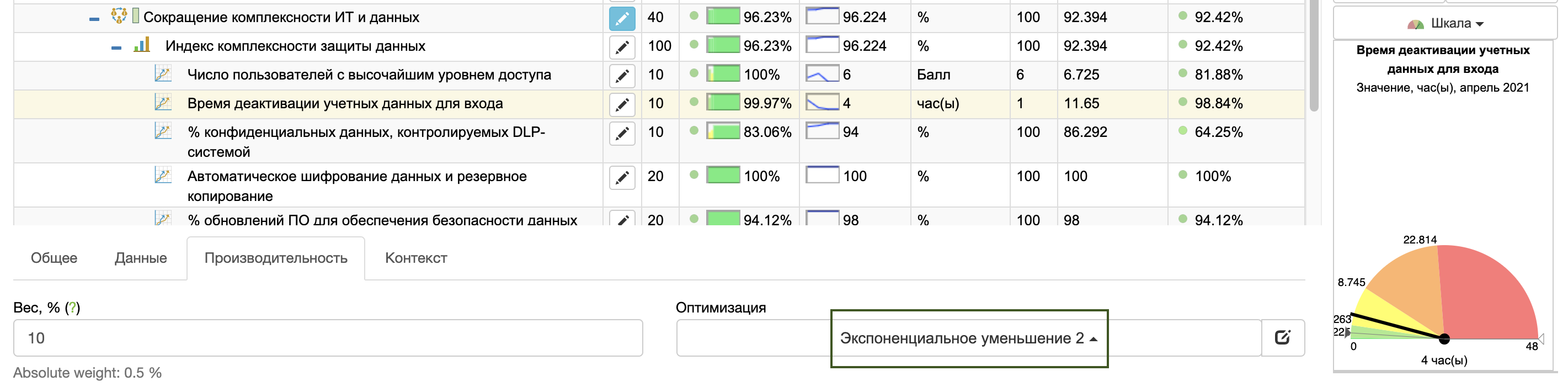

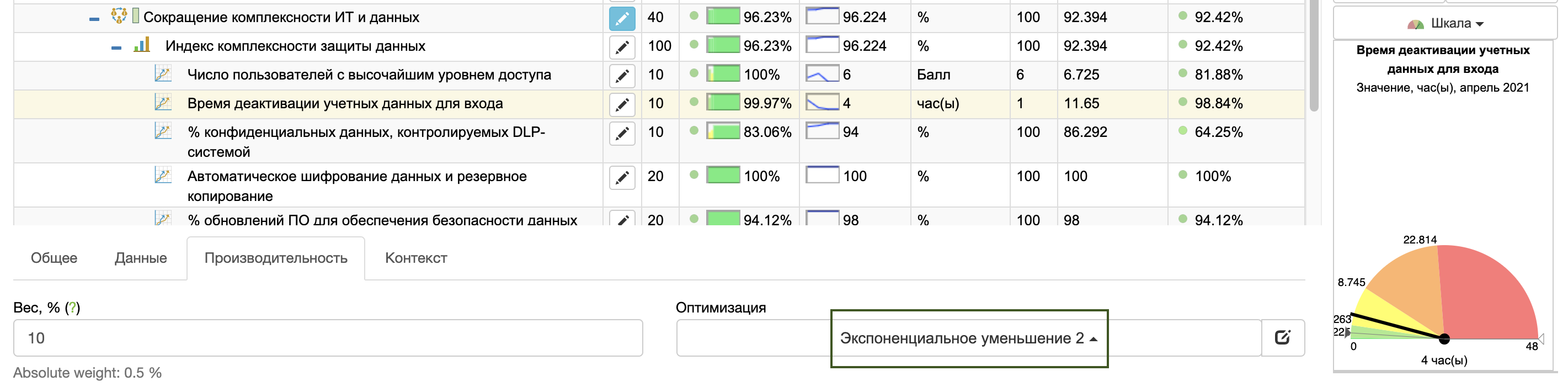

Сокращение комплексности в сфере ИТ и данных

Эмпирические исследования указывают на несколько других факторов, помогающих минимизировать стоимость утечки данных:

- Комплексность ИТ-инфраструктуры.

- Комплексность схемы данных.

- Автоматизация.

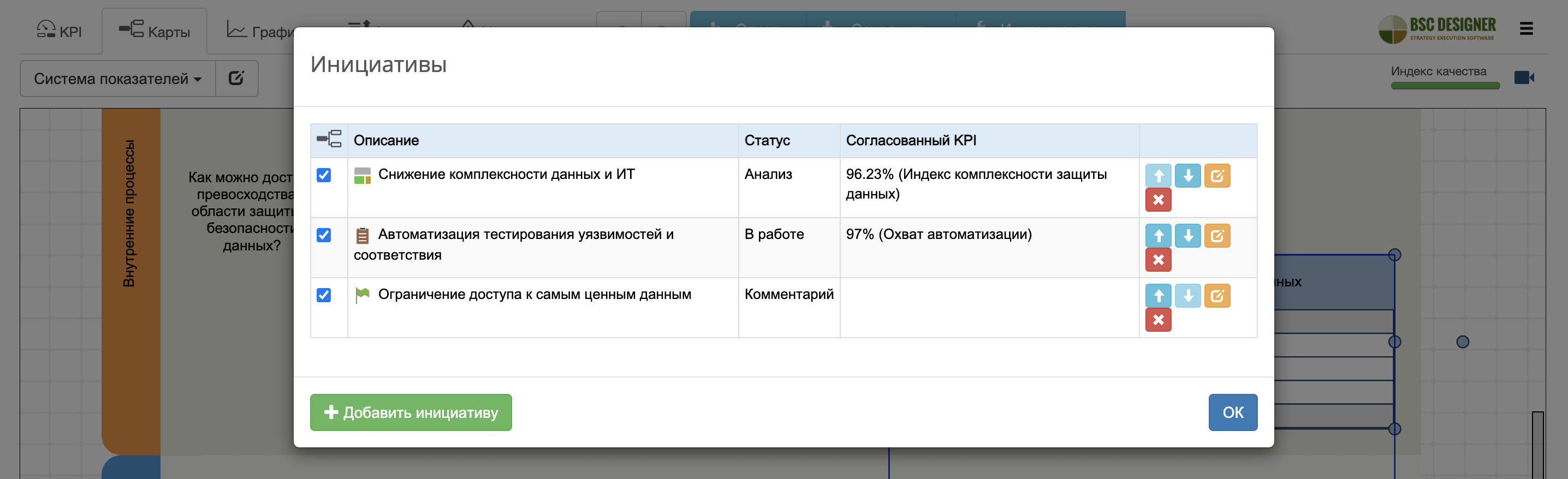

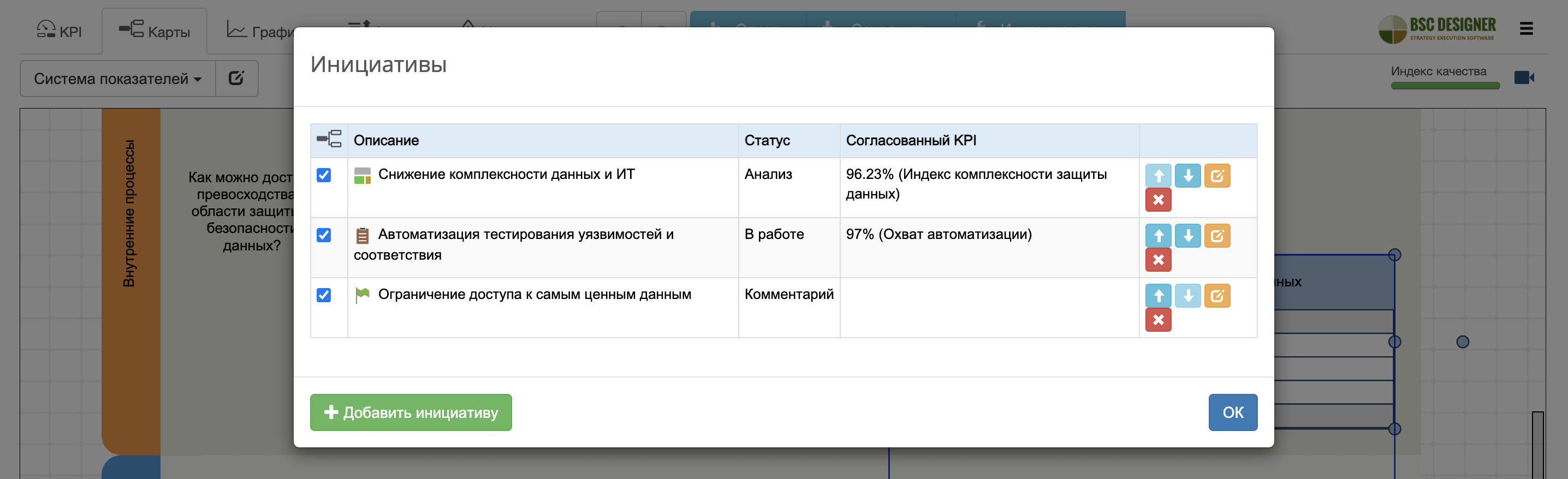

На стратегической карте эти факторы сформулированы в виде цели Сокращение комплексности в сфере ИТ и данных.

В этом случае:

- Сокращение комплексности в сфере данных и ИТ — это обоснование цели.

- Ограничение доступа к самым важным данным – один из факторов успеха снижения комплексности в сфере ИТ.

- Автоматизация тестирования уязвимостей и соответствия законам — широкая инициатива для автоматизации ИТ-безопасности

Наконец, как можно численно представить минимизацию комплексности, которая считается одним из факторов лучшего реагирования на проблемы безопасности данных?

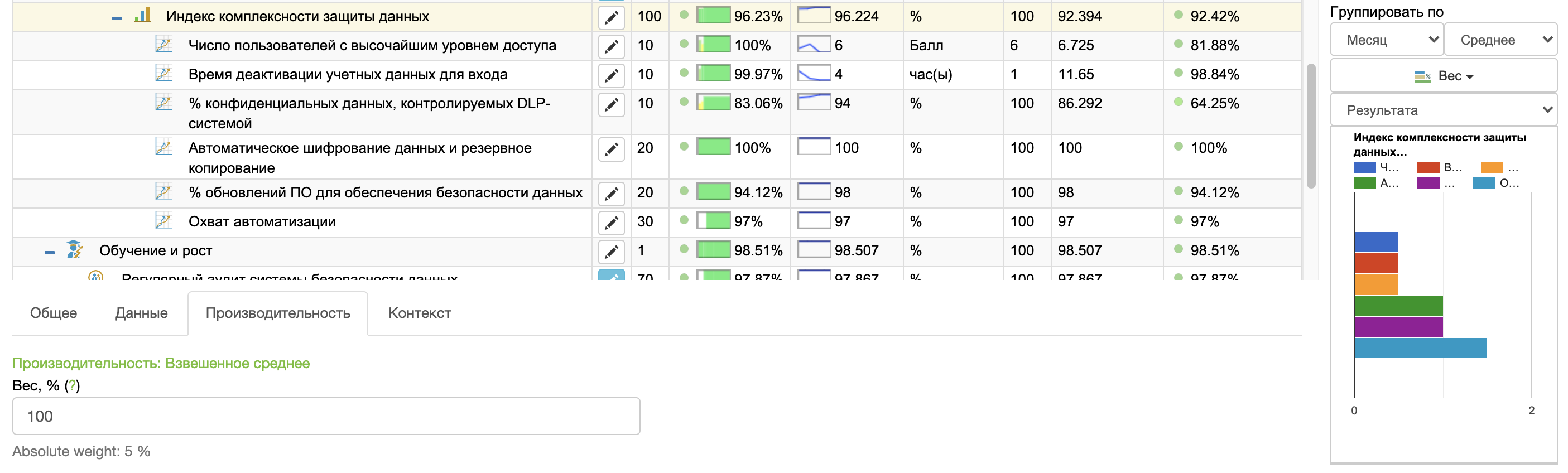

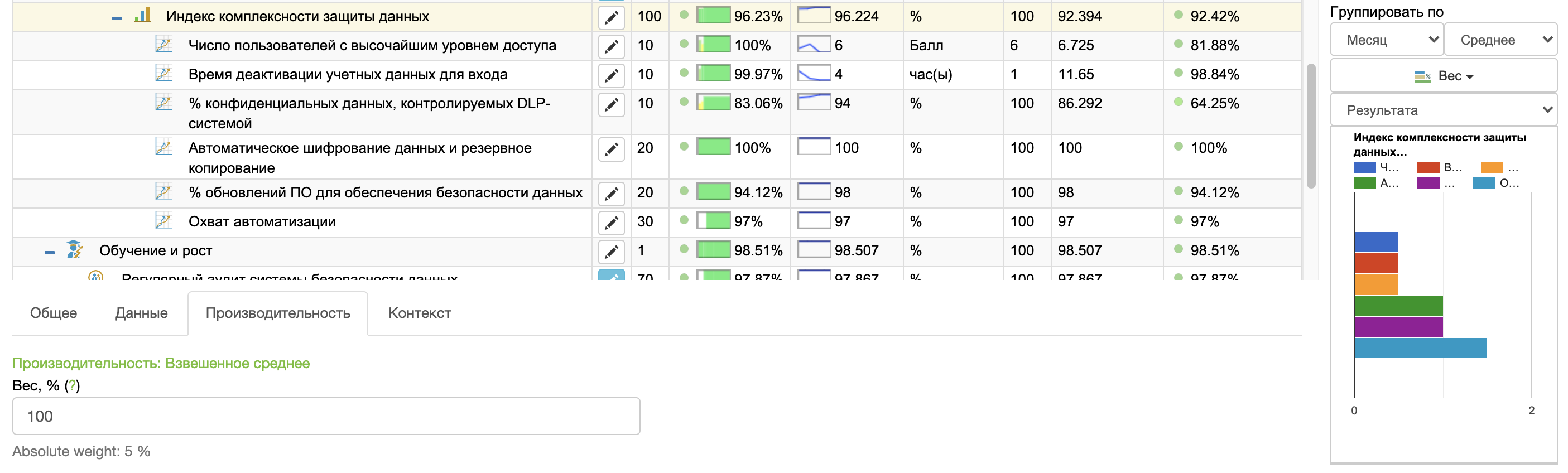

Ответ индивидуален и зависит от ИТ-системы, существующей в вашей компании. В этой ССП используется пример Индекса комплексности безопасности данных, состоящего из следующих индикаторов:

- Количество пользователей с высшим уровнем доступа. Функция оптимизации этого индикатора настроена на «Линейную минимизацию», поскольку уменьшение количества пользователей с доступом к конфиденциальным данным улучшит общую производительность индекса.

- Время деактивации учетных данных. Причиной 7% утечек данных являются злонамеренные действия инсайдера. Быстрая деактивация учетных данных — одна из мер, способных снизить этот процент. Приемлемый временной интервал в этом случае является очень коротким. Чтобы отразить эту идею в системе показателей, функция оптимизации индикатора настроена на экспоненциальный спад.

- % конфиденциальных сведений, контролируемых DLP-системой. Программа для предотвращения потери данных – один из способов автоматизации ИТ-безопасности. Для организаций, имеющих дело с новой информацией, важен регулярный пересмотр модели данных, целью которого является проверка того, доступны для конфиденциальные сведения в DLP-системе.

- Автоматизация шифрования данных и резервного копирования. Как и в предыдущем случае, нас интересует правильное управление конфиденциальными данными.

- % обновлений ПО для обеспечения безопасности. Этот показатель кажется простым, однако исследования говорят о другом. Основная причина 16% нарушений безопасности данных – уязвимости в ПО третьих сторон. Продавцы программ регулярно выпускают обновления, призванные исправить эти уязвимости. Своевременная установка обновлений – один из факторов успеха минимизации рисков безопасности.

- Охват автоматизации, %. Этот индикатор является сравнением уровня существующей в компании автоматизации с её возможным уровнем. Больший охват автоматизации означает уменьшение воздействия человеческого фактора и комплексности для заинтересованных сторон.

Это лишь примеры показателей, способных представить комплексность безопасности данных в численной форме. Более основательный подход должен включать более глубокий анализ заинтересованных сторон, выявление критических точек комплексности и разработку стратегии её сокращения. В предыдущей статье мы рассмотрели показатели комплексности и способы их применения на практике.

Перспектива обучения и роста

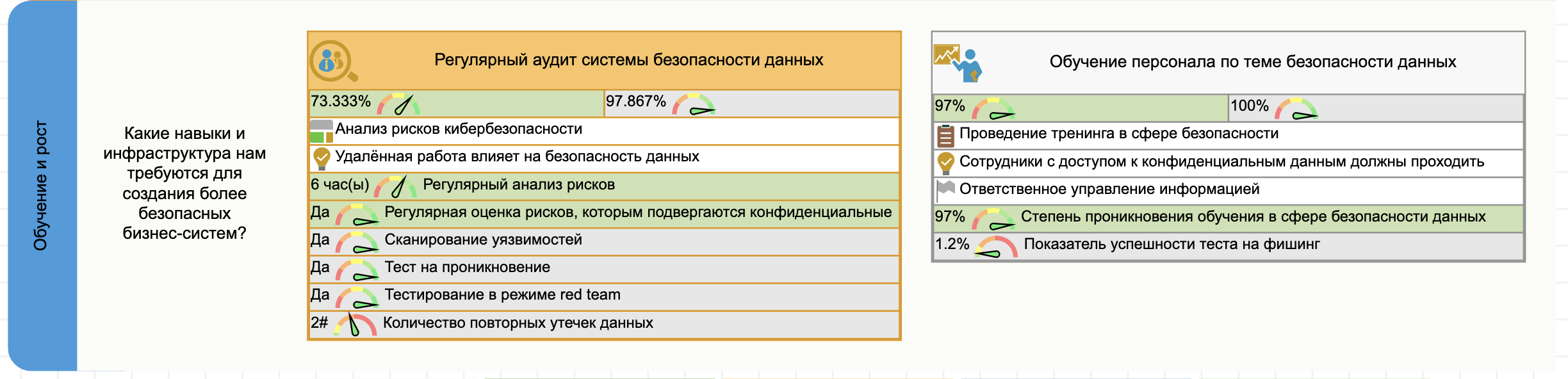

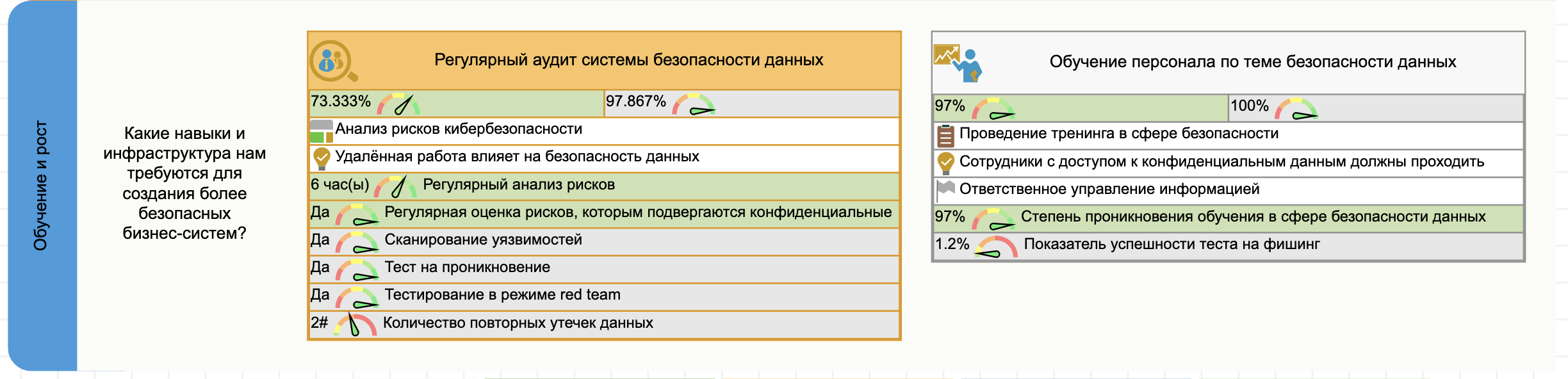

К этой перспективе относятся две большие цели:

- Цель Регулярный аудит безопасности данных помогает сосредоточиться на инфраструктуре, обеспечивающей защиту информации.

- Цель Обучение сотрудников в области безопасности данных означает передачу команде актуальной информации и обучение её навыкам, необходимым для предотвращения утечек данных или минимизации их воздействия.

Рассмотрим способ формулирования этих целей на стратегической карте.

Регулярный аудит безопасности данных

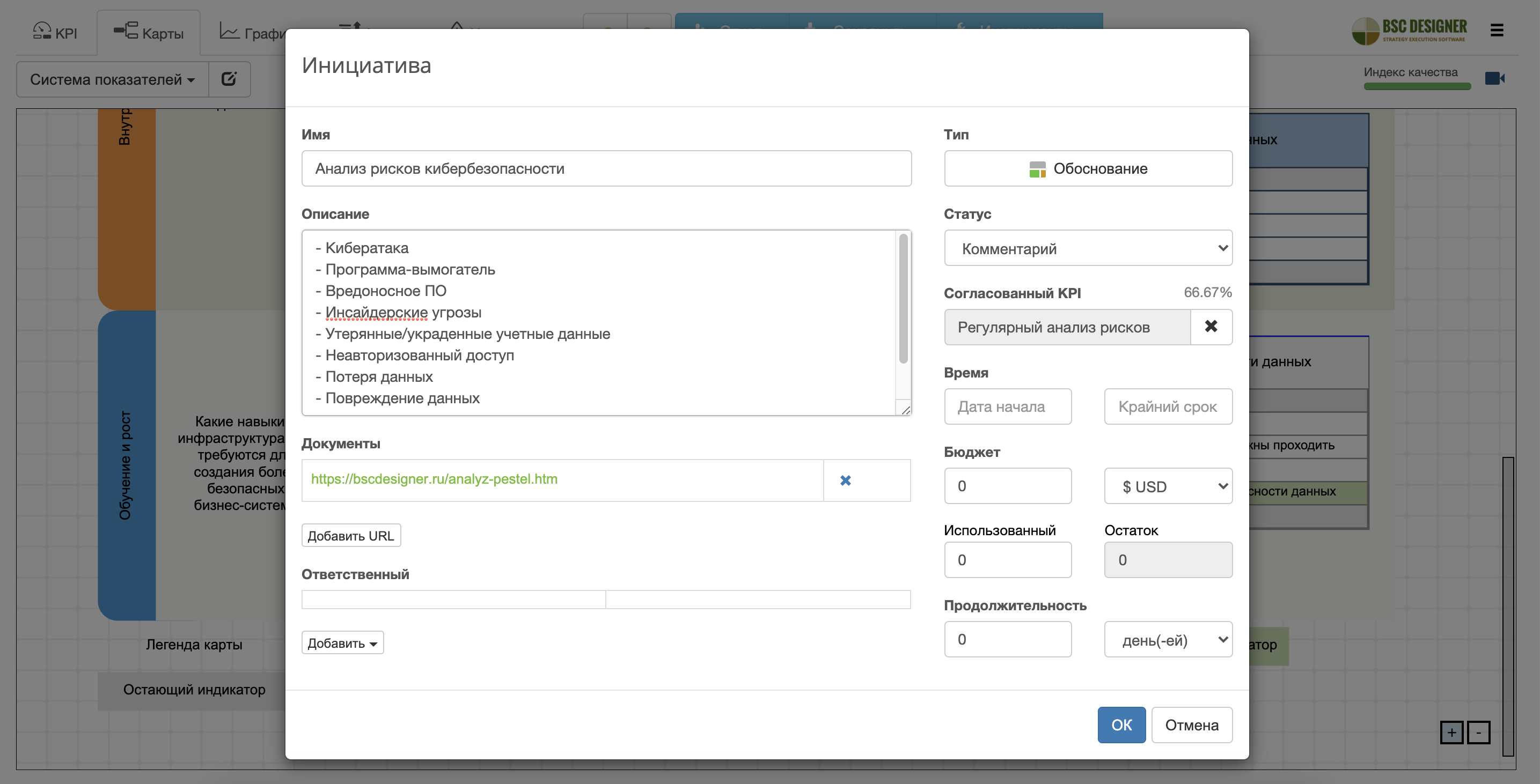

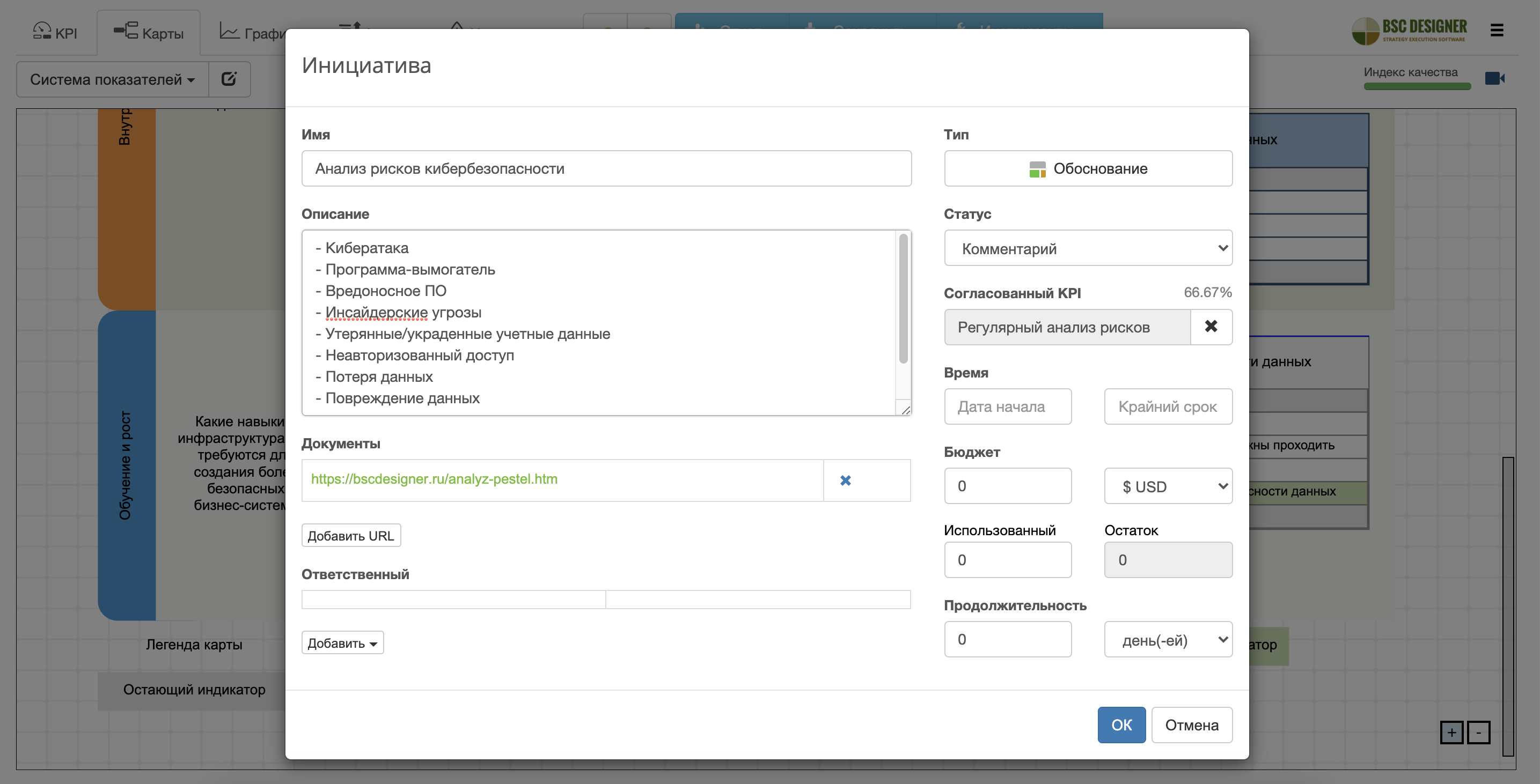

С этой целью согласовано обоснование Анализ рисков безопасности данных. Каковы типичные риски кибербезопасности? В описании обоснования мы находим некоторые примеры:

- Кибератаки

- Вирусы-вымогатели

- Вредоносное ПО

- Инсайдерские угрозы

- Утерянные/украденные учетные данные

- Несанкционированный доступ

- Утеря данных

- Повреждение данных

С целью согласована гипотеза о том, что удалённая работа влияет на безопасность данных. Для многих компаний удалённая работа стала частью антикризисной стратегии во время пандемии Covid-19.

С целью связаны два показателя действия:

- Регулярный анализ рисков — общий анализ новых рисков.

- Регулярный анализ подверженности риску конфиденциальных сведений — более конкретный анализ безопасности личной информации.

Оба показателя настроены на ежеквартальное обновление.

Существует несколько показателей, которые помогают оценить работу команды, обеспечивающей безопасность, и текущие риски. На основании этих сведений можно делать полезные для улучшения стратегии выводы.

- Сканирование уязвимостей – обычно автоматическое сканирование проводится отделом ИТ,

- Тестирование на проникновение — симуляция кибератаки.

- Тестирование в режиме red team — широкомасштабное тестирование безопасности, предполагающее большее количество участников.

Соответствующие KPI настроены на различные интервалы обновлений:

- Автоматическое сканирование уязвимостей может проводиться еженедельно или ежемесячно.

- В зависимости от модели рисков симуляция может проводиться ежеквартально.

- Наконец, наиболее сложное и дорогое тестирование red team может проводиться раз в полгода или раз в год.

Анализ рисков и процедуры тестирования призваны находить слабые места в системе безопасности. Как мы можем понять, что выводы симуляций успешно используются? Чтобы узнать ответ, мы можем использовать:

- Индикатор Число повторяющихся утечек данных.

Если какое-либо нарушение безопасности случается вновь, это значит, что предложенный план снижения рисков не так эффективен, как ожидалось.

Обучение сотрудников в области безопасности данных

Человеческий фактор остаётся самым большим риском для любой системы безопасности. По данным отчета IBM Security, около 36% вредоносных утечек данных связаны с поведением человека (фишинг, социальная инженерия, взлом учетных данных).

Каким образом должна быть сформулирована стратегия безопасности данных, чтобы она была способна эффективно сократить риски?

Одним из решений может быть автоматизация определённых операций и сокращение роли человека. Это во многом соответствует цели Сокращение комплексности, о которой мы говорили в разделе, посвященном перспективе внутренних процессов.

В остальных случаях, когда автоматизация невозможна, решением является обучение. Каким образом должно проходить обучение в контексте безопасности данных? Мы можем использовать пару индикаторов действия и результата!

- Индикатор действия: Уровень проникновения тренинга по безопасности данных можно использовать для отслеживания охвата тренинга, который, например, рассказывает участникам о методах фишинга и способах его предотвращения.

- В этом случае лучший показатель результата должен быть сосредоточен на конкретном воздействии тренинга в сфере осведомлённости. Если фишинг был одной из тем курса обучения, проведите тест по фишингу и узнайте, действительно ли сотрудники используют полученные знания. В численной форме это можно представить при помощи показателя Успешное прохождение теста по фишингу.

Если в данный момент обучение сотрудников входит в число ваших приоритетов, команда, отвечающая за безопасность данных, может подготовить систему показателей для оценки тренингов, в которой используется модель Киркпатрика. Подробнее мы рассматривали её в этой статье.

Автоматизация для системы безопасности данных

Мы рассмотрели пример стратегической системы показателей, способной помочь описать, внедрить и реализовать стратегию защиты данных в организации.

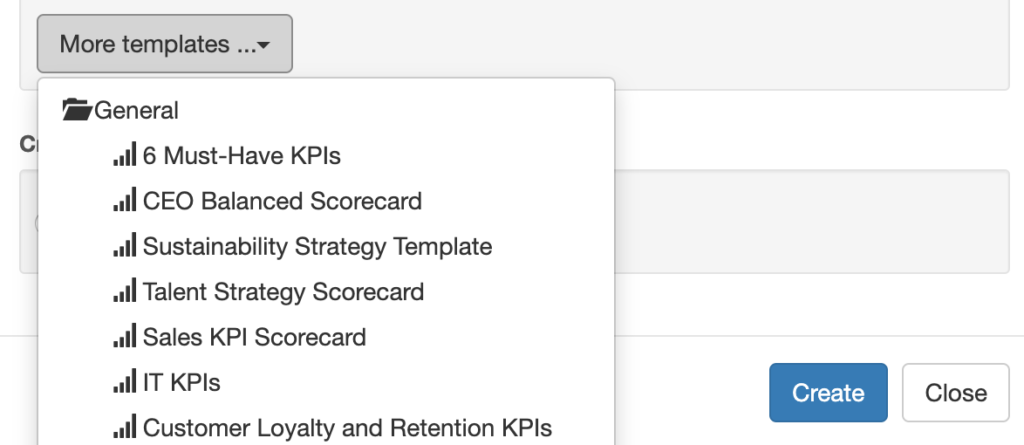

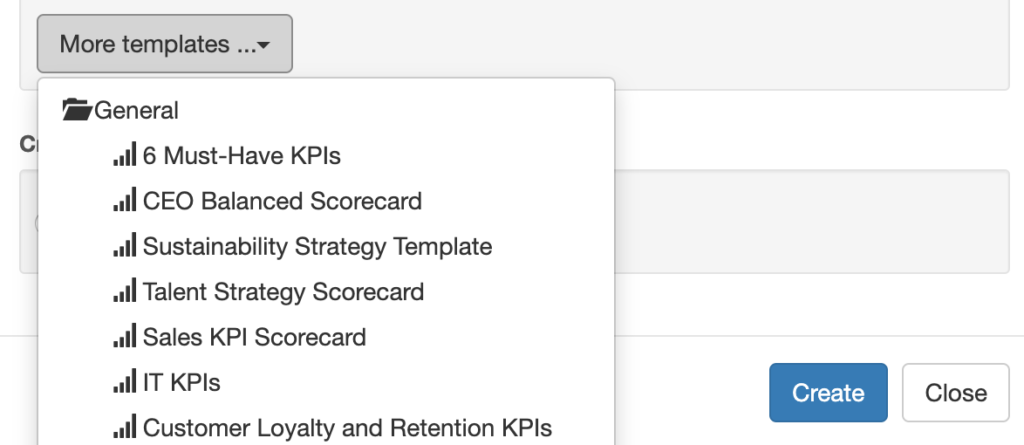

Эта система показателей доступна в виде шаблона в BSC Designer Online. Вы можете создать бесплатную учетную запись и адаптировать её в соответствии со своими нуждами.

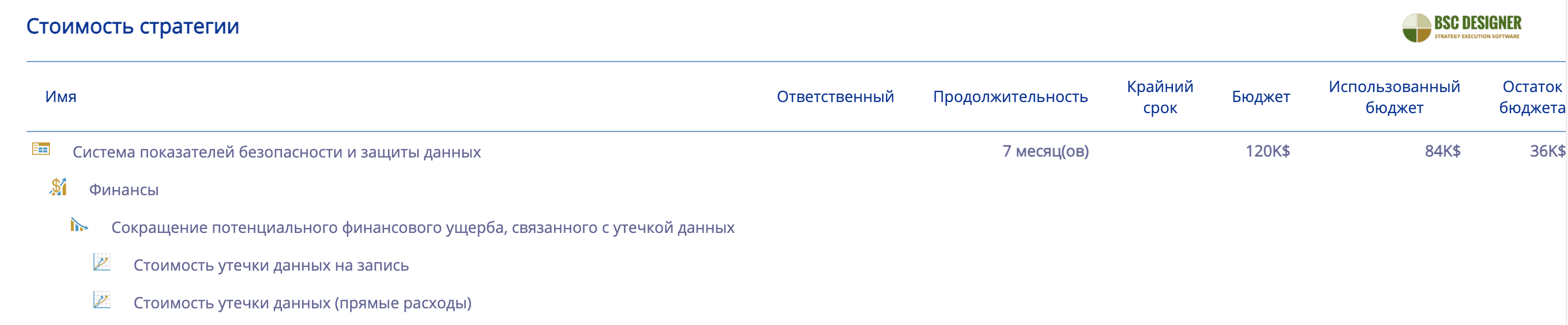

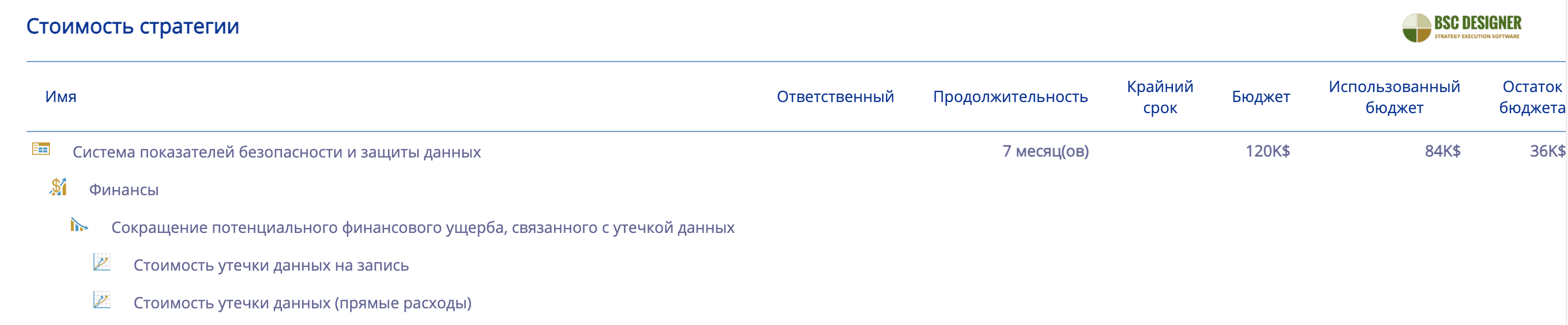

Определение общей стоимости стратегии

Ранее мы говорили о том, что одной из причин создания ССП безопасности данных является упрощение представления новых идей заинтересованным сторонам.

Стоимость предлагаемой стратегии станет одним из первых обсуждаемых вопросов. Стоимость реализации стратегии может быть рассчитана как сумма затрат на достижение целей и соответствующих инициатив.

Если в качестве инструмента автоматизации вы используете BSC Designer, вы сможете назначить бюджет инициатив и контролировать его использование. Программа сможет генерировать отчет о стоимости стратегии для представления общей ожидаемой стоимости реализации стратегии.

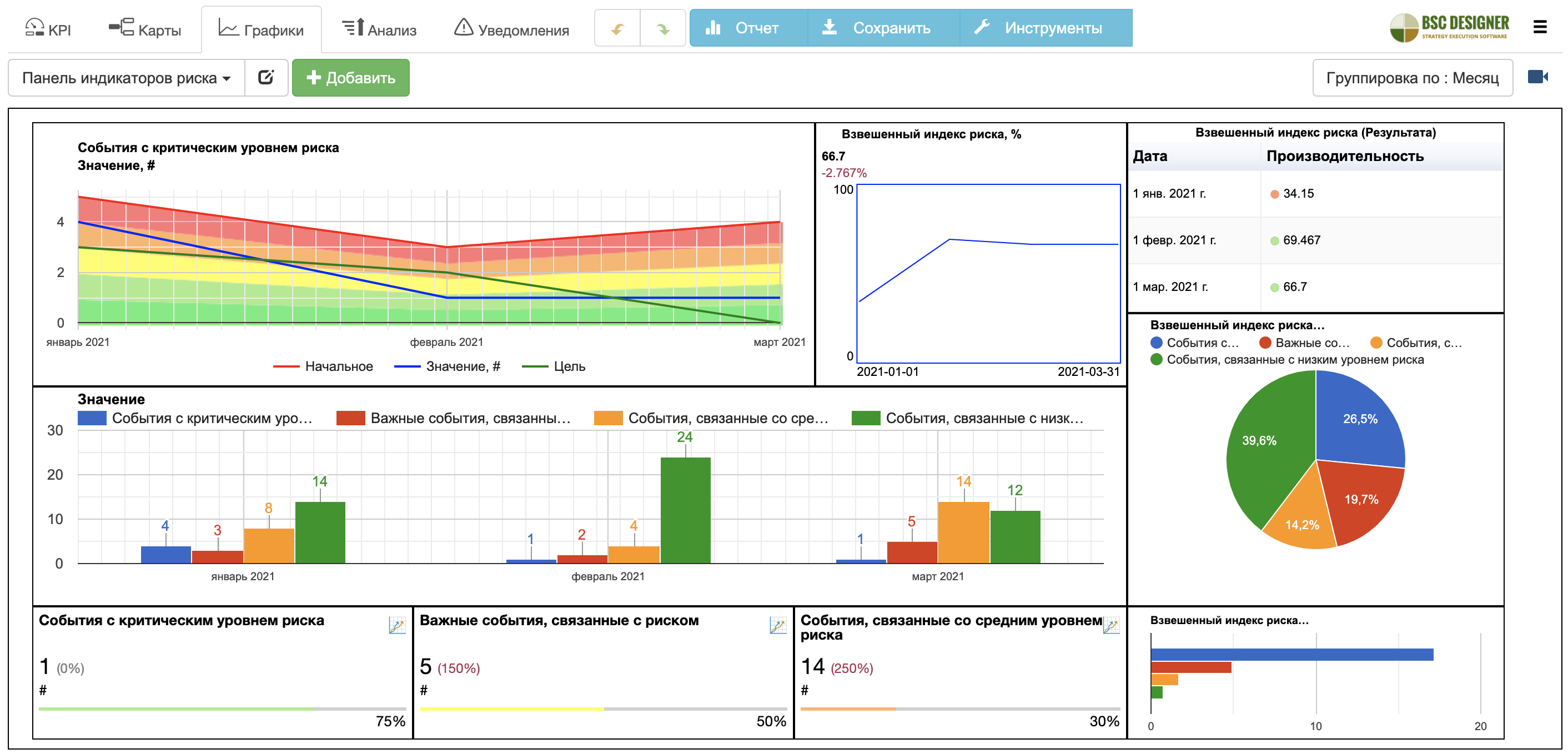

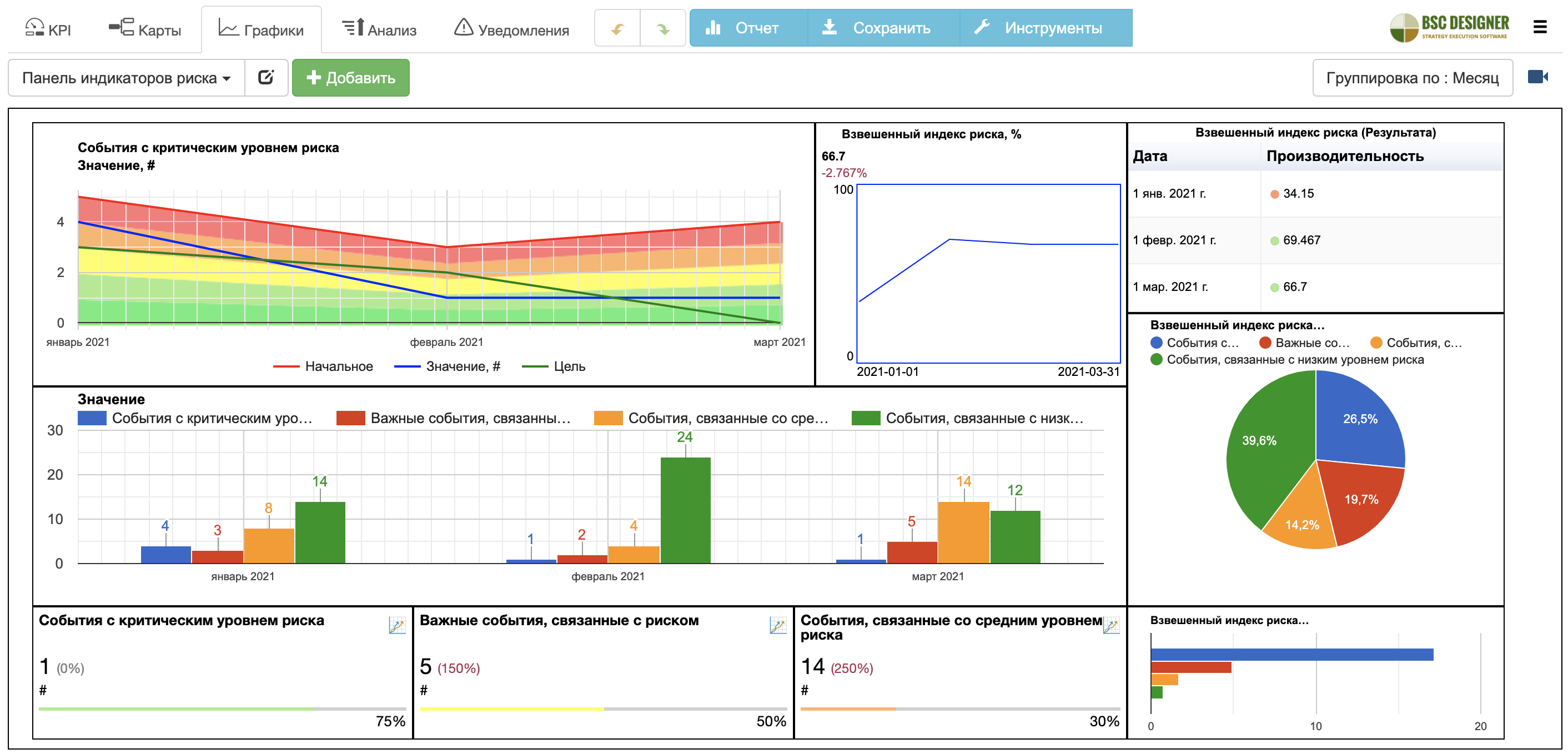

Визуализация важных данных на информационных панелях

Ещё один типичные запрос заинтересованных сторон – получение данных, необходимых для принятия решений (ранее мы говорили о решениях на основе данных). Стратегическая карта содержит большое количество данных. Другой подход – создание панели бизнес-аналитики, показывающей важные индикаторы и их значения.

В шаблоне стратегии для этой статьи имеются две информационные панели (вы можете переключаться между ними).

Информационная панель индекса риска включает исключительно индексные показатели риска, которые мы использовали для численного представления текущей ситуации. При помощи диаграмм этой панели мы можем увидеть:

- Визуализированные текущие риски.

- Изменение индекса риска во времени.

- Доля каждого индикатора в индексе риска на диаграмме веса.

Другая информационная панель – Индекс комплексности безопасности данных. Как упоминалось ранее, высокая степень комплексности является потенциальным фактором утечки данных. Панель визуализирует текущую степень комплексности, количественно представленную при помощи индикаторов.

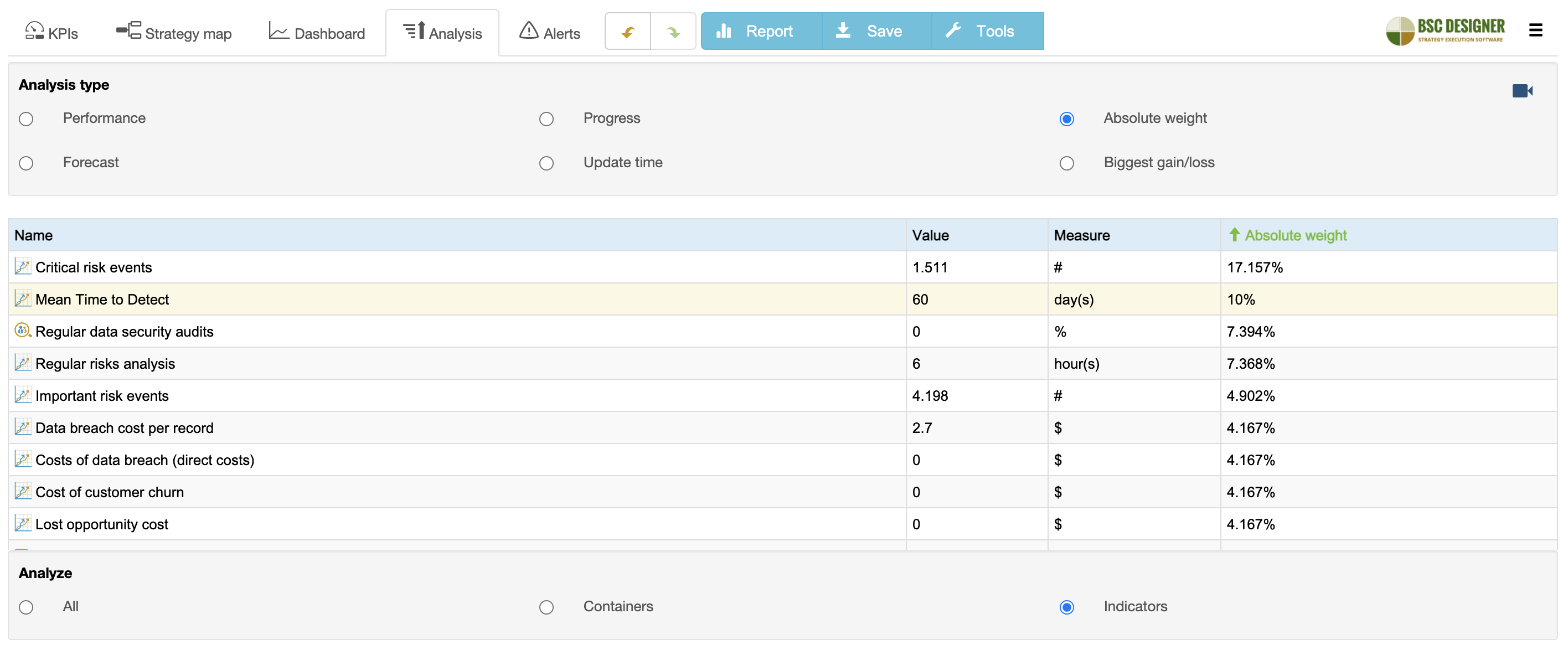

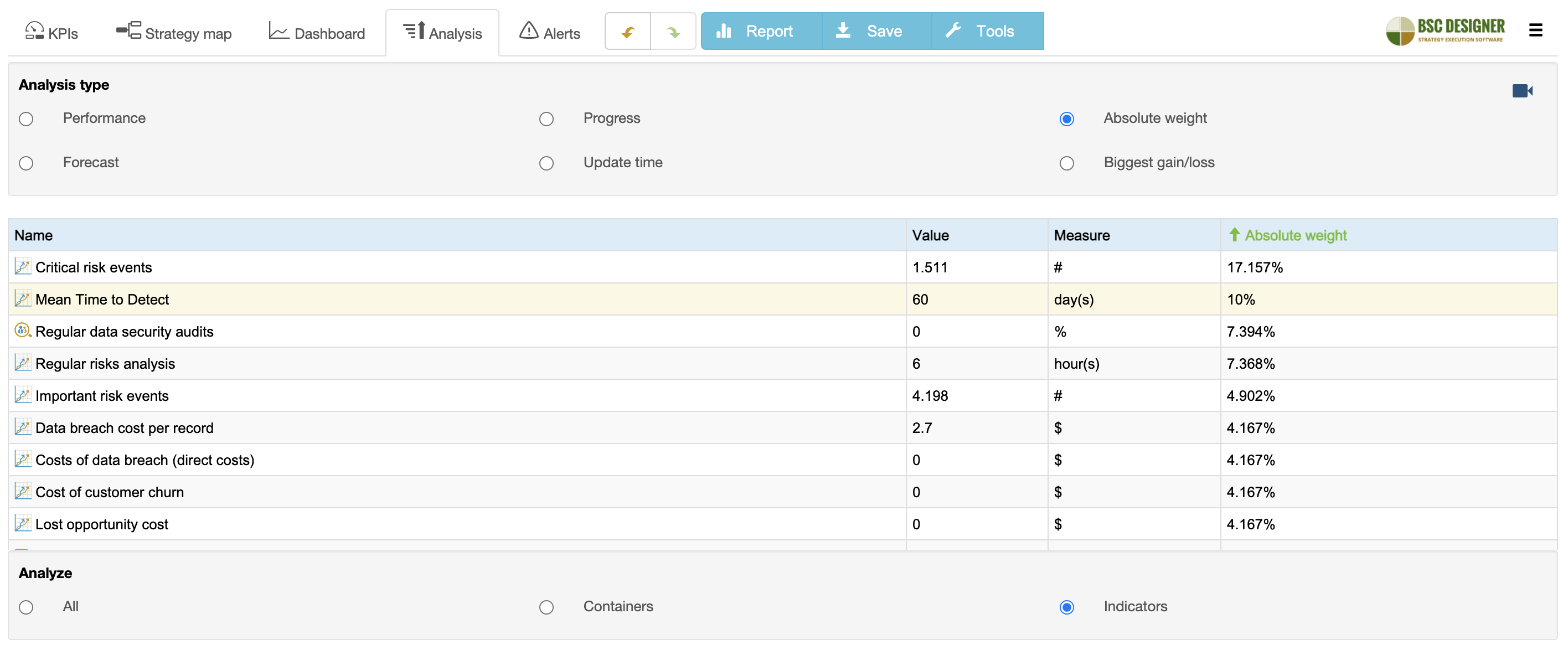

Анализ данных о производительности

Сбор данных о производительности в форме KPI – это то, что регулярно делает большинство компаний. Не имеет значения, какой инструмент автоматизации используется, доступно большое количество данных.

Вопрос всегда состоит в способе использования этих данных и трансформации их в полезную информацию. Некоторые идеи появляются в момент обсуждения стратегической карты или информационной панели. Поиск других идей может быть автоматизирован.

В этом смысле очень полезна функция анализа в BSC Designer. Некоторые примеры её использования:

- Большинство рассмотренных нами индикаторов должно регулярно обновляться. При помощи анализа времени обновления можно определить, какие показатели должны быть вскоре обновлены, а какие – не были обновлены вовремя. Также автоматизировать обновления можно при помощи функции оповещений.

- Каждый индикатор в ССП обладает весом, отражающим его относительную важность. При помощи анализа абсолютного веса можно найти показатели, имеющие наибольшее значение. Например, одним из самых важных индикаторов является рассмотренное ранее Среднее время обнаружения. Если команда планирует работать над несколькими инициативами, одна из которых обещает быть наиболее эффективной в обнаружении утечек, необходимо сосредоточиться именно на ней.

- Иногда интересные выводы можно сделать, исходя из того, как менялись данные производительности. Быстрое их изменение – признак появления новых факторов, которые необходимо проанализировать. Почему значение показателя События среднего уровня риска уменьшилось на 30%? Стало ли это результатом внутреннего обновления системы или проблема заключается в отчетности?

Обоснование, факторы успеха и ожидаемые результаты

В бесплатном курсе о стратегическом планировании мы говорим о важности понимания контекста цели. Недостаточно иметь лишь хорошее описание цели, важно также понимать, чем был обусловлен её выбор, каковы факторы успеха её достижения и ожидаемые результаты.

Обратите внимание на цель шаблона системы показателей Сокращение комплексности ИТ и данных:

- В обосновании цели Сокращение комплексности данных и ИТ объясняется её значение: «Высокая степень комплексности систем ПО и инфраструктуры данных – это фактор риска утечки данных».”

- Также существует фактор успеха сокращения комплексности: ограничение доступа к наиболее ценным данным. Наибольший смысл это имеет в контексте цели: меньший доступ к конфиденциальным сведениям сокращает комплексность схемы данных, а, следовательно, и уменьшает возможность их утечки.

В некоторых случаях мы не обладаем конкретным планом достижения чего-либо, но имеем дело с обоснованной гипотезой. Пользователи BSC Designer могут добавлять гипотезы в цели. В нашем примере гипотеза Удалённая работа влияет на безопасность данных согласована с целью Регулярный аудит безопасности данных.

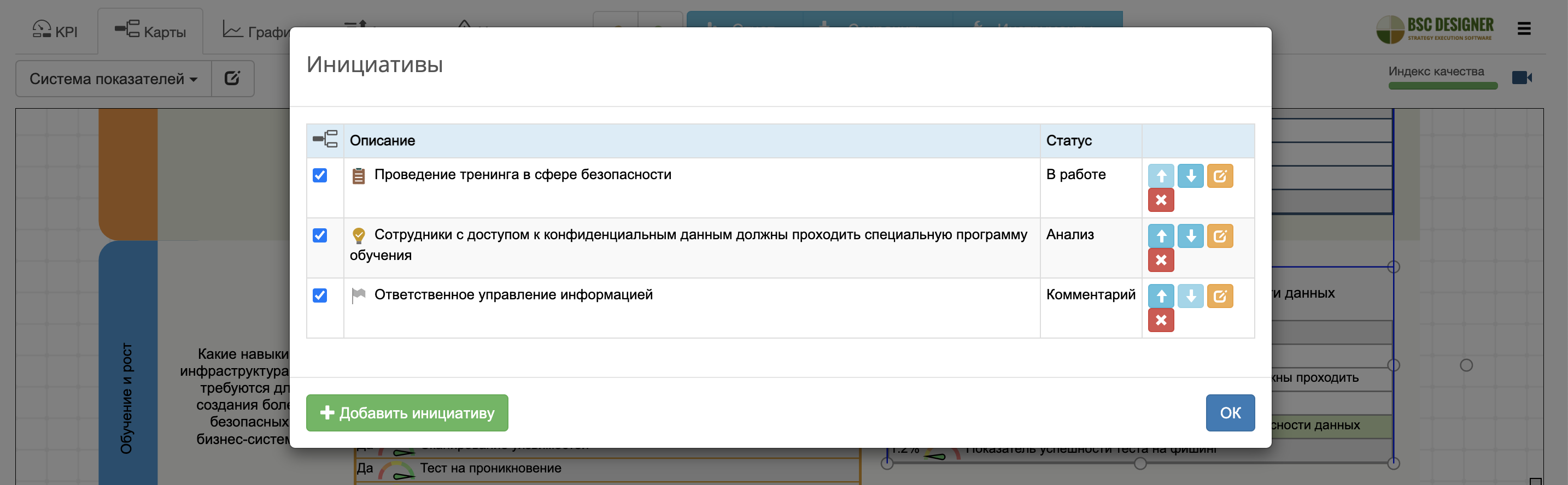

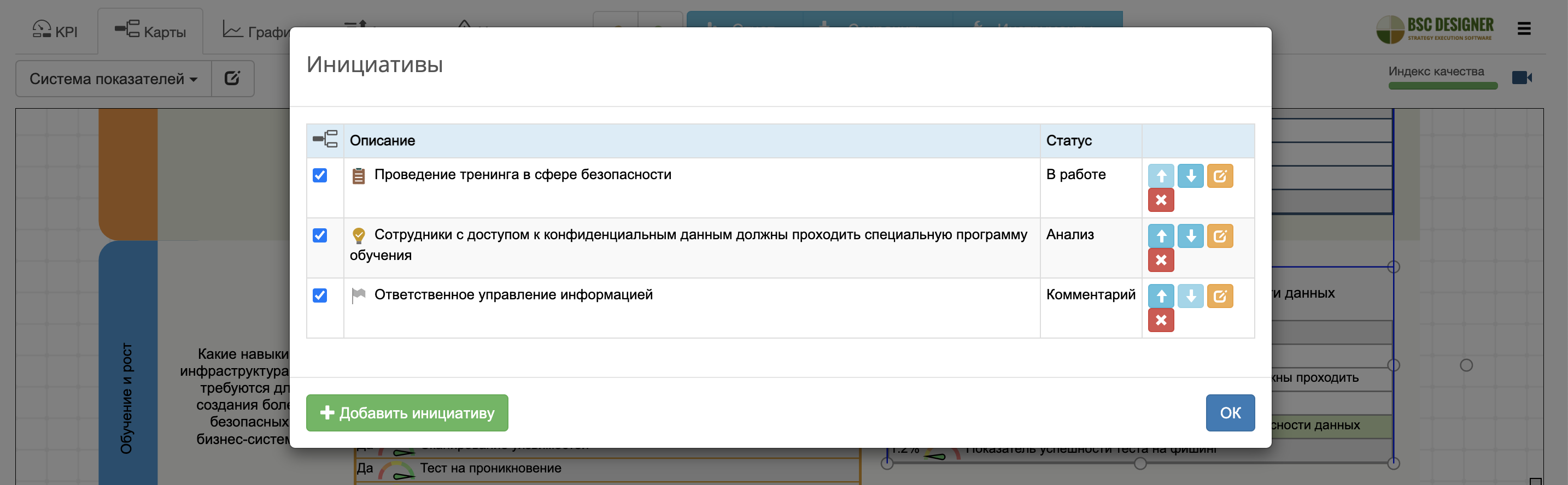

Также важно знать, каков ожидаемый результат. Например, ожидаемым результатом цели Обучение сотрудников в сфере безопасности данных является Ответственное управление информацией. Что это означает на практике? Как можно подсчитать этот результат? Эти вопросы могут стать началом интересной дискуссии.

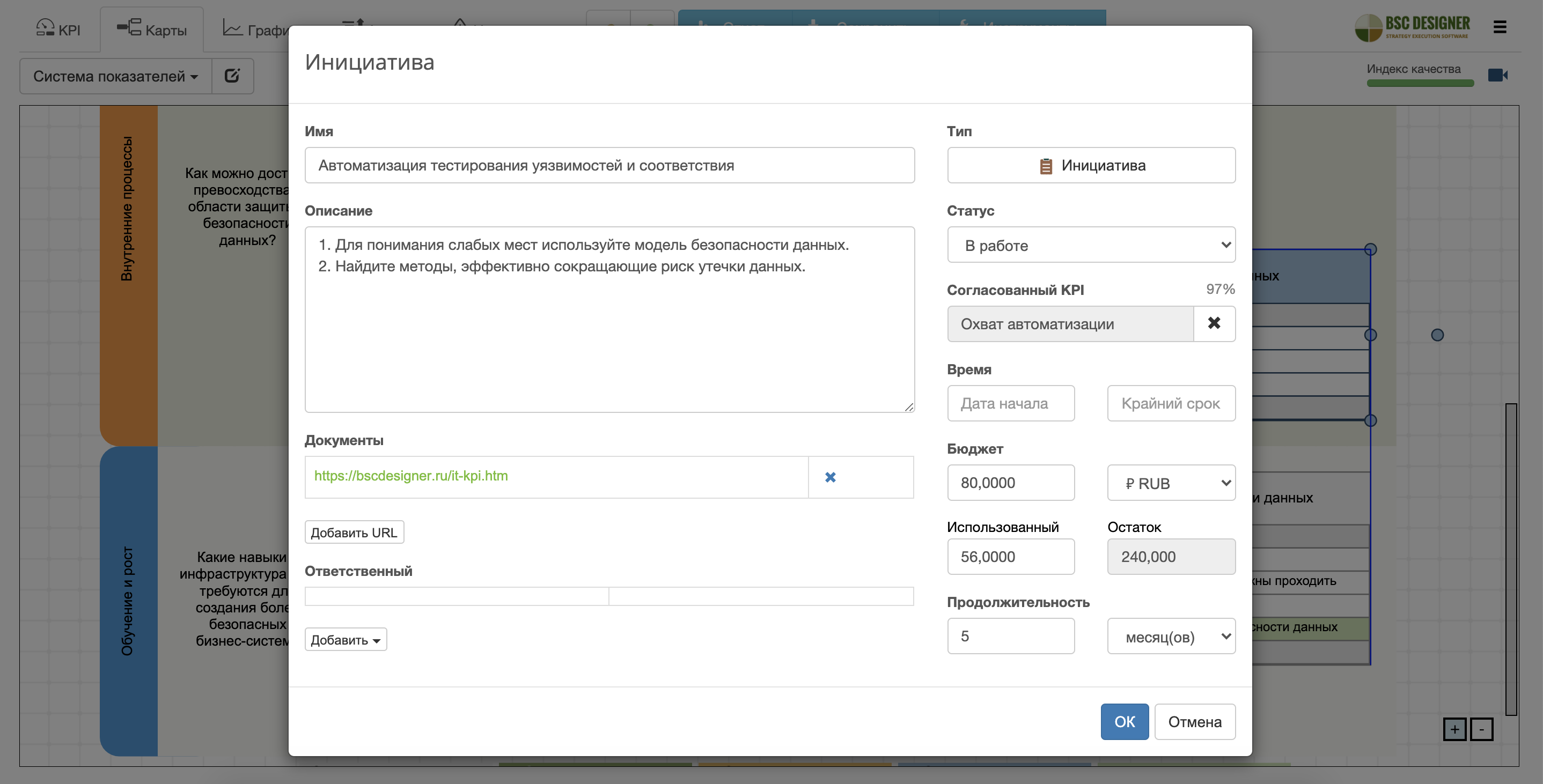

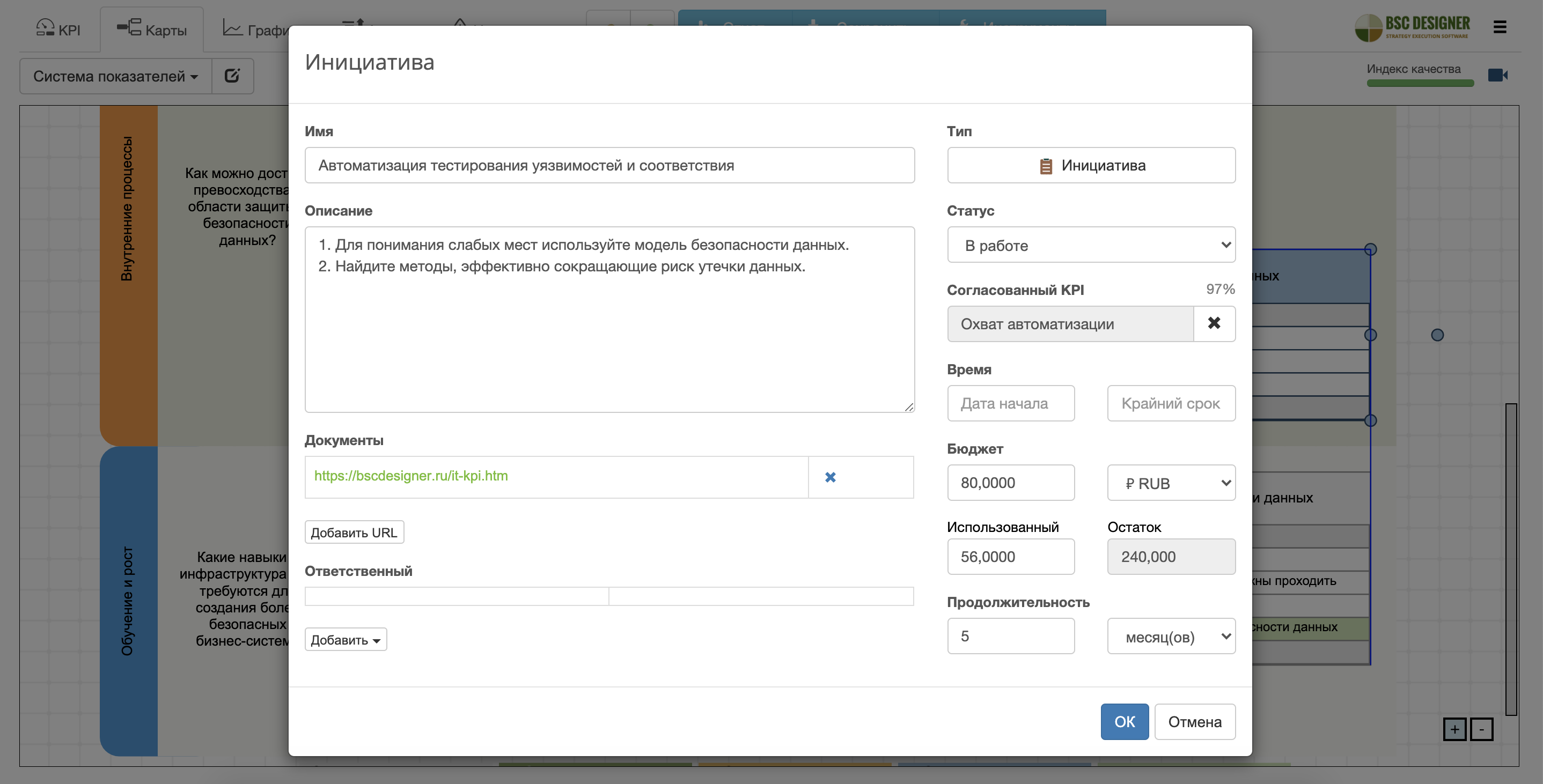

Создание инициативы с бюджетом, владельцем и статусом.

Чтобы заполнить пробел между планированием и реализацией стратегии, используйте инициативы. Для примера возьмём инициативу Автоматизация тестирования уязвимостей и соответствия, согласованную с целью Снижение комплексности ИТ и данных.

- Как именно команда намерена реализовать эту инициативу? Для добавления подробного плана используйте поле описание.

- Как она согласована с другими планами сокращения рисков? Для добавления необходимых ресурсов используйте раздел документы. К мы добавили пример системы показателей ИТ.

- Кто отвечает за эту инициативу? Назначьте владельцев, которые будут получать уведомления о значимых событиях.

- Каков текущий статус инициативы? Обновляйте статус по мере прогресса работы над инициативой.

- Как можно отслеживать прогресс в контексте инициативы? В нашем примере она связана с показателем Охват автоматизации, % , который является частью Индекс комплексности безопасности данных.

Выводы

В этой статье мы рассмотрели пример стратегии безопасности данных. Несколько важных идей, о которых мы говорили:

- Существуют известные факторы риска утечки данных, а также надёжные способы минимизации воздействия инцидентов.

- Помогите заинтересованным сторонам понять, как велика прямая и непрямая стоимость утечки данных.

- Сосредоточьте стратегию на раннем обнаружении проблем и быстром реагировании.

- Составьте план сокращения рисков и создайте команду реагирования, призванную сократить воздействие утечки данных.

- Уменьшите комплексность системы ИТ и данных.

- Регулярно обновляйте модели риска, тестируйте систему безопасности.

- Человеческий фактор значительно повышает вероятность утечек. Занимайтесь образованием команды, отмечайте не только оценки за экзамен, но и изменения в поведении.

Что дальше? Хорошая стратегия кибербезопасности полностью соответствует потребностям вашей организации. Для начала создания собственной стратегии вы можете использовать наш шаблон стратегии безопасности данных. В комментариях вы можете поделиться своими задачами и опытом их решения.

- Доступ к шаблонам. Воспользуйтесь бесплатным планом BSC Designer для доступа к 30 шаблонам ССП, включая Система показателей безопасности и защиты данных из этой статьи.

- Отточите навыки. Запишитесь на тренинг по ССП. Отточите ваши навыки стратегического планирования.

- Автоматизация. Узнайте что такое софт для ССП и как он может облегчить создания стратегически карт и работу с индикаторами.

Другие примеры Сбалансированны Систем Показателей

- Cost of a Data Breach Report. 2020, IBM Security ↩

- 2020 Data Breach Investigations Report, 2020, Verizon ↩

- Global Information Security Survey, 2020, EY ↩

- M-TRENDS Report, 2020, FireEye ↩