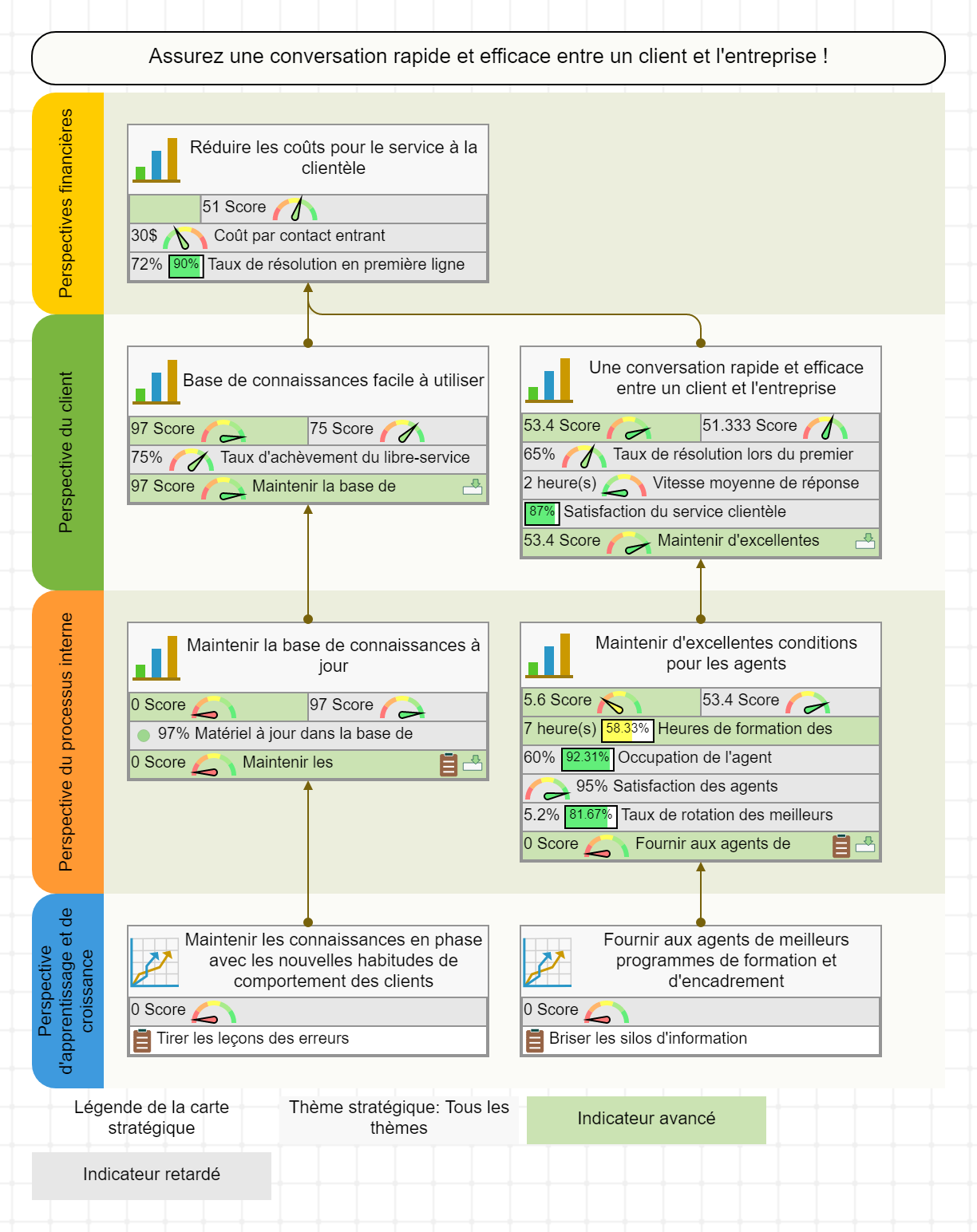

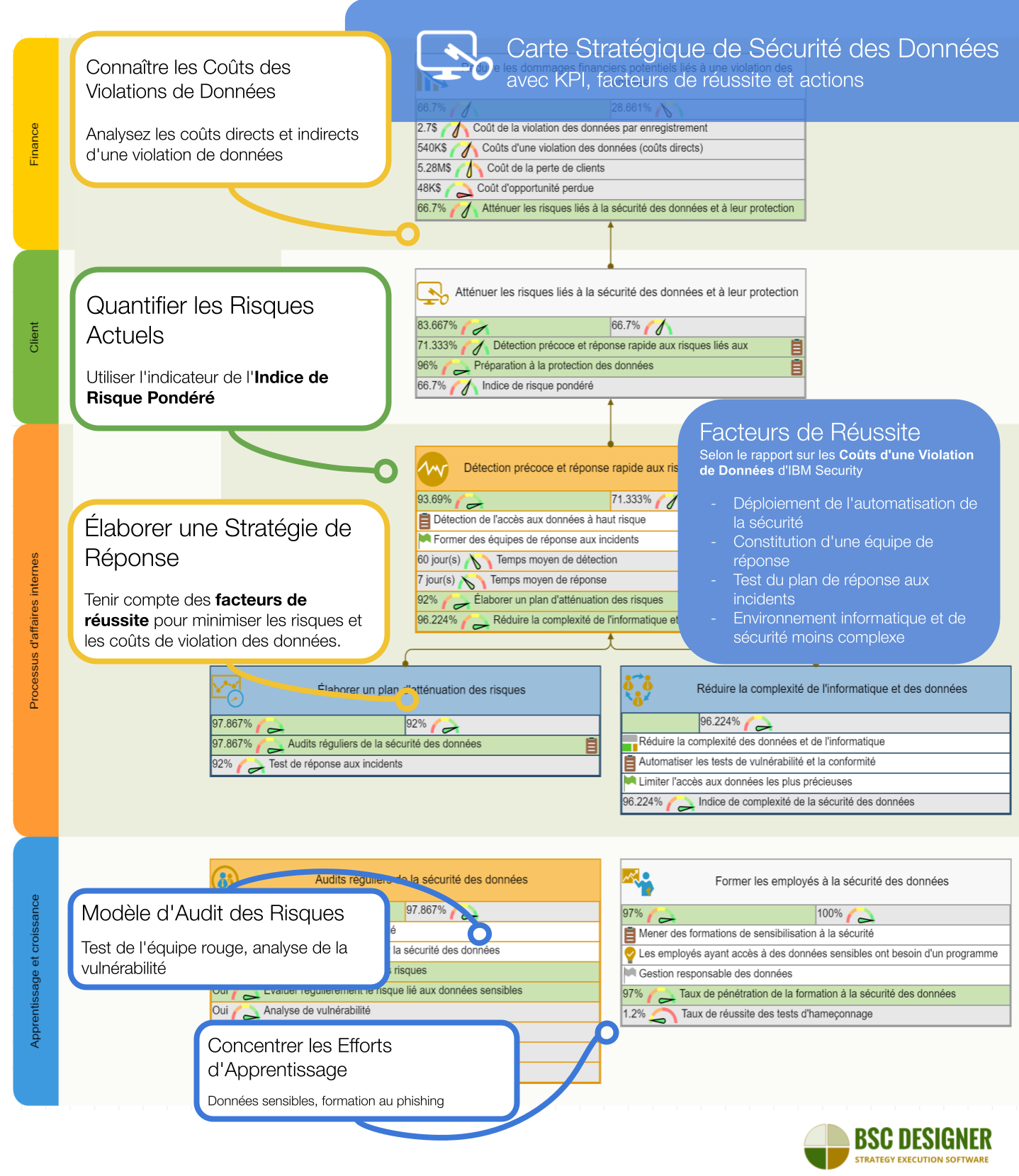

Un exemple de tableau de bord stratégique avec des indicateurs de performance qui prend en compte les tendances émergentes de la cybersécurité.

Principaux thèmes de l’article :

Point de départ : Études de sécurité des données

Des études régulières de la sécurité et de la protection des données nous donnent une bonne idée de la cause fondamentale des violations de données et des moyens de les prévenir. Dans cet article, nous allons examiner un exemple illustrant la manière dont ces résultats peuvent être combinés dans une stratégie globale de cybersécurité mesurable par des KPI.

Voici les rapports que nous allons utiliser comme référence :

- Coût d’une violation de données par IBM1 avec des études menées par l’Institut Ponemon est l’une des référentiels du monde de la sécurité informatique;

- Le rapport d’enquêtes sur les violations de données de Verizon 2 ajoute une perspective différente des risques de cybersécurité et des moyens d’y faire face;

- Sondage mondial sur la sécurité de l’information de EY3 partage les meilleures pratiques que les organisations mettent en œuvre pour faire face aux risques liés à la sécurité des données;

- Rapport M-TRENDS de FireEye 4 rend compte des menaces liées à la sécurité des données et de leur évolution dans le temps.

Terminologie : Cybersécurité, sécurité des données, protection des données, confidentialité des données

Commençons par discuter de la différence entre les termes de sécurité des données/informations et de protection des données (confidentialité des données).

- La sécurité des données/informations consiste à maintenir une architecture sécurisée pour gérer les données. Pensez aux sauvegardes régulières, aux logiciels de sécurité à jour, aux droits d’accès, à la mise en place d’un logiciel DLP, etc.

- La protection des données concerne l’utilisation éthique et légale des données – obtenir le consentement et suivre les obligations réglementaires.

Cette différence est importante. Par exemple, dans l’affaire Facebook-Cambridge Analytica, les données ont été traitées de manière sécurisée (elles ont été cryptées et stockées sur un serveur sécurisé), mais elles n’ont pas été gérées de manière responsable selon les règles de protection des données.

Le terme de protection des données est surtout utilisé en Europe et en Asie, alors qu’aux États-Unis, le même concept est appelé data privacy. Françoise Gilbert a partagé une bonne explication des différences sur son blog.

Enfin, le terme cybersécurité est censé couvrir un plus large éventail d’idées, incluant non seulement la sécurité des données mais aussi d’autres systèmes de sécurité. En pratique, il est souvent utilisé comme synonyme du terme de sécurité des données.

Pourquoi avons-nous besoin de KPI et de stratégie en matière de cybersécurité?

Au-delà des idées évidentes, comme savoir comment se comporte votre organisation et comprendre la direction à suivre, je mentionnerais les raisons suivantes :

- Pouvoir étayer des arguments avec des données lorsqu’on présente de nouvelles solutions de sécurité aux parties prenantes;

- Disposer d’un contexte commercial bien déterminé aide à aligner les initiatives de cybersécurité à d’autres parties de la stratégie, par exemple, au tableau de bord des talents, au tableau de bord informatique ou bien au tableau de bord de la gouvernance d’entreprise;

- Convertir certaines idées vagues comme « un environnement d’entreprise hautement sécurisé qui exploite les dernières technologies informatiques » en quelque chose de plus tangible avec des indicateurs de performance spécifiques.

Comment mesurer quelque chose qui ne s’est pas encore produit

On pourrait croire que la sécurité des données est quelque chose d’intangible et de difficile à quantifier et mesurer, car nous ne savons jamais à l’avance à quel type de violation de données une organisation sera confrontée. Les études empiriques mentionnées au début (voir, par exemple, le rapport de sécurité d’IBM) partagent un point de vue différent.

La plupart des violations de données sont causées par des facteurs connus tels que :

- Informations d’identification compromises (19%);

- Hameçonnage (14%);

- Mauvaise configuration du cloud (19%).

Cela nous donne une idée des domaines sur lesquels les efforts de cybersécurité devraient être concentrés.

Bien que nous ne puissions pas empêcher toutes les violations de données, les données montrent que nous pouvons minimiser leur impact sur l’organisation en :

- Mettant en place l’automatisation de la sécurité;

- Ayant une équipe d’intervention et un plan d’intervention prêts;

- Éduquant les employés, et…

- En testant l’environnement de l’entreprise en utilisant des approches comme le test de l’équipe rouge.

Quels sont les outils d’entreprise applicables à la sécurité des données?

Nous avons abordé précédemment différents outils d’entreprise qui aident les organisations à articuler et à exécuter leurs stratégies. Quels outils sont applicables au domaine de cybersécurité?

Pour obtenir les meilleurs résultats, nous devons combiner plusieurs Outils :

- Nous utiliserons l’analyse PESTEL pour détecter et analyser les nouveaux facteurs de l’environnement externe (voir les objectifs du point de vue de l’apprentissage et de la croissance). Ceux-ci peuvent être des changements de la législation, comme les lois de protection des données, ou de changements perturbateurs que nous avons vus après Covid-19, par exemple, la tendance au travail à distance;

- Nous parlerons beaucoup de la nécessité de se concentrer sur les efforts de réponse. Dans ce contexte, plusieurs outils de hiérarchisation seront utiles;

- Lorsque nous travaillons sur une stratégie de sécurité des données, nous devons prendre en compte les actions requises aujourd’hui, à court terme, et certaines actions à long terme. Dans ce contexte, l’outil trois horizons aidera à mener des discussions structurées;

- Pour convertir toutes ces idées isolées en une stratégie cohérente, nous utiliserons le Tableau de bord prospectif.

Utilisons les outils d’entreprise mentionnés et les rapports de recherche référencés auparavant pour créer un exemple de stratégie de sécurité des données.

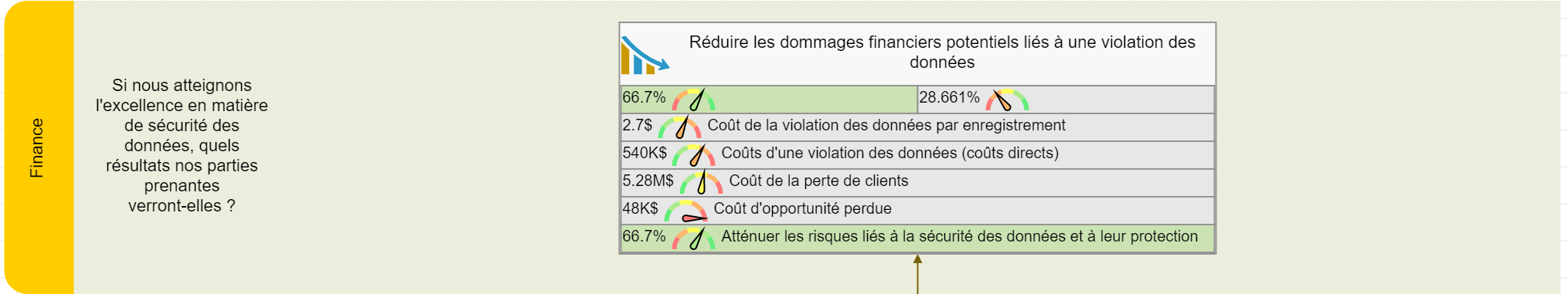

Perspective financière. Estimation de l’impact financier de la sécurité des données

Les KPI financiers de la sécurité des données sont indispensables pour présenter les initiatives de sécurité aux parties prenantes. La présentation semble encore plus impressionnante lorsque des références industrielles pertinentes peuvent être présentées.

Le rapport de Verizon, ainsi que celui d’IBM (réalisé par l’Institut Ponemon), partagent quelques idées dans ce contexte. Parfois, les données sont contradictoires. Par exemple, vous constaterez que les coûts d’une violation de données par registre sont considérablement variables. Le rapport d’IBM donne une fourchette de 150 à 175 dollars, alors que selon le rapport de Verizon (voir le Rapport des enquêtes sur les violations de données, 2015), il est d’environ 0,58 dollar. Ken Spinner a partagé quelques explications à ce sujet dans TeachBeacon.

Comment pouvez-vous estimer les coûts d’une violation de données dans le cas de votre organisation?

Elle peut être basée sur les coûts directs et indirects :

- Les coûts directs comprennent le coût de l’analyse judiciaire, les amendes, et les remboursements des clients;

- Coûts indirects font référence à la perte de clients existants et potentiels, d’employés, de partenaires qui s’est produite en raison d’une violation de données.

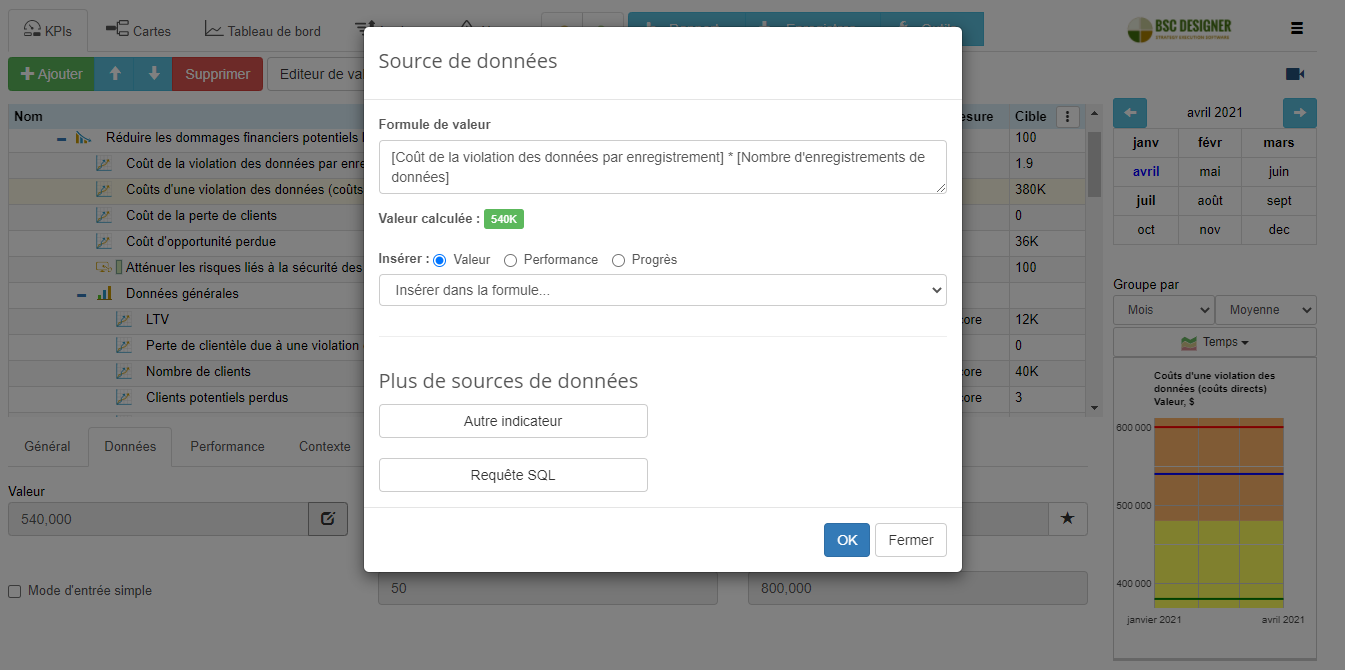

Sur le tableau de bord de sécurité des données, nous pouvons adopter certaines références issues des études Ponemon ou Verizon pour évaluer le coût de la violation des données par registre et le multiplier par le nombre de registre en risque.

Pour effectuer les calculs, nous aurons besoin de quelques données basiques de l’entreprise :

- LTV ( valeur à vie du client);

- Estimation du taux de perte de clients due à une violation de données;

- Nombre de clients;

- Nombre de registres en risque;

- Les clients potentiels perdus.

Respectivement, l’impact direct d’une violation de données peut être calculé comme suit :

- Coûts de la violation des données (coûts directs) = Coût de la violation des données par registre * Le nombre de registres en risque

Quant aux coûts indirects, une façon de les quantifier consiste à utiliser le taux de désabonnement des clients dû à la violation de données et la LTV :

- Coût de la perte des clients = [Nombre de clients]*[LTV]*[Taux de perte de clients due à la violation des données]/100

En outre, vous pouvez estimer le nombre de clients potentiels qui n’ont pas signé le contrat.

- Coût d’opportunité perdue = [Clients potentiels perdus] * [LTV]

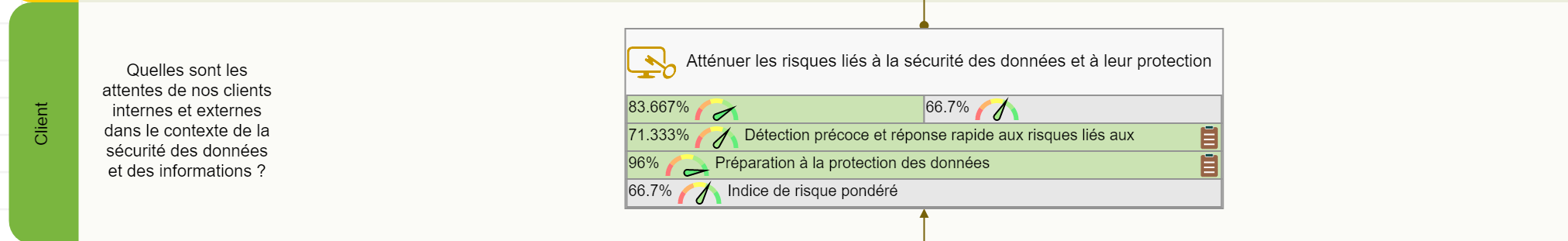

Perspective client. Quantification des risques de sécurité.

Pour le volet client, l’objectif clé est formulé comme suit :

- Réduire les risques liés à la sécurité et à la protection des données

Ceci est qualifié par ces indicateurs :

- Indicateur avancé Détection précoce et réponse rapide aux risques liés aux données quel est le résultat des objectifs de la Perspective interne;

- Indicateur avancé Préparation à la protection des données;

- Indicateur retardé Indice de risque pondéré.

La logique ici est que l’organisation travaille sur les systèmes de sécurité internes (quantifiés par la détection précoce et la réponse rapide aux risques liés aux données) et introduit les mesures de protection des données nécessaires (quantifiées par la Préparation à la protection des données) pour mieux atténuer les risques liés à la sécurité des données, quantifiés par l’Indice de risque pondéré.

- Lors de l’élaboration d’une stratégie de sécurité des données, assurez-vous que votre équipe comprend la différence entre les métriques des facteurs de réussite (métriques principales) et les métriques des résultats attendus (métriques secondaires).

Abordons en détail les indicateurs du point de vue du client.

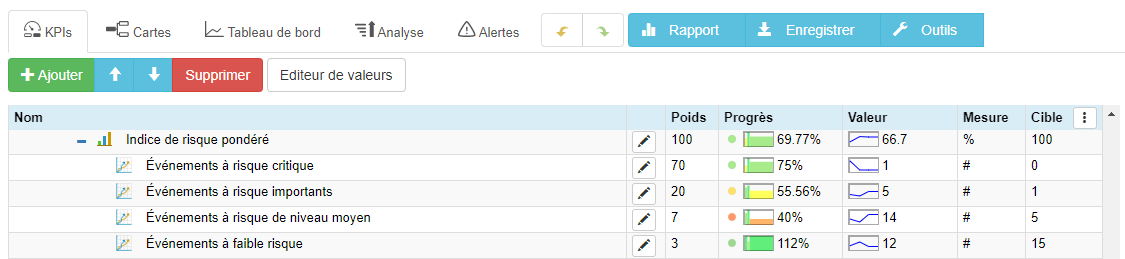

Indice de risque pondéré

L’objectif de cet indicateur est de quantifier le niveau de risque actuel auquel l’organisation est confrontée. Pour ce faire, nous allons quantifier le nombre de violations de données catégorisées par leur niveau d’impact :

- Événements à risque critique, poids 70%;

- Événements à risque important, poids 20%;

- Événements à risque de niveau moyen, poids 7%;

- Événements à faible risque, poids 3%.

Comme vous pouvez le constater, une échelle de poids non linéaire a été appliquée. Avec ce modèle, les violations de données critiques ont l’impact le plus élevé sur la métrique de l’indice, tandis que les événements de faible niveau ont un impact faible.

Cette approche répond au problème de la manipulation du système de mesure lorsque l’indicateur de contrôle passe dans la zone verte en résolvant des problèmes moins importants. Il faut tout de même s’assurer que les événements à risque sont correctement catégorisés.

Si vous souhaitez en savoir plus sur le calcul des indicateurs de l’indice et la prise en compte du poids des indicateurs, consultez l’article correspondant sur notre site web.

Mesure de la protection des données ou de la confidentialité des données

Comme expliqué précédemment, la protection des données concerne l’utilisation éthique et légale des informations personnellement identifiables (IPI) et des données similaires.

Dans ce cas, les mesures de protection sont bien encadrées par la législation applicable. En Europe, il s’agit de la GDPR ; aux États-Unis, il existe différentes lois en fonction du domaine d’activité, comme le CCPA, le HIPPA, le PCI DSS, le GLBA.

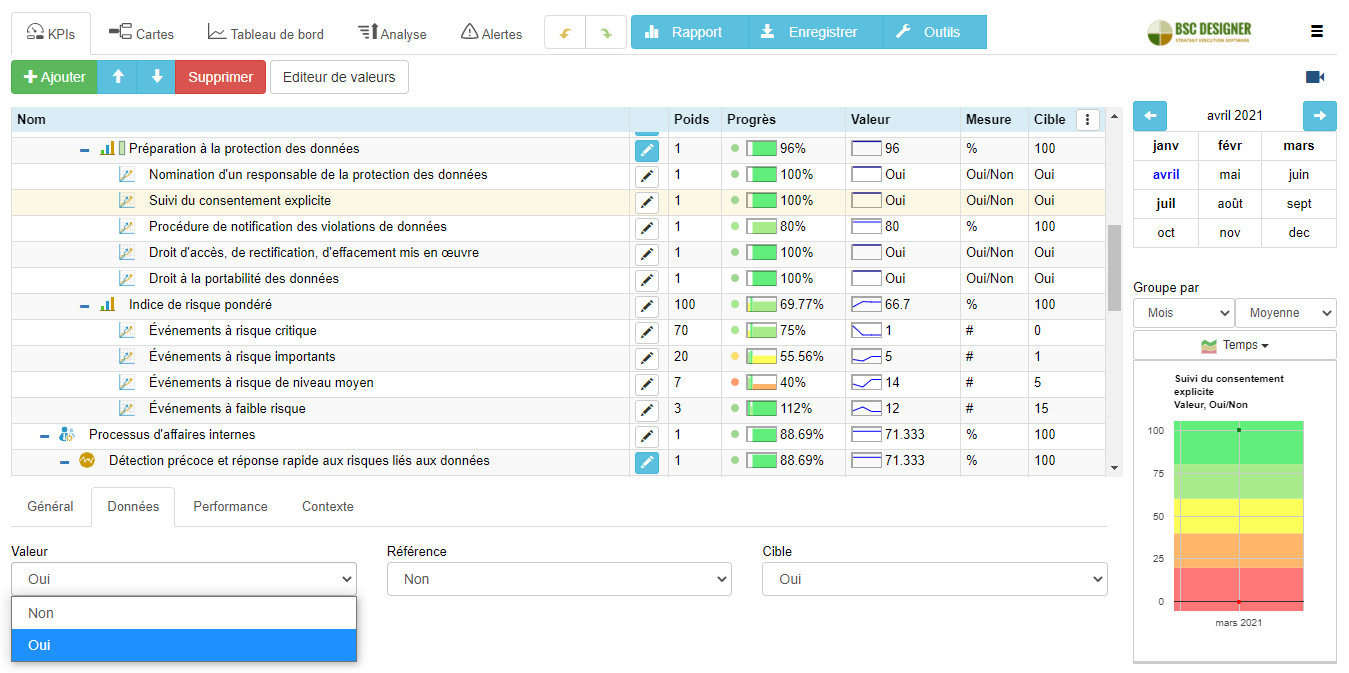

Si nous prenons l’exemple de la GDPR, du point de vue mesure, la protection des données peut être suivie par l’indicateur d’indice, Préparation à la protection des données, qui est calculé à l’aide de métriques (principalement binaires) telles que:

- Nomination d’un responsable de la protection des données;

- Suivi du consentement explicite;

- Procédure de signalement des violations de données;

- Droit d’accès, de rectification, de suppression mis en œuvre;

- Droit à la portabilité des données.

Ces indicateurs peuvent être détaillés dans les cas les plus spécifiques adaptés à l’organisation, à ses produits et à services.

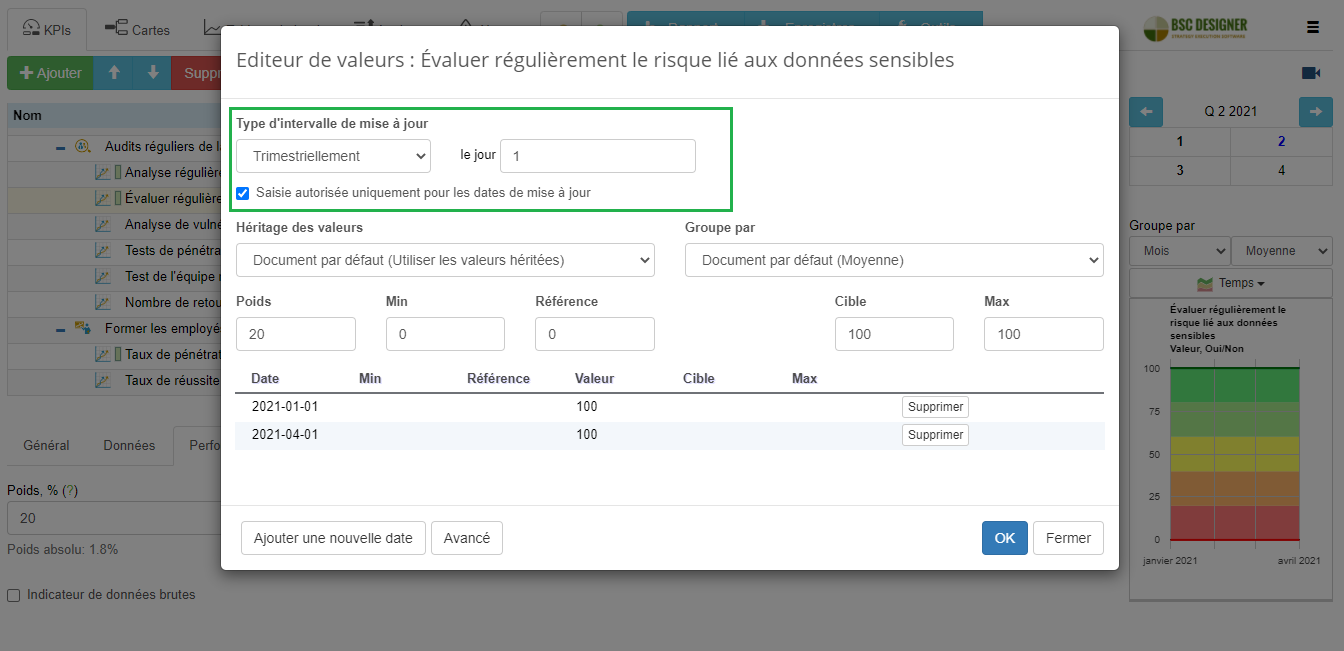

Pour garantir la conformité réglementaire, ces indicateurs, ainsi que les exigences légales, doivent être examinés régulièrement. Ceci peut être automatisé par la fonction mise à jour des intervalles pour l’indicateur correspondant. Voir la section Automatisation ci-dessous pour des exemples plus spécifiques.

Perspective interne. Comment réduire les risques liés à la sécurité des données

Afin de définir les objectifs et les indicateurs de performance pour la perspective interne, nous devons effectuer l’analyse des causes racines et examiner les points de risque/coût identifiés.

Les résultats dépendront du domaine d’activité et des systèmes d’entreprise d’une organisation spécifique. Néanmoins, certaines tendances communes ont été mises en évidence dans les rapports d’IBM Security et de Verizon. Nous utiliserons ces conclusions pour formuler les objectifs et les KPI pour la perspective interne du tableau de bord.

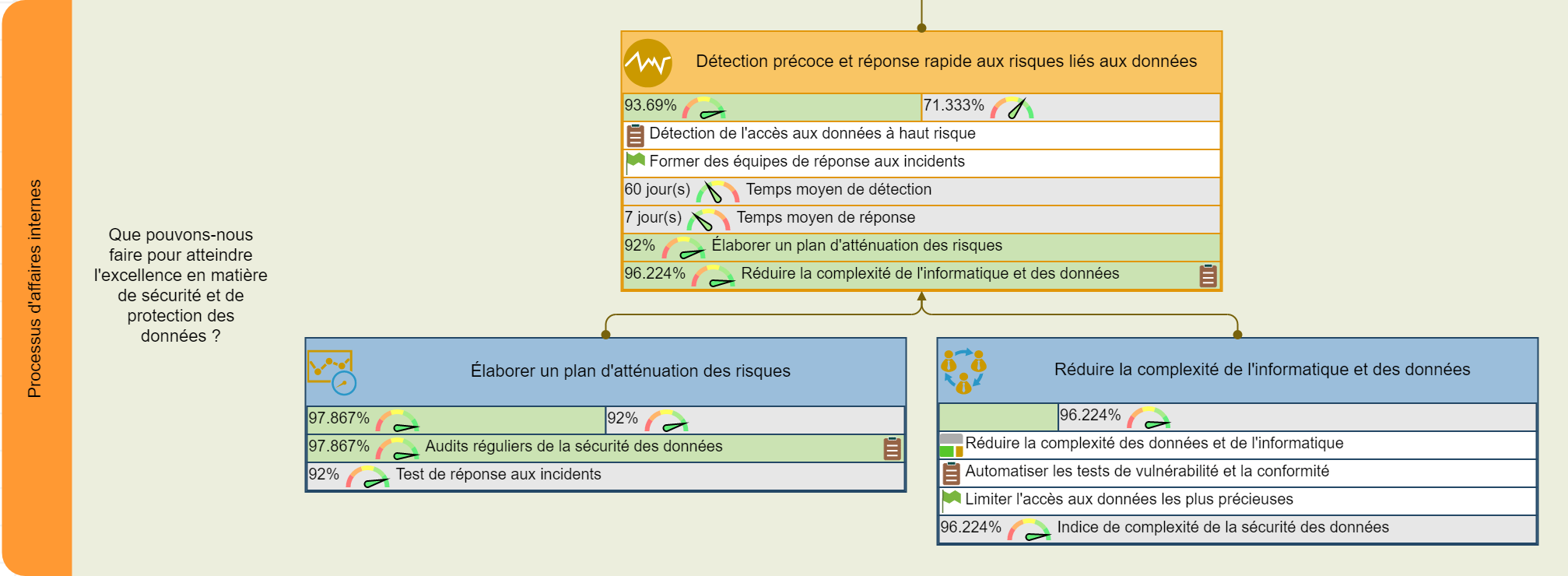

Détection précoce et réponse rapide aux risques liés aux données

Si une violation de données se produisait, une intervention rapide en termes de détection et de réponse permettrait de réduire considérablement les coûts.

Ceci est quantifié par deux indicateurs retardés sur le tableau de bord :

- Temps moyen de détection;

- Temps moyen pour répondre.

Les indicateurs retardés quantifient ce qui s’est déjà produit. Comment une organisation peut-elle influencer ces indicateurs? Les mêmes rapports suggèrent certaines actions qui conduisent généralement à une meilleure réponse en matière de sécurité des données.

Sur le modèle de tableau de bord, vous trouverez deux registres alignés à l’objectif Détection précoce et réponse rapide :

- Équipes d’intervention aux incidents formées. Ce registre est marqué comme un facteur de réussite. Selon le rapport d’IBM Security, il s’agit de l’une des causes fondamentales de la réduction des impacts des violations de données;

- Détection des accès aux données à haut risque. Avec cette initiative, votre équipe peut prioriser ses efforts en fonction de l’impact de certains types d’accès aux données. Si vous recherchez une approche plus systématique de la priorisation, consultez l’article sur les outils de priorisation.

Il existe deux autres indicateurs avancés dans le contexte de l’objectif Détection précoce et réponse rapide. Tous deux sont basés sur les conclusions des rapports sur la sécurité des données mentionnés ci-dessus :

- Développer un plan de réduction des risques;

- Réduire la complexité du système informatique.

Allons les examiner en détail.

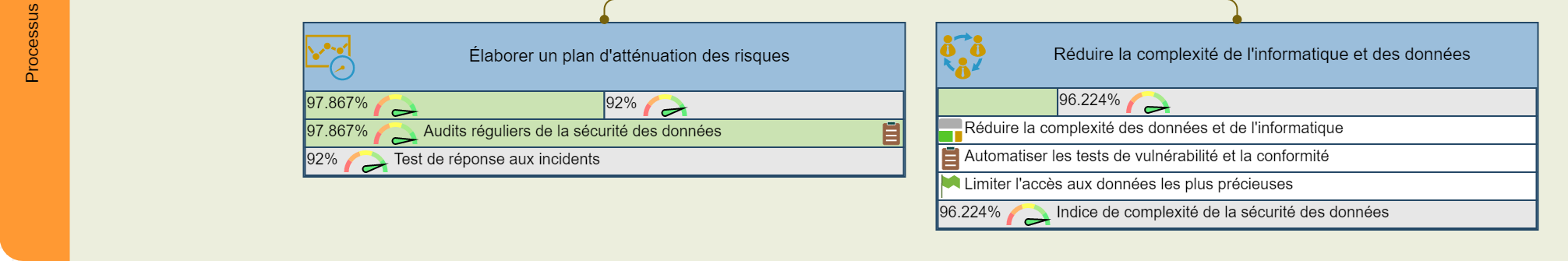

Élaborer un plan de réduction des risques

Disposer d’un plan de réduction des risques est un facteur de réussite d’une intervention plus rapide à la violation de données.

Comment s’assurer que le plan existant de la sécurité des données est un bon plan?

Il doit être basé sur un modèle de risque actualisé qui reflète la façon dont les données sont gérées dans l’organisation. Sur le tableau de bord stratégique, cela est quantifié par l’indicateur principal Des audits réguliers de la sécurité des données, qui est expliqué dans la perspective Apprentissage et croissance.

Comment savons-nous que le plan suggéré de réponse aux risques est réellement efficace?

Avec les mises à jour régulières du plan de risque, nous pourrions tester l’application du plan développé en pratique. Ceci est quantifié par l’indicateur retardé, Test de réponse aux incidents.

Réduire la complexité du système informatique et des données

Les études empiriques citent plusieurs autres facteurs qui contribuent à minimiser les coûts des violations de données, tels que :

- Complexité de l’infrastructure informatique;

- Complexité du schéma de données;

- Automatisation.

Sur la carte stratégique, nous avons formulé ces facteurs au sein de l’objectif Réduire la complexité du système informatique et des données.

Dans ce cas :

- Diminuer les complexités des données et de l’informatique est une justification de l’objectif;

- Limiter l’accès aux données les plus précieuses est l’un des facteurs de réussite de la diminution de la complexité des solutions informatiques requises;

- Automatiser les tests de vulnérabilité et la conformité est une large initiative d’automatisation informatique de la sécurité.

Enfin, si la minimisation de la complexité est considérée comme l’un des facteurs d’une meilleure réponse aux violations de données, comment peut-on la quantifier?

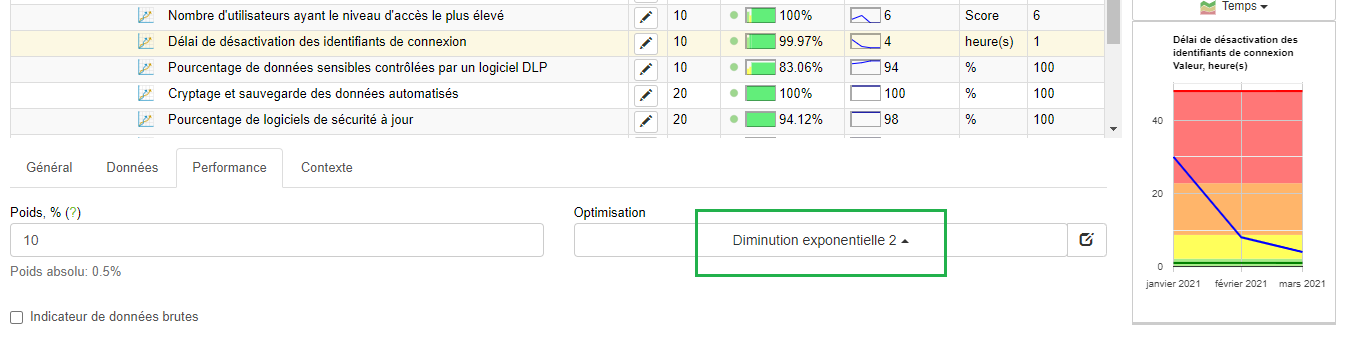

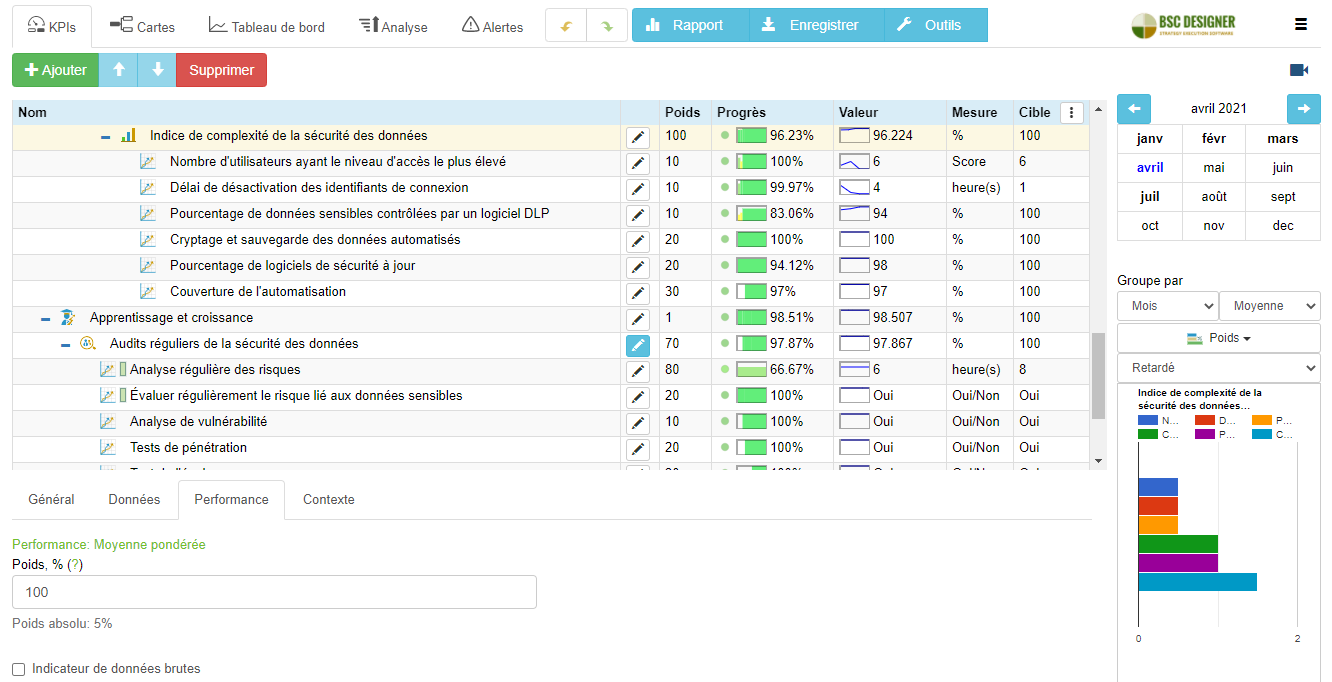

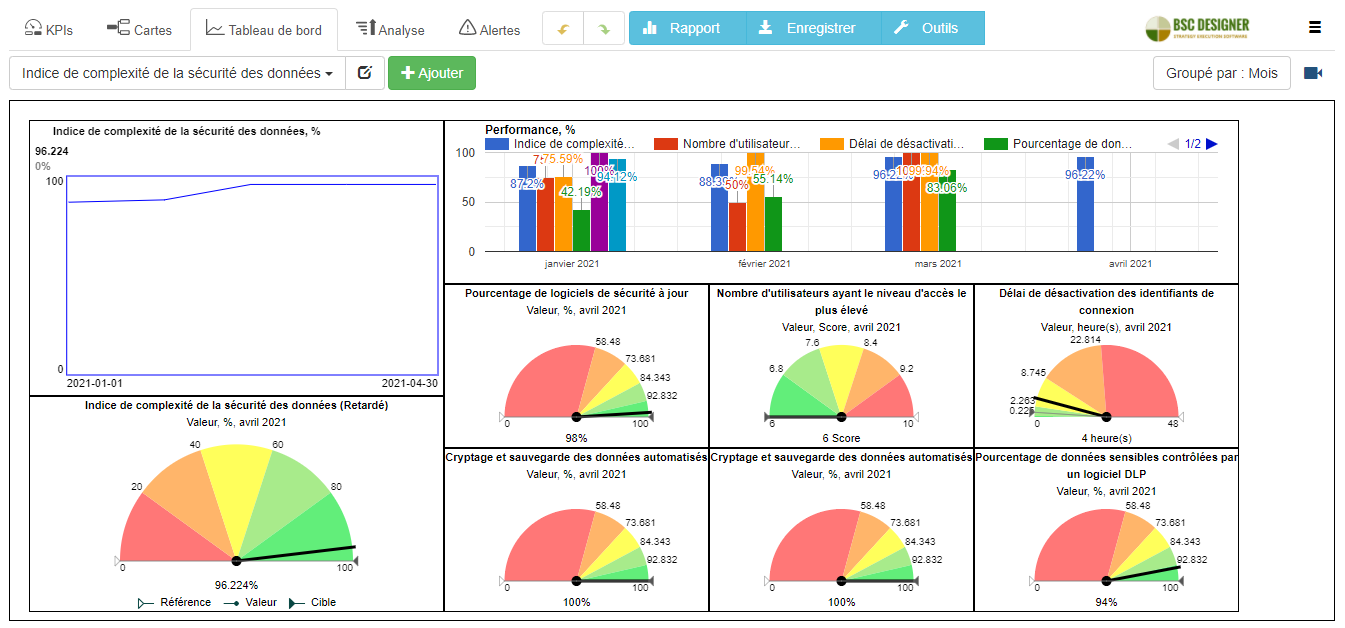

La réponse est individuelle et dépend du paysage informatique de votre organisation. Pour le cas de ce tableau de bord, il existe un exemple d’indice de complexité de la sécurité des données qui est compilé à partir d’indicateurs tels que :

- Nombre d’utilisateurs ayant le niveau d’accès le plus élevé. La fonction d’optimisation de cet indicateur est configurée à ¨Minimiser linéairement¨, puisque la réduction du nombre d’utilisateurs ayant accès à des données sensibles améliorera les performances globales de l’indice;

- Temps pour désactiver les identifiants de connexion. 7% des violations de données sont causées par un intrus malveillant. La désactivation rapide des identifiants de connexion est l’une des mesures de sécurité informatique qui peut réduire ce pourcentage. L’intervalle de temps acceptable, dans ce cas, est très court. Pour refléter cette idée sur le tableau de bord, la fonction d’optimisation de cet indicateur est la décroissance exponentielle.

- % des données sensibles contrôlées par un logiciel DLP. Les solutions de prévention des pertes de données sont l’un des moyens d’automatiser la sécurité informatique. Tant que les organisations traitent de nouvelles données, il est important de réviser régulièrement les modèles de données pour s’assurer que les données sensibles sont accessibles par les outils DLP (Data Loss Prevention);

- Cryptage des données et sauvegarde automatisée. Comme pour l’indicateur précédent, nous sommes intéressés par le fait d’avoir un modèle de données à jour et de s’assurer que les données sensibles sont correctement gérées;

- % de logiciels de sécurité à jour. Cette métrique semble être simple, mais les études révèlent une autre histoire. La cause profonde de 16% des violations de données est la vulnérabilité des logiciels tiers. Les fournisseurs de logiciels publient régulièrement des mises à jour qui corrigent ces vulnérabilités. L’installation des dernières mises à jour est l’un des facteurs de réussite pour minimiser les risques de sécurité;

- % de couverture de l’automatisation, L’indicateur compare le niveau d’automatisation possible avec le niveau d’automatisation actuel. Une automatisation plus élevée réduit l’impact des facteurs humains et réduit la complexité pour les parties prenantes.

Ce ne sont là que quelques exemples de mesures permettant de quantifier la complexité dans le cas de la sécurité des données. Une approche plus rigoureuse de la complexité devrait inclure une analyse plus approfondie des parties prenantes, trouver les points de mauvaises complexités et élaborer une stratégie de réduction de la complexité. Dans l’article précédent, nous avons abordé les métriques de complexité et les moyens de les appliquer en pratique.

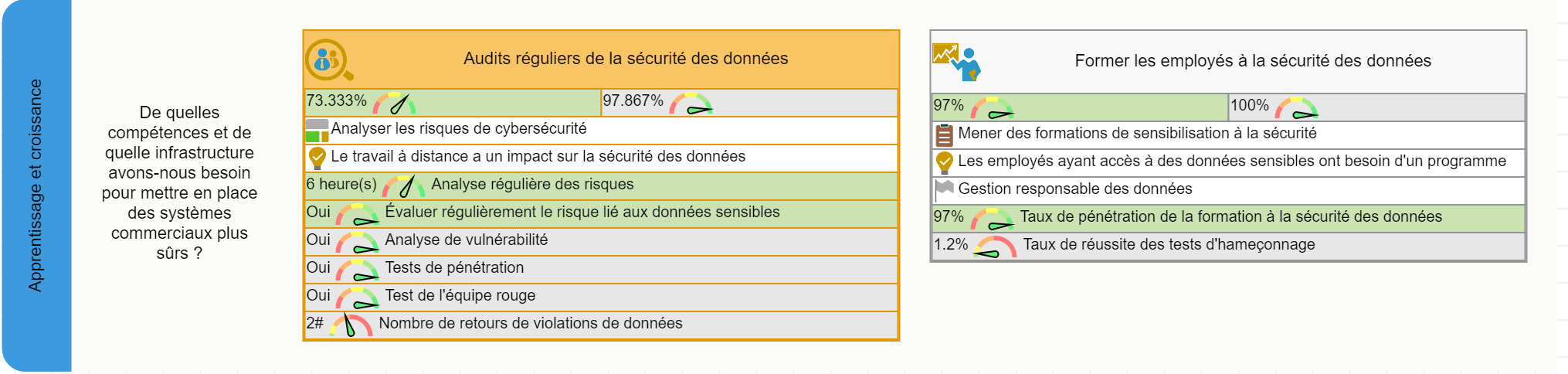

Perspective apprentissage et croissance

Dans ce volet, nous avons deux grands objectifs :

- Audits réguliers de la sécurité des données un objectif qui permet de se concentrer sur une infrastructure adéquate à la sécurité des données;

- Formation des employés à la sécurité des données un objectif qui vise à transmettre à votre équipe les connaissances et les compétences actualisées nécessaires pour prévenir les violations de données ou réduire leur impact.

Examinons comment ces objectifs sont formulés sur la carte stratégique.

Audits réguliers de la sécurité des données

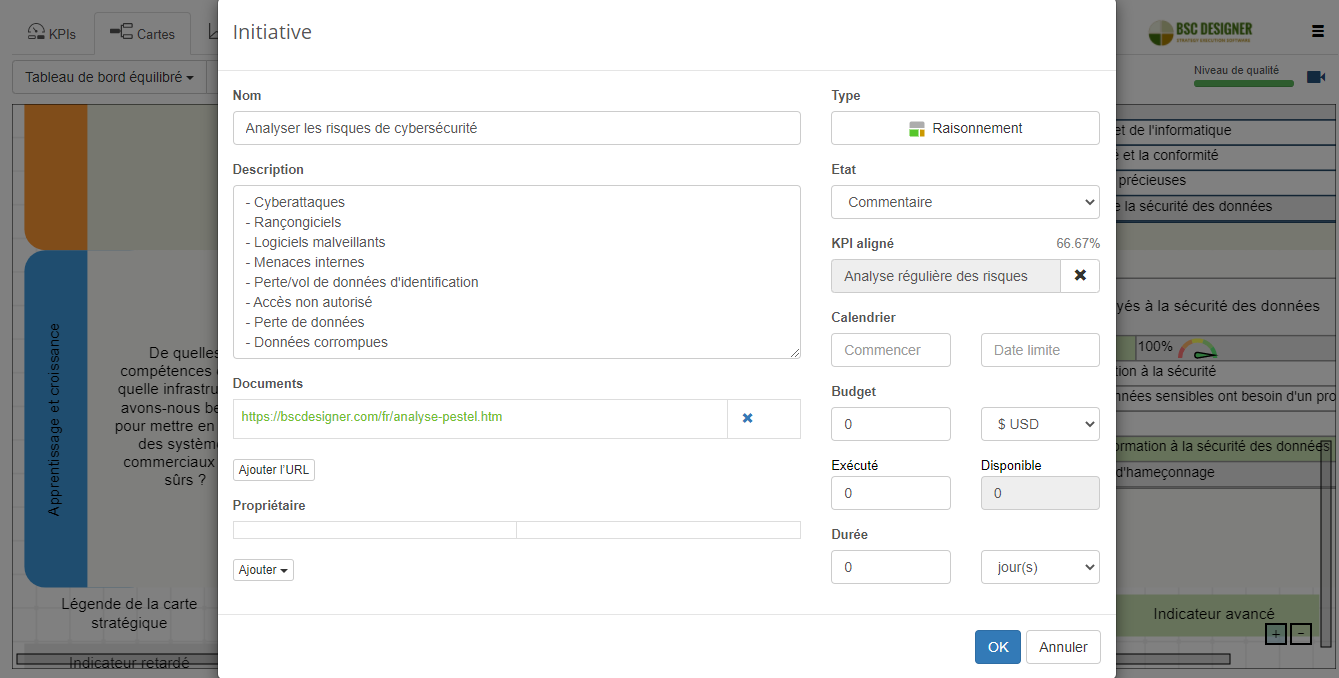

Nous avons une initiative Analyser les risques de cybersécurité aligné à l’objectif. Quels sont ces risques typiques de la cybersécurité? Dans la description de l’initiative, nous avons quelques exemples :

- Cyberattaques;

- Rançongiciel;

- Logiciel malveillant;

- Menaces internes;

- Pertes/vol d’informations d’identification;

- Accès non autorisé;

- Perte de données;

- Données corrompues.

L’hypothèse, Le travail à distance a un impact sur la sécurité des données, est alignée avec l’objectif. Pour de nombreuses organisations, le travail à distance faisait partie de leur stratégie d’anticrise en réponse à Covid-19.

On a deux indicateurs avancés :

- Analyse des risques réguliers – une analyse générale des nouveaux risques;

- Évaluation régulière du risque des données sensibles – une analyse plus spécifique dans le contexte des données sensibles.

Les deux indicateurs sont configurés pour être mis à jour trimestriellement.

Il existe plusieurs métriques qui permettent de quantifier les efforts de l’équipe de sécurité pour analyser la situation actuelle des risques et en tirer des enseignements :

- Analyse des vulnérabilités – généralement, analyse automatisée effectuée par l’équipe informatique;

- Test de pénétration (test de pen) – une simulation d’une cyberattaque;

- Test de l’équipe rouge – test de sécurité à plus grande échelle qui implique plus de participants.

Ces KPI sont respectivement configurés aux intervalles de mise à jour suivantes :

- L’analyse automatisée des vulnérabilités peut être effectuée toutes les semaines ou tous les mois;

- Selon le modèle de risque, un test de pénétration peut être effectué trimestriellement;

- Finalement, l’indicateur pour les tests de l’équipe rouge les plus exigeants en termes de ressources est configuré sur un intervalle de mise à jour semestriel ou annuel.

L’analyse des risques et les procédures de test sont conçues pour trouver les points faibles du système de sécurité. Comment savons-nous que les conclusions de ces simulations et tests sont effectivement mises en œuvre? Pour trouver la réponse à cette question, nous pouvons effectuer le suivi de :

- L’indicateur du nombre de retours de violations de données.

Si la violation de données du même type se répète, c’est le signe que le plan de réduction des risques suggéré par l’équipe de sécurité n’est pas aussi efficace que prévu.

Formation des employés à la sécurité des données

Le facteur humain reste l’un des risques les plus élevés de tout système de sécurité des données. Selon le rapport d’IBM Security, environ 36% des violations de données malveillantes sont associées au comportement humain (hameçonnage, ingénierie sociale, informations d’identification compromises).

Comment concevoir la stratégie de sécurité des données pour réduire efficacement ces risques?

L’une des solutions consiste à automatiser certaines opérations et à réduire le rôle de l’opérateur humain. Cela rejoint l’objectif de réduction de la complexité que nous avons abordé dans la perspective interne.

Pour le reste des cas, où l’automatisation n’est pas possible ou n’est pas rentable, l’éducation est une réponse. Comment concentrer les efforts d’éducation dans le contexte de la sécurité des données? Nous pouvons utiliser une paire d’indicateurs avancés et retardés !

- Indicateur avancé : Le taux de pénétration des formations à la sécurité des données peut être utilisé pour suivre la couverture des formations de sensibilisation à la sécurité des données, où les participants peuvent apprendre, par exemple, les pratiques d’hameçonnage et la manière de les éviter;

- Le meilleur indicateur retardé, dans ce cas, devrait être axé sur l’impact tangible de la formation de sensibilisation. Si la compréhension des pratiques d’hameçonnage était l’un des sujets de la formation, effectuez un Test d’hameçonnage et voyez si les employés utilisent réellement les acquis de la formation. Cela peut être quantifié sur le tableau de bord avec l’indicateur Taux de réussite du test d’hameçonnage.

Si l’éducation des employés à la sécurité des données est votre priorité aujourd’hui, alors votre équipe de sécurité peut concevoir une fiche d’évaluation de la formation en utilisant le modèle des niveaux de Kirkpatrick, comme indiqué dans cette article.

Automatisation du tableau de bord de la sécurité des données

Nous avons discuté un exemple de tableau de bord stratégique qui aide à décrire, mettre en œuvre et exécuter la stratégie de sécurité des données dans votre organisation.

Ce tableau de bord est disponible comme l’un des modèles gratuits dans BSC Designer Online, de sorte que vous pouvez vous inscrire avec un compte de forfait gratuit et commencer à le personnaliser en fonction de vos besoins.

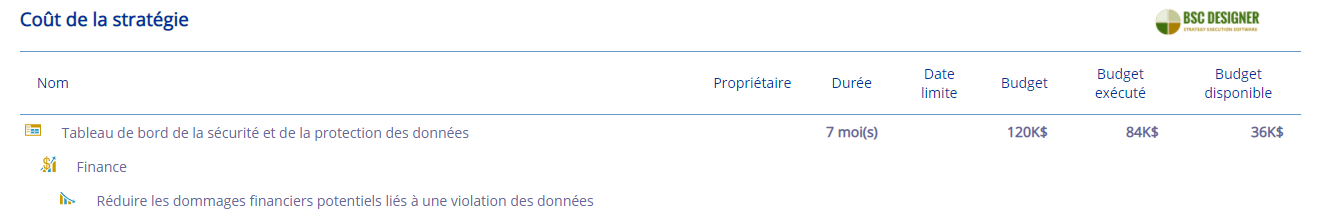

Connaître le coût total de la stratégie

Nous avons mentionné que l’une des raisons de disposer d’un tableau de bord de stratégie pour la sécurité des données est qu’il sera plus facile de présenter de nouvelles initiatives aux parties prenantes.

Le coût de la stratégie suggérée est l’une des premières questions qui seront posées. Le coût de l’exécution de la stratégie peut être estimé comme la somme des coûts de tous les objectifs de l’entreprise et de leurs initiatives respectives.

Si vous utilisez BSC Designer comme outil d’automatisation, vous pourrez affecter des budgets aux actions et contrôler leur utilisation. Le logiciel pourra générer un rapport de coût de la stratégie afin de présenter le coût total prévu pour exécuter la stratégie.

Visualiser les données importantes sur les tableaux de bord

Une autre exigence typique des parties prenantes est de disposer des données pour prendre les bonnes décisions (auparavant, nous avons parlé de décisions prises à partir de données). La carte stratégique contient, en elle-même, beaucoup de données. Une autre approche consiste à construire un tableau de bord de BI qui peut être configuré pour afficher les indicateurs les plus importants et leurs données.

Dans le modèle stratégique de cet article, nous avons deux tableaux de bord (vous pouvez passer de l’un à l’autre).

Le Tableau de bord de l’indice de risque se concentre exclusivement sur les indicateurs de l’indice de risque que nous avons utilisés pour quantifier la situation actuelle des risques. Avec les diagrammes du tableau de bord, nous pouvons voir :

- Les risques actuels visualisés sur les diagrammes de jauge;

- Comment l’indice de risque a été évolué au fil du temps;

- La contribution de chaque indicateur à l’indice de risque sur le graphe des poids.

Un autre tableau de bord est l’indice de complexité de la sécurité des données. Comme nous l’avons évoqué, les mauvaises complexités des systèmes de sécurité sont le facteur des risques les plus élevés de violation des données. Ce tableau de bord visualise l’état actuel de la complexité telle que quantifiée par les indicateurs sélectionnés.

Analyse des données de performance

La plupart des organisations collectent régulièrement des données de performance sous forme de KPI. Peu importe l’outil d’automatisation utilisé, il y a beaucoup de données disponibles.

La question est toujours de savoir comment utiliser ces données et les convertir en informations exploitables. Certains aperçus se produisent lorsque l’équipe discute d’une carte stratégique ou d’un tableau de bord; trouver d’autres aperçus peut être automatisé.

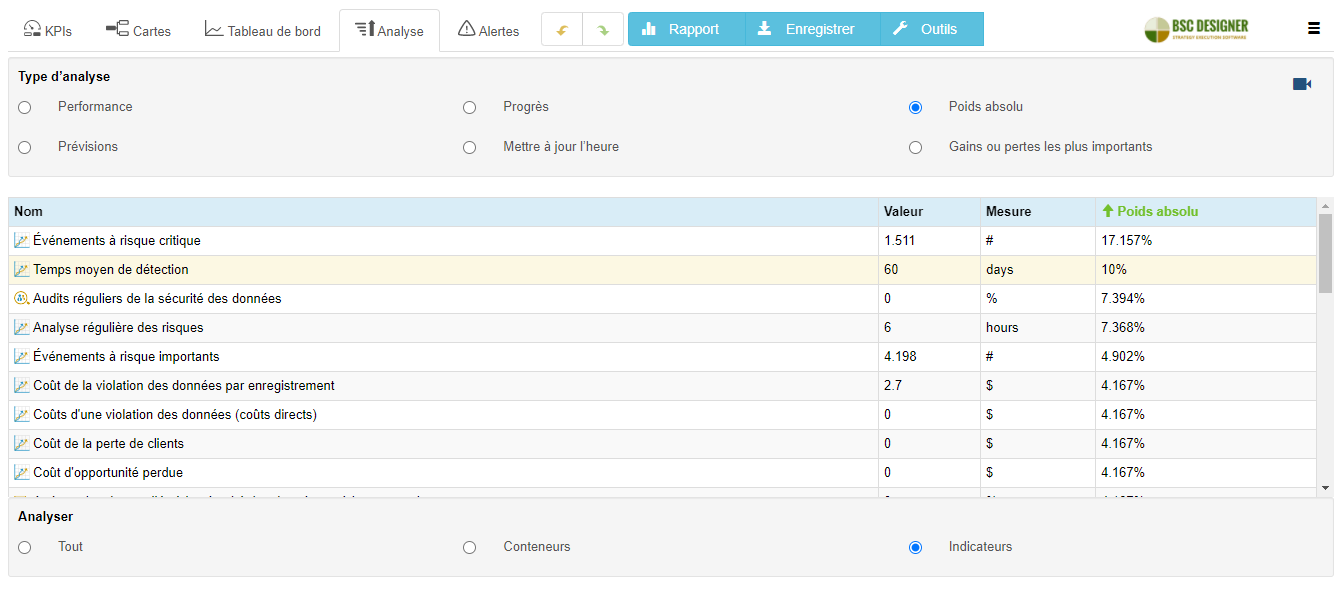

Dans ce sens, la fonction Analyse de BSC Designer est très utile. Voici quelques exemples :

- La plupart des indicateurs dont nous avons parlé doivent être mis à jour régulièrement. Avec l’analyse du Temps de Mise à jour, vous pouvez trouver les indicateurs qui doivent être mis à jour prochainement ou ceux qui n’ont pas été mis à jour à temps. Cela peut également être automatisé avec la fonction Alertes;

- Chaque indicateur du tableau de bord a son poids qui reflète l’importance de l’indicateur. Avec l’analyse du Poids absolue, vous pouvez trouver les indicateurs ayant le poids le plus élevé. Dans le cas de notre exemple, l’indicateur Temps moyen de détection a l’un des poids les plus élevés. Si votre équipe considère travailler sur plusieurs initiatives, et que l’une d’entre elles promet de détecter plus rapidement les violations de données, alors accordez la priorité à celle-là;

- Parfois, des résultats intéressants peuvent être localisés en regardant simplement comment les données de performance ont changé. Un gain ou une perte rapide est le signe de certains nouveaux facteurs qui doivent être analysés. Pourquoi l’indicateur Événements à risque de niveau moyen a-t-il connu une perte de 30 % – est-ce que c’est le résultat d’une mise à jour du système interne, ou est-ce que c’est le problème de signalement?

Raisonnements de la carte, facteurs de réussite et résultats attendus

Dans le cours gratuit de planification stratégique, nous avons discuté de l’importance de comprendre le contexte commercial d’un objectif. Il ne suffit pas d’avoir un objectif bien décrit, mais il est important de comprendre le raisonnement qui le sous-tend, ses facteurs de réussite et les résultats attendus qui sont de valeur à l’organisation.

Examinez l’objectif Réduire la complexité du système informatique et des données du modèle de tableau de bord :

- On trouve un rapport logique Réduire la complexité des données et du système informatique qui explique pourquoi cet objectif est important : « La complexité élevée des systèmes logiciels et de l’infrastructure des données est un facteur de risque de violation des données »;

- On trouve également un facteur de réussite de la diminution des complexités – Limiter l’accès aux données les plus précieuses. Ce qui est parfaitement logique dans le contexte de l’objectif – moins d’accès aux données sensibles réduit la complexité du schéma de données et réduit les risques de violation de données en conséquence.

Dans certains cas, nous n’avons pas de plan fixe pour atteindre un but, nous avons plutôt affaire à une hypothèse éclairée. Les utilisateurs de BSC Designer peuvent ajouter une hypothèse à leurs objectifs. Dans notre exemple, il y avait une hypothèse, Le travail à distance a un impact sur la sécurité des données alignée sur Les audits réguliers de sécurité des données.

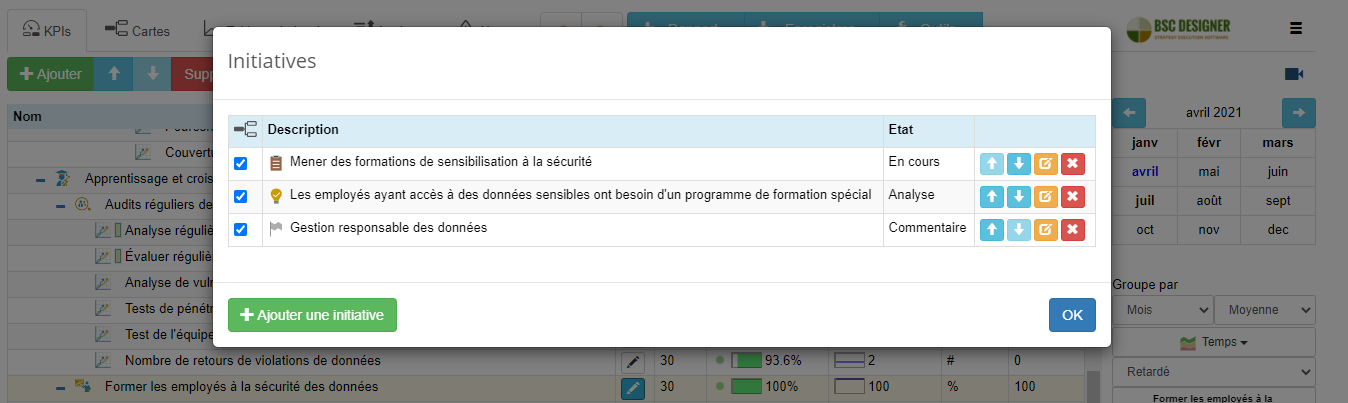

Il est également essentiel de connaître les résultats attendus. Par exemple, pour la Formation des employés à la sécurité des données, nous avons un résultat attendu appelé Gestion responsable des données. Qu’est-ce que cela signifie dans la pratique? Comment pouvons-nous le quantifier? Ces questions ouvrent la porte à des discussions intéressantes.

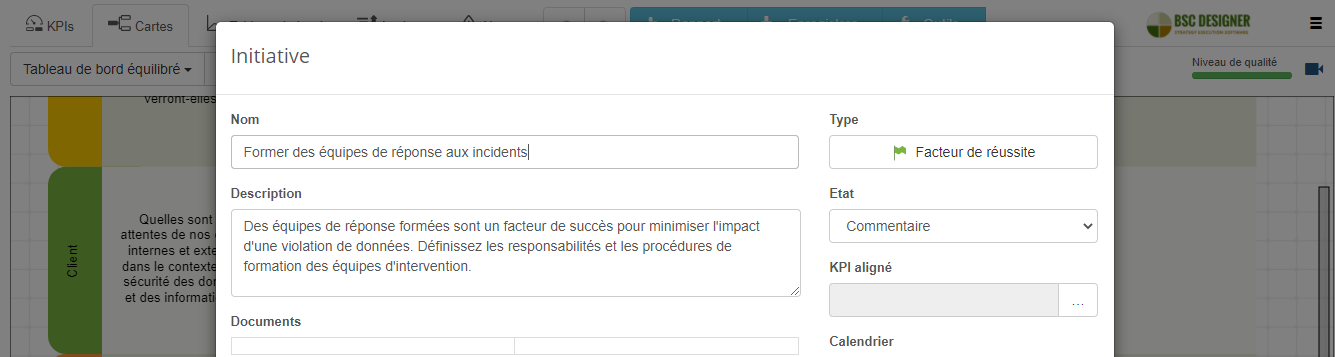

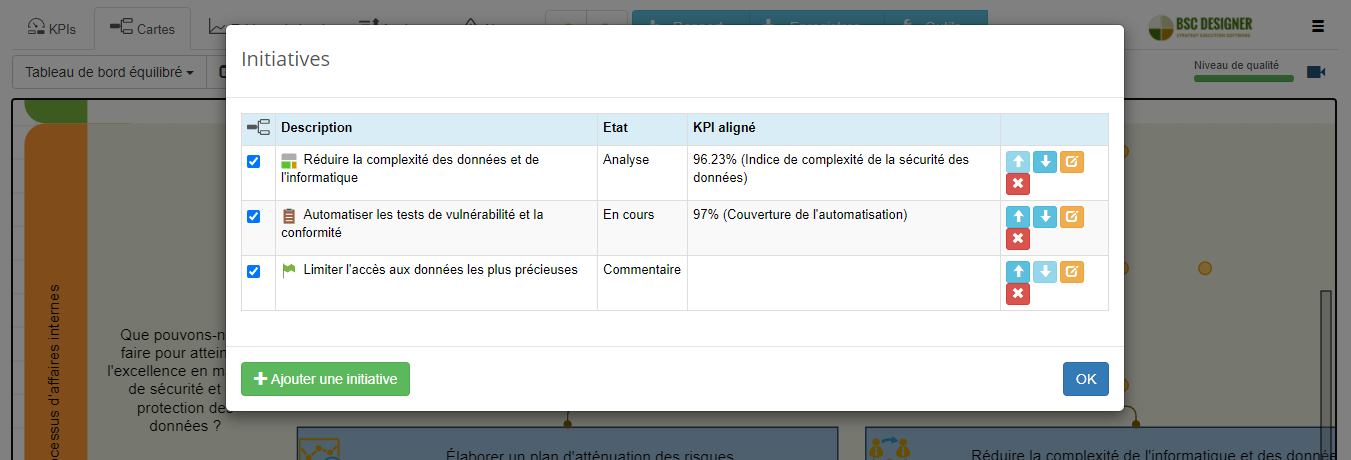

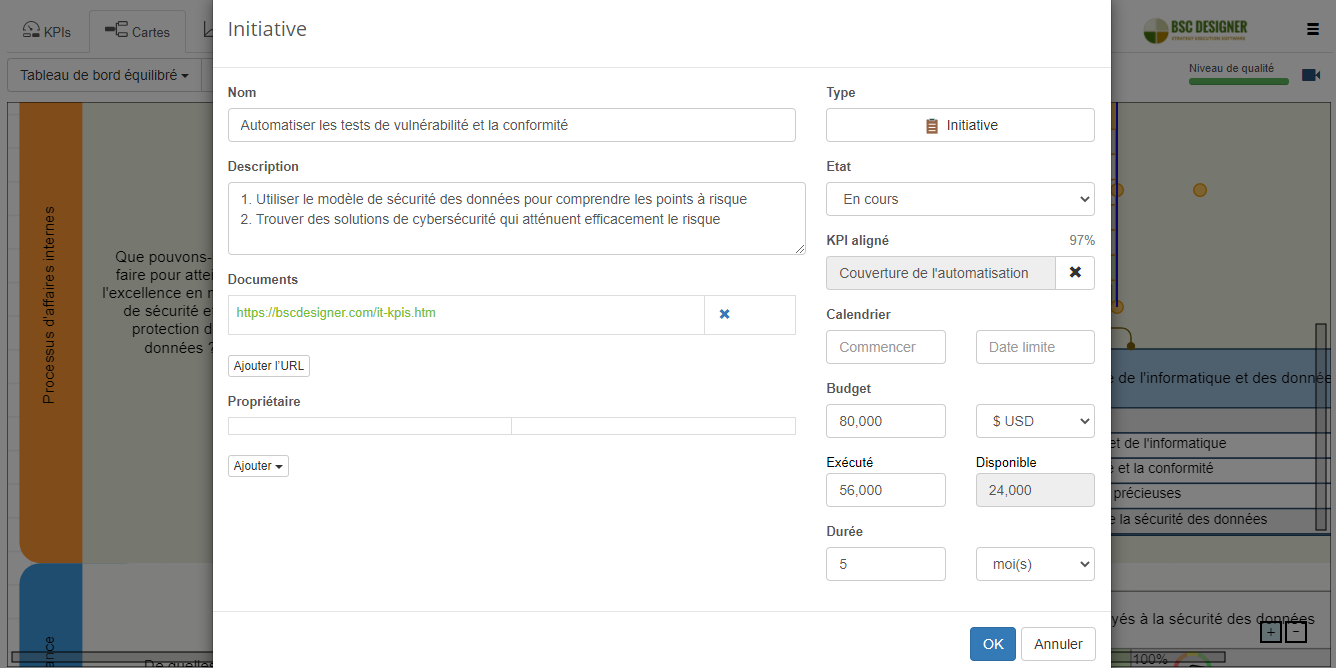

Créer des initiatives avec des budgets, des propriétaires et des statuts

Pour combler l’écart entre la planification et l’exécution de la stratégie, utilisez des initiatives pour les objectifs. Prenons l’initiative Automatiser les tests de vulnérabilité et la conformité alignée sur Réduire la complexité du système informatique et des données.

- Comment exactement votre équipe va-t-elle travailler sur cette initiative? Utilisez le champ description pour ajouter un plan d’action détaillé.

- Comment s’aligne-t-il aux autres plans de réduction des risques? Utilisez la section documents pour créer un lien vers les ressources pertinentes. Dans notre exemple, nous avons établi un lien vers l’exemple de tableau de bord informatique.

- Qui est responsable de cette initiative? Attribuez des propriétaires afin qu’ils reçoivent une notification lorsque quelque chose de pertinent se produit.

- Quel est le statut actuel de cette action? Mettez à jour le statut en même temps que les progrès de votre équipe travaillant sur l’initiative.

- Comment pouvez-vous suivre les progrès dans le contexte de cette initiative? Dans notre exemple, nous l’avons lié à la couverture de l’automatisation, % indicateur qui forme un indice de complexité de la sécurité des données.

Conclusions

Dans cet article, nous abordons un exemple de stratégie de sécurité des données. Voici les idées les plus importantes que nous avons discutées :

- Il existe des facteurs de risque connu de violation de données, ainsi que des moyens éprouvés de réduire l’impact des incidents de sécurité;

- Aidez vos parties prenantes à comprendre les coûts directs et indirects des violations de données;

- Focalisez votre stratégie sur la détection précoce des problèmes et la réponse rapide;

- Ayez un plan de réduction des risques et une équipe d’intervention pour réduire l’impact des violations de données;

- Réduire les mauvaises complexités des systèmes informatiques et des schémas de données;

- Mettre à jour régulièrement les modèles de risque, tester votre environnement de sécurité;

- Le facteur humain est l’un des points à risque – éduquez votre équipe, examinez les changements de comportement, pas seulement les résultats des examens formels.

Quoi de neuf? Une bonne cyber-stratégie est faite sur mesure en fonction des besoins de votre organisation. Utilisez le modèle de stratégie de sécurité abordé dans cet article comme point de départ pour commencer à élaborer votre propre stratégie de sécurité des données. N’hésitez pas à partager vos défis et vos découvertes dans les commentaires.

Quelle est la suite ?

Quelle est la suite ?

- Accès aux modèles. S'inscrire avec un forfait gratuit chez BSC Designer pour un accès immédiat à 31 modèles de fiches d’évaluation, dont Data Security and Protection Scorecard il est question dans cet article.

- Maîtrisez les compétences. Apprenez à décomposer des objectifs ambigus comme "améliorer la qualité" et "augmenter la résilience" en stratégies spécifiques.

- Automatisation. Découvrez ce qu'est le logiciel de Tableau de Bord prospectif et comment il peut vous faciliter la vie en automatisant l'exécution des stratégies, les KPI et les cartes stratégiques.

Plus d’exemples du Tableau de Bord Prospectif

- Rapport sur le coût d’une violation de données. 2020, IBM Security ↩

- 2020 Rapport de violation des enquêtes, 2020, Verizon ↩

- Sondage mondial sur la sécurité de l’information, 2020, EY ↩

- Rapport M-TRENDS, 2020, FireEye ↩