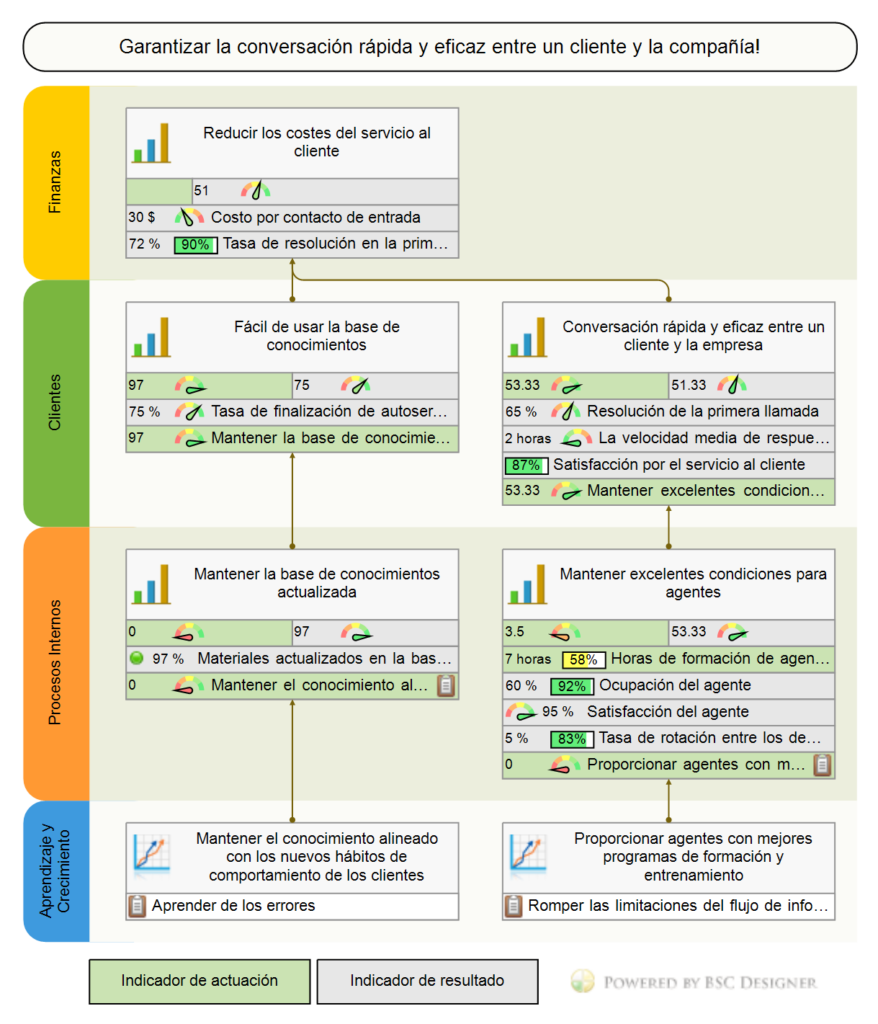

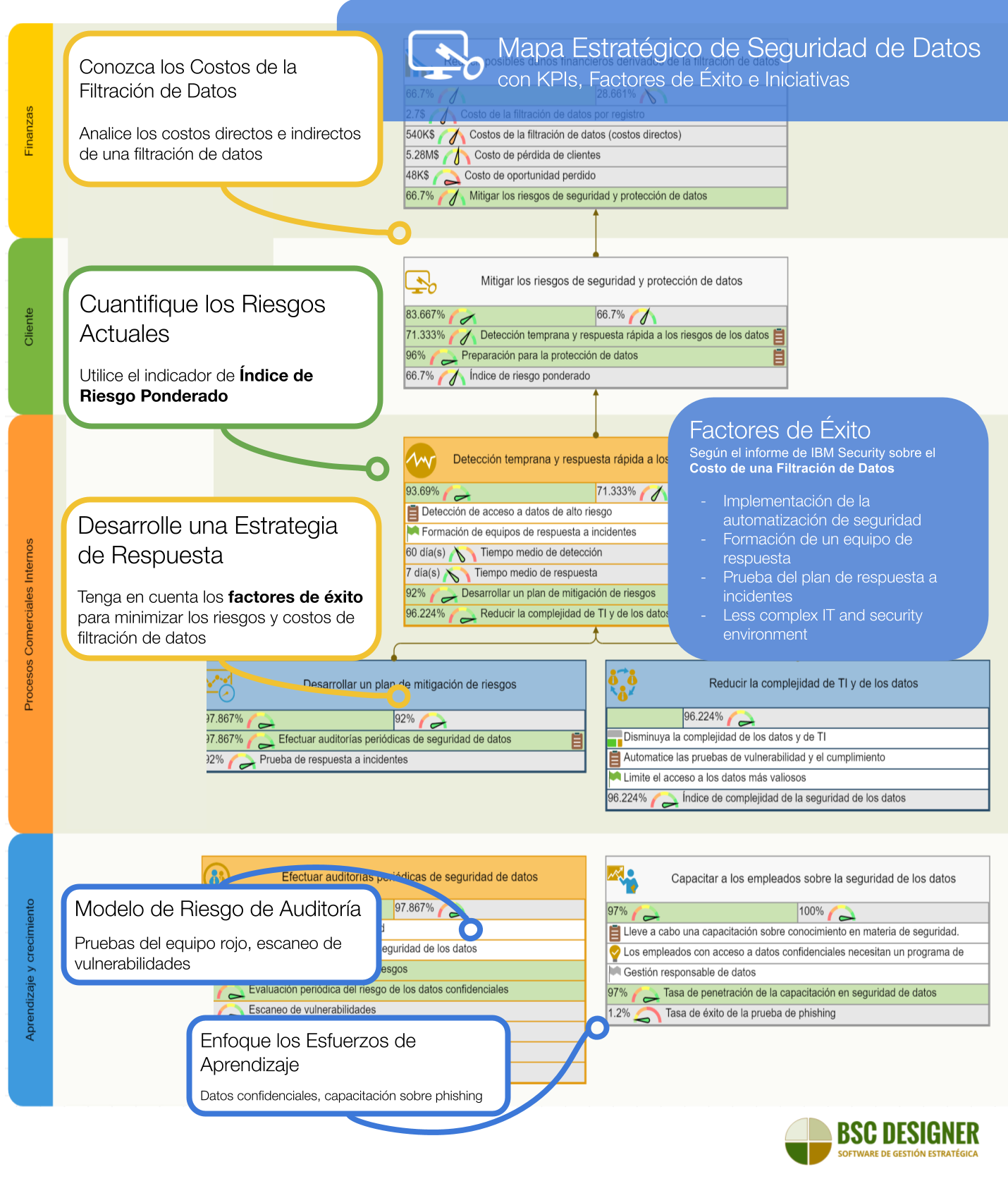

Ejemplo de un cuadro de mando estratégico con indicadores de desempeño que aborda las tendencias emergentes de ciberseguridad.

Temas clave del artículo:

Punto de Partida: Estudios de Seguridad de Datos

Los estudios regulares sobre seguridad y protección de datos nos dan una buena idea sobre la causa raíz de las filtraciones de datos y las maneras de prevenirlas. En este artículo, analizaremos un ejemplo de cómo esos hallazgos se pueden combinar en una estrategia integral de ciberseguridad medible con KPIs.

Aquí están los informes que usaremos como referencia:

- El informe de costo de filtración de datos de IBM1 con estudios realizados por el Ponemon Institute es uno de los puntos de referencia en el mundo de la seguridad de TI.

- El informe de investigaciones de filtración de datos de Verizon2 agrega una perspectiva diferente sobre los riesgos de seguridad cibernética y las formas de abordarlos.

- La encuesta mundial sobre seguridad de la información de EY3 comparte las mejores prácticas que implementan las organizaciones para hacer frente a los riesgos de seguridad de los datos.

- El reporte FireEye M-TRENDS4 informa sobre las amenazas a la seguridad de los datos y su evolución en el tiempo.

Terminología: Ciberseguridad, Seguridad de Datos, Protección de Datos, Privacidad de Datos

Comencemos con la discusión de la diferencia entre los términos de seguridad de datos/información y protección de datos (privacidad de datos).

- La seguridad de los datos/información tiene que ver con mantener una arquitectura segura para administrar los datos. Piense en copias de seguridad periódicas, software de seguridad actualizado, derechos de acceso, implementación de software DLP, etc.

- La protección de datos tiene que ver con el uso ético y legal de los datos: obtener el consentimiento y cumplir con las obligaciones normativas.

Esta diferencia es importante. Por ejemplo, en el caso Facebook – Cambridge Analytica, los datos se administraron de forma segura (encriptados y almacenados en un servidor seguro), pero no se gestionaron de manera responsable según la normativa de protección de datos.

El término protección de datos se utiliza principalmente en Europa y Asia, mientras que en los Estados Unidos, el mismo concepto se denomina privacidad de datos. Françoise Gilbert compartió una buena explicación de las diferencias en su blog.

Finalmente, se supone que el término ciberseguridad cubre una gama más amplia de ideas, que incluyen no solo la seguridad de los datos, sino otros sistemas de seguridad. En la práctica, con frecuencia se usa indistintamente con el término seguridad de datos.

¿Por qué Necesitamos KPIs y Estrategias de Ciberseguridad?

Más allá de las ideas obvias, como por ejemplo saber cómo le está yendo a su organización y comprender la dirección a seguir, yo mencionaría estas razones:

- Poder respaldar los argumentos con algunos datos al presentar nuevas soluciones de seguridad a las partes interesadas.

- Tener un contexto empresarial formulado ayuda a alinear las iniciativas de ciberseguridad con otras partes de la estrategia, por ejemplo, el cuadro de mando de talento, el cuadro de mando de TI o el cuadro de mando de la gestión corporativa.

- Convertir algunas ideas vagas como «un entorno empresarial altamente seguro que aprovecha las últimas tecnologías de TI» en algo más tangible con indicadores de rendimiento específicos.

Cómo Medir Algo que Aún no ha Sucedido

Puede parecer que la seguridad de los datos es algo intangible y difícil de cuantificar y medir, ya que nunca sabemos de antemano a qué tipo de filtración de datos se enfrentará una organización. Los estudios empíricos mencionados en un comienzo (ver, por ejemplo, el informe de seguridad de IBM) comparten un punto de vista diferente.

La mayoría de las filtraciones de datos son causadas por factores conocidos como:

- Credenciales comprometidas (19%)

- Phishing (14%)

- Configuración incorrecta en la nube (19%)

Esto nos da una idea de dónde deben enfocarse los esfuerzos de ciberseguridad.

Si bien no podemos evitar todas las filtraciones de datos, los datos muestran que podemos minimizar su impacto en la organización al:

- Implementar la automatización de seguridad,

- Tener listos un equipo de respuesta y un plan de respuesta,

- Educar a los empleados y

- Probar el entorno empresarial mediante enfoques como las pruebas del equipo rojo.

¿Qué Marcos Empresariales son Aplicables para la Seguridad de los Datos?

Antes, analizamos varios marcos de negocios que ayudan a las organizaciones a articular y ejecutar sus estrategias. ¿Qué marcos son aplicables en el campo de ciberseguridad?

Para obtener los mejores resultados, necesitamos combinar varios marcos:

- Usaremos el análisis PESTEL para detectar y analizar los nuevos factores del entorno externo (consulte los objetivos de Aprendizaje y Perspectiva de crecimiento). Pueden ser cambios en la legislación, como leyes de protección de datos, o cambios disruptivos que vimos desde la aparición del Covid-19, como por ejemplo, la tendencia del trabajo a distancia.

- Hablaremos bastante sobre enfocarnos en los esfuerzos de respuesta. En este contexto, diversos marcos de priorización nos servirán de ayuda.

- Cuando trabajamos en una estrategia de seguridad de datos, debemos tener en cuenta las acciones que se requieren hoy, en el futuro cercano, y algunas iniciativas para el futuro remoto. En este contexto, el marco de Tres Horizontes ayudará a llevar a cabo debates disciplinados.

- Para convertir todas esas ideas desconectadas en una estrategia coherente, usaremos el marco de Cuadro de Mando Integral.

Usemos los marcos de negocios mencionados y los informes de investigación a los que se hace referencia en un comienzo para crear un ejemplo de estrategia de seguridad de datos.

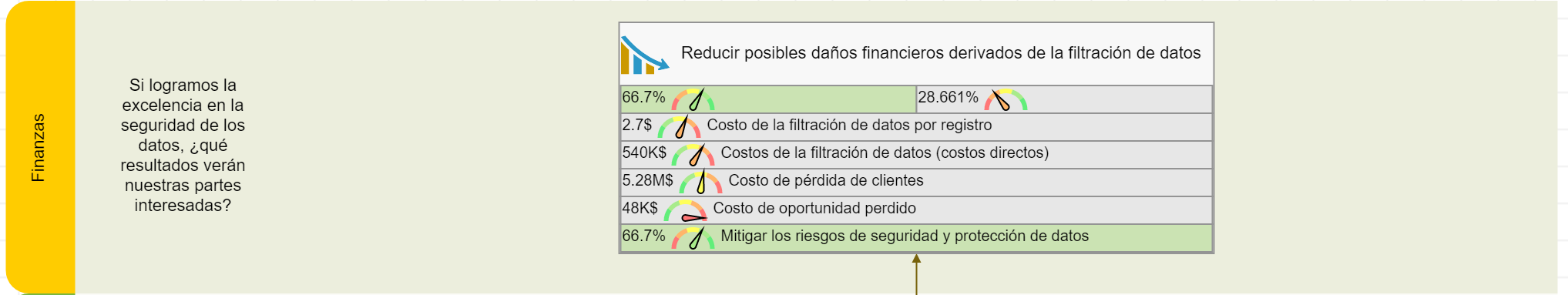

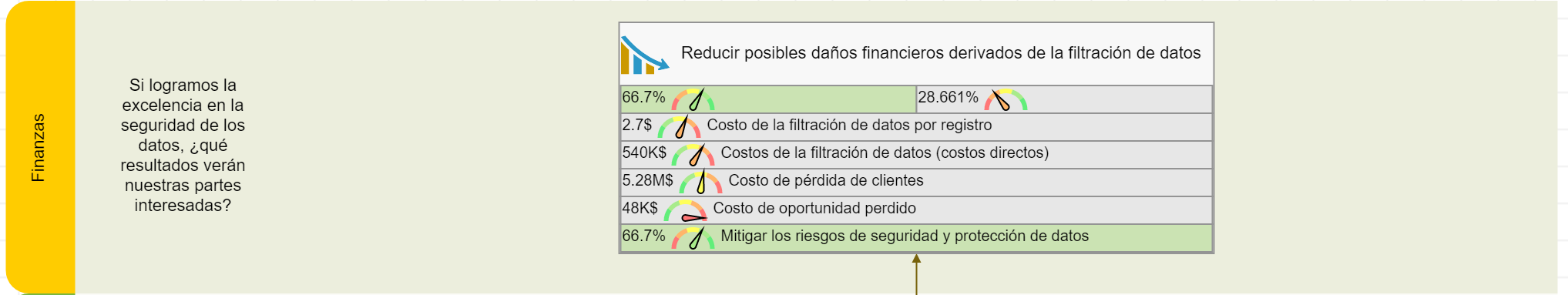

Perspectiva financiera. Estimación del impacto financiero de la seguridad de los datos

Los KPIs financieros para la seguridad de los datos son imprescindibles a la hora de presentar iniciativas de seguridad a las partes interesadas. La presentación se ve aún más impresionante cuando se pueden suministrar comparativas relevantes de la industria.

Tanto el informe de Verizon como el de IBM (realizado por Ponemon Institute), comparten algunas ideas en este contexto. A veces, los datos son contradictorios. Por ejemplo, usted encontrará que los costos de una filtración de datos por registro varían significativamente. El informe de IBM da un rango de $ 150 a $ 175, mientras que según el informe de Verizon (ver el Informe de Investigaciones de Filtración de Datos, 2015), es de alrededor de $ 0,58. Ken Spinner compartió algunas explicaciones sobre el tema en TeachBeacon.

¿Cómo puede usted estimar los costos de filtración de datos en el caso de su organización?

Puede tomar como base los costos directos e indirectos:

- Los costos directos incluyen el costo del análisis forense, multas y compensaciones a los clientes.

- Los costos indirectos se refieren a la pérdida de clientes, empleados y socios existentes y potenciales que se produjo debido a una filtración de datos.

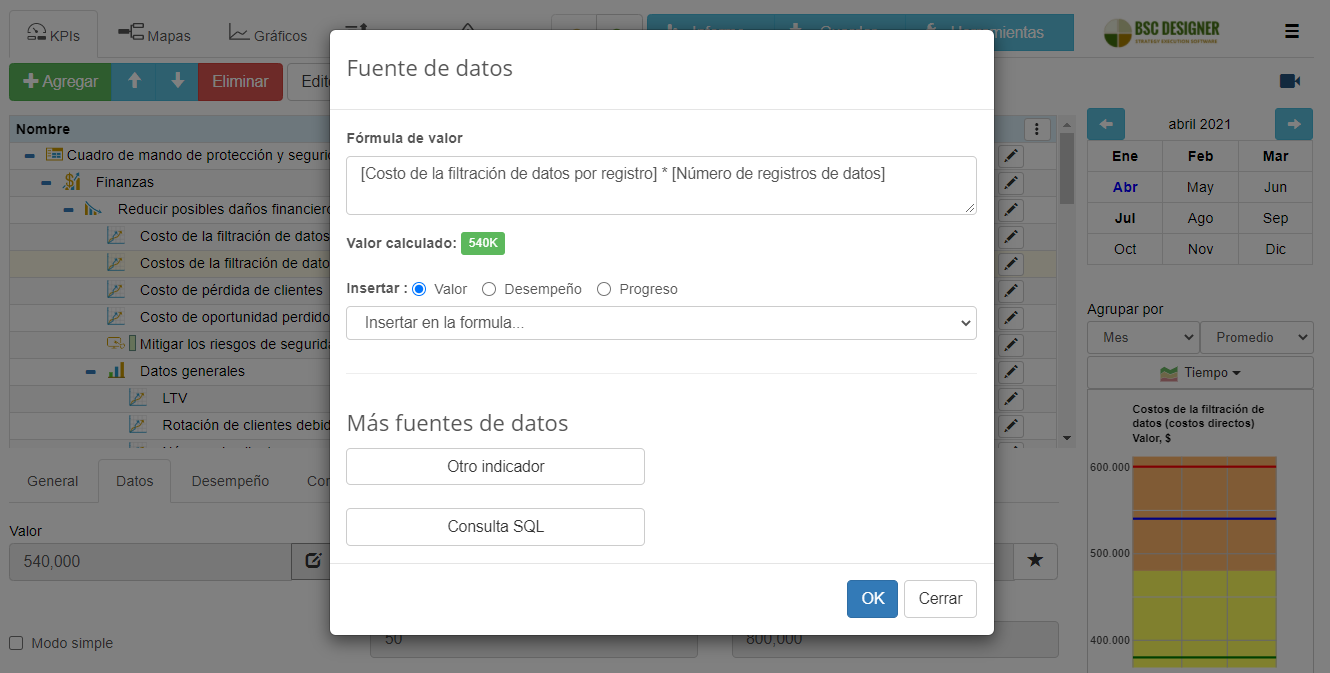

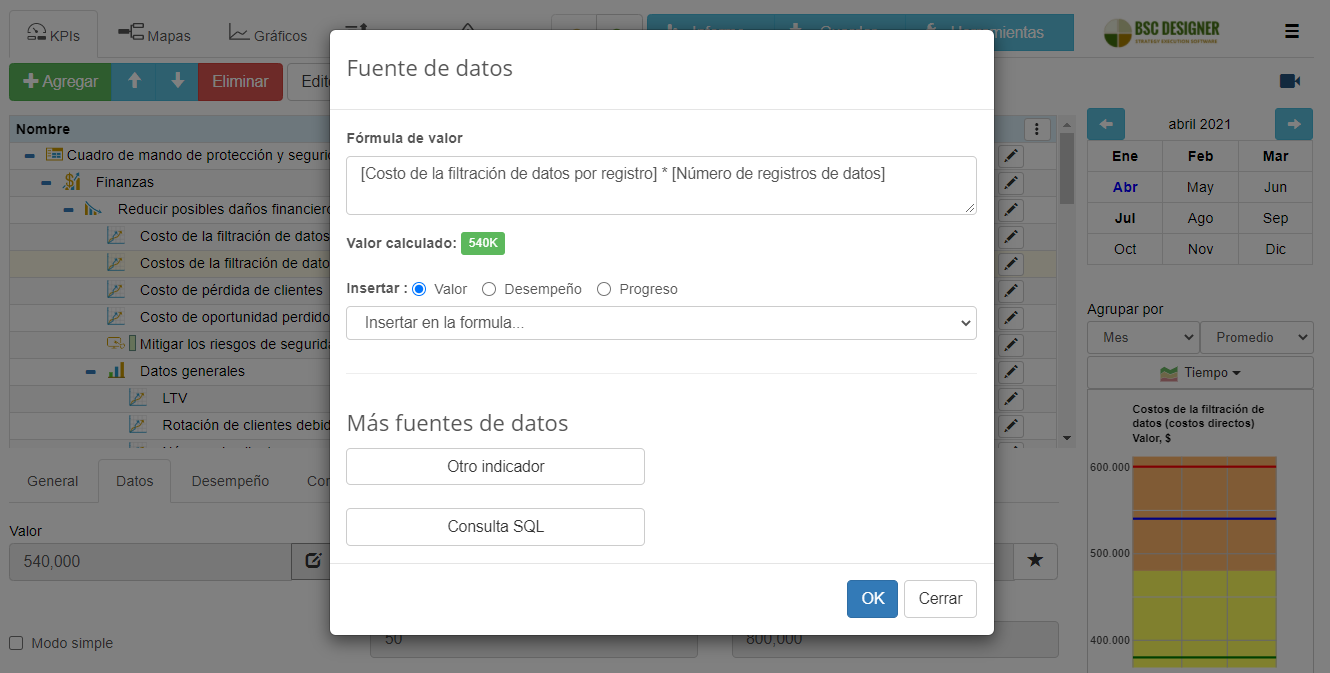

En el cuadro de mando de seguridad de datos, podemos tomar algunos puntos de referencia de los estudios de Ponemon o Verizon para la métrica de Costo de filtración de datos por registro y multiplicarlo por el número de registros en riesgo.

Para hacer los cálculos, necesitaremos tener algunos datos empresariales básicos:

- LTV (valor del tiempo de vida del cliente)

- Estimación de la pérdida de clientes debido a la filtración de datos

- Número de clientes

- Número de registros en riesgo

- Clientes potenciales perdidos

Entonces, el impacto directo de una filtración de datos se puede calcular como:

- Costos de la filtración de datos (costos directos) = costo de filtración de datos por registro * El número de registros en riesgo

En cuanto a los costos indirectos, una forma de cuantificarlos es usando la tasa de abandono de clientes debido a la filtración de datos y el LTV:

- Costo de abandono de clientes = [Número de clientes] * [LTV] * [abandono de clientes debido a filtración de datos]/100

Además, usted puede estimar la cantidad de clientes potenciales que no firmaron el contrato.

- Costo de oportunidad perdida = [Clientes potenciales perdidos] * [LTV]

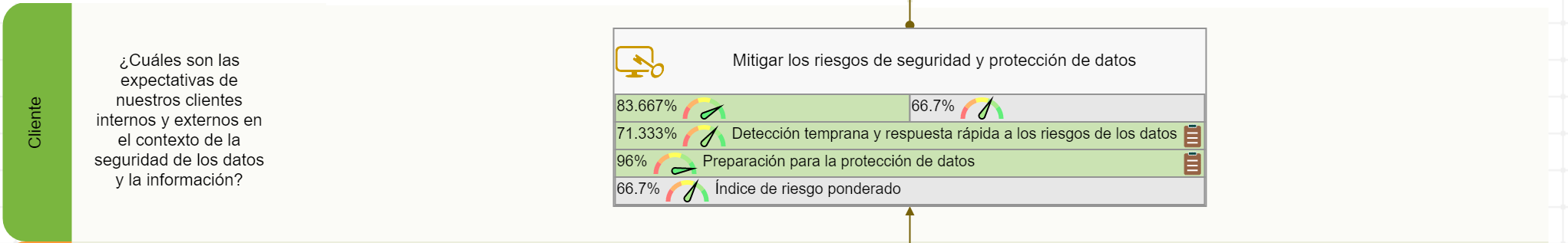

Perspectiva del cliente. Cuantificación de los riesgos de seguridad.

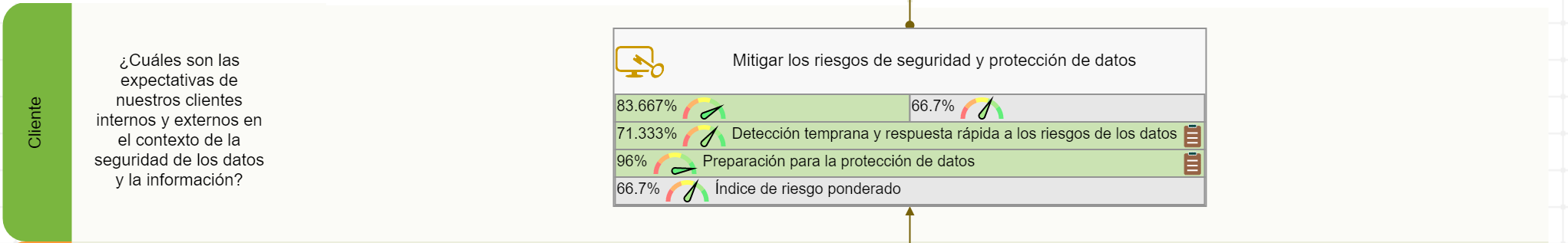

Para la perspectiva del cliente, el objetivo clave es formulado como:

- Mitigar los riesgos de seguridad y protección de datos

Esto se califica con estos indicadores:

- Indicador de actuación Detección temprana y respuesta rápida a los riesgos de los datos que es el resultado de los objetivos desde la Perspectiva interna

- Indicador de actuación Preparación para la protección de datos

- Indicador de resultado Índice de Riesgo Ponderado

La lógica aquí es que la organización trabaja en los sistemas de seguridad internos (cuantificados por detección temprana y respuesta rápida a los riesgos de los datos) e introduce las medidas de protección de datos necesarias (cuantificadas por Preparación para la protección de datos) para mitigar mejor los riesgos de seguridad de los datos cuantificados por el Índice de riesgo ponderado.

- Al crear una estrategia de seguridad de datos, verifique que su equipo comprenda la diferencia entre las métricas de los factores de éxito (métricas de actuación) y las métricas de los resultados esperados (métricas de resultado).

Analicemos en detalle los indicadores desde la perspectiva del cliente.

Índice de Riesgo Ponderado

El objetivo de este indicador es cuantificar el nivel de riesgo actual al que se enfrenta la organización. Para ello, cuantificaremos el número de filtraciones de datos categorizadas por su nivel de impacto:

- Eventos de riesgo crítico, peso del 70%

- Eventos de riesgo importante, peso del 20%

- Eventos de riesgo de nivel medio, peso del 7%

- Eventos de riesgo de nivel bajo, peso del 3%

Como usted puede ver, se aplicó una escala de peso no lineal. Con este modelo, las filtraciones de datos críticos tienen el mayor impacto en la métrica del índice, mientras que los eventos de nivel bajo tienen un impacto bajo.

Este enfoque aborda el problema de manipulación del sistema de medición cuando el indicador de control se mueve a la zona verde resolviendo problemas menos significativos. Aun así, debemos asegurarnos de que los eventos de riesgo estén categorizados de manera correcta.

Si usted está interesado en saber más sobre el cálculo de los indicadores de índice y tener en cuenta el peso de los indicadores, de un vistazo al artículo correspondiente en nuestro sitio web.

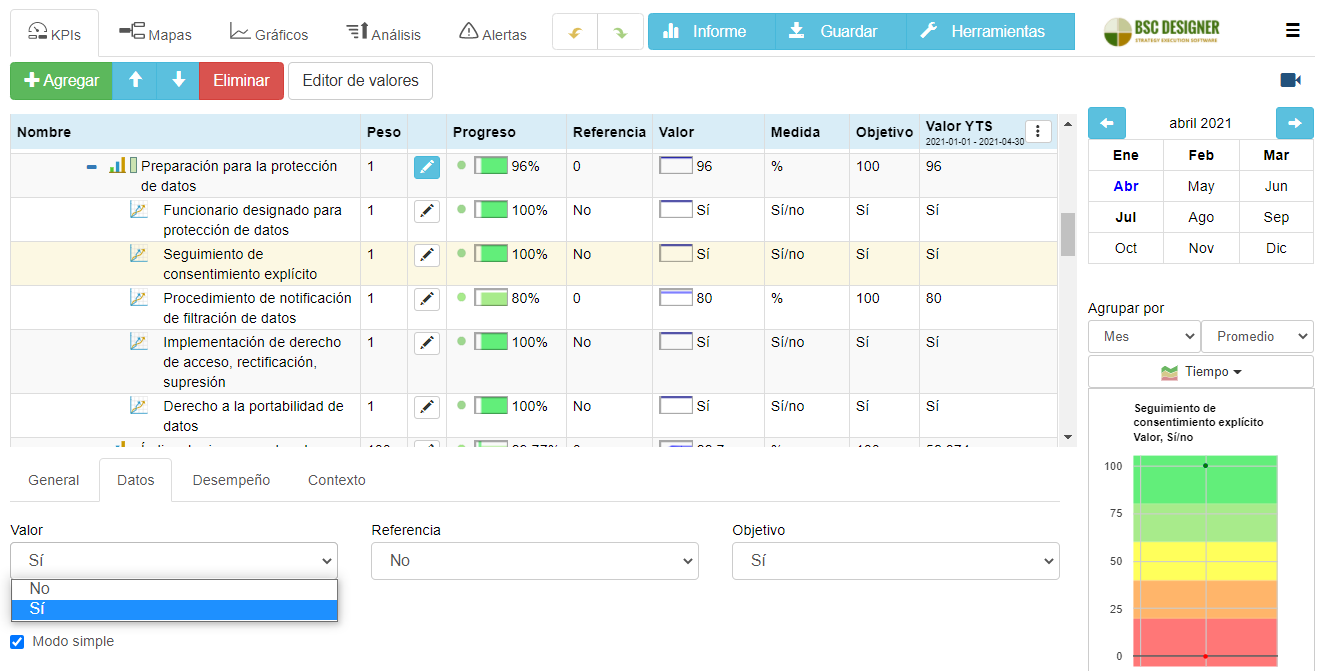

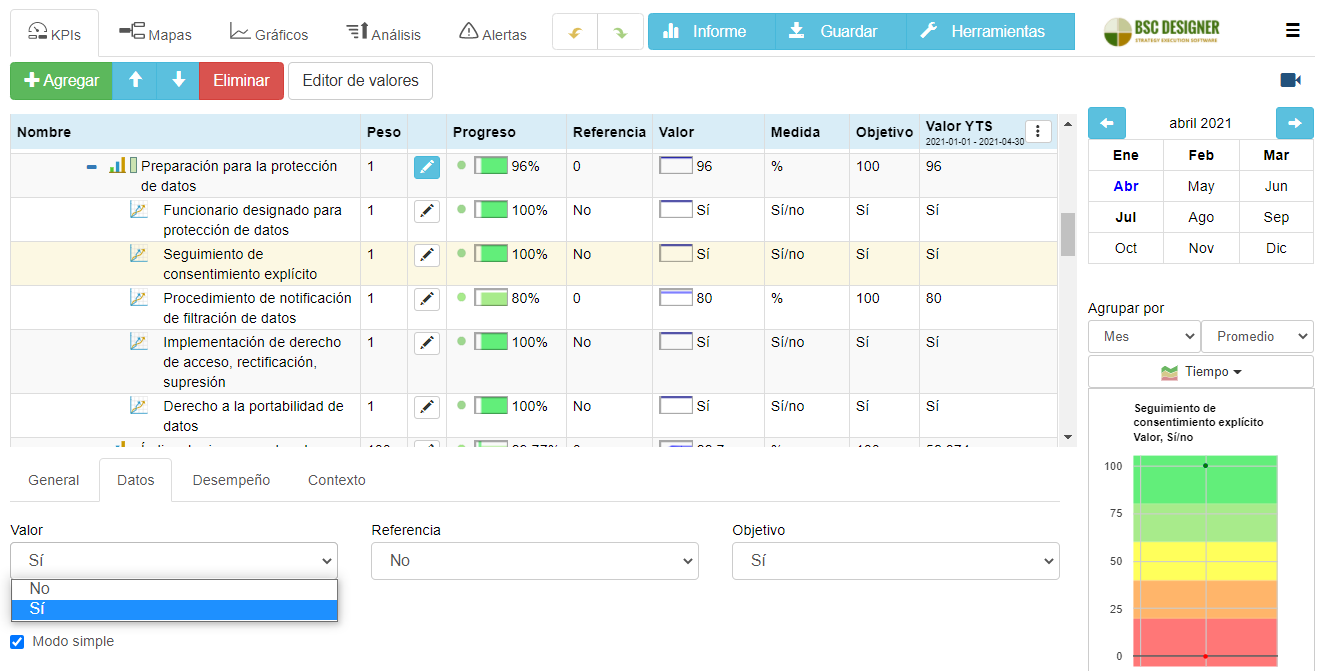

Medición de la Protección de Datos o la Privacidad de los Datos

Como se explicó anteriormente, la protección de datos se trata del uso ético y legal de la información de identificación personal (Personally Identifiable Information – PII) y datos similares.

Las medidas de protección, en este caso, están bien articuladas por la legislación aplicable. En Europa, es GDPR; en los Estados Unidos existen diferentes leyes según el campo empresarial, como CCPA, HIPPA, PCI DSS, GLBA.

Si tomamos GDPR como ejemplo, desde el punto de vista de la medición, la protección de datos se puede rastrear mediante un indicador de índice, Preparación para la protección de datos, que se calcula utilizando métricas (en su mayoría binarias) como:

- Funcionario designado para protección de datos

- Seguimiento de consentimiento explícito

- Procedimiento de denuncia de filtración de datos

- Derecho implementado de acceso, rectificación, supresión

- Derecho a la portabilidad de datos

Estos indicadores pueden detallarse más en los casos más específicos aplicables a la organización, sus productos y servicios.

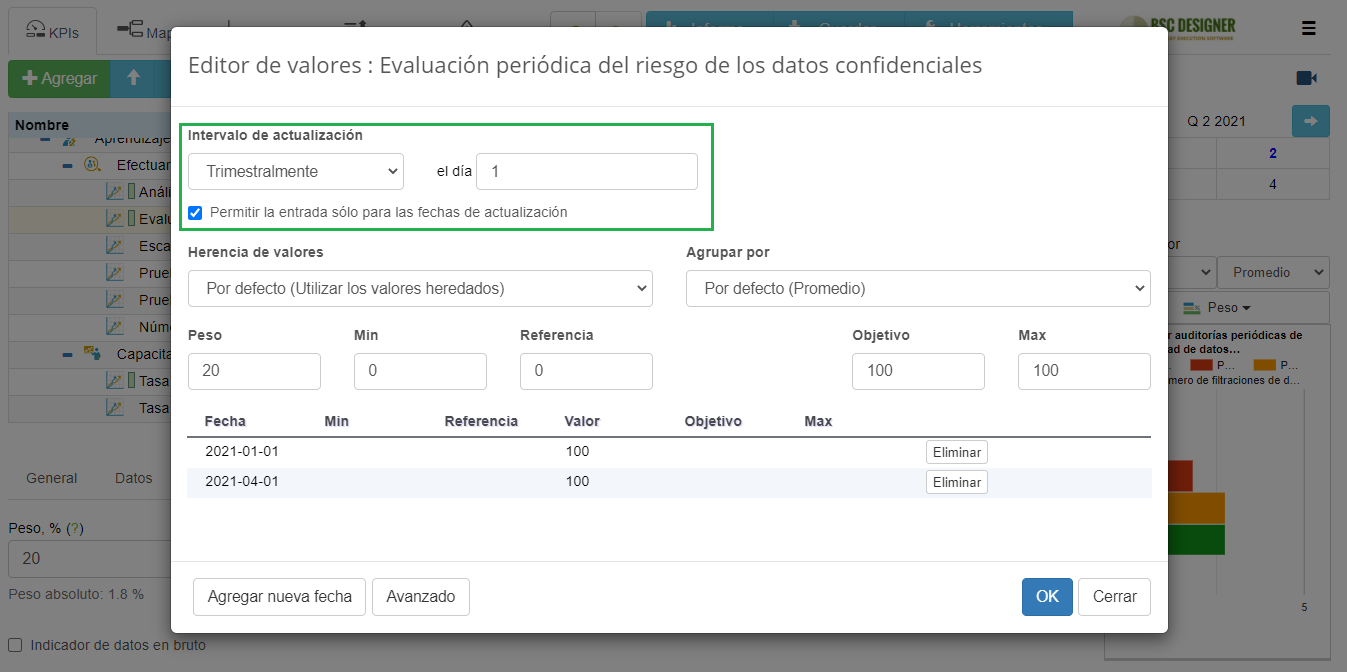

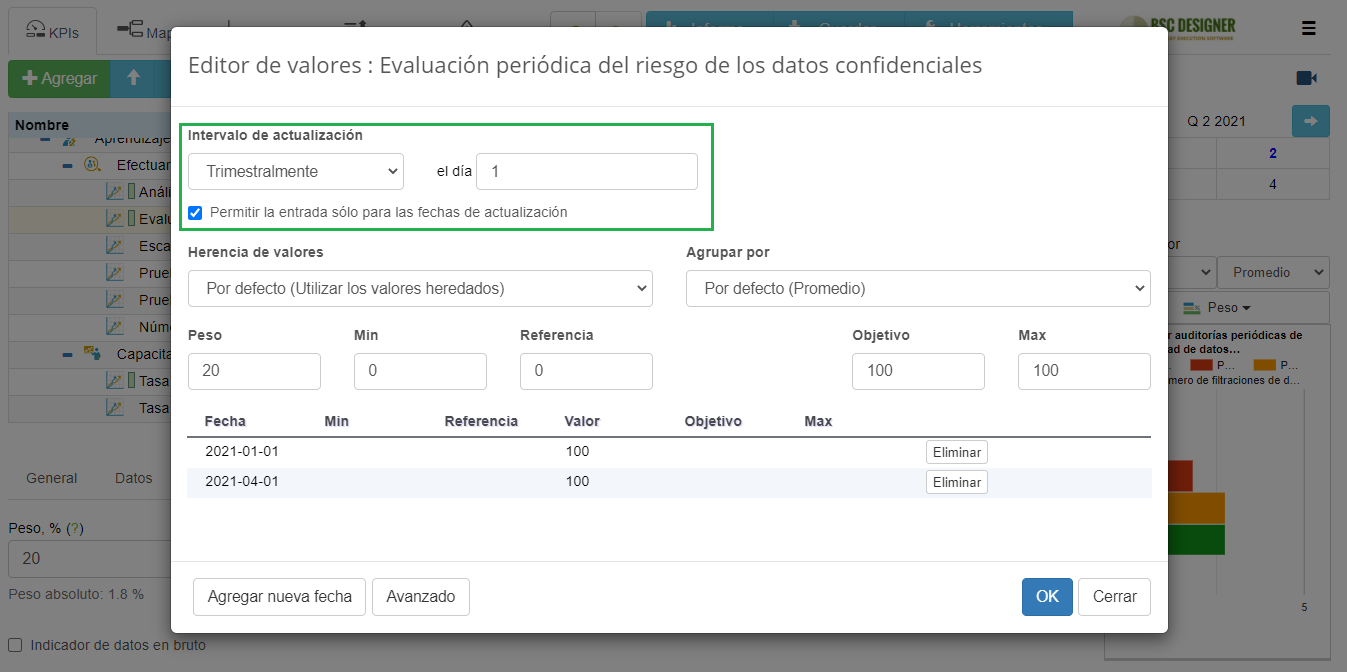

Para garantizar el cumplimiento normativo, esos indicadores, así como los requisitos legales, deben revisarse de manera periódica. Esto se puede automatizar mediante la función intervalo de actualización para el indicador respectivo. Consulte la sección de Automatización a continuación para observar ejemplos más específicos.

Perspectiva Interna. Cómo Mitigar los Riesgos de Seguridad de los Datos

Para encontrar las metas y los indicadores de rendimiento para la perspectiva interna, debemos hacer el análisis de la causa raíz y observar los puntos de riesgo/costo encontrados.

Los resultados dependerán del campo empresarial y de los sistemas de negocios de una organización específica. Aun así, hay algunas tendencias comunes que se destacaron en los informes de IBM Security y Verizon. Usaremos esos hallazgos para formular los objetivos y los KPIs para la perspectiva interna del cuadro de mando.

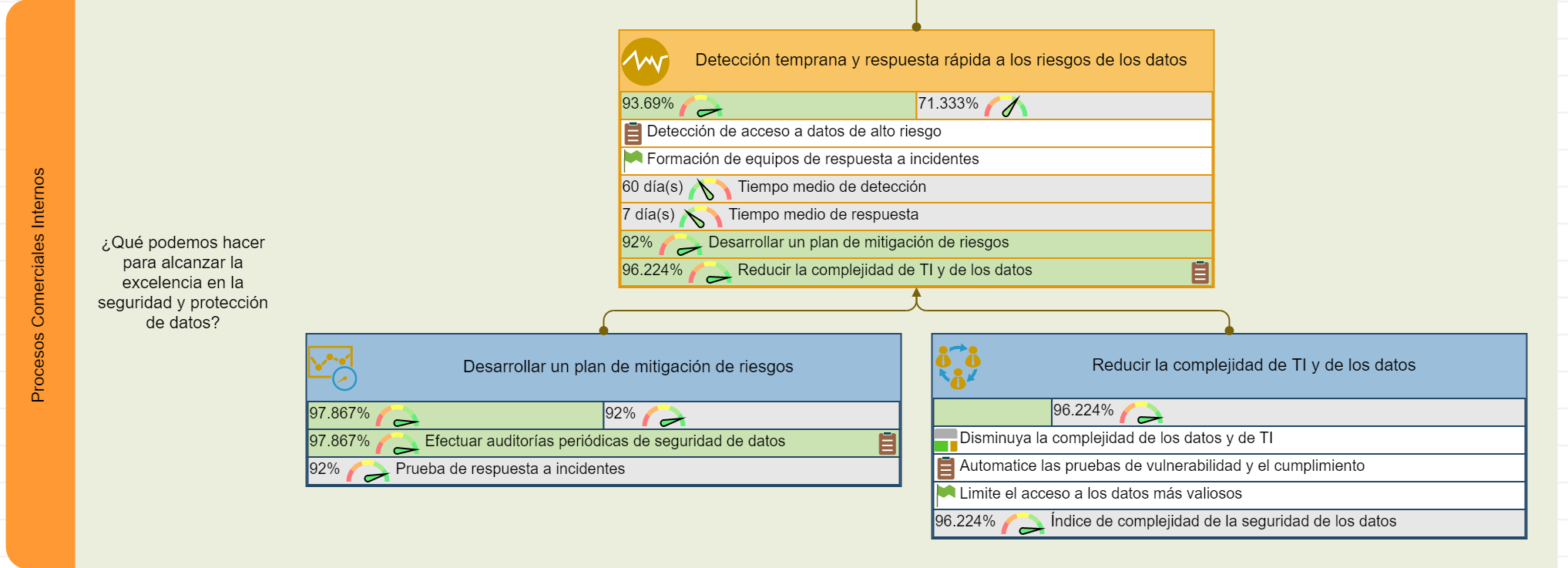

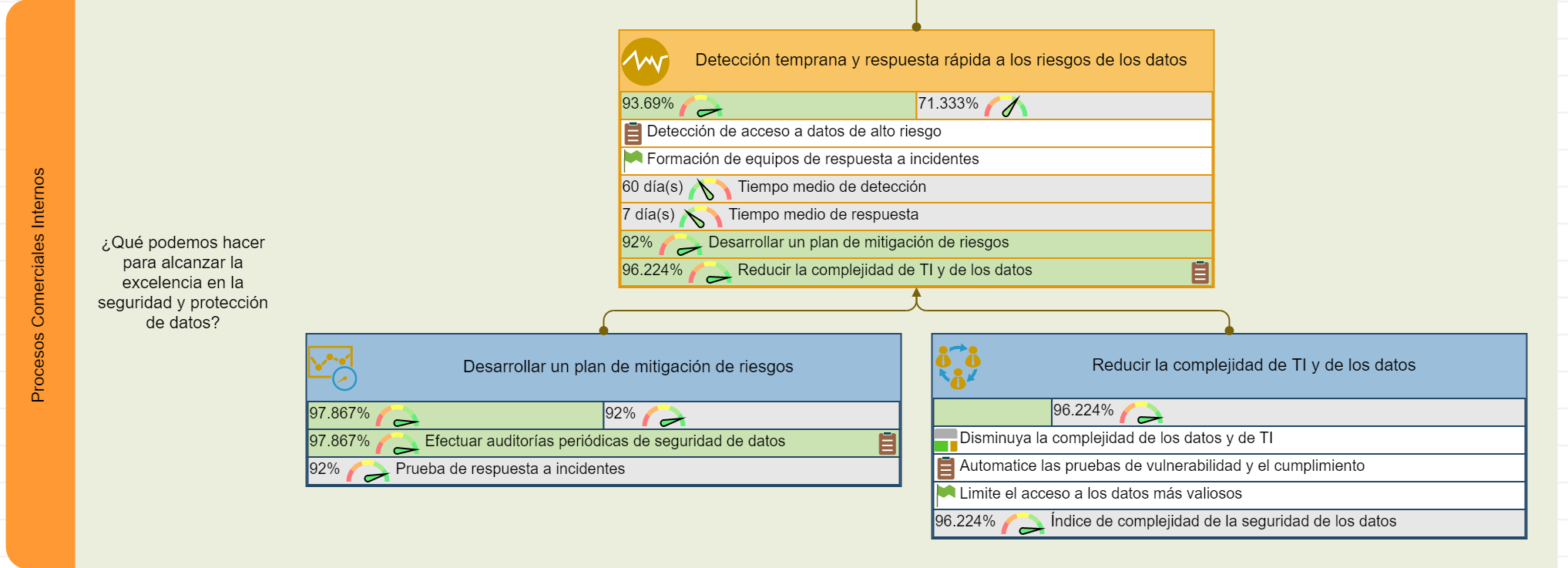

Detección Temprana y Respuesta Rápida a los Riesgos de los Datos

Si se produjera una filtración de datos, una respuesta rápida en términos de detección y respuesta reduciría de manera significativa los costos.

En el cuadro de mando, esto se cuantifica mediante dos indicadores de resultado:

- Tiempo medio de detección

- Tiempo medio de respuesta

Los indicadores de resultado cuantifican lo que ya ha sucedido. ¿Cómo puede una organización influir en estos indicadores? Los mismos informes sugieren ciertas acciones que normalmente conducen a una mejor respuesta de seguridad de los datos.

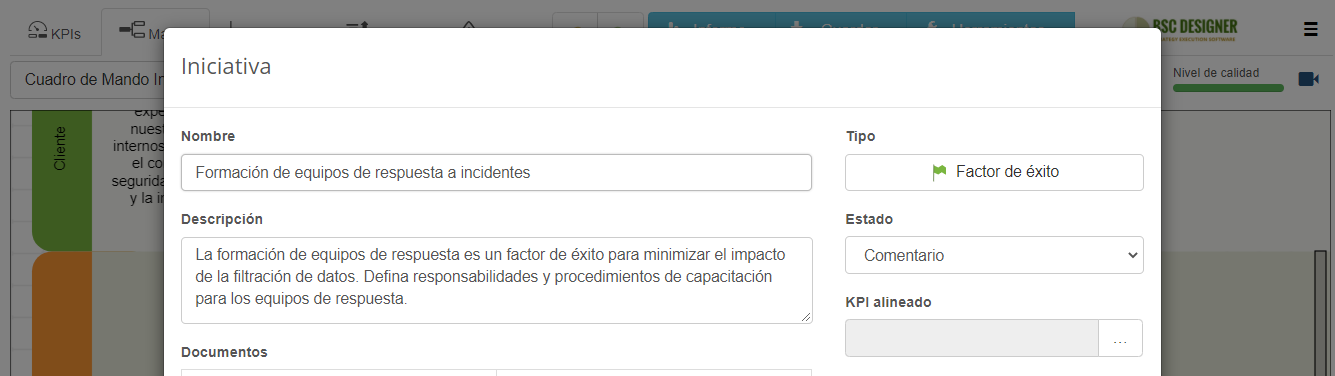

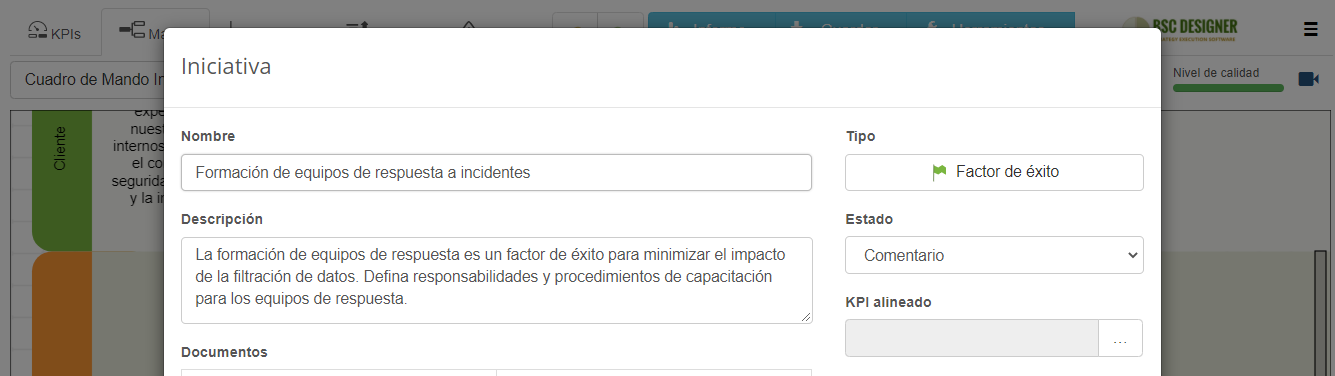

En la plantilla del cuadro de mando, usted encontrará dos registros alineados con el objetivo Detección temprana y respuesta rápida:

- Formación de equipos de respuesta a incidentes. Este registro está marcado como factor de éxito. Según el informe de seguridad de IBM, es una de las causas fundamentales para minimizar los impactos de las filtraciones de datos.

- Detección de acceso a datos de alto riesgo. Con esta iniciativa, su equipo puede priorizar sus esfuerzos de acuerdo con el impacto de ciertos tipos de acceso a datos. Si usted está buscando un enfoque más sistemático para la priorización, revise el artículo sobre marcos de priorización.

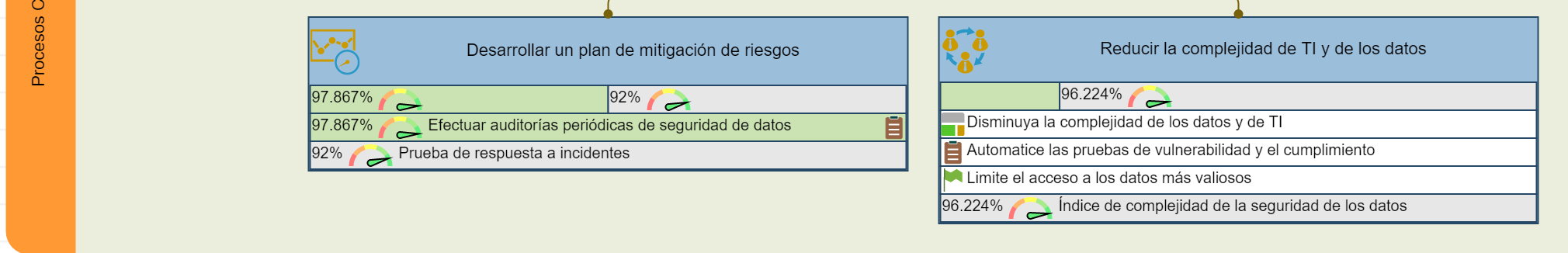

Hay dos indicadores de actuación más en el contexto del objetivo Detección temprana y respuesta rápida. Ambos toman como base los resultados de los informes de seguridad de datos mencionados anteriormente:

- Desarrollar un plan de mitigación de riesgos

- Reducir la complejidad de TI

Vamos a discutirlos en detalle.

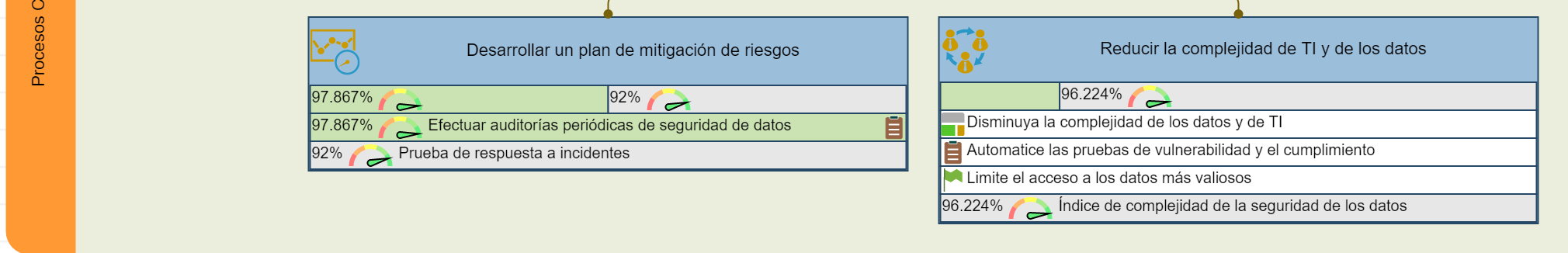

Desarrollar un Plan de Mitigación de Riesgos

Tener un plan de mitigación de riesgos es un factor de éxito ya que ofrece una respuesta más rápida a la filtración de datos.

¿Cómo podemos estar seguros de que el plan existente para la seguridad de los datos es bueno?

Debe basarse en un modelo de riesgo actualizado que refleje la forma en que se gestionan los datos en la organización. En el cuadro de mando de la estrategia, esto se cuantifica a través de auditorías periódicas de seguridad de datos, indicador de actuación que se explica en las perspectivas de Aprendizaje y Crecimiento.

¿Cómo sabemos que el plan sugerido de respuesta al riesgo es realmente efectivo?

Junto con las actualizaciones periódicas del plan de riesgos, pudimos probar la aplicación del plan desarrollado en la práctica. Esto se cuantifica con el indicador de resultado, Prueba de respuesta a incidentes.

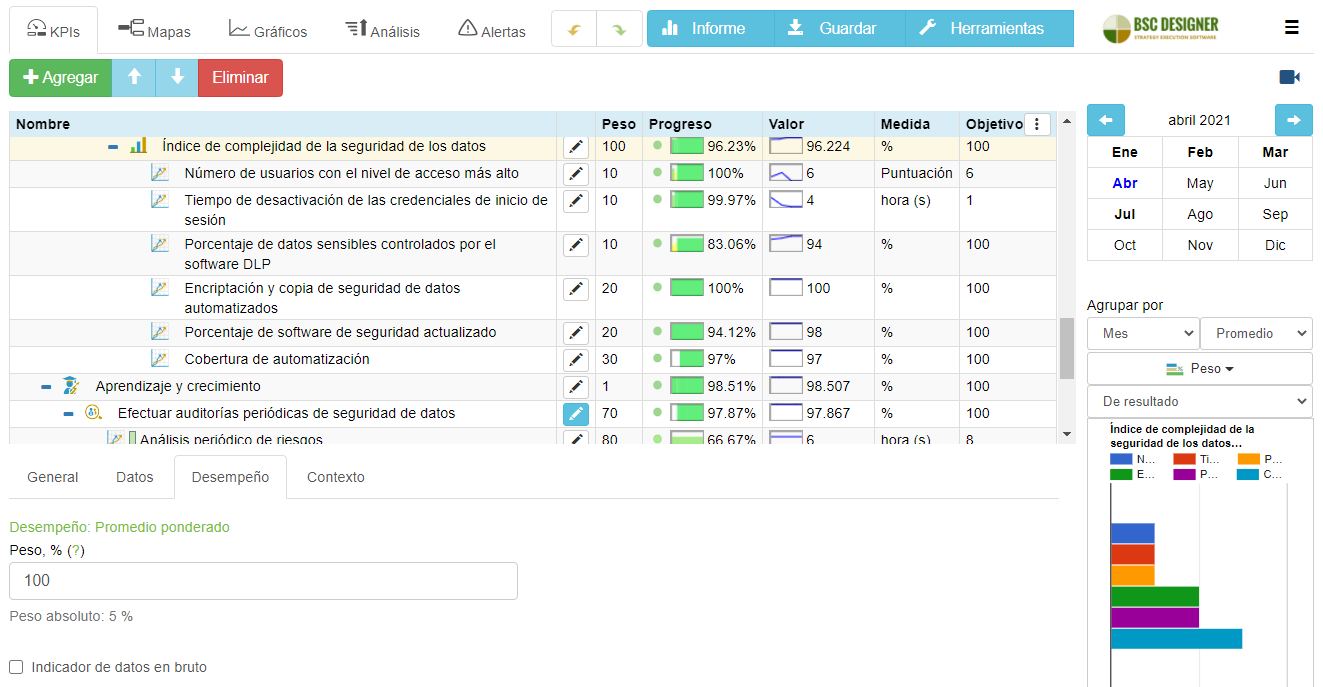

Reducir la complejidad de TI y de los datos

Los estudios empíricos nombran otros factores que ayudan a minimizar los costos de filtración de datos, tales como:

- Complejidad de la infraestructura de TI

- Complejidad del esquema de datos

- Automatización

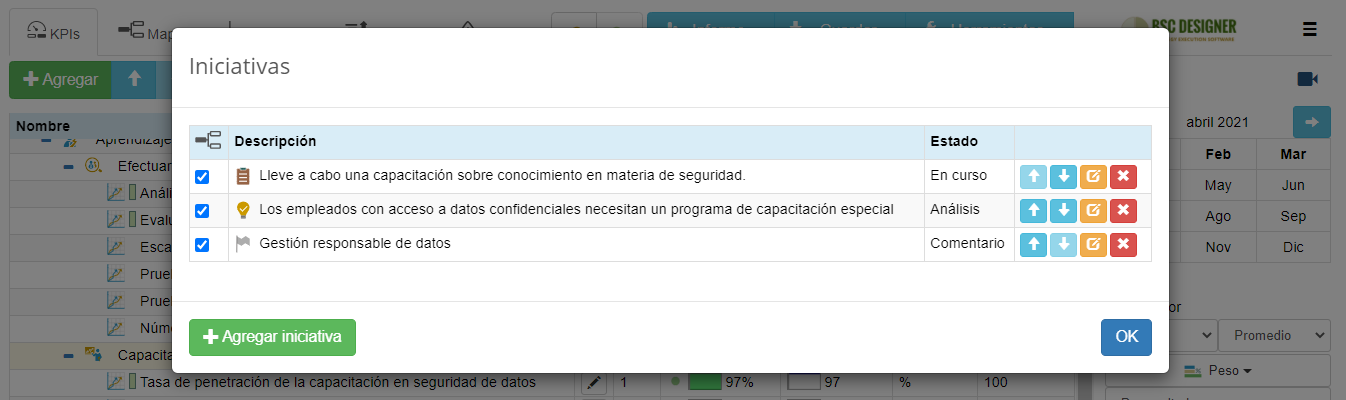

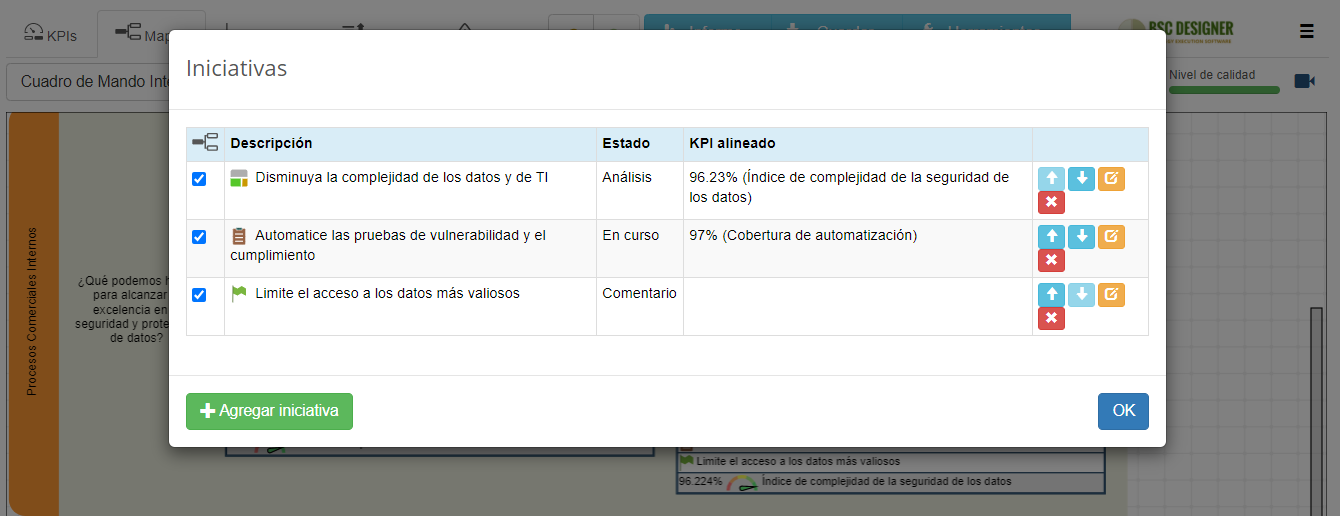

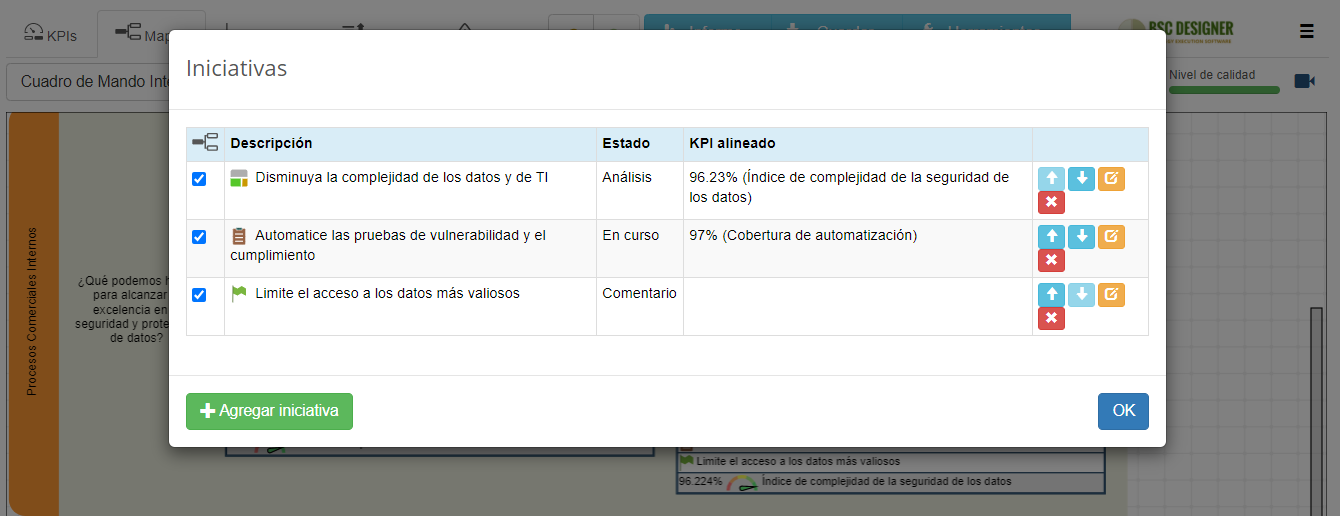

En el mapa estratégico, formulamos estos factores dentro del objetivo Reducir la complejidad de TI y de los datos.

En este caso:

- Disminuir la complejidad de los datos y de TI es una razón fundamental para el objetivo

- Limitar el acceso a los datos más valiosos es uno de los factores de éxito para disminuir la complejidad de las soluciones de TI requeridas

- Automatizar las pruebas de vulnerabilidad y el cumplimiento es una iniciativa amplia para la automatización de la seguridad de TI

Por último, si minimizar la complejidad se considera uno de los factores para lograr una mejor respuesta a la filtración de datos, ¿cómo podemos cuantificarlo?

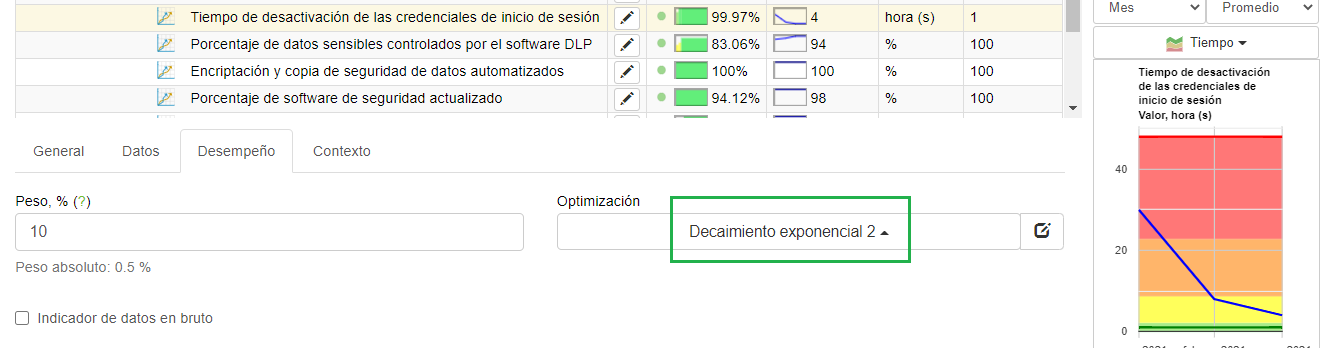

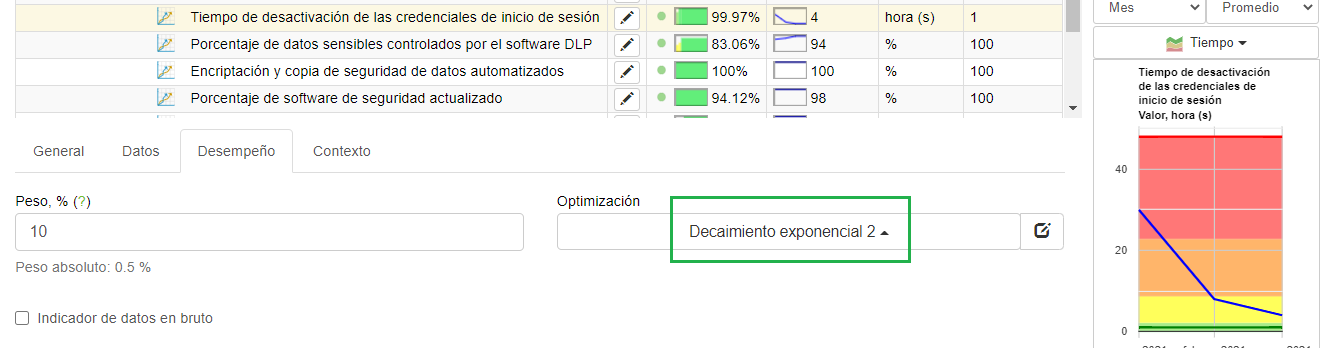

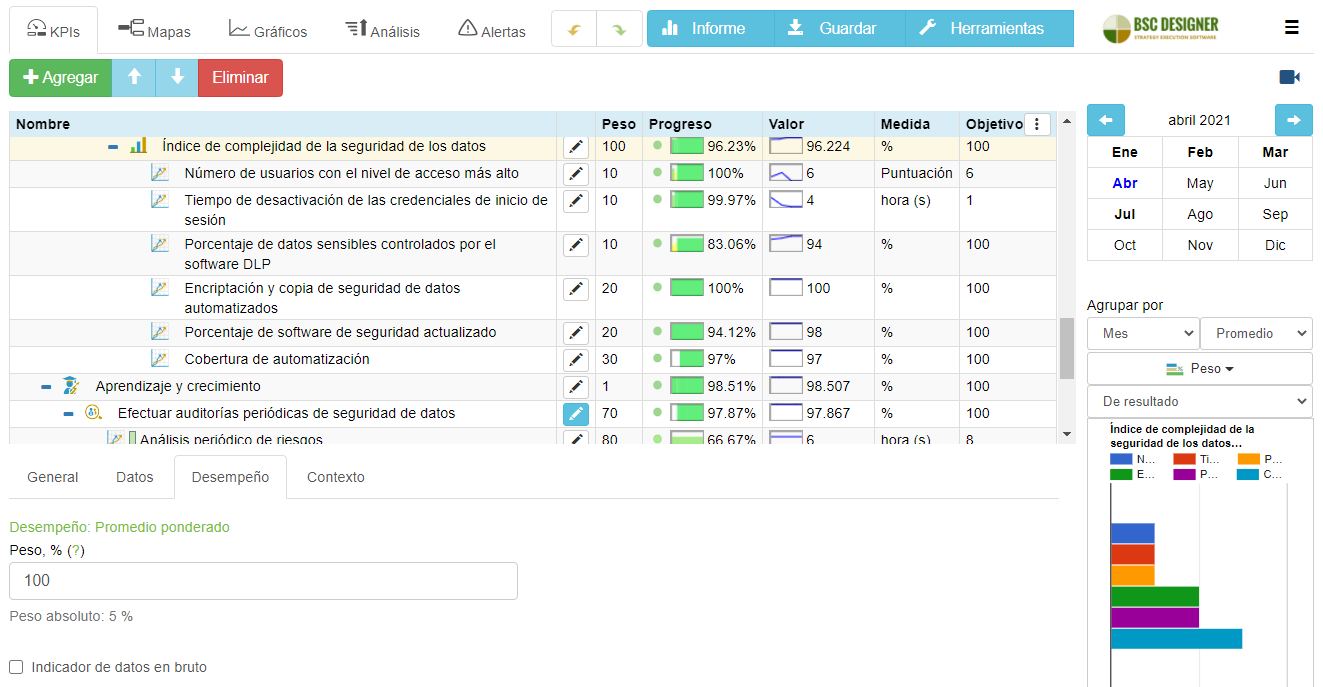

La respuesta es individual y depende del panorama de TI de su organización. Para este cuadro de mando, hay un ejemplo de índice de complejidad de la seguridad de los datos que se compone de indicadores como:

- Número de usuarios con el mayor nivel de acceso. La función de optimización para este indicador está establecida en “Minimizar linealmente”, ya que la reducción del número de usuarios con acceso a datos confidenciales mejorará el rendimiento general del índice.

- Es tiempo de desactivar las credenciales de inicio de sesión. El 7% de las filtraciones de datos tienen su origen en la infiltración malintencionada. La desactivación rápida de las credenciales de inicio de sesión es una de las medidas de seguridad de TI que puede reducir este porcentaje. El intervalo de tiempo aceptable, en este caso, es muy corto. Para reflejar esta idea en el cuadro de mando, la función de optimización de este indicador es disminución exponencial.

- Porcentaje de datos confidenciales controlados por software DLP. Las soluciones de prevención de pérdida de datos son una de las formas de automatizar la seguridad de TI. Siempre que las organizaciones manejen datos nuevos, es importante revisar con regularidad los modelos de datos para asegurarse de que las herramientas de prevención de pérdida de datos (Data Loss Prevention – DLP) puedan acceder a los datos confidenciales.

- Encriptación y copia de seguridad de datos automatizados. Al igual que en el indicador anterior, nos interesa tener un modelo de datos actualizado y estar seguros de que los datos confidenciales se gestionen de manera correcta.

- Porcentaje de software de seguridad actualizado. Esta métrica parece sencilla, pero los estudios muestran una historia diferente. La causa principal del 16% de las filtraciones de datos es la vulnerabilidad en el software de terceros. Los proveedores de software lanzan regularmente actualizaciones que corrigen la vulnerabilidad. Tener las últimas actualizaciones instaladas es uno de los factores de éxito para minimizar los riesgos de seguridad.

- El indicador de cobertura de automatización, % compara el nivel de automatización que se puede lograr con el nivel actual de automatización. Una mayor automatización reduce el impacto de los factores humanos y reduce la complejidad para las partes interesadas.

Estos son solo ejemplos de algunas métricas que pueden ayudar a cuantificar la complejidad en el caso de la seguridad de los datos. Un enfoque más sólido de la complejidad debería incluir un análisis más profundo de las partes interesadas, encontrar puntos de mala complejidad y elaborar una estrategia de reducción de complejidad. En el artículo anterior, analizamos las métricas de complejidad y las formas de aplicarlas en la práctica.

Perspectiva de Aprendizaje y Crecimiento

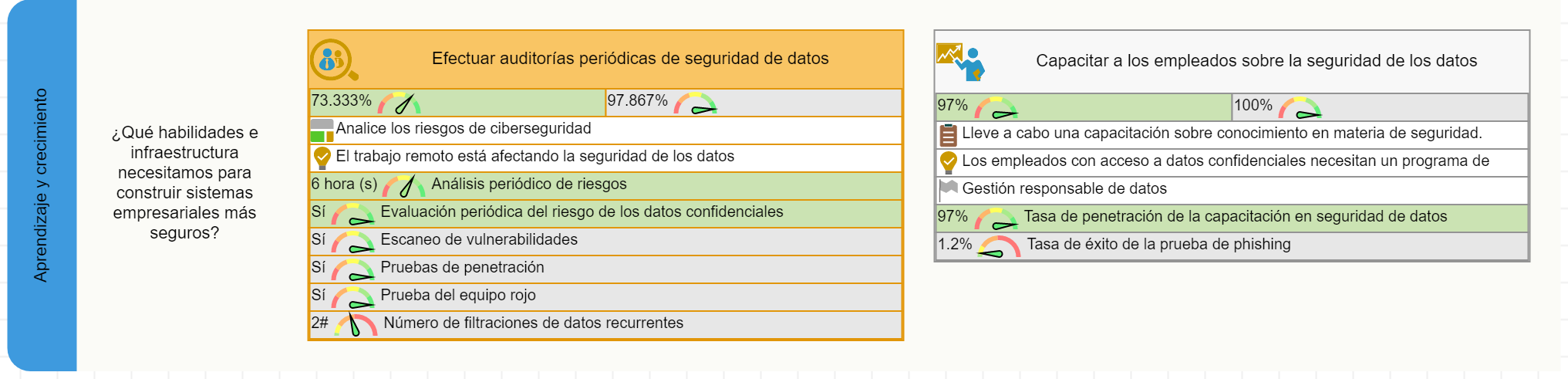

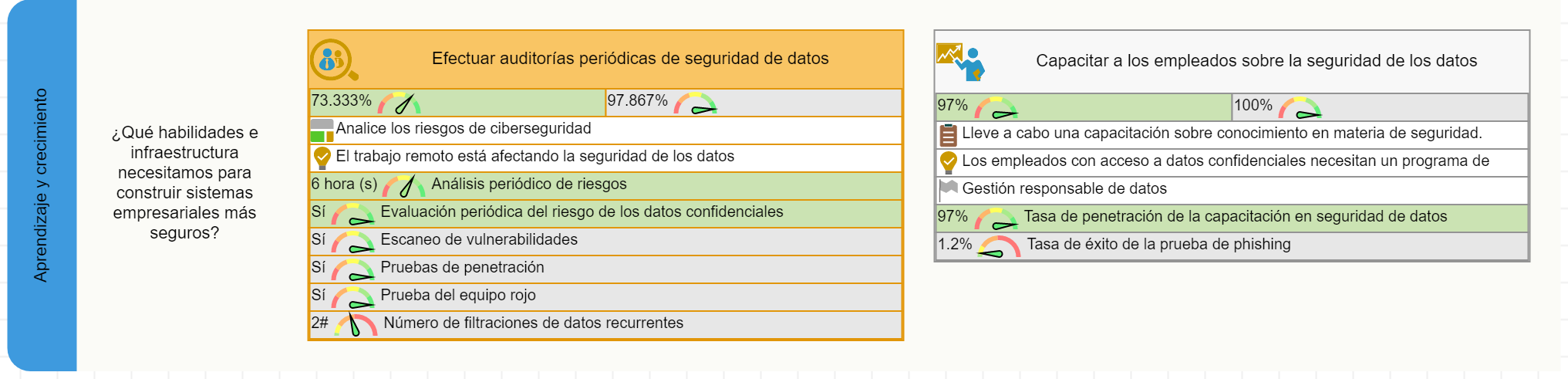

En esta perspectiva, tenemos dos grandes objetivos:

- Objetivo de auditorías regulares de seguridad de datos que ayuda a enfocarse en la infraestructura adecuada para la seguridad de datos.

- Objetivo de capacitar a los empleados en la seguridad de los datos que se enfoca en brindar a su equipo los conocimientos y habilidades necesarias para prevenir filtración de datos o minimizar su impacto.

Demos un vistazo a cómo se formulan estos objetivos en el mapa estratégico.

Auditorías periódicas de seguridad de datos

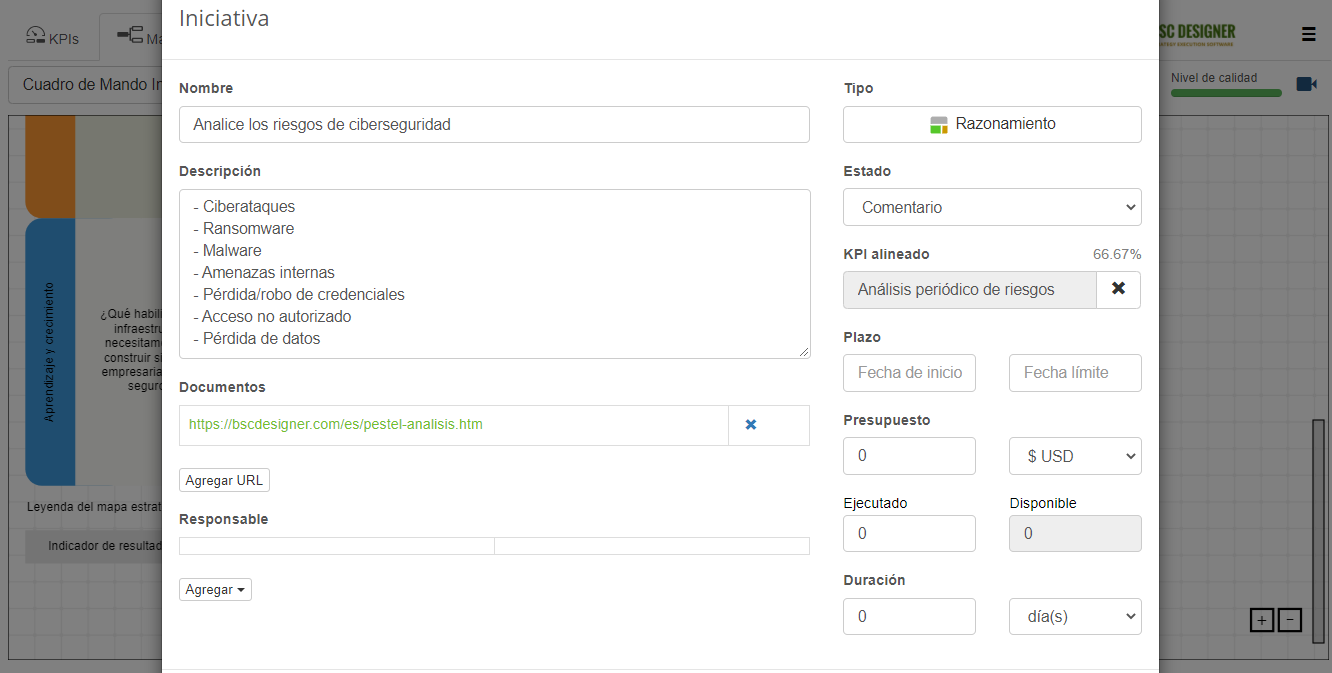

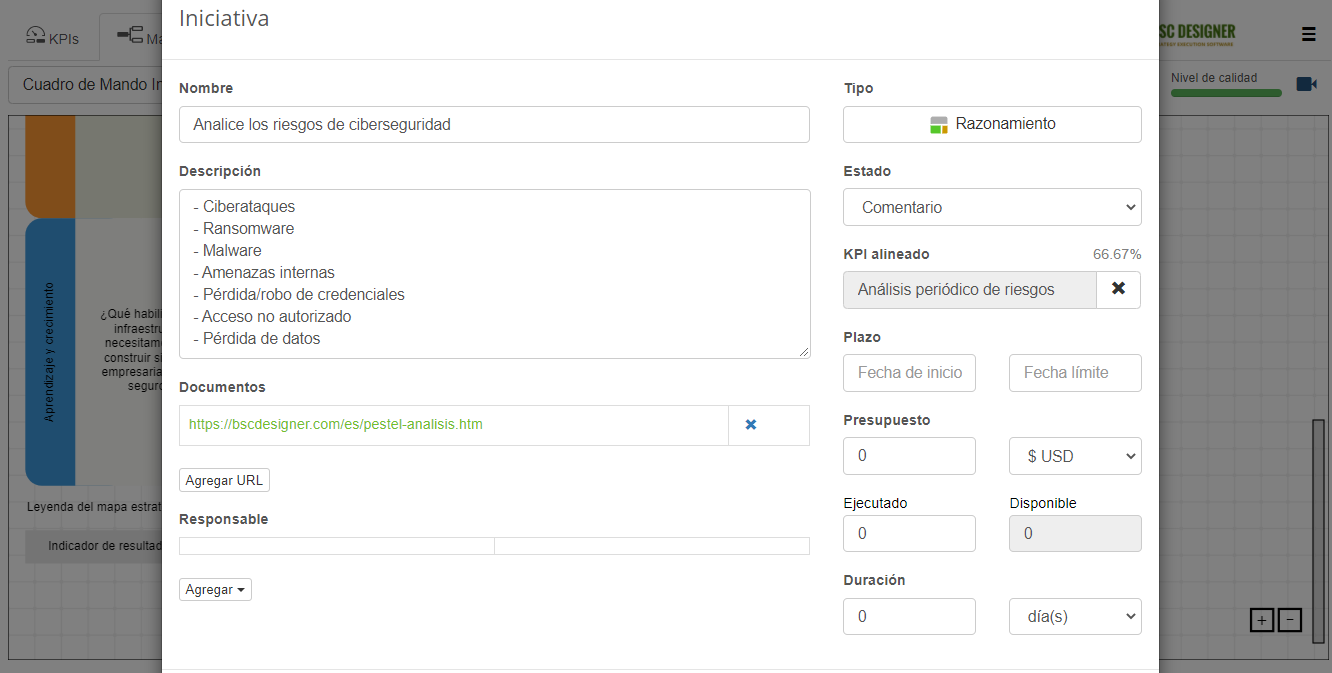

Tenemos una justificación Analizar los riesgos de ciberseguridad alineada con el objetivo. ¿Cuáles son esos riesgos típicos de ciberseguridad? En la descripción de la justificación, tenemos algunos ejemplos:

- Ciberataques

- Ransomware

- Software malicioso

- Amenazas internas

- Credenciales perdidas o robadas

- Acceso no autorizado

- Pérdida de datos

- Corrupción de datos

Existe una hipótesis alineada con el objetivo: El trabajo remoto está afectando la seguridad de los datos. Para muchas organizaciones, el trabajo remoto era parte de su estrategia anticrisis en respuesta al Covid-19.

Hay dos indicadores de actuación:

- Análisis periódico de riesgos: un análisis general de los nuevos riesgos

- Evaluar periódicamente el riesgo de los datos sensibles: un análisis más específico en el contexto de los datos confidenciales

Ambos indicadores están configurados para actualizarse trimestralmente.

Existen varias métricas que ayudan a cuantificar los esfuerzos del equipo de seguridad en analizar la situación de riesgo actual y aprender de ella:

- Análisis de vulnerabilidades – normalmente, escaneo automatizado realizado por el equipo de TI

- Prueba de penetración (pen test) – una simulación de un ciberataque

- Pruebas del equipo rojo – pruebas de seguridad a mayor escala que involucran a más participantes

Los KPIs respectivos se configuran para los diferentes intervalos de actualización:

- El análisis automatizado de vulnerabilidades se puede realizar semanal o mensualmente.

- Dependiendo del modelo de riesgo, se puede realizar una prueba de penetración trimestral.

- Por último, el indicador de las pruebas del equipo rojo que es el que más recursos demanda está configurado para un intervalo de actualización semestral o anual.

Los procedimientos de análisis y prueba de riesgos están diseñados para encontrar puntos débiles en el sistema de seguridad. ¿Cómo sabemos que las conclusiones de esas simulaciones y pruebas se implementan de manera eficaz? Para encontrar la respuesta a esta pregunta, podemos rastrear:

- El indicador de número de filtraciones de datos recurrentes.

Si la filtración de datos del mismo tipo se repite, es una señal de que el plan de mitigación de riesgos sugerido por el equipo de seguridad no es tan eficaz como se esperaba.

Capacite a los Empleados en Seguridad de Datos

El factor humano continúa siendo uno de los mayores riesgos de cualquier sistema de seguridad de datos. Según el informe de seguridad de IBM, cerca del 36% de las filtraciones de datos maliciosas están asociadas con el comportamiento humano (phishing, ingeniería social, credenciales comprometidas).

¿Cómo se puede diseñar la estrategia de seguridad de datos para mitigar esos riesgos de manera efectiva?

Una de las soluciones es automatizar determinadas operaciones y reducir el rol del operador humano. Resuena mucho con el objetivo de Reducción de la complejidad que comentamos en la perspectiva interna.

Para el resto de los casos, donde la automatización no es posible o no es rentable, la educación es una respuesta. ¿Cómo enfocar los esfuerzos educativos en el contexto de la seguridad de los datos? ¡Podemos utilizar un par de indicadores de actuación y de resultado!

- Indicador de actuación: El índice de penetración de capacitación en seguridad de datos se puede utilizar para realizar un seguimiento de la cobertura de la capacitación en seguridad de datos, donde los participantes pueden aprender, por ejemplo, sobre prácticas de phishing y como evitarlas.

- El mejor indicador de resultado, en este caso, debe enfocarse en el impacto tangible de la capacitación en concientización. Si comprender las prácticas de suplantación de identidad (phishing) fue uno de los temas de la capacitación, realice una Prueba de suplantación de identidad y verifique si los empleados realmente aprovecharon las conclusiones de la capacitación. Esto se puede cuantificar en el cuadro de evaluación con el indicador Tasa de éxito de la prueba de phishing.

Si educar a los empleados sobre la seguridad de los datos es su prioridad ahora, su equipo de seguridad puede diseñar un cuadro de mando de evaluación de la capacitación utilizando el modelo de niveles de Kirkpatrick, como se explica en este artículo.

Automatización para el Cuadro de Mando de Seguridad de Datos

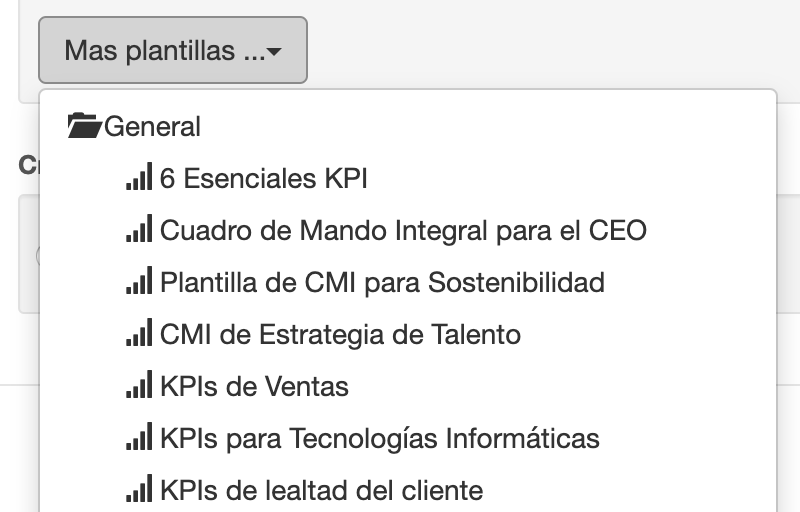

Hablamos de un ejemplo de un cuadro de mando estratégico que ayuda a describir, implementar y ejecutar la estrategia de seguridad de datos en su organización.

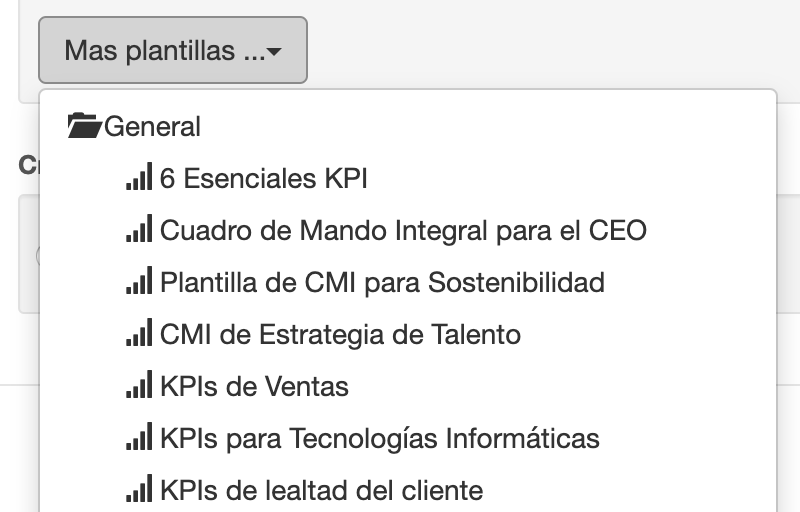

Este cuadro de mando está disponible como una de las plantillas gratuitas en BSC Designer Online para que usted pueda registrarse con una cuenta de plan gratuito y comenzar a personalizarlo según sus necesidades.

Conozca el Costo Total de la Estrategia

Mencionamos que una de las razones para tener un cuadro de mando estratégico para la seguridad de los datos es que facilitará la presentación de nuevas iniciativas a las partes interesadas.

El costo de la estrategia sugerida es una de las primeras preguntas que estarán sobre la mesa. El costo de ejecutar la estrategia se puede estimar como la suma de los costos de todos los objetivos de negocios y sus respectivas iniciativas.

Si usted usa BSC Designer como herramienta de automatización, podrá asignar presupuestos a las iniciativas y controlar su uso. El software podrá generar un informe de costo de la estrategia para presentar un costo total esperado para ejecutar la estrategia.

Visualice Datos Importantes en los Paneles

Otra solicitud típica de las partes interesadas es tener los datos correctos para tomar decisiones (antes, hablamos sobre decisiones basadas en datos). Por sí solo, el mapa estratégico contiene una gran cantidad de datos. Otro enfoque es crear un panel BI que se pueda configurar para mostrar los indicadores más importantes y sus datos.

En la plantilla de estrategia de este artículo, tenemos dos paneles (usted puede alternar entre ellos).

El Panel de Índice de Riesgo se enfoca exclusivamente en los indicadores de índice de riesgo que utilizamos para cuantificar la situación de riesgo actual. Con los diagramas del panel, podemos ver:

- Los riesgos actuales visualizados en los gráficos de indicadores

- Cómo fue cambiando el índice de riesgo a lo largo del tiempo

- La contribución de cada indicador al índice de riesgo en el gráfico de peso

Otro panel es Índice de complejidad de seguridad de datos. Como comentamos anteriormente, la mala complejidad de los sistemas de seguridad es el factor de mayor riesgo de filtración de datos. Este panel visualiza el estado actual de la complejidad cuantificada por los indicadores seleccionados.

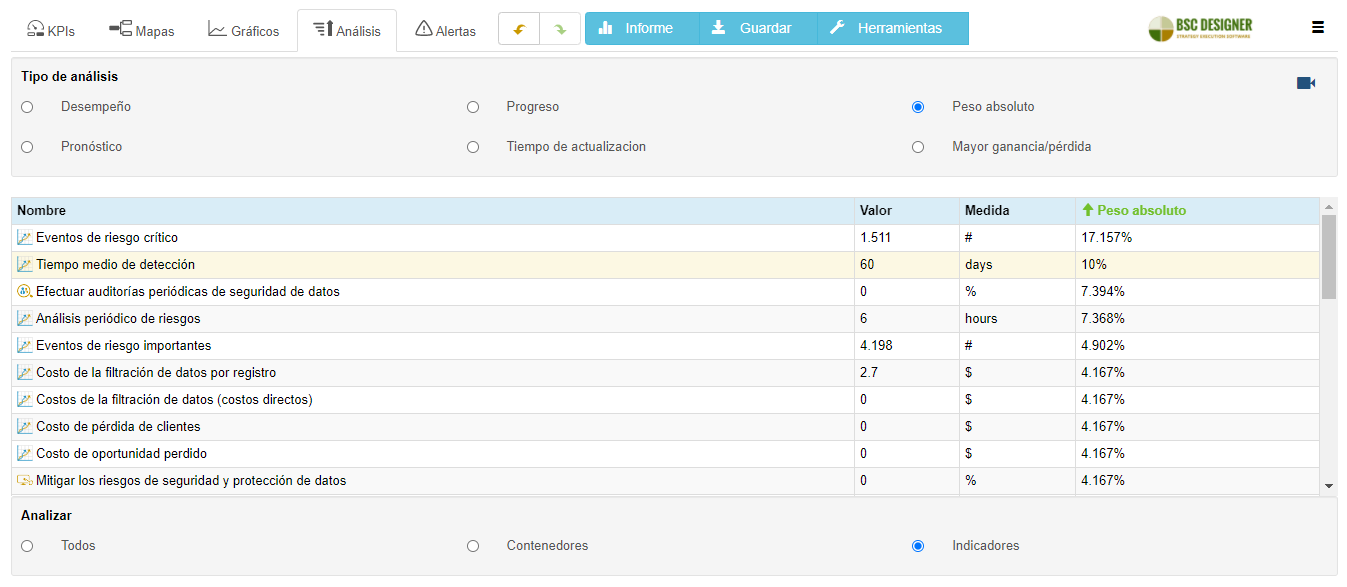

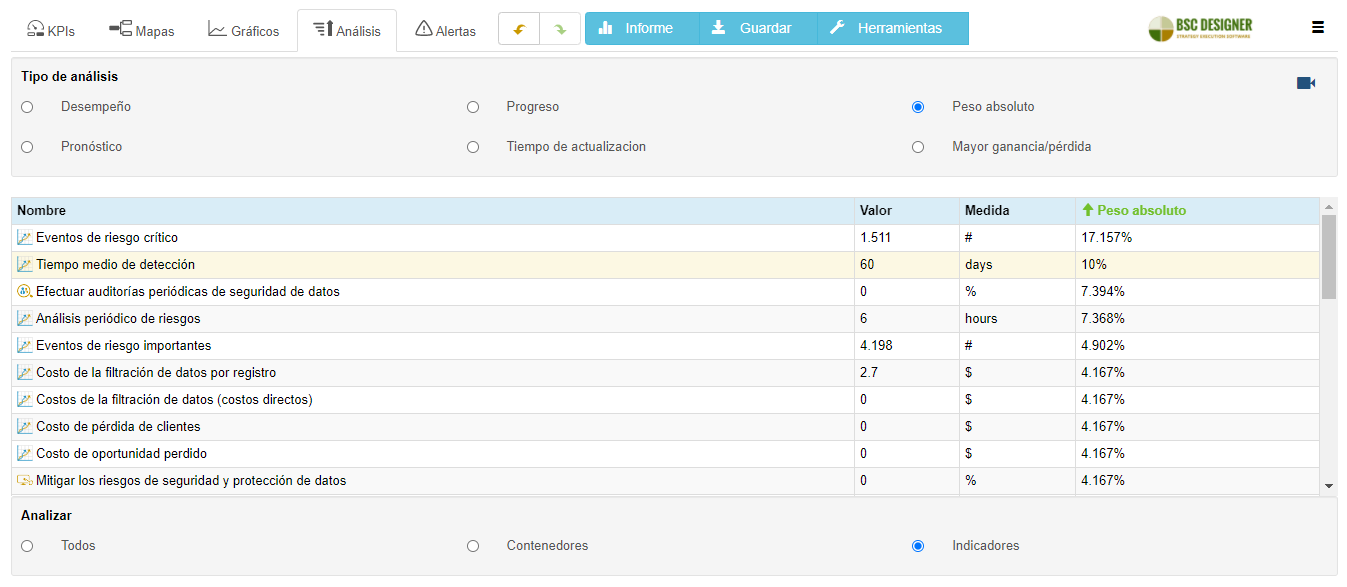

Análisis de Datos de Rendimiento

La recopilación de datos de rendimiento en forma de KPIs es algo que la mayoría de las organizaciones hacen con regularidad. No importa qué herramienta de automatización se utilice, hay muchos datos disponibles.

La cuestión siempre es cómo utilizar estos datos y convertirlos en información procesable. Algunos conocimientos se adquieren cuando el equipo analiza un mapa estratégico o un panel; la búsqueda de otras perspectivas se puede automatizar.

En este sentido, la función Análisis de BSC Designer ayuda mucho. Aquí hay unos ejemplos:

- La mayoría de los indicadores que discutimos deben actualizarse periódicamente. Con el análisis de Tiempo de actualización, usted puede encontrar los indicadores que deben actualizarse con prontitud o los que no se actualizaron a tiempo. Esto también se puede automatizar con la función Alertas.

- Cada indicador del cuadro de mando tiene su peso que refleja la importancia del indicador. Con el análisis de peso absoluto, usted puede encontrar los indicadores con el peso más alto. Por ejemplo, en nuestro ejemplo, el indicador Tiempo medio de detección tiene uno de los pesos más altos. Si su equipo considera trabajar en varias iniciativas y una de ellas promete detectar las filtraciones de datos más rápidamente, dele prioridad a esa.

- A veces, es posible encontrar hallazgos interesantes simplemente observando cómo cambiaron los datos de rendimiento. La ganancia o pérdida rápida es una señal de algunos factores nuevos que deben analizarse. ¿Por qué el indicador Eventos de riesgo de nivel medio tuvo una pérdida del 30%? ¿Fue el resultado de alguna actualización interna del sistema o el problema está en los informes?

Mapee las Justificaciones, los Factores de Éxito y los Resultados Esperados

En el curso gratuito de planificación estratégica, analizamos la importancia de comprender el contexto empresarial de un objetivo. No basta con tener un objetivo bien descrito, es importante comprender el razonamiento detrás de él, sus factores de éxito y los resultados esperados que son valiosos para la organización.

De un vistazo al objetivo Reducir la complejidad de TI y de los datos de la plantilla del cuadro de mando:

- Existe un registro de justificación Disminuir la complejidad de los datos y de TI que explica por qué este objetivo es importante: «La alta complejidad de los sistemas de software y de la infraestructura de datos es un factor de riesgo para que se produzca filtración de datos».

- También existe un factor de éxito de complejidad decreciente: Limite el acceso a los datos más valiosos. Esto tiene mucho sentido en el contexto del objetivo – un menor acceso a los datos confidenciales reduce la complejidad del esquema de datos y como consecuencia reduce los riesgos de filtraciones de datos.

En algunos casos, no tenemos un plan fijo para lograr algo, sino que estamos tratando con una hipótesis enseñada. Los usuarios de BSC Designer pueden agregar una hipótesis a sus objetivos. En nuestro ejemplo, había una hipótesis, El trabajo remoto está impactando la seguridad de los datos en consonancia con las auditorías regulares de seguridad de los datos.

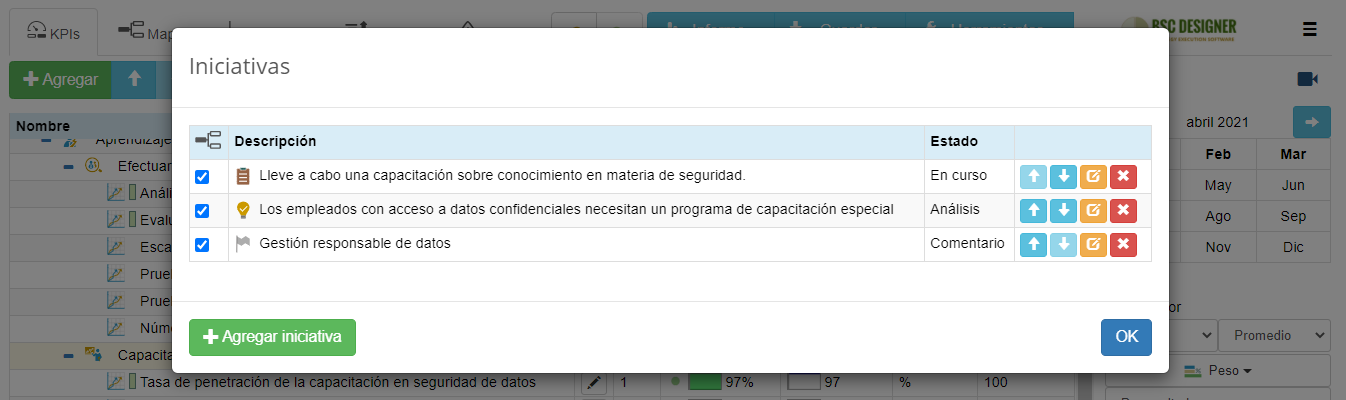

Conocer los resultados esperados también es fundamental. Por ejemplo, para Capacitar a los empleados en seguridad de datos, tenemos un resultado esperado llamado Gestión responsable de datos. ¿Qué significa en la práctica? ¿Cómo podemos cuantificar esto? Estas preguntas abren la puerta a una discusión interesante.

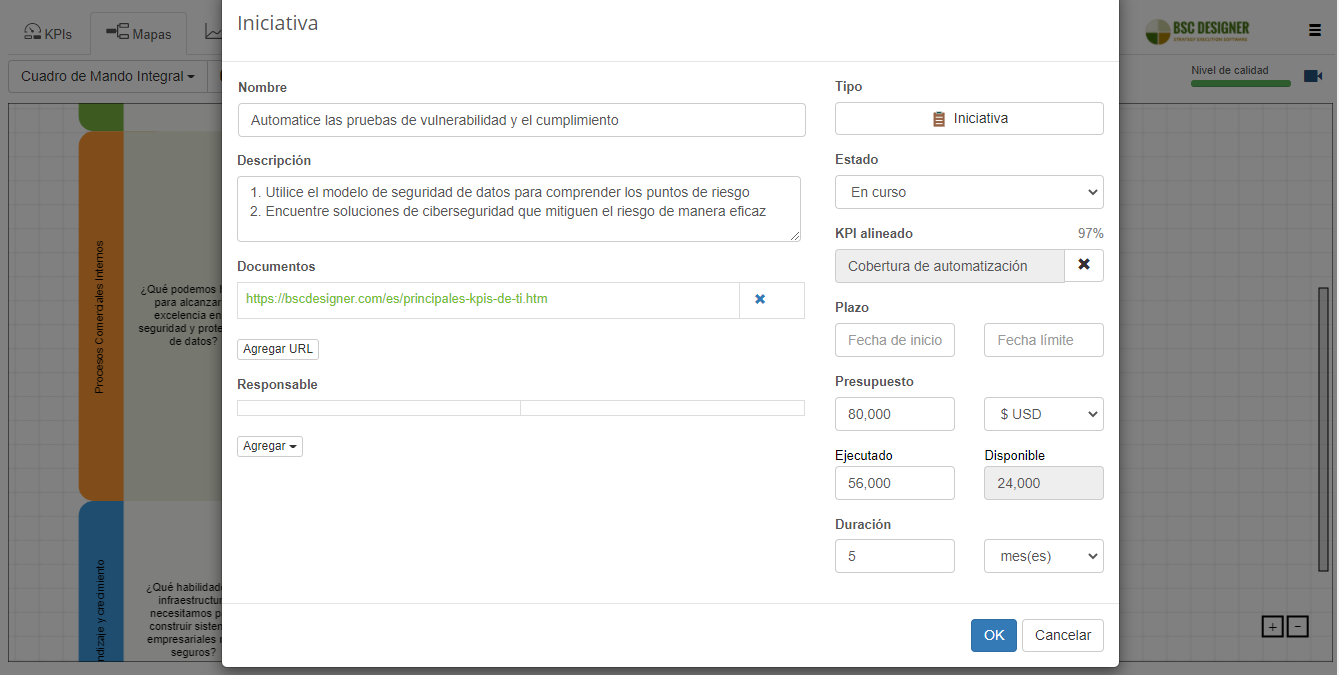

Crear Iniciativas con Presupuestos, Propietarios y Estados

Para llenar la brecha entre la planificación y la ejecución de la estrategia, use iniciativas para los objetivos. Tomemos la iniciativa Automatizar las pruebas de vulnerabilidad y el cumplimiento alineada con Reducir la complejidad de TI y de los datos.

- ¿Cómo va a trabajar exactamente su equipo en esta iniciativa? Utilice el campo descripción para agregar un plan de acción detallado.

- ¿Cómo se alinea con otros planes de mitigación de riesgos? Utilice la sección documentos para vincular los recursos relevantes. En nuestro ejemplo, vinculamos el ejemplo de cuadro de mando de TI.

- ¿Quién es responsable de esta iniciativa? Asigne propietarios para que reciban una notificación cuando suceda algo relevante.

- ¿Cuál es el estado actual de la iniciativa? Actualice el estado junto con el progreso de su equipo que trabaja en la iniciativa.

- ¿Cómo puede usted realizar un seguimiento del progreso en el contexto de esta iniciativa? En nuestro ejemplo, lo hemos vinculado al indicador cobertura de automatización, % que crea un índice de complejidad de la seguridad de los datos.

Conclusiones

En este artículo, analizamos un ejemplo de una estrategia de seguridad de datos. Estas son las ideas más importantes que discutimos:

- Existen factores de riesgo conocidos de filtración de datos, así como formas probadas de minimizar el impacto de incidentes de seguridad.

- Ayude a sus partes interesadas a comprender los costos directos e indirectos de las filtraciones de datos.

- Enfoque su estrategia en detectar los problemas a tiempo y responder rápidamente.

- Tenga un plan de mitigación de riesgos y un equipo de respuesta para disminuir el impacto de las filtraciones de datos.

- Reduzca las malas complejidades de los sistemas de TI y de los esquemas de datos.

- Actualice los modelos de riesgo con regularidad, pruebe su entorno de seguridad.

- El factor humano es uno de los puntos de riesgo – eduque a su equipo, observe los cambios en el comportamiento, no solo en las puntuaciones de los exámenes.

¿Qué sigue? Una buena estrategia cibernética está hecha a la medida de las necesidades de su organización. Use la plantilla de estrategia de seguridad que se analiza en este artículo como punto de partida para empezar a construir su propia estrategia de seguridad de datos. No dude en compartir sus desafíos y hallazgos en los comentarios.

- Plantillas de CMI. Regístrese con un plan gratuito de BSC Designer y tenga acceso inmediato a 31 plantillas de cuadro de mando, incluyendo el Cuadro de Mando de Protección y Seguridad de Datos discutido en este artículo.

- Domine habilidades. Aprenda a desglosar objetivos ambiguos como "mejorar la calidad" y "aumentar la resiliencia" en estrategias específicas.

- Automatice. Aprenda qué es el software de Cuadro de Mando Integral y cómo puede facilitarle la vida al automatizar la ejecución de la estrategia, los KPIs y los mapas estratégicos.

Más ejemplos del Cuadro de Mando Integral

- Informe sobre el costo de filtración de datos. 2020, IBM Security ↩

- Informe de investigaciones de filtración de datos de 2020, 2020, Verizon ↩

- Encuesta global sobre seguridad de la información, 2020, EY ↩

- Informe M-TRENDS, 2020, FireEye ↩

BSC Designer es el software para CMI, está ayudando a las empresas a formular mejor sus estrategias y hacer que el proceso de ejecución de estrategias sea más tangible con los KPIs.